このトピックでは、VPN ゲートウェイに関するよくある質問 (FAQ) への回答を提供します。

FAQ

VPN Gateway に関する FAQ

IPsec-VPN に関する FAQ

VPN ゲートウェイにルートを追加するときに報告されるルート重複エラーのトラブルシューティングを行うにはどうすればよいですか?

データセンターの IP アドレスが NAT によって変換された後、データセンターは VPN ゲートウェイとの IPsec-VPN 接続をどのように確立しますか?

SSL-VPN に関する FAQ

クロスボーダー接続と国内接続とは何ですか?

Alibaba Cloud VPN Gateway は、中国本土のポリシーと規制に準拠したサービスを提供しています。 VPN Gateway を使用して、国内接続のみを確立できます。 クロスボーダー接続を使用してクロスボーダーリソースにアクセスする場合は、「クロスボーダー接続を使用してクロスボーダーリソースにアクセスするにはどうすればよいですか?」をご参照ください。

国内接続

IPsec-VPN 接続を作成する場合、データセンターとピアのリージョンが次のいずれかの条件を満たしている場合、接続は国内接続です。

データセンターのリージョンは中国本土にあり、ピアは中国本土にあります。

データセンターは中国本土外にあり、ピアは中国本土外にあります。

SSL-VPN 接続を作成する場合、クライアントとピアのリージョンが次のいずれかの条件を満たしている場合、接続は国内接続です。

クライアントは中国本土にあり、ピアは中国本土にあります。

クライアントは中国本土外にあり、ピアは中国本土外にあります。

例 1 | 例 2 |

クロスボーダー接続

IPsec-VPN 接続を作成する場合、データセンターとピアのリージョンが次のいずれかの条件を満たしている場合、接続はクロスボーダー接続です。

データセンターは中国本土にあり、ピアは中国本土外にあります。

データセンターは中国本土にあり、ピアは中国本土外にあります。

SSL-VPN 接続を作成する場合、クライアントとピアのリージョンが次のいずれかの条件を満たしている場合、接続はクロスボーダー接続です。

クライアントは中国本土にあり、ピアは中国本土外にあります。

クライアントは中国本土にあり、ピアは中国本土外にあります。

例 1 | 例 2 |

中国本土のリージョンと中国本土外のリージョン

地区 | リージョン |

中国本土 | 中国 (青島)、中国 (北京)、中国 (張家口)、中国 (フフホト)、中国 (ウランチャブ)、中国 (深セン)、中国 (河源)、中国 (広州)、中国 (杭州)、中国 (上海)、中国 (南京 - ローカルリージョン)、中国 (成都) |

中国本土外 | 中国 (香港)、シンガポール、マレーシア (クアラルンプール)、日本 (東京)、インドネシア (ジャカルタ)、フィリピン (マニラ)、韓国 (ソウル)、タイ (バンコク)、ドイツ (フランクフルト)、英国 (ロンドン)、UAE (ドバイ)、米国 (シリコンバレー)、米国 (バージニア)、SAU (リヤド - パートナーリージョン) 重要 SAU (リヤド - パートナーリージョン) リージョンは、パートナーによって運営されています。 |

クロスボーダー リソースにアクセスするために VPN 接続を使用するにはどうすればよいですか?

クロスボーダー リソースに VPN 接続を使用してアクセスする場合、転送ルーターを使用できます。転送ルーターは、低レイテンシで高速なデータ転送を提供し、クロスボーダー(国内を含む)リソースを接続できます。これにより、異なるリージョンにあるリソースが通信できるようになります。

VPN ゲートウェイを使用してインターネットにアクセスできますか?

いいえ、VPN ゲートウェイを使用してインターネットにアクセスすることはできません。

VPN ゲートウェイは、プライベート接続を介して仮想プライベートクラウド (VPC) にのみアクセスするために使用できます。

データセンターを IPsec-VPN 経由で VPC に接続するための前提条件は何ですか?

データセンターのゲートウェイデバイスが、インターネットキー交換バージョン 1 (IKEv1) または IKEv2 プロトコルをサポートしていること。

IPsec-VPN は、IKEv1 および IKEv2 プロトコルをサポートしています。 IKEv1 または IKEv2 プロトコルをサポートするすべてのゲートウェイデバイスは、Alibaba Cloud 上の VPN ゲートウェイに接続できます。 詳細については、この Topic のIPsec-VPN 接続を構成するときに IKE バージョンを選択する方法セクションをご参照ください。

データセンター内のゲートウェイデバイスに、固定パブリック IP アドレスが割り当てられていること。

データセンターと VPC の CIDR ブロックが重複していないこと。

IPsec-VPN 接続を使用してデータセンターを VPN に接続する方法の詳細については、「デュアルトンネルモードで VPC をデータセンターに接続する」をご参照ください。

どのような種類のゲートウェイデバイスを VPN ゲートウェイに接続できますか?

Alibaba Cloud VPN ゲートウェイは、標準の IKEv1 および IKEv2 プロトコルをサポートしています。 IKEv1 または IKEv2 プロトコルをサポートするすべてのゲートウェイデバイスは、Alibaba Cloud VPN ゲートウェイに接続できます。たとえば、H3C、Hillstone、Sangfor、Cisco ASA、Juniper、SonicWall、Nokia、IBM、および Ixia が提供するゲートウェイデバイスは、Alibaba Cloud VPN ゲートウェイに接続できます。詳細については、「ローカルゲートウェイを構成する」をご参照ください。

リージョンをまたがる VPC を接続するために VPN ゲートウェイを使用できますか?

はい、VPN ゲートウェイを使用してリージョンをまたがる VPC を接続できます。

詳細については、「デュアルトンネルモードの IPsec 接続を使用して 2 つの VPC 間の通信を有効にする」をご参照ください。

異なるリージョンにある VPC 間で IPsec 接続を作成する場合、接続品質はインターネット品質の影響を受けます。異なるリージョンにある VPC を接続するには、CEN を使用することをお勧めします。詳細については、「異なるアカウントの VPC を接続する」をご参照ください。

VPC 間のデータ転送はインターネットを経由しますか?

VPN ゲートウェイを使用して 2 つの VPC が接続されているシナリオでは、次のようになります。

VPC が同じリージョンにデプロイされている場合、VPC 間のデータ転送は Alibaba Cloud ネットワークのみを経由し、インターネットを経由しません。

VPC が異なるリージョンにデプロイされている場合、データ転送はインターネットを経由します。

IPsec サーバーと SSL サーバーの違いは何ですか?

項目 | IPsec サーバー | SSL サーバー |

ユースケース | エンドツーサイト接続を提供します。 | エンドツーサイト接続を提供します。 |

クライアントモード | iOS を実行するモバイルクライアントが Alibaba Cloud への IPsec VPN 接続を確立できるようにします。 | Android を実行するモバイルクライアントとコンピューターが Alibaba Cloud への SSL VPN 接続を確立できるようにします。 |

接続モード | iOS を実行するモバイルクライアントが、組み込みの VPN 機能を使用して Alibaba Cloud への IPsec VPN 接続を確立できるようにします。 | Android を実行するモバイルクライアントとコンピューターが、OpenVPN を使用して Alibaba Cloud への SSL VPN 接続を確立できるようにします。 |

暗号化方式 | IPsec | SSL 証明書 |

IPsec-VPN 接続に複数のピア CIDR ブロックを指定できますか?

はい。IPsec-VPN 接続に複数のピア CIDR ブロックを指定できます。

複数のピア CIDR ブロックを設定する前に、複数の CIDR ブロックを設定するための提案事項について理解しておくことをお勧めします。詳細については、「CIDR ブロック間の通信を有効にするための設定の推奨事項と FAQ」をご参照ください。

VPN ゲートウェイでは、いくつの IPsec-VPN 接続を作成できますか?

デフォルトでは、1 つの VPN ゲートウェイで最大 10 個の IPsec-VPN 接続を作成できます。クォータセンター コンソールでクォータを調整できます。詳細については、「IPsec-VPN クォータを管理する」をご参照ください。

VPN ゲートウェイの ACL ルールを構成するにはどうすればよいですか?

VPN ゲートウェイの種類 | ACL ルール |

IPsec-VPN | 次の CIDR ブロックと IP アドレスを許可するようにアウトバウンドルールとインバウンドルールを構成します。 これにより、VPN ゲートウェイは IPsec-VPN 接続を確立できます。

|

SSL-VPN | 次の CIDR ブロックと IP アドレスを許可し、SSL-VPN 接続で使用できるポートを開くように、アウトバウンドルールとインバウンドルールを構成します。 これにより、VPN ゲートウェイは SSL-VPN 接続を確立できます。

|

VPN ゲートウェイをスペックアップまたはスペックダウンできますか?

はい、VPN ゲートウェイをスペックアップまたはスペックダウンできます。

VPN ゲートウェイの帯域幅をスペックアップまたはスペックダウンする方法については、「VPN ゲートウェイをスペックアップまたはスペックダウンする」をご参照ください。

SSL-VPN 接続のクォータを増減する方法については、「同時 SSL 接続の最大数を変更する」をご参照ください。

VPN ゲートウェイで IPsec-VPN または SSL-VPN を有効にする方法については、「IPsec-VPN を有効にする」および「SSL-VPN を有効にする」をご参照ください。

VPN ゲートウェイ上の SSL クライアントに関する接続情報を表示できますか?

はい、VPN ゲートウェイ上の SSL クライアントに関する接続情報を表示できます。

詳細については、「SSL クライアントに関する情報を表示する」をご参照ください。

VPN ゲートウェイが 2022 年 12 月 10 日より後に作成された場合は、デフォルトで SSL クライアントに関する接続情報を表示できます。

SSL サーバーに関連付けられた VPN ゲートウェイが 2022 年 12 月 10 日より前に作成された場合は、SSL クライアントに関する接続情報を表示する前に、VPN ゲートウェイを最新バージョンにアップグレードする必要があります。詳細については、「VPN ゲートウェイをアップグレードする」をご参照ください。

SSL-VPN のリリース日より前に作成された VPN ゲートウェイで SSL-VPN を有効にできますか?

いいえ、SSL-VPN のリリース日より前に作成された VPN ゲートウェイで SSL-VPN を有効にすることはできません。

SSL-VPN を有効にするには、VPN ゲートウェイを最新バージョンにアップグレードします。詳細については、「VPN ゲートウェイをアップグレードする」をご参照ください。

IPsec 接続を作成するときに IKE バージョンを選択するにはどうすればよいですか?

IPsec 接続を作成するときは、ピア ゲートウェイデバイスでサポートされている IKE バージョンと、複数の CIDR ブロック間の通信が必要かどうかを基準にして IKE バージョンを選択できます。

複数の CIDR ブロック間の通信は、IPsec 接続を作成するときに複数のローカル CIDR ブロックまたはピア CIDR ブロックを指定した場合に確立されます。ローカルネットワークリモートネットワーク

サポートされている IKE バージョン | 複数の CIDR ブロック間の通信が必要かどうか | 構成 |

IKEv1 のみ | はい |

|

いいえ | IPsec 接続とピア ゲートウェイデバイスの両方で IKEv1 を使用します。 | |

IKEv2 のみ | はい |

|

いいえ | IPsec 接続とピア ゲートウェイデバイスの両方で IKEv2 を使用します。 | |

IKEv1 と IKEv2 | はい |

|

いいえ | IPsec 接続とピア ゲートウェイデバイスの両方で IKEv2 を使用することをお勧めします。 IKEv1 と比較して、IKEv2 は SA ネゴシエーション プロセスを簡素化し、複数の CIDR ブロックが使用されるシナリオのサポートを強化します。そのため、IKEv2 を使用することをお勧めします。 |

データセンターの IP アドレスが NAT によって変換された後、データセンターは VPN ゲートウェイと IPsec-VPN 接続をどのように確立しますか?

たとえば、データセンターは 42.XX.XX.1 を使用して Alibaba Cloud VPN ゲートウェイとの IPsec-VPN 接続を確立する予定です。データセンターでは SNAT が有効になっています。SNAT は 42.XX.XX.1 を 47.XX.XX.21 に変換します。VPN Gateway コンソールでカスタマーゲートウェイを作成する場合は、カスタマーゲートウェイの IP アドレスとして 47.XX.XX.21 を入力する必要があります。そうしないと、データセンターは Alibaba Cloud VPN ゲートウェイと IPsec-VPN 接続を確立できません。

VPN ゲートウェイとの IPsec-VPN 接続を確立するには、デフォルトの IPsec ポート(ポート 500 またはポート 4500)を使用することをお勧めします。

パブリック VPN ゲートウェイと VPN ゲートウェイに関連付けられている VPC の両方で NAT が有効になっている場合、パブリック VPN ゲートウェイの IP アドレスは変更されず、NAT によって変換されません。

IPsec-VPN 接続の最大帯域幅を増やすにはどうすればよいですか。

IPsec 接続が VPN ゲートウェイに関連付けられている場合、IPsec-VPN 接続の最大帯域幅は 1,000 Mbit/s です。特定のリージョンでは、最大帯域幅は 500 Mbit/s です。最大帯域幅を増やすには、IPsec 接続を転送ルータに関連付けて、データセンターを VPC に接続することをお勧めします。

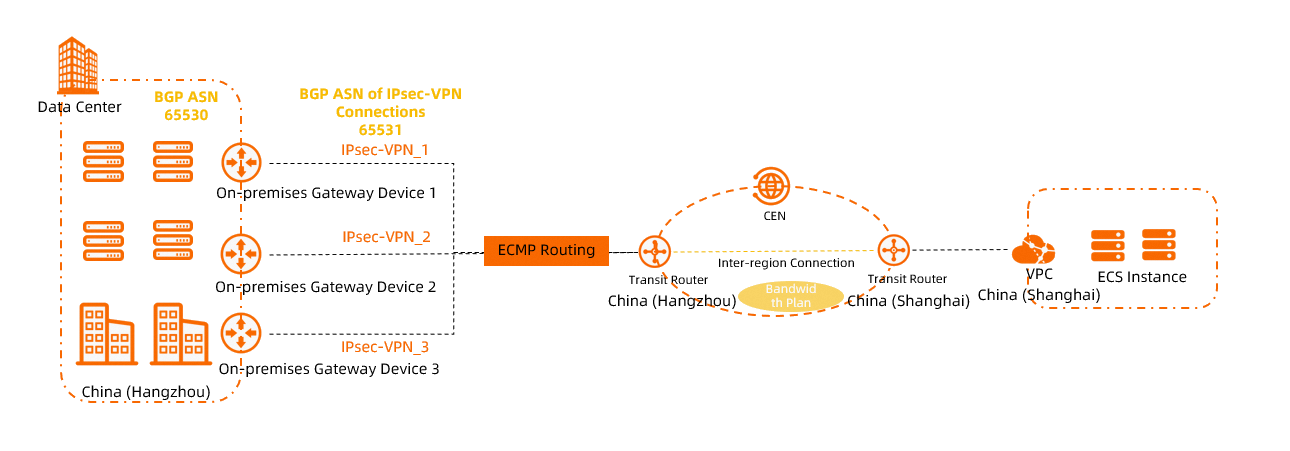

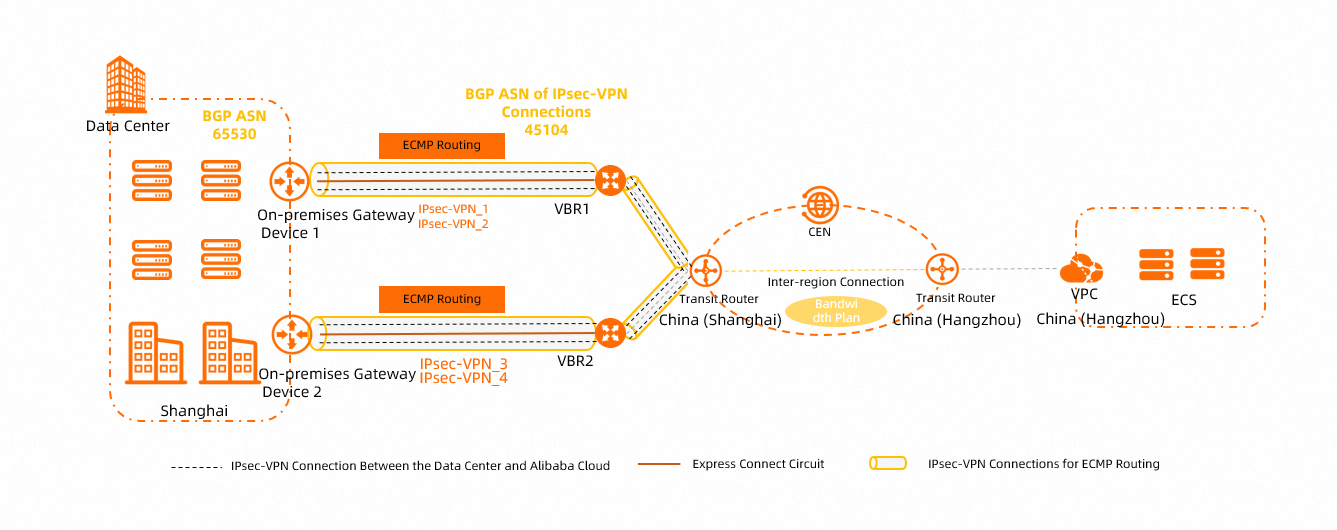

IPsec 接続が転送ルータに関連付けられた後、IPsec-VPN 接続の最大帯域幅は 1,000 Mbit/s です。最大帯域幅を増やすには、転送ルータとデータセンターの間に複数の IPsec-VPN 接続を確立できます。このようにして、ネットワークトラフィックは複数の IPsec-VPN 接続を介してデータセンターと Alibaba Cloud の間で転送されます。次の図は例を示しています。詳細については、「インターネット経由で複数の IPsec-VPN 接続を作成して負荷分散を行う」および「複数のプライベート IPsec-VPN 接続を作成して負荷分散を実装する」をご参照ください。

インターネット経由で確立された IPsec-VPN 接続:

プライベートネットワーク経由で確立された IPsec-VPN 接続:

異なるゾーンの VPC にデプロイされた ECS インスタンスのトラフィックを VPN ゲートウェイは転送できますか?

はい。VPN ゲートウェイは、VPC の異なるゾーンにデプロイされた Elastic Compute Service (ECS) インスタンスのトラフィックを転送できます。

VPN ゲートウェイを作成するときは、vSwitch を指定する必要があります。VPN ゲートウェイは、vSwitch が属するゾーンにデプロイされます。VPN ゲートウェイは、VPC のすべてのゾーンにあるすべての ECS インスタンスのネットワークトラフィックを転送できます。

実際のシナリオに基づいて ECS ネットワークトラフィックの転送方法を指定するために、ルートを追加する必要がある場合があります。たとえば、ゾーン内の vSwitch がカスタムルートテーブルに関連付けられている場合は、VPN ゲートウェイを指すルートをカスタムルートテーブルに追加する必要があります。

VPN ゲートウェイにルートを追加するときに報告される重複ルートエラーのトラブルシューティング方法は?

このエラーの考えられる原因は次のとおりです。

追加するルートの宛先 CIDR ブロックが、VPC の既存のルートの宛先 CIDR ブロックと同じです。VPC ルートテーブルのルートを確認し、ルートの重複を避けてください。

追加するルートが、VPN ゲートウェイの既存のルートと重複しています。VPN ゲートウェイのポリシーベースルートテーブルと宛先ベースルートテーブルのルートを確認してください。

VPN ゲートウェイの既存の宛先ベースルートと同じ宛先 CIDR ブロックとネクストホップを持つ宛先ベースルートを追加すると、ルート重複エラーが報告されます。

VPC ゲートウェイの既存のポリシーベースルートと同じソース CIDR ブロック、宛先 CIDR ブロック、およびネクストホップを持つポリシーベースルートを追加すると、ルート重複エラーが報告されます。

購入した帯域幅仕様を VPN 接続の帯域幅が満たさないのはなぜですか?

VPN ゲートウェイを購入すると、VPN ゲートウェイは購入した仕様の帯域幅を提供します。ただし、VPN ゲートウェイがデータを転送する際に、次の原因によって帯域幅が影響を受ける可能性があります。

カスタマー ゲートウェイに関連付けられているデバイスの機能、同時接続数、パケットの平均サイズ、および TCP や UDP などの使用されるプロトコル。

カスタマー ゲートウェイに関連付けられているデバイスと VPN Gateway 間のネットワーク遅延。

説明パブリック VPN ゲートウェイを購入した場合、またはインターネット経由で確立された IPsec 接続を使用している場合、パブリック帯域幅とインターネット遅延が帯域幅に影響を与える可能性があります。

VPN ゲートウェイの帯域幅をテストする場合は、iPerf3 を使用することをお勧めします。 scp コマンド、ftp コマンド、cp コマンドなどのコマンドを実行してファイルを転送する速度は、ディスクの読み取りおよび書き込み速度の影響により、実際の帯域幅を反映できません。 iPerf3 の使用方法の詳細については、「Express Connect 回線の性能をテストする」トピックのiPerf3 を使用して Express Connect 回線の帯域幅をテストするセクションをご参照ください。

より高い伝送品質が必要な場合は、CEN を使用することをお勧めします。詳細については、「CEN とは」をご参照ください。

VPC とパブリック IP アドレス間のトラフィックを暗号化するために VPN ゲートウェイを使用できますか?

はい、VPC とパブリック IP アドレス間のトラフィックを暗号化するために VPN ゲートウェイを使用できます。

クライアントまたはデータセンターが VPN ゲートウェイを使用して VPC に接続されており、パブリック IP アドレスを使用して VPC 内のリソースにアクセスする必要がある場合は、次の操作を実行する必要があります。

パブリック IP アドレスが属するパブリック CIDR ブロックを VPN ゲートウェイに追加します。

IPsec-VPN 接続を使用する場合は、パブリック CIDR ブロックを IPsec-VPN 接続のピア CIDR ブロックに追加します。リモートネットワーク

SSL-VPN 接続を使用する場合は、パブリック CIDR ブロックを SSL サーバーのクライアント CIDR ブロックに追加します。クライアントサブネット

パブリック IP アドレスが属するパブリック CIDR ブロックを、VPC のユーザー CIDR ブロックとして設定します。これにより、VPC がパブリック CIDR ブロックにアクセスできるようになります。詳細については、「ユーザー CIDR ブロックとは」および「ユーザー CIDR ブロックを設定する方法」をご参照ください。

ルート数が上限に達した場合の対処方法

ポリシーベースルート、宛先ベースルート、または ボーダーゲートウェイプロトコル (BGP) ルートの数が上限に達し、ルートを追加できない場合、または IPsec 接続が BGP からルートを学習できない場合は、次の操作を実行することでこの問題を解決できます。

ルートのクォータを増やす。

ポリシーベースルート、宛先ベースルート、または BGP ルートのクォータを増やすことができます。詳細については、「IPsec-VPN クォータ」をご参照ください。

集約ルートを設定する。

ビジネスに影響を与えることなく、複数のルートを 1 つのルートに集約できます。

たとえば、宛先 CIDR ブロックがそれぞれ 10.10.1.0/24、10.10.2.0/24、10.10.3.0/24 で、ネクストホップが IPsec 接続 1 を指している 3 つの宛先ベースルートを設定したとします。この場合、宛先 CIDR ブロックが 10.10.0.0/22 で、ネクストホップが IPsec 接続 1 を指している宛先ベースルートを追加できます。その後、3 つの宛先ベースルートを削除できます。