このトピックでは、Cloud Enterprise Network (CEN) を使用して、異なるリージョンに属する仮想プライベートクラウド (VPC) とAlibaba Cloudアカウント間のネットワーク通信を確立する方法について説明します。

例:

上の図は例を示しています。 会社は、アカウントAを使用して、中国 (杭州) リージョンにVPC1という名前のVPCをデプロイし、中国 (青島) リージョンにVPC3という名前のVPCをデプロイします。 同社はアカウントBを使用して、中国 (杭州) リージョンにVPC2という名前のVPCをデプロイしています。 ECS (Elastic Compute Service) インスタンスはVPCにデプロイされています。 VPCは互いに通信できません。 ビジネスの成長に対応するために、VPC間のネットワーク通信を確立したいと考えています。

この場合、会社はCENを使用してVPC1とVPC2をアカウントAに属する中国 (杭州) リージョンのEnterprise Editionトランジットルーターに接続できます。その後、会社はVPC3をアカウントAに属する中国 (青島) リージョンのEnterprise Editionトランジットルーターに接続できます。同社は、中国 (杭州) と中国 (青島) リージョンのトランジットルーター間にリージョン間接続を作成して、VPC1、VPC2、およびVPC3間のネットワーク通信を可能にすることができます。

このトピックのAlibaba Cloudアカウントは、RAMユーザーではなく、Alibaba Cloudのプライマリアカウントを指します。

前提条件

VPCは、アカウントAを使用して中国 (杭州) および中国 (青島) リージョンのそれぞれにデプロイされています。VPCは、アカウントBを使用して中国 (杭州) リージョンにデプロイされています。 詳細については、「IPv4 VPCの作成」をご参照ください。

Enterprise Editionトランジットルーターのゾーンの各VPCには、十分なvSwitchがデプロイされています。 各vSwitchには、少なくとも1つのアイドルIPアドレスがあります。

Enterprise Editionトランジットルーターが中国 (南京-ローカルリージョン) など、1つのゾーンのみをサポートするリージョンにデプロイされている場合、VPCにはゾーン内に少なくとも1つのvSwitchが必要です。

Enterprise Editionトランジットルーターが複数のゾーンをサポートするリージョン (中国 (上海) など) にデプロイされている場合、VPCにはゾーン内に少なくとも2つのvSwitchが必要です。 vSwitchは異なるゾーンにある必要があります。

詳細については、「VPC接続の仕組み」をご参照ください。

次の表に、VPCに割り当てられるCIDRブロックを示します。 CIDRブロックが重複しないようにしてください。

項目

VPC1

VPC2

VPC3

項目

VPC1

VPC2

VPC3

ネットワークインスタンス所有者アカウント

アカウント A

アカウント B

アカウント A

ネットワークインスタンスリージョン

中国 (杭州)

中国 (杭州)

中国 (青島)

ネットワークインスタンスCIDRブロック

VPC3: 192.168.0.0/16

vSwitch 1 CIDRブロック: 192.168.20.0/24

vSwitch 2 CIDRブロック: 192.168.21.0/24

VPC CIDRブロック: 10.0.0.0/16

vSwitch 1 CIDRブロック: 10.0.0.0/24

vSwitch 2 CIDRブロック: 10.0.1.0/24

VPC CIDRブロック: 172.16.0.0/16

vSwitch 1 CIDRブロック: 172.16.0.0/24

vSwitch 2 CIDRブロック: 172.16.1.0/24

vSwitchゾーン

ゾーンHのvSwitch 1

ゾーンIのvSwitch 2

ゾーンHのvSwitch 1

ゾーンIのvSwitch 2

ゾーンBのvSwitch 1

ゾーンCのvSwitch 2

ECSインスタンスのIPアドレス

192.168.20.161

10.0.0.33

172.16.0.89

VPCのECSインスタンスに適用されるセキュリティグループルールに精通している必要があります。 セキュリティグループのルールでVPCが相互に通信できるようにします。 詳細については、「セキュリティグループルールの表示」と「セキュリティグループルールの追加」をご参照ください。

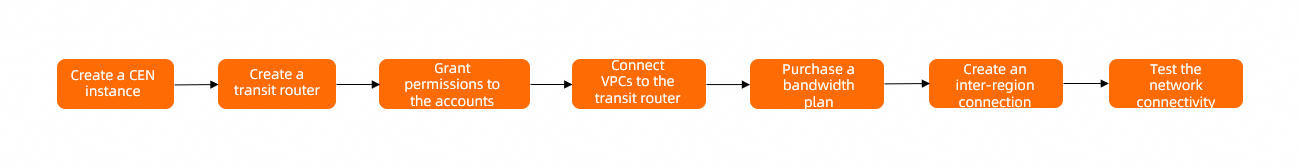

手順

手順1: CENインスタンスの作成

この例では、アカウントB内のVPC2は、アカウントA内のCENインスタンスに接続され、VPC1、VPC2、およびVPC3間のネットワーク通信を確立します。 CENインスタンスを作成するには、まずアカウントAを使用する必要があります。

アカウントAでCENコンソールにログインします。

インスタンスページで、CENインスタンスの作成をクリックします。

CEN インスタンスの作成 ダイアログボックスで、次のパラメーターを設定し、OK をクリックします。

名前: CENインスタンスの名前を入力します。

説明: CENインスタンスの説明を入力します。

リソースグループ: CENインスタンスのリソースグループを選択します。

この例では、リソースグループは選択されていません。 CENインスタンスがデフォルトリソースグループに追加されます。

タグ: CENインスタンスにタグを追加します。 この例では、ネットワークインスタンス接続にタグは追加されません。

ステップ2: トランジットルーターの作成

ネットワークインスタンス接続を作成する前に、ネットワークインスタンスがデプロイされているリージョンにトランジットルーターを作成する必要があります。

アカウントAでCENコンソールにログインします。

インスタンスページで、ステップ1で作成されたCENインスタンスのIDをクリックします。

タブに移動し、トランジットルーターの作成をクリックします。

トランジットルーターの作成ダイアログボックスでパラメーターを設定し、OKをクリックします。

次の表に、中国 (杭州) および中国 (青島) の各リージョンでトランジットルーターを作成するために使用されるパラメーターを示します。

パラメーター

説明

中国 (杭州)

中国 (青島)

パラメーター

説明

中国 (杭州)

中国 (青島)

リージョン

トランジットルーターを作成するリージョンを選択します。

この例では、中国 (杭州) が選択されています。

この例では、中国 (青島) が選択されています。

エディション

トランジットルーターのエディション。

選択したリージョンでサポートされているトランジットルーターのエディションが自動的に表示されます。

選択したリージョンでサポートされているトランジットルーターのエディションが自動的に表示されます。

マルチキャストの有効化

マルチキャストを有効にするかどうかを指定します。

この例では、マルチキャストは無効です。 デフォルトでは、マルチキャストは無効になっています。

この例では、マルチキャストは無効です。 デフォルトでは、マルチキャストは無効になっています。

名前

トランジットルーターの名前を入力します。

この例では、トランジットルーターにカスタム名が指定されています。

この例では、トランジットルーターにカスタム名が指定されています。

説明

トランジットルーターの説明を入力します。

この例では、トランジットルーターにカスタム記述が指定されています。

この例では、トランジットルーターにカスタム記述が指定されています。

タグ

トランジットルーターにタグを追加します。

この例では、トランジットルーターにタグは追加されません。

この例では、トランジットルーターにタグは追加されません。

TR アドレスセグメント

トランジットルーターのCIDRブロックを入力します。

詳細については、「トランジットルーターCIDRブロック」をご参照ください。

この例では、トランジットルーターにCIDRブロックが指定されていません。

この例では、トランジットルーターにCIDRブロックが指定されていません。

ステップ3: アカウントAに権限を付与する

アカウントBに属するVPC2をアカウントAに属するトランジットルーターに接続する前に、アカウントAに必要な権限を付与する必要があります。

アカウントBでCENコンソールにログインします。

上部のナビゲーションバーで、VPC2がデプロイされているリージョンを選択します。

この例では、中国 (杭州) が選択されています。

VPCページで、VPC2のIDをクリックします。

クロスアカウント権限付与 タブをクリックします。 [Cloud Enterprise Network] タブで、CEN クロスアカウント権限付与 をクリックします。

CEN にアタッチ ダイアログボックスでパラメーターを設定し、[OK] をクリックします。 下表にパラメーターを示します。

パラメーター

説明

パラメーター

説明

ピアリングアカウント UID

トランジットルーターが属するAlibaba CloudアカウントのUIDを入力します。

この例では、アカウントAのUIDが使用されます。

ピアリングアカウント CEN ID

トランジットルーターが属するCENインスタンスのIDを入力します。

この例では、手順1で作成されたCENインスタンスのIDが使用されます。

支払人

支払いアカウントを選択します。

CENインスタンス所有者: トランジットルーターが属するAlibaba Cloudアカウントは、VPCの接続料金とデータ転送料金を支払います。 デフォルト値です。

VPC所有者: VPCが属するAlibaba Cloudアカウントは、VPCの接続料金とデータ転送料金を支払います。

この例では、デフォルト値が使用されます。

支払いアカウントを変更すると、サービスが中断される可能性があります。 作業は慎重に行ってください。 詳細については、「支払いアカウントの変更」をご参照ください。

ステップ4: VPCをトランジットルーターに接続する

アカウントAに必要な権限が付与された後、VPC間でネットワーク通信を確立するには、アカウントAに属するトランジットルーターにVPC1、VPC2、およびVPC3を接続する必要があります。

この操作を初めて実行すると、サービスにリンクされたロールAliyunServiceRoleForCENが自動的に作成されます。 このロールにより、トランジットルーターはVPCのvSwitchにelastic network Interface (ENI) を作成できます。 詳細については、「AliyunServiceRoleForCEN」をご参照ください。

アカウントAでCENコンソールにログインします。

インスタンスページで、ステップ1で作成されたCENインスタンスのIDをクリックします。

タブに移動し、管理するトランジットルーターを見つけて、アクション 列の 接続の作成 をクリックします。

ピアネットワークインスタンスとの接続ページで、パラメーターを設定し、OKをクリックします。

次の表に、各VPCの設定を示します。 VPC1、VPC2、およびVPC3をアカウントAに属するトランジットルーターに接続します。

パラメーター

説明

VPC1

VPC2

VPC3

パラメーター

説明

VPC1

VPC2

VPC3

ネットワークタイプ

接続するネットワークインスタンスのタイプを選択します。

VPC

VPC

VPC

リージョン

ネットワークインスタンスがデプロイされているリージョンを選択します。

中国 (杭州)

中国 (杭州)

中国 (青島)

トランジットルーター

選択したリージョンのトランジットルーターのIDが自動的に表示されます。

リソース所有者 ID

ネットワークインスタンスが属するAlibaba Cloudアカウントを選択します。

現在のアカウント

異なるアカウント

異なるアカウントを選択した場合、アカウントBのIDを指定する必要があります。

現在のアカウント

課金方法

デフォルト値: 従量課金

接続名

ネットワーク接続の名前を入力します。

添付ファイル-for-VPC1

添付ファイル-for-VPC2

添付ファイル-for-VPC3

タグ

ネットワークインスタンス接続にタグを追加します。

この例では、トランジットルーターにタグは追加されません。

この例では、トランジットルーターにタグは追加されません。

この例では、トランジットルーターにタグは追加されません。

ネットワーク

トランジットルーターに接続するネットワークインスタンスを選択します。

VPC1

VPC2

VPC3

VSwitch

トランジットルーターのゾーンでvSwitchを選択します。

トランジットルーターが複数のゾーンをサポートするリージョンにデプロイされ、vSwitchが各ゾーンにデプロイされている場合、複数のゾーンと各ゾーンのvSwitchを選択して、ゾーンディザスタリカバリを有効にできます。

杭州ゾーンH: vSwitch 1

杭州ゾーンI: vSwitch 2

杭州ゾーンH: vSwitch 1

杭州ゾーンI: vSwitch 2

チンタオゾーンB: vSwitch 1

チンタオゾーンC: vSwitch 2

詳細設定

デフォルトでは、次の高度な機能が選択されます。 ビジネス要件に基づいて高度な機能をクリアまたは選択できます。

VPC1、VPC2、およびVPC3のデフォルト設定を維持します。 すべての高度な機能がVPCで有効になっています。

トランジットルーターのデフォルトルートテーブルに関連付ける

この機能を有効にすると、VPC接続はトランジットルーターのデフォルトルートテーブルに自動的に関連付けられます。 トランジットルーターは、デフォルトルートテーブルに基づいてVPCのトラフィックを転送します。

システムルートをトランジットルーターのデフォルトルートテーブルに伝播する

この機能を有効にすると、VPCのシステムルートがトランジットルーターのデフォルトルートテーブルにアドバタイズされます。 これにより、VPCはトランジットルーターに接続されている他のネットワークインスタンスと通信できます。

トランジットルーターへのルートを自動的に作成し、現在の VPC のすべてのルートテーブルに追加する

この機能を有効にすると、VPCのすべてのルートテーブルに10.0.0.0/8、172.16.0.0/12、192.168.0.0/16の3つのルートが自動的に追加されます。 ルートの次のホップはVPCを指します。 ルートは、VPCからトランジットルーターにIPv4トラフィックを転送するために使用されます。 デフォルトでは、トランジットルーターはVPCへのルートをアドバタイズしません。

そのようなルートが既にVPCのルートテーブルにある場合、システムはこのルートをアドバタイズできません。 VPC接続を指すルートをVPCのルートテーブルに手動で追加する必要があります。 そうしないと、VPCとトランジットルーター間でネットワーク通信を確立できません。 そのようなルートが存在するかどうかを確認するには、[詳細設定] の下にある [ルートの確認] をクリックします。

VPCがIPv6トラフィックを入力して転送するには、VPC接続のルート同期を有効にするか、接続の作成後にルートテーブルにVPC接続を指すIPv6ルートエントリを手動で追加する必要があります。

VPCがトランジットルーターに接続された後、VPC1とVPC2は同じリージョンにあるため、互いに通信できます。 VPC3は、異なるリージョンにあるため、VPC1またはVPC2と通信できません。 VPC1とVPC3間、およびVPC 2とVPC3間でネットワーク通信を確立するには、リージョン間接続を作成する必要があります。

ステップ5: リージョン間接続の作成

アカウントAでCENコンソールにログインします。

インスタンスページで、ステップ1で作成されたCENインスタンスのIDをクリックします。

タブに移動し、リージョン接続の作成をクリックします。

ピアネットワークインスタンスとの接続 ページで、パラメーターを設定し、OK をクリックします。 次の表に、パラメーターを示します。

パラメーター

説明

パラメーター

説明

ネットワークタイプ

この例では、リージョン間接続が選択されています。

リージョン

接続するリージョンの1つを選択します。

この例では、中国 (杭州) リージョンが選択されています。

トランジットルーター

選択したリージョンのトランジットルーターのIDが自動的に表示されます。

接続名

リージョン間接続の名前を入力します。

この例では、Inter-region connectionが使用されています。

ピアリージョン

接続する他のリージョンを選択します。

この例では、中国 (青島) が選択されています。

トランジットルーター

選択したリージョンのトランジットルーターのIDが自動的に表示されます。

タグ

リージョン間接続にタグを追加します。

この例では、領域間接続にタグは付加されない。

帯域幅割り当てモード

次のモードがサポートされています。

ペイ・バイ・データ転送: リージョン間接続を介したデータ転送に対して課金されます。

帯域幅プランからの割り当て: 帯域幅は帯域幅プランから割り当てられます。

この例では、[帯域幅プランからの割り当て] が選択されています。

ペイ・バイ・データ転送を選択すると、請求書はCDT製品によって決済されます。 CDTサービスが有効化されていないことを示すメッセージが表示された場合は、をクリックして有効化します。

帯域幅

リージョン間接続の最大帯域幅値を指定します。 単位:Mbit/s

デフォルトの行タイプ

デフォルト値を使用します。

詳細設定

デフォルトでは、すべての高度な機能が選択されます。 この例では、デフォルト設定を使用します。

トランジットルーターのデフォルトルートテーブルに関連付ける

この機能を有効にすると、リージョン間接続はトランジットルーターのデフォルトルートテーブルに自動的に関連付けられます。 トランジットルーターは、デフォルトのルートテーブルを使用して、ネットワークトラフィックをリージョン間で転送します。

システムルートをトランジットルーターのデフォルトルートテーブルに伝播する

この機能が有効になった後、リージョン間接続は、接続されたリージョン内のトランジットルーターのデフォルトルートテーブルに関連付けられます。

ピアリージョンへルートを自動的にアドバタイズする

この機能を有効にすると、現在のリージョンのトランジットルーターのルートテーブルのルートが、リージョン間通信のためにピアのトランジットルーターのルートテーブルに自動的に通知されます。 トランジットルータのルートテーブルは、リージョン間接続に関連付けられたルートテーブルを参照する。

ステップ6: ネットワーク接続のテスト

上記の手順を完了すると、VPC1、VPC2、およびVPC3が相互に接続されます。 このセクションでは、VPC間のネットワーク接続をテストする方法について説明します。

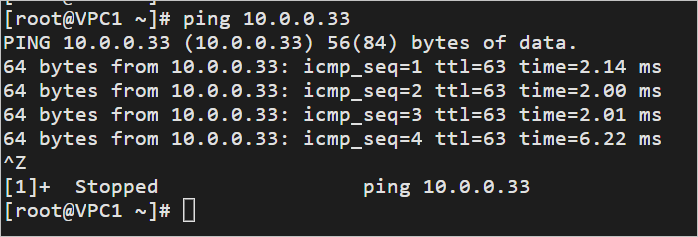

VPC1とVPC2間のネットワーク接続をテストします。

VPC 1のECSインスタンスにログインします。 詳細については、「インスタンスへの接続」をご参照ください。

ECSインスタンスで、pingコマンドを実行して、VPC2でECSインスタンスにアクセスできるかどうかをテストします。

<The IP address of the ECS instance in VPC2>次のエコー応答パケットは、VPC1とVPC2が相互に通信できることを示します。

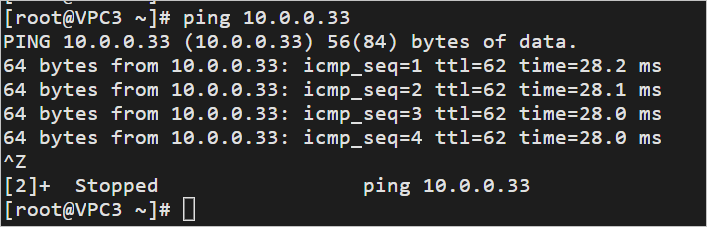

VPC1とVPC3間のネットワーク接続をテストします。

VPC 3のECSインスタンスにログインします。

ECSインスタンスで、pingコマンドを実行して、VPC1のECSインスタンスにアクセスできるかどうかをテストします。

ping

<The IP address of the ECS instance in VPC1>次のエコー応答パケットは、VPC1とVPC3が相互に通信できることを示します。

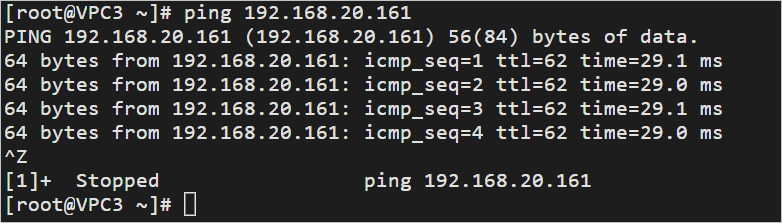

VPC2とVPC3間のネットワーク接続をテストします。

VPC 3のECSインスタンスにログインします。

ECSインスタンスで、pingコマンドを実行して、VPC2のECSインスタンスにアクセスできるかどうかをテストします。

ping

<The IP address of the ECS instance in VPC2>次のエコー応答パケットは、VPC2とVPC3が相互に通信できることを示します。

ルート

このトピックでは、VPCを接続するとき、またはリージョン間接続を作成するときに、CENインスタンスがVPCのルートを自動的に学習してアドバタイズします。

中国 (杭州) および中国 (青島) リージョンのトランジットルーターは、VPC1、VPC2、およびVPC3からルートを自動的に学習します。

CENインスタンスは、VPC1、VPC2、およびVPC3のルートテーブルに、10.0.0.0/8、172.16.0.0/12、および192.168.0.0/16のルートエントリを自動的に追加します。 次のホップは、ネットワークインスタンス接続である。

VPC1、VPC2、およびVPC3からのネットワークトラフィックは、トランジットルーターにルーティングされます。 トランジットルータは、VPCが互いに通信することを可能にする。

次の表に、VPC1、VPC2、およびVPC3のルートエントリを示します。 コンソールでルートエントリを確認できます。

トランジットルーターのルートの詳細については、「Enterprise Editionトランジットルーターのルートの表示」をご参照ください。

VPCのルートの詳細については、「ルートテーブルの作成と管理」をご参照ください。

表 1. 中国 (杭州) のトランジットルーターのデフォルトルートエントリ

宛先CIDRブロック | 次のホップ | ルートタイプ |

10.0.0.0/24 | Attachment-for-VPC2 | 自動学習ルート |

10.0.1.0/24 | Attachment-for-VPC2 | 自動学習ルート |

172.16.0.0/24 | リージョン間接続 | 自動学習ルート |

172.16.1.0/24 | リージョン間接続 | 自動学習ルート |

192.168.20.0/24 | Attachment-for-VPC1 | 自動学習ルート |

192.168.21.0/24 | Attachment-for-VPC1 | 自動学習ルート |

表 2. 中国 (青島) のトランジットルーターのデフォルトルートテーブルのルートエントリ

宛先CIDRブロック | 次のホップ | ルートタイプ |

10.0.0.0/24 | リージョン間接続 | 自動学習ルート |

10.0.1.0/24 | リージョン間接続 | 自動学習ルート |

172.16.0.0/24 | Attachment-for-VPC3 | 自動学習ルート |

172.16.1.0/24 | Attachment-for-VPC3 | 自動学習ルート |

192.168.20.0/24 | リージョン間接続 | 自動学習ルート |

192.168.21.0/24 | リージョン間接続 | 自動学習ルート |

表 3. VPC1のシステムルートテーブルのルートエントリ

宛先CIDRブロック | 次のホップ | ルートタイプ |

192.168.20.0/24 | オンプレミスネットワーク | システムルート |

192.168.21.0/24 | オンプレミスネットワーク | システムルート |

10.0.0.0/8 | Attachment-for-VPC1 | カスタムルート |

172.16.0.0/12 | Attachment-for-VPC1 | カスタムルート |

192.168.0.0/16 | Attachment-for-VPC1 | カスタムルート |

表 4. VPC2のシステムルートテーブルのルートエントリ

宛先CIDRブロック | 次のホップ | ルートタイプ |

10.0.0.0/24 | オンプレミスネットワーク | システムルート |

10.0.1.0/24 | オンプレミスネットワーク | システムルート |

10.0.0.0/8 | Attachment-for-VPC2 | カスタムルート |

172.16.0.0/12 | Attachment-for-VPC2 | カスタムルート |

192.168.0.0/16 | Attachment-for-VPC2 | カスタムルート |

表 5. VPC3のシステムルートテーブルのルートエントリ

宛先CIDRブロック | 次のホップ | ルートタイプ |

172.16.0.0/24 | オンプレミスネットワーク | システムルート |

172.16.1.0/24 | オンプレミスネットワーク | システムルート |

10.0.0.0/8 | Attachment-for-VPC3 | カスタムルート |

172.16.0.0/12 | Attachment-for-VPC3 | カスタムルート |

192.168.0.0/16 | Attachment-for-VPC3 | カスタムルート |