このトピックでは、IPsec-VPNを使用したCIDRブロック間の通信の有効化に関するよくある質問に対する回答と、設定に関する提案を提供します。

設定の提案

IPsec-VPN接続を確立してCIDRブロック間の通信を有効にする場合は、IKEv2を使用することを推奨します。

説明ピアゲートウェイデバイスがIKEv2をサポートしていない場合は、IKEv1を使用するようにIPsec-VPN接続とピアゲートウェイデバイスを設定できます。 IPsec-VPN接続がIKEv1を使用するシナリオでは、IPsec-VPN接続ごとに1つのローカルCIDRブロックと1つのピアCIDRブロックのみを設定できます。 詳細については、このトピックの「推奨ソリューション」をご参照ください。

ピアゲートウェイデバイスがCiscoまたはH3Cによって提供されている場合次の設定を使用することを推奨します。

Alibaba Cloud上のIPsec-VPN接続は、IKE 構成およびIPsec 構成の暗号化アルゴリズム、認証アルゴリズム、およびDH グループ (前方秘匿性 PFS) のそれぞれに1つの値のみをサポートします。 ピアゲートウェイデバイスのIKE 構成およびIPsec 構成で、暗号化アルゴリズム、認証アルゴリズム、DH グループ (前方秘匿性 PFS) (PFS) のそれぞれに1つの値のみが設定されていることを確認してください。

IPsec-VPN接続でDead Peer Detection (DPD) 機能が有効になっている場合は、カスタマーゲートウェイデバイスを標準のDPD設定で構成する必要があります。

IPsec-VPN接続に設定されたセキュリティアソシエーション (SA) の有効期間は、ピアゲートウェイ装置の有効期間と同じでなければなりません。

ピアゲートウェイデバイスでトラフィックベースのSA有効期間を設定できる場合は、最大値に設定する必要があります。これは、一部のデバイスサプライヤでは0バイトです。

推奨ソリューション

データセンターを仮想プライベートクラウド (VPC) に接続してCIDRブロック間の通信を有効にする場合は、次のソリューションを使用することを推奨します。

解決策 | 該当するIKEバージョン | 説明 | 特典または制限 | 設定例 |

ソリューション1 (推奨) |

| 1つのIPsec-VPN接続を使用して、データセンターをVPCに接続します。 IPsec-VPN接続のルーティングモードを宛先ベースのルーティングモードに設定し、ピアゲートウェイデバイスの保護されたデータフローのソースCIDRブロックと宛先CIDRブロックを | 利点

| |

ソリューション2 (2番目の選択肢) |

| 1つのIPsec-VPN接続を使用して、データセンターをVPCに接続します。 データセンター側のCIDRブロックを1つのCIDRブロックに集約し、VPC側のCIDRブロックを別のCIDRブロックに集約します。 次に、IPsec-VPN接続とピアゲートウェイデバイスの集約ルートを設定します。 | 制限事項 CIDRブロックを追加または削除する場合は、新しい集約ルートを設定し、IPsec-VPN接続とピアゲートウェイデバイスの設定を変更する必要があります。 変更はIPsec再ネゴシエーションを引き起こし、一時的なトラフィックの中断をもたらします。 | |

方法 3 |

| データセンターとVPC間に複数のIPsec-VPN接続を確立します。 各CIDRブロックは、1つのIPsec-VPN接続を使用して別のCIDRブロックと通信します。 IPsec-VPN接続は、次の要件を満たす必要があります。

説明 複数のIPsec-VPN接続が同じVPNゲートウェイとカスタマーゲートウェイに関連付けられており、同じInternet Key Exchange (IKE) バージョンを使用している場合、IPsec-VPN接続は同じフェーズ1ネゴシエーションを共有します。 複数のIPsec-VPN接続が同じフェーズ1ネゴシエーションを共有するシナリオでは、IPsec-VPN接続には、バージョン、ネゴシエーションモード、暗号化アルゴリズム、認証アルゴリズム、DH グループ (前方秘匿性 PFS) など、同じ事前共有鍵とIKE 構成が必要です。SA ライフサイクル (秒) (秒) 。 これにより、IPsecネゴシエーション中に各IPsec-VPN接続のIKE 構成を確実に共有できます。 | 制限事項 CIDRブロックを変更する場合は、IPsec-VPN接続とカスタマーゲートウェイデバイスの設定を変更する必要があります。 変更はIPsec再ネゴシエーションを引き起こし、一時的なトラフィックの中断をもたらします。 |

設定例

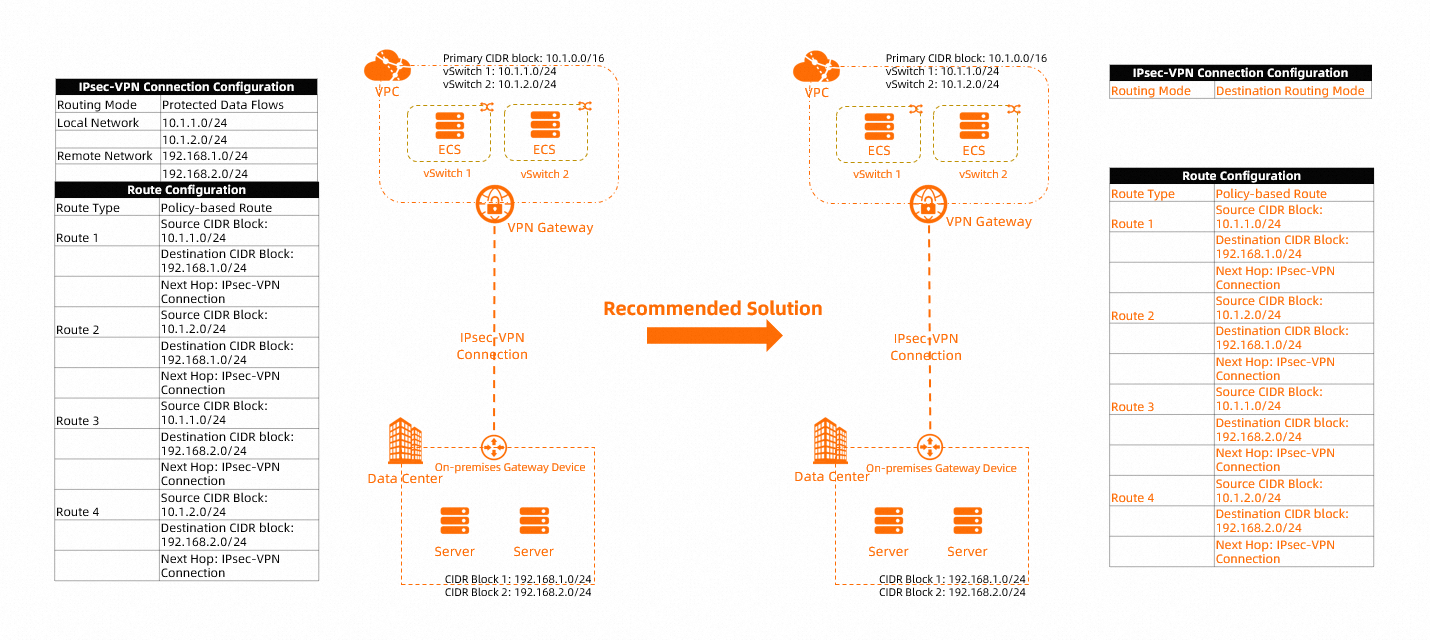

ソリューション1の構成例

このトピックでは、次の図に示すシナリオを使用しています。 このシナリオでは、VPC CIDRブロック10.1.1.0/24および10.1.2.0/24は、データセンターCIDRブロック192.168.1.0/24および192.168.2.0/24と通信する必要があります。 次の設定を使用することを推奨します。

Alibaba CloudでIPsec-VPN接続を設定するときは、ルーティングモード を [宛先ルーティングモード] に設定します。 詳細については、「シングルトンネルモードでのIPsec-VPN接続の作成と管理」の「IPsec-VPN接続の作成」セクションをご参照ください。

VPNゲートウェイのルートを設定するときは、ポリシーベースのルートを使用することを推奨します。 詳細については、「ポリシーベースのルートの設定」をご参照ください。

ソースCIDRブロックと宛先CIDRブロックの両方が0.0.0.0/0である保護されたデータフローをオンプレミスゲートウェイデバイスに追加します。 コマンドの詳細については、ゲートウェイデバイスのサプライヤを参照してください。

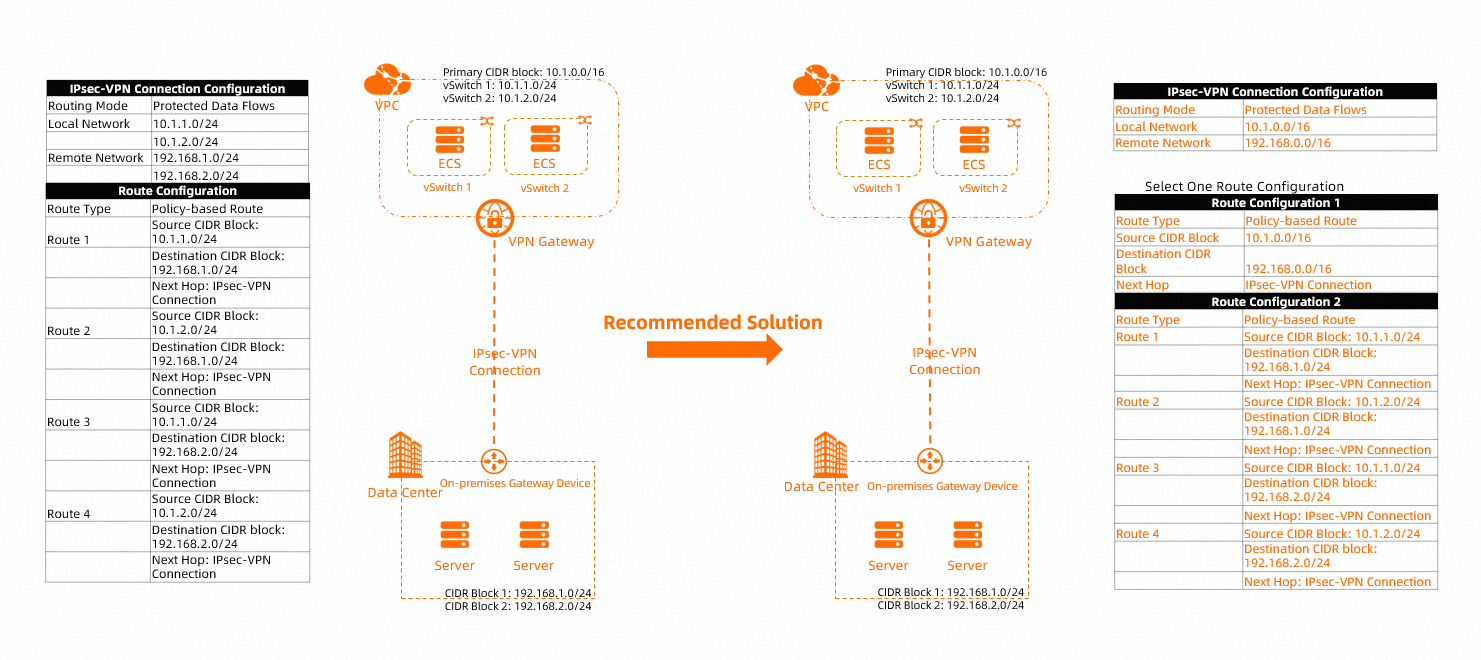

ソリューション2の構成例

例 1

このトピックでは、次の図に示すシナリオを使用しています。 このシナリオでは、VPC CIDRブロック10.1.1.0/24および10.1.2.0/24は、データセンターCIDRブロック192.168.1.0/24および192.168.2.0/24と通信する必要があります。 次の設定を使用することを推奨します。

Alibaba CloudでIPsec-VPN接続を設定する場合、ルーティングモードを保護されたデータフローに設定し、ローカルネットワークをVPCの集約CIDRブロックである10.1.0.0/16に設定し、リモートネットワークをデータセンターの集約CIDRブロックである192.168.0.0/16に設定します。 詳細については、「シングルトンネルモードでのIPsec-VPN接続の作成と管理」の「IPsec-VPN接続の作成」セクションをご参照ください。

ルーティングモードを保護されたデータフローに設定すると、IPsec-VPN接続をネクストホップとするポリシーベースのルートがポリシーベースルーティングに自動的に追加されます。 ポリシーベースのルートの送信元 CIDR ブロックはIPsec-VPN接続のローカルネットワークで、宛先 CIDR ブロックはリモートネットワークです。 デフォルトでは、このポリシーベースのルートはVPCにアドバタイズされません。

デフォルトのポリシーベースのルートを使用する場合は、デフォルトのポリシーベースのルートをVPCにアドバタイズする必要があります。 ポリシーベースのカスタムルートを追加する場合は、まず、システムによって自動的に追加されるポリシーベースのルートを削除する必要があります。 詳細については、「ポリシーベースのルートの設定」をご参照ください。

例 2

このトピックでは、次の図に示すシナリオを使用しています。 このシナリオでは、VPC CIDRブロック10.1.1.0/24および10.1.2.0/24は、データセンターCIDRブロック192.168.1.0/24および172.16.1.0/24と通信する必要があります。 次の設定を使用することを推奨します。

Alibaba CloudでIPsec-VPN接続を設定する場合、ルーティングモードを保護されたデータフローに設定し、ローカルネットワークをVPCの集約CIDRブロックである10.1.0.0/16に設定し、リモートネットワークを0.0.0.0/0に設定します。 詳細については、「シングルトンネルモードでのIPsec-VPN接続の作成と管理」の「IPsec-VPN接続の作成」セクションをご参照ください。

説明データセンターのCIDRブロックを1つのCIDRブロックに集約することはできません。 したがって、リモートネットワークを0.0.0.0/0に設定することを推奨します。

ルーティングモードを保護されたデータフローに設定すると、IPsec-VPN接続をネクストホップとするポリシーベースのルートがポリシーベースルーティングに自動的に追加されます。 ポリシーベースのルートの送信元 CIDR ブロックはIPsec-VPN接続のローカルネットワークで、宛先 CIDR ブロックはリモートネットワークです。 デフォルトでは、このポリシーベースのルートはVPCにアドバタイズされません。

ポリシーベースルーティングには、宛先CIDRブロックが0.0.0.0/0のルートを設定しないことを推奨します。 代わりに、システムによって自動的に追加されるポリシーベースのルートを削除し、より具体的なポリシーベースのルートを追加します。 詳細については、「ポリシーベースのルートの設定」をご参照ください。

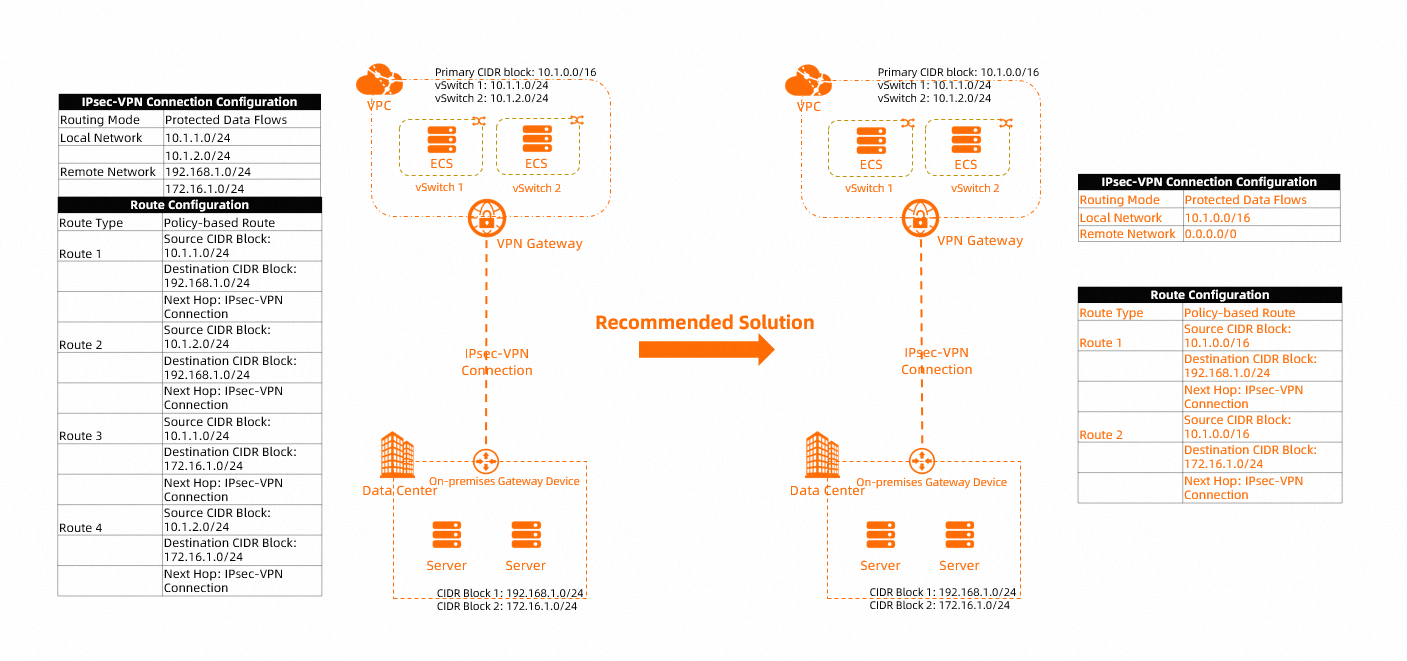

ソリューション3の設定例

このトピックでは、次の図に示すシナリオを使用しています。 このシナリオでは、VPC CIDRブロック10.1.1.0/24および10.1.2.0/24は、データセンターCIDRブロック192.168.1.0/24および172.16.1.0/24と通信する必要があります。 次の設定を使用することを推奨します。

Alibaba Cloudで複数のIPsec-VPN接続を作成し、各IPsec-VPN接続のルーティングモードを保護データフローに設定します。 IPsec-VPN接続ごとに1つのローカルネットワークと1つのリモートネットワークを指定します。 詳細については、「シングルトンネルモードでのIPsec-VPN接続の作成と管理」の「IPsec-VPN接続の作成」セクションをご参照ください。

ルーティングモードを保護されたデータフローに設定すると、IPsec-VPN接続をネクストホップとするポリシーベースのルートがポリシーベースルーティングに自動的に追加されます。 ポリシーベースのルートの送信元 CIDR ブロックはIPsec-VPN接続のローカルネットワークで、宛先 CIDR ブロックはリモートネットワークです。 デフォルトでは、このポリシーベースのルートはVPCにアドバタイズされません。

システムによってVPCに自動的に追加される4つのポリシーベースのルートをアドバタイズする必要があります。 詳細については、「ポリシーベースのルートの設定」をご参照ください。

よくある質問

フェーズ2の交渉は成功するが、一部のCIDRブロック間でのみ通信が成功することをシステムが促すのはなぜですか。

考えられる原因

IPsec-VPN接続を使用してデータセンターがVPCに接続されているシナリオでは、ピアゲートウェイデバイスがCiscoまたはH3Cによって提供されている場合IPsec-VPN接続のルーティングモードが保護されたデータフローに設定され、複数のCIDRブロックが指定されている場合、通信に使用できるCIDRブロックは1つだけです。

これは、Alibaba Cloud VPNゲートウェイが、CiscoまたはH3Cが提供するピアゲートウェイデバイスが使用するIPsecプロトコルと互換性がないためです。. この場合、Alibaba Cloud VPNゲートウェイは1つのSAを使用して、ピアゲートウェイデバイスとネゴシエートします。 しかしながら、ピアゲートウェイデバイスは、VPNゲートウェイと交渉するために複数のSAを使用する。

ソリューション

詳細については、このトピックの「推奨ソリューション」をご参照ください。

オンプレミスゲートウェイデバイスがIKEv2をサポートしていない場合、CIDRブロック間の通信を有効にするにはどうすればよいですか。

オンプレミスゲートウェイデバイスがIKEv2をサポートしていない場合は、IKEv1を使用するようにIPsec-VPN接続とオンプレミスゲートウェイデバイスを構成できます。

IPsec-VPN接続がIKEv1を使用するシナリオでは、IPsec-VPN接続ごとに1つのローカルCIDRブロックと1つのピアCIDRブロックのみを設定できます。 詳細については、このトピックの「推奨ソリューション」をご参照ください。