VPN Gatewayコンソールに表示されるIPsec-VPN接続のエラーコードとログデータに基づいて、IPsec-VPN接続の問題をトラブルシューティングできます。

背景情報

このトピックでは、IPsec-VPNの一般的な問題とこれらの問題のトラブルシューティング方法について説明します。 VPN Gatewayコンソールには、IPsec-VPN接続のエラーコードとログデータが表示されます。 このトピックの [一般的なIPsec-VPN接続の問題と解決策] セクションで同じエラーコードまたはログデータを検索して、対応する解決策を見つけることができます。

IPsec-VPN接続エラーコードを表示する方法の詳細については、このトピックの「エラーコードの表示」をご参照ください。

IPsec-VPN接続のログを表示する方法の詳細については、「IPsec-VPN接続のログを表示する」をご参照ください。

エラーコードの表示

IPsec-VPN接続が2019年3月21日より前に作成され、更新されていないVPNゲートウェイに関連付けられている場合、IPsec-VPN接続のエラーコードを表示することはできません。 エラーコードを表示するには、VPN gatewayを最新バージョンに更新する必要があります。 詳細については、「VPN gatewayのアップグレード」をご参照ください。

中国語と英語のエラーコードのみを表示できます。 他の言語はサポートされていません。

VPC Gatewayコンソールには、過去3分以内に特定されたIPsec-VPN接続の問題のエラーコードが表示されます。 最近のIPsec-VPN接続の問題のエラーコードを表示するには、IPsecピアのIPsec-VPN接続をリセットしてIPsecネゴシエーションをトリガーし、ページを更新します。

Alibaba Cloud側では、IPsec-VPN接続の [有効な即時] パラメーターの値を変更して保存し、[有効な即時] パラメーターを元の値に設定してIPsecネゴシエーションをトリガーできます。

IPsec-シングルトンネルモードのVPN接続

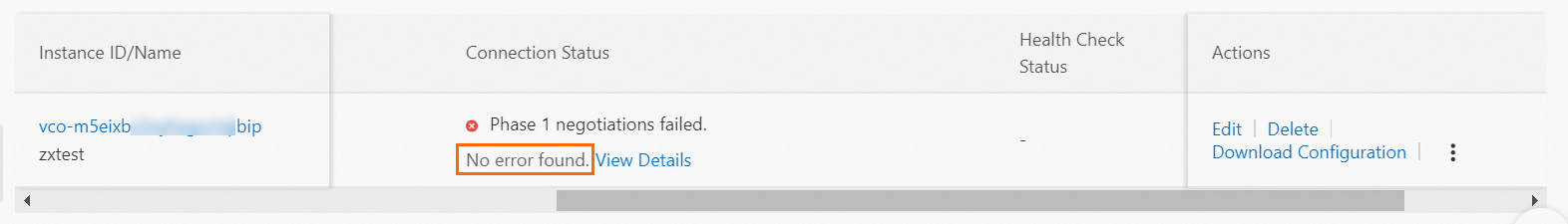

IPsec-VPN接続でシングルトンネルモードを使用する場合は、次の手順を参照してエラーコードを確認してください。

- にログインします。VPN gatewayコンソール.

左側のナビゲーションウィンドウで、.

上部のナビゲーションバーで、IPsec-VPN接続が作成されているリージョンを選択します。

VPN 接続 ページで、管理するIPsec-VPN接続を見つけ、接続ステータス 列にエラーコードを表示します。

エラーコードの右側にある [詳細の表示] をクリックし、[エラーの詳細] パネルに表示されるエラーメッセージと解決策を確認します。 [エラーの詳細] パネルに表示されるソリューションは、このトピックの [一般的なIPsec-VPN接続の問題とソリューション] セクションで説明されているソリューションと同じです。

IPsec-デュアルトンネルモードのVPN接続

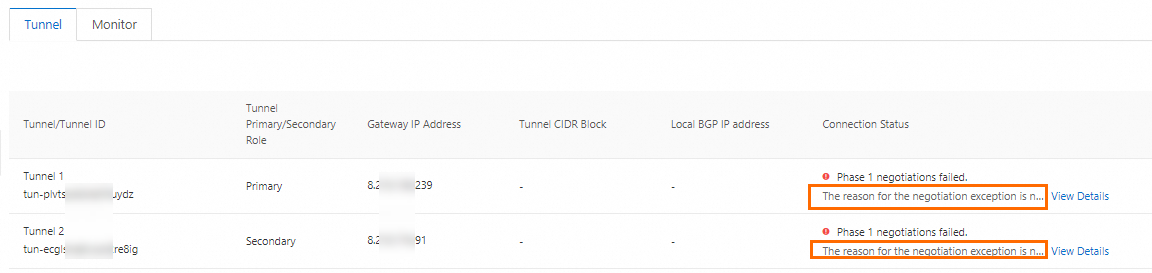

IPsec-VPN接続でデュアルトンネルモードを使用する場合は、次の手順を参照してエラーコードを確認してください。

- にログインします。VPN gatewayコンソール.

左側のナビゲーションウィンドウで、.

上部のナビゲーションバーで、IPsec-VPN接続が作成されているリージョンを選択します。

VPN 接続 ページで、IPsec-VPN接続を見つけ、そのIDをクリックします。

Tunnel タブの 接続ステータス 列に、アクティブなトンネルまたはスタンバイトンネルのエラーコードが表示されます。

エラーコードの右側にある [詳細の表示] をクリックし、[エラーの詳細] パネルに表示されるエラーメッセージと解決策を確認します。 [エラーの詳細] パネルに表示されるソリューションは、このトピックの [一般的なIPsec-VPN接続の問題とソリューション] セクションで説明されているソリューションと同じです。

一般的なIPsec-VPN接続の問題とソリューション

IPsec-VPN接続のエラーコードとログデータを取得したら、次の表の同じエラーコードまたはログエントリのキーワードを検索して、対応するソリューションを見つけることができます。

DiagnoseVpnConnectionsを呼び出してIPsec-VPN接続の問題をトラブルシューティングする場合は、次の表のAPIベースのエラーコード列でエラーコードを検索します。

エラーコード (コンソール) | エラーコード (API)

| エラーメッセージ | キーワード | 解決策 |

ピアが一致しません。 | ピアミスマッチ | 受信したパケットがカスタマーゲートウェイ情報と一致しません。 |

|

|

アルゴリズムが一致しません。 | アルゴリズムミスマッチ | 暗号化アルゴリズム、認証アルゴリズム、またはDHグループパラメーターが一致しません。 |

|

|

暗号化アルゴリズムが一致しません。 | 暗号化アルゴリズムミスマッチ | IPsec-VPN接続の暗号化アルゴリズムが一致しません。 |

|

|

認証アルゴリズムが一致しません。 | AuthenticationAlgorithmMismatch | IKEの認証アルゴリズムが一致しません。 |

|

|

DHグループが一致しません。 | DhGroupMismatch | IKEのフェーズ1 DHグループパラメーターが一致しません。 |

|

|

事前共有キーが一致しません。 | PskMismatch | 事前共有キーが一致しません。 |

|

|

PeerIDが一致しません。 | PeerIdMismatch | LocalIDまたはRemoteIDパラメーターが一致しないか、互換性がありません。 |

|

|

DPDペイロードシーケンスは互換性がありません。 | DpdHashNotifyCompatibility | DPDペイロードシーケンスは互換性がありません。 |

| Dead Peer Detection (DPD) 機能が有効になっているシナリオでは、デフォルトのペイロードシーケンスは |

DPDがタイムアウトしました。 | DpdTimeout | DPDパケットがタイムアウトしました。 |

|

|

IKEバージョンが一致しません。 | IkeVersionMismatch | IKEバージョンまたはネゴシエーションモードが一致しません。 |

|

|

ネゴシエーションモードが一致しません。 | NegotiationModeMismatch | ネゴシエーションモードが一致しません。 |

|

|

NAT-Tは一致しません。 | NatTMismatch | NATトラバーサルが一致しません。 |

| IPsec-VPN接続とカスタマーゲートウェイデバイスが同じNATトラバーサル設定を使用していることを確認します。 カスタマーゲートウェイデバイスがNATゲートウェイのバックエンドデバイスである場合、IPsec-VPN接続とカスタマーゲートウェイデバイスのNATトラバーサルを有効にすることを推奨します。 |

SA Lifetimeが一致しません。 | LifetimeMismatch | Lifetimeパラメーターが一致しません。 |

| IKE設定およびIPsec設定のIPsec-VPN接続のSAライフサイクル (秒) がカスタマーゲートウェイデバイスと同じであることを確認してください。 IPsec-VPN接続とカスタマーゲートウェイデバイスは、異なるSAライフサイクル (秒) 値を使用できます。 ただし、異なるメーカーのカスタマーゲートウェイデバイスを使用する場合にIPsec-VPN接続の安定性を確保するために、IPsec-VPN接続とカスタマーゲートウェイデバイスが同じSAライフサイクル (秒) 値を使用するように設定することを推奨します。 |

セキュリティプロトコルが一致しません。 | SecurityProtocolMismatch | セキュリティプロトコルが一致しません。 |

| カスタマーゲートウェイデバイスがセキュリティプロトコルとしてEncapsulating Security Payload (ESP) を使用していることを確認します。 VPN Gatewayは、IPsec-VPN接続のESPプロトコルのみをサポートします。 認証ヘッダー (AH) はサポートされていません。 |

カプセル化モードが一致しません。 | EncapsulationModeMismatch | カプセル化モードが一致しません。 |

| カスタマーゲートウェイデバイスのカプセル化モードがトンネリングに設定されていることを確認します。 VPN Gatewayは、IPsec-VPN接続のトンネリングモードのみをサポートします。 送信モードはサポートされていません。 |

アルゴリズムは互換性がありません。 | アルゴリズムの互換性 | アルゴリズムは互換性がありません。 | なし | IKE設定の認証アルゴリズムとIPsec-VPN接続とカスタマーゲートウェイデバイスのIPsec設定に互換性がない場合は、md5などの別の認証アルゴリズムを選択します。 |

保護されたデータフローが一致しません。 | TrafficSelectorMismatch | Protected Data Flowsパラメーターが一致しません。 |

|

|

PFSは一致しません。 | PfsMismatch | フェーズ2 DHグループパラメーターが一致しません。 |

| IPsec-VPN接続とカスタマーゲートウェイデバイスが、IPsec設定で同じPerfect Forward Secrecy (PFS) 設定を使用していることを確認します。

IPsec-VPN接続とカスタマーゲートウェイデバイスのPFSを有効にすることを推奨します。 |

コミットビットが一致しません。 | コミットミスマッチ | コミットビットが一致しません。 | なし | カスタマーゲートウェイデバイスのコミットが無効になっていることを確認します。 コミットは、保護されたデータフローが送信される前にIPsecネゴシエーションが完了することを保証できる。 VPN Gatewayはコミットをサポートしていません。 |

提案は一致しません。 | 提案ミスマッチ | 提案は一致しません。 |

|

|

交渉は失敗した。 | 交渉失敗 | 交渉は失敗した。 |

| IPsec-VPN接続をリセットして、IPsecネゴシエーションをトリガーします。 システムはネゴシエーション設定を再度チェックします。 |

フェーズ1の交渉はタイムアウトしました。 | Phase1NegotiationTimeout | フェーズ1のパケットは受信できず、ネゴシエーションはタイムアウトしました。 |

|

|

フェーズ2の交渉はタイムアウトしました。 | Phase2NegotiationTimeout | フェーズ2のパケットは受信できず、ネゴシエーションはタイムアウトしました。 | なし |

|

ピアからの応答パケットを受信できません。 | ノーレスポンス | ピアゲートウェイは応答しません。 |

|

|

ピアからの削除パケットが受信される。 | ReceiveDeleteNotify | ピアからの削除パケットが受信される。 |

| IPsec-VPN接続がカスタマーゲートウェイデバイスから |

ネゴシエーション例外の理由は見つかりません。 | NoExceptionFound | ネゴシエーション例外の理由は見つかりません。 | なし | IPsec − VPN接続は、IPsecネゴシエーションを開始していない可能性がある。 Alibaba Cloud側またはカスタマーゲートウェイデバイスのIPsec-VPN接続をリセットします。 Alibaba Cloud側では、IPsec-VPN接続の [有効な即時] パラメーターの値を変更して保存し、[有効な即時] パラメーターを元の値に設定してIPsecネゴシエーションをトリガーできます。 次に、ページを更新し、ネゴシエーション結果を確認します。 |

次のステップ

このセクションでは、IPsec-VPN接続の問題をトラブルシューティングするときに実行できる操作の参照を提供します。

IPsec-VPN接続の設定を変更できます。 詳細については、「デュアルトンネルモードでのIPsec-VPN接続の作成と管理」の「IPsec-VPN接続の設定の変更」および「トンネルの設定の変更」のセクションをご参照ください。

カスタマーゲートウェイの作成後に変更できるのは、カスタマーゲートウェイの名前と説明だけです。 IPsec-VPN接続の問題のトラブルシューティング時にカスタマーゲートウェイの設定を変更する場合は、次の手順を実行します。 ステップは、IPsec − VPN接続に関連付けられたリソースのタイプに基づいて変化し得る。

VPNゲートウェイがIPsec-VPN接続に関連付けられている

変更された構成を使用するためにカスタマーゲートウェイを再作成します。 詳細については、「カスタマーゲートウェイの作成と管理」トピックのカスタマーゲートウェイの作成セクションをご参照ください。

IPsec-VPN接続を削除します。 詳細については、「シングルトンネルモードでのIPsec-VPN接続の作成と管理」の「IPsec-VPN接続の削除」セクションをご参照ください。

IPsec-VPN接続を再作成し、新しく作成されたカスタマーゲートウェイに接続を関連付けます。 詳細については、「デュアルトンネルモードでのIPsec-VPN接続の作成と管理」の「IPsec-VPN接続の作成」セクションをご参照ください。

以前のカスタマーゲートウェイを削除します。 詳細については、「カスタマーゲートウェイの作成と管理」トピックのカスタマーゲートウェイの削除セクションをご参照ください。

トランジットルーターがIPsec-VPN接続に関連付けられているか、接続に関連付けられているリソースがない

変更された構成を使用するためにカスタマーゲートウェイを再作成します。 詳細については、「カスタマーゲートウェイの作成と管理」トピックのカスタマーゲートウェイの作成セクションをご参照ください。

IPsec-VPN接続を新しく作成したカスタマーゲートウェイに関連付けます。 詳細については、「トランジットルーターに関連付けられたIPsec-VPN接続の作成と管理」トピックの「IPsec-VPN接続の変更」セクションをご参照ください。

以前のカスタマーゲートウェイを削除します。 詳細については、「カスタマーゲートウェイの作成と管理」トピックのカスタマーゲートウェイの削除セクションをご参照ください。

IPsec-VPN接続の問題のトラブルシューティング時にカスタマーゲートウェイデバイスの構成を変更する場合は、カスタマーゲートウェイデバイスの製造元にお問い合わせください。

関連ドキュメント

DiagnoseVpnConnections: DiagnoseVpnConnections操作を呼び出して、IPsec-VPN接続の問題をトラブルシューティングできます。