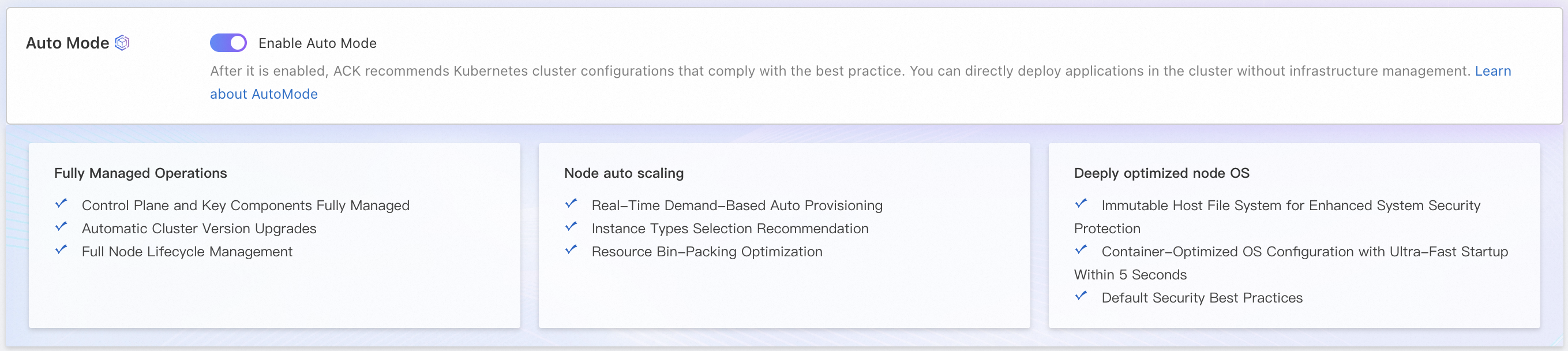

ACK マネージドクラスターを作成するときに、Auto モードを有効にできます。このモードでは、いくつかの簡単な計画と構成を完了した後、ワンクリックでベストプラクティスの Kubernetes クラスターを作成できます。クラスターは Auto モードでノードプールを自動的に作成します。ACK は、このプール内のノードのライフサイクルと運用保守 (O&M) を管理します。

Auto モードを有効にする前に、「Auto モードの概要」を確認して、その特徴とシナリオについて学習してください。

準備

計画と設計

クラスターを作成する前に、ビジネスニーズに基づいてその構成を計画します。これにより、クラスターが安定的、効率的、かつ安全に実行されることが保証されます。

リージョン: ユーザーの地理的な場所に近いリージョンにデプロイされたサービスは、ユーザーがサービスにアクセスする際の応答性が高くなります。

ゾーン: クラスターの高可用性を確保するために、複数のゾーンを構成することをお勧めします。

ACK クラスターのネットワークを計画する: ビジネスシナリオとクラスターサイズに基づいて、VPC CIDR ブロック、vSwitch CIDR ブロック、コンテナー CIDR ブロック、および Service CIDR ブロックを構成します。次に、クラスターの IP アドレス範囲と、Pod およびノードで使用可能な IP アドレスの数を指定します。

インターネットへのアクセス: クラスター内のノードがインターネットにアクセスできるかどうかを指定します。パブリックイメージをプルする場合、クラスターはインターネットに接続している必要があります。

アクティベーションと権限付与

クラスターを作成する前に、必要なサービスをアクティベートし、アカウントに権限を付与します。

ACK のアクティベーション: 初めて ACK を使用する場合は、ACK アクティベーションページにログインし、画面の指示に従ってサービスをアクティベートします。

Resource Access Management (RAM) クイック権限付与ページに移動して、ACK がデフォルトロールを作成し、関連するクラウドリソースを呼び出すために必要な権限を Alibaba Cloud アカウントに付与します。

「関連クラウドプロダクトのアクティベート」: VPC や SLB など、ACK クラスターが依存するクラウドプロダクトをアクティベートします。

作成プロセスには、Classic Load Balancer (CLB) インスタンスなどの従量課金リソースの購入が含まれます。支払い遅延によるサービス中断を防ぐために、アカウントに十分な残高があることを確認してください。

Alibaba Cloud アカウントのみがクラウドプロダクトをアクティベートできます。RAM ユーザーにアクティベートされたクラウドプロダクトの管理を許可するには、「RAM ユーザーにクラスターとクラウドリソースへのアクセス権限を付与する」をご参照ください。

手順

ACK コンソールにログインします。左側のナビゲーションウィンドウで、[クラスター] をクリックします。

ページの左上隅で、ターゲットリソースが存在するリソースグループとリージョンを選択します。

[クラスター一覧] ページで、[クラスターの作成] をクリックします。[ACK マネージドクラスター] ページで、Auto モードを有効にします。

画面の指示に従ってクラスターを構成します。クラスターの構成を確認し、サービス利用規約を読んでから、[クラスターの作成] をクリックします。

設定項目の詳細については、「クラスター構成の説明」をご参照ください。

Auto モードは ACK Pro クラスターでのみ利用可能で、クラスター管理および関連するクラウドプロダクトの料金が発生します。作成ページの下部でクラスターの総コストを確認できます。ACK およびその他のプロダクトの課金ドキュメントも表示できます。詳細については、「課金の概要」および「クラウドプロダクトのリソース料金」をご参照ください。

ページの右上隅にある [等価コード] をクリックすると、現在のクラスター構成に対応する Terraform または SDK コードを生成できます。

クラスターが作成されると、「Auto モードのノードプール」が自動的に作成されます。このノードプールは、ワークロードに基づいて動的にスケールインまたはスケールアウトします。ACK は、OS バージョンのアップグレード、ソフトウェアバージョンのアップグレード、セキュリティ脆弱性の修正など、ノードのライフサイクルを管理します。

クラスターが作成されると、ACK は構成に基づいてコンポーネントをインストールします。これらのコンポーネントは、クラスター内の計算リソースを消費する場合があります。Auto モードのノードプールは、ノードを追加するために自動的にスケールアウトします。

次のステップ

付録

責任共有モデル

ACK マネージドクラスターの Auto モードは、Kubernetes クラスターの自動化されたインテリジェントな運用保守 (O&M) 機能を提供し、管理ワークロードを削減します。ただし、一部のシナリオでは、特定のタスクについて依然としてお客様に責任があります。

Alibaba Cloud の責任 | お客様の責任 | 共有責任 |

|

|

|

クォータと制限

クラスターサイズが大きい場合や、アカウントに多数のリソースがある場合は、ACK クラスターに指定されているクォータと制限に従ってください。詳細については、「クォータと制限」をご参照ください。

制限: アカウント残高やクラスターの容量制限など、ACK の構成上の制限。クラスターの容量制限とは、クラスター内のさまざまな Kubernetes リソースの最大容量のことです。

クォータ制限とクォータの引き上げ方法: ACK クラスターのクォータ制限と、ECS や VPC など、ACK が依存するクラウドサービスのクォータ制限。クォータを引き上げたい場合は、関連するトピックをご参照ください。

クラスター構成の説明

デフォルトの構成を使用してクラスターを作成することも、要件や利用可能なリソースに基づいてカスタマイズすることもできます。表の [変更可能] 列で、![]() は作成後に設定を変更できないことを示し、

は作成後に設定を変更できないことを示し、![]() は変更できることを示します。変更できない設定には特に注意してください。

は変更できることを示します。変更できない設定には特に注意してください。

ネットワーク構成

設定項目 | 説明 | 変更可能 |

Ipv6 デュアルスタック | IPv4/IPv6 デュアルスタックを有効にすると、デュアルスタッククラスターが作成されます。 重要

| ✗ |

VPC | クラスターの VPC を構成します。[ゾーン] を指定して VPC を自動的に作成できます。VPC リストから既存の VPC を選択することもできます。 | ✗ |

SNAT の設定 | クラスターに共有 VPC を使用する場合は、このオプションを選択しないでください。 このチェックボックスを選択すると、ACK は新しく作成または選択された VPC に対して次の操作を実行します。

このチェックボックスを選択しない場合、クラスター作成後に NAT ゲートウェイを手動で構成し、SNAT ルールを構成して、VPC 内のインスタンスがインターネットにアクセスできるようにすることができます。詳細については、「インターネット NAT ゲートウェイの作成と管理」をご参照ください。 | ✓ |

API サーバーへのアクセス | API サーバーは、作成、読み取り、更新、削除、監視操作など、リソースオブジェクト (Pod や Service など) を管理するためのさまざまな HTTP REST インターフェイスを提供します。

[EIP で API サーバーを公開] するかどうかを指定します。

重要

| ✗ |

ネットワークプラグイン | Flannel と Terway がサポートされています。Terway と Flannel の比較の詳細については、「Terway と Flannel の比較」をご参照ください。

| ✗ |

ポッド Vswitch | このパラメーターは、ネットワークプラグインとして Terway を選択した場合にのみ構成します。 Pod に IP アドレスを割り当てるために使用される vSwitch。各 Pod vSwitch はワーカーノードの vSwitch に対応します。Pod の vSwitch とワーカーノードの vSwitch は同じゾーンにある必要があります。 重要 Pod vSwitch の CIDR ブロックのサブネットマスクは 19 ビット以下に設定することをお勧めしますが、サブネットマスクは 25 ビットを超えてはなりません。そうしないと、クラスターネットワークには Pod に割り当てることができる IP アドレスの数が限られてしまい、結果としてクラスターが期待どおりに機能しない可能性があります。 | ✓ |

コンテナー CIDR ブロック | このパラメーターは、ネットワークプラグインとして Flannel を選択した場合にのみ構成します。 [コンテナー CIDR ブロック] は、VPC の CIDR ブロック、VPC 内の ACK クラスターの CIDR ブロック、または Service CIDR ブロックと重複してはなりません。コンテナー CIDR ブロックは、指定後に変更することはできません。クラスターの CIDR ブロックを計画する方法の詳細については、「ACK マネージドクラスターのネットワーク計画」をご参照ください。 | ✗ |

ノードあたりのポッド数 | このパラメーターは、ネットワークプラグインとして Flannel を選択した場合にのみ構成します。 単一ノードに保存できる Pod の最大数。 | ✗ |

サービス CIDR | Service CIDR は、クラスター内の Service に IP アドレスを割り当てるための専用のネットワークアドレス範囲です。この CIDR ブロックは、VPC の CIDR ブロック、VPC 内の既存の ACK クラスターの CIDR ブロック、またはコンテナー CIDR ブロックと重複してはなりません。クラスターの CIDR ブロックを計画する方法の詳細については、「ACK マネージドクラスターのネットワーク計画」をご参照ください。 | ✗ |

サービス転送モード | iptables と IPVS がサポートされています。

| ✗ |