Alibaba Cloud Container Service for Kubernetes (ACK) クラスターは、セキュリティグループを使用して、マスターノードとワーカーノード間のネットワークトラフィックを制限します。セキュリティグループは、ノード、Virtual Private Cloud (VPC) リソース、および外部 IP アドレス間のトラフィックも制御します。クラスターまたはノードプールを作成すると、セキュリティグループが自動的に割り当てられます。既存のセキュリティグループを関連付けることもできます。その場合、システムは追加のアクセスルールを設定しません。セキュリティグループルールを管理し、集約する必要があります。

セキュリティグループルールを追加して、パブリックネットワークまたはプライベートネットワークからセキュリティグループ内の Elastic Compute Service (ECS) インスタンスへのアクセスを許可または拒否できます。詳細については、「セキュリティグループの概要」および「セキュリティグループルールの追加」をご参照ください。

クラスターセキュリティグループの推奨インバウンドおよびアウトバウンドルール

基本セキュリティグループ

インバウンド

クラスターアクセスルール | プロトコル | ポート | 承認オブジェクト |

推奨範囲 | ICMP | -1/-1 (すべてのポート) | 0.0.0.0/0 |

すべてのプロトコル | -1/-1 (すべてのポート) |

| |

最小範囲 | すべてのプロトコル | 53/53 (DNS) |

|

ICMP | -1/-1 (すべてのポート) | ||

TCP |

| ||

TCP | 9082 | Poseidon コンポーネントが使用するポート。このコンポーネントを使用しない場合、この設定は不要です。 | |

すべてのプロトコル | アプリケーションまたはコンポーネントがアクセスを想定するすべてのポート | アプリケーションまたはコンポーネントがアクセスを想定するすべてのソースアドレスまたはソースセキュリティグループ |

アウトバウンド

クラスターアクセスルール | プロトコル | ポート | 承認オブジェクト |

推奨範囲 | すべてのプロトコル | -1/-1 (すべてのポート) | 0.0.0.0/0 |

最小範囲 | すべてのプロトコル | -1/-1 (すべてのポート) | 100.64.0.0/10 (Alibaba Cloud サービス用の CIDR ブロック) |

すべてのプロトコル | 53/53 (DNS) |

| |

TCP |

| ||

すべてのプロトコル | アプリケーションまたはコンポーネントがアクセスを想定するすべてのポート | アプリケーションまたはコンポーネントがアクセスを想定するすべての宛先アドレスまたは宛先セキュリティグループ |

高度セキュリティグループ

インバウンド

クラスターアクセスルール | プロトコル | ポート | 承認オブジェクト |

推奨範囲 | ICMP | -1/-1 (すべてのポート) | 0.0.0.0/0 |

すべてのプロトコル | -1/-1 (すべてのポート) |

| |

最小範囲 | すべてのプロトコル | 53/53 (DNS) |

|

ICMP | -1/-1 (すべてのポート) | ||

TCP |

| ||

TCP | 9082 | Poseidon コンポーネントが使用するポート。このコンポーネントを使用しない場合、この設定は不要です。 | |

すべてのプロトコル | アプリケーションまたはコンポーネントがアクセスを想定するすべてのポート | アプリケーションまたはコンポーネントがアクセスを想定するすべてのソースアドレスまたはソースセキュリティグループ |

アウトバウンド

クラスターアクセスルール | プロトコル | ポート | 承認オブジェクト |

推奨範囲 | すべてのプロトコル | -1/-1 (すべてのポート) | 0.0.0.0/0 |

最小範囲 | すべてのプロトコル | -1/-1 (すべてのポート) | 100.64.0.0/10 (Alibaba Cloud サービス用の CIDR ブロック) |

すべてのプロトコル | 53/53 (DNS) |

| |

TCP |

| ||

すべてのプロトコル | アプリケーションまたはコンポーネントがアクセスを想定するすべてのポート | アプリケーションまたはコンポーネントがアクセスを想定するすべての宛先アドレスまたは宛先セキュリティグループ |

セキュリティグループの削除保護の無効化

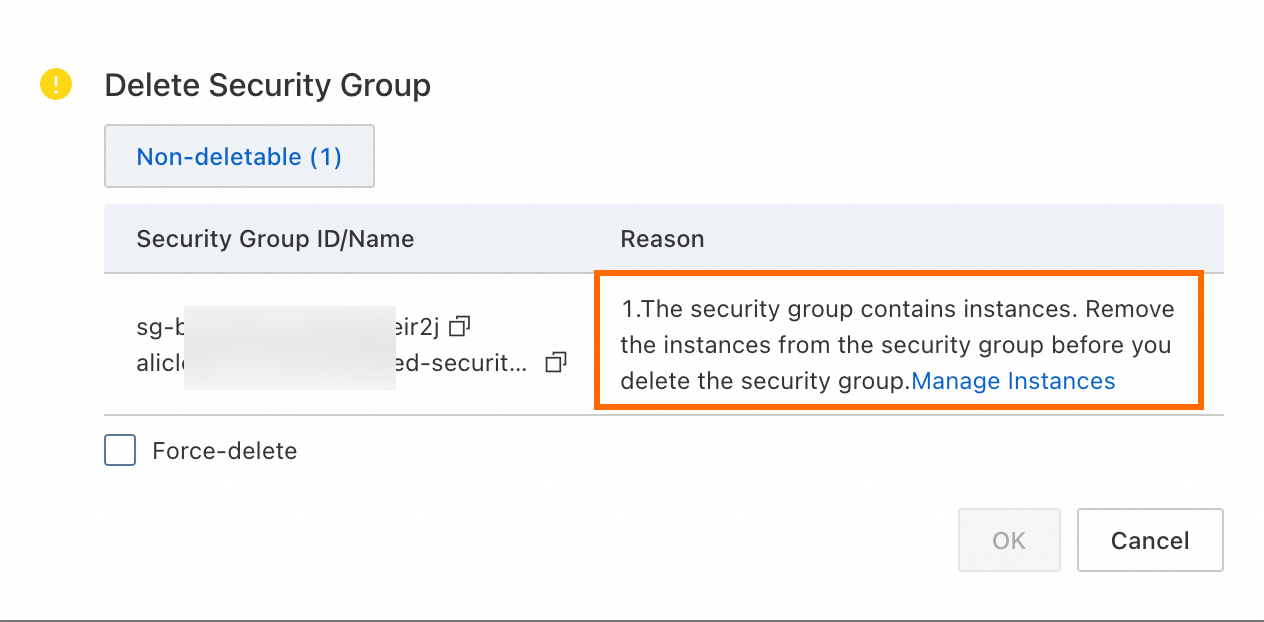

クラスターに関連付けられているセキュリティグループの誤削除を防ぐため、ACK は関連するすべてのセキュリティグループに対して削除保護を有効にします。ECS コンソールでセキュリティグループをリリースする際に次のエラーメッセージが表示された場合、それは ACK がそのセキュリティグループに対して削除保護を有効にしているためです。

コンソールまたは API 操作の呼び出しによって、セキュリティグループの削除保護を手動で無効にすることはできません。ACK は、そのセキュリティグループを使用するすべてのクラスターを削除した後にのみ、セキュリティグループの削除保護を自動的に無効にします。セキュリティグループを削除するには、まず関連するすべてのクラスターを特定して削除する必要があります。次の手順では、クラスターに関連付けられているセキュリティグループを見つける方法について説明します。

ACK コンソールにログインします。左側のナビゲーションウィンドウで、[クラスター] をクリックします。

[クラスター] ページで、対象クラスターの名前をクリックします。[基本情報] タブをクリックして、クラスターのセキュリティグループを表示します。

セキュリティグループを使用するすべてのクラスターを削除した後、ECS コンソールでセキュリティグループをリリースします。リリースに失敗した場合は、チケットを送信して Container Service チームにお問い合わせください。

セキュリティグループの削除方法の詳細については、「セキュリティグループの削除」をご参照ください。

関連資料

デフォルトの許可または拒否ルールや名前空間の分離など、ネットワークセキュリティのベストプラクティスの詳細については、「ネットワークセキュリティ」をご参照ください。

ECS の IP アドレス、Kubernetes Pod の IP アドレス、Service の CIDR ブロックのプランニングなど、Kubernetes クラスターのネットワークプランニングの詳細については、「ACK マネージドクラスターのネットワークプランニング」をご参照ください。