ネットワークリソースを効率的に使用し、将来のビジネス拡張のために十分なスペースを確保するために、クラスターサイズ、ネットワーク機能、仮想プライベートクラウド (VPC) 関連の構成 (VPC および vSwitch)、ネットワーク構成 (コンテナーネットワークプラグイン、コンテナー CIDR ブロック、Service CIDR ブロック) を事前に計画することをお勧めします。このトピックでは、Alibaba Cloud VPC 環境でビジネス要件を満たす ACK マネージドクラスター のネットワークアーキテクチャを計画する方法について説明します。

ネットワーク規模 計画

リージョンとゾーン

VPC の数

vSwitch の数

クラスター規模

ネットワーク接続計画

コンテナーネットワークプラグインの計画

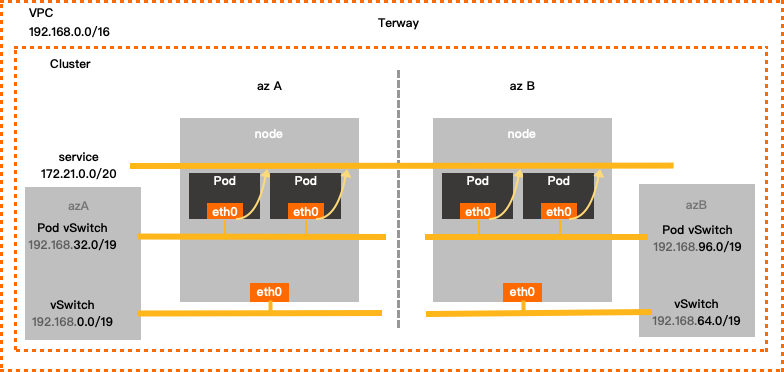

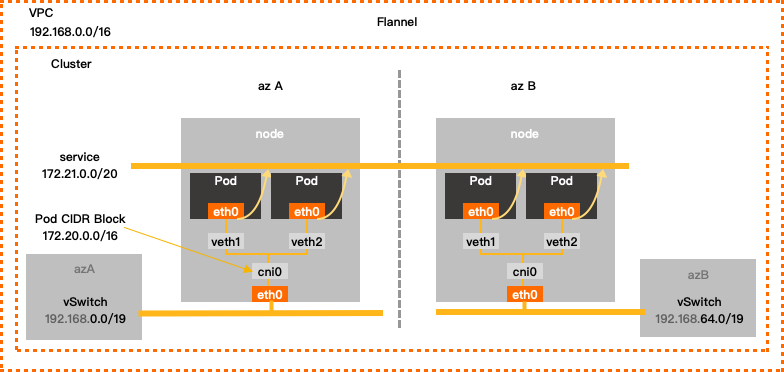

ACK マネージドクラスター は、Terway と Flannel の 2 種類のコンテナーネットワークプラグインをサポートしています。プラグインが異なると、サポートされる機能とネットワーク構成に影響します。たとえば、Terway はポリシーベースのネットワーク制御を提供する NetworkPolicy をサポートしていますが、Flannel はサポートしていません。Terway のコンテナー CIDR ブロックは VPC から割り当てられますが、Flannel のコンテナー CIDR ブロックは指定された仮想ネットワークセグメントです。

コンテナーネットワークプラグインは、クラスターの作成時にインストールする必要があり、クラスターの作成後は変更できません。ネットワーク要件に基づいてネットワークプラグインを選択することをお勧めします。

機能計画

項目 | Terway | Flannel |

NetworkPolicy | ACK クラスタでネットワークポリシーを使用することができます。 | サポートされていません。 |

IPv4/IPv6 デュアルスタック | ポッドに IPv6 インターネット帯域幅を割り当てることができます。 | サポートされていません。 説明 ACK で使用される Flannel プラグインは、Alibaba Cloud 環境に適応するように変更されており、オープンソースコミュニティとは同期されていません。Flannel のリリースノートの詳細については、「Flannel」をご参照ください。 |

静的ポッド IP アドレスの構成 | サポートされていません。 | |

EIP をポッドにバインドする | 排他的 EIP をポッドに関連付けることができます。 | サポートされていません。 |

複数クラスター間のアクセス | サポートされています。セキュリティグループルールで関連ポートが開いている場合、異なるクラスターのポッドは通信できます。 | サポートされていません。 |

Terway と Flannel の比較の詳細については、「Terway と Flannel の比較」をご参照ください。

CIDR ブロックの計画

ACK マネージドクラスター のコントロールプレーンは、7.0.0.0/8 CIDR ブロックを使用します。クラスター管理アクセスを妨げる可能性のあるネットワークの競合を防ぐため、7.0.0.0/8 と重複する CIDR 範囲を選択しないでください。

Terway

構成例

Terway のシングルゾーン構成

VPC CIDR ブロック

vSwitch CIDR ブロック

ポッド vSwitch CIDR ブロック

サービス CIDR ブロック

ポッド IP アドレスの最大数

192.168.0.0/16

ゾーン I

192.168.0.0/19

192.168.32.0/19

172.21.0.0/20

8192

Terway のマルチゾーンデプロイメント

VPC CIDR ブロック

vSwitch CIDR ブロック

ポッド vSwitch CIDR ブロック

サービス CIDR ブロック

ポッド IP アドレスの最大数

192.168.0.0/16

ゾーン I 192.168.0.0/19

192.168.32.0/19

172.21.0.0/20

8192

ゾーン J 192.168.64.0/19

192.168.96.0/19

クラスターで Terway ネットワークプラグインを使用する場合は、次のパラメーターを構成する必要があります。

VPC

次の CIDR ブロックのいずれか、またはそれらのサブセットを VPC のプライマリ IPv4 CIDR ブロックとして指定できます: 192.168.0.0/16、172.16.0.0/12、10.0.0.0/8。これらの CIDR ブロックは、Request for Comments (RFC) ドキュメントで定義されている標準のプライベート CIDR ブロックです。サブネットマスクの長さは 8 ~ 28 ビットである必要があります。例: 192.168.0.0/16。

予約済みネットワークセグメントまたはそのサブネット (100.64.0.0/10、224.0.0.0/4、127.0.0.0/8、169.254.0.0/16、7.0.0.0/8) と重複しない限り、カスタム CIDR 範囲を VPC のプライマリ IPv4 CIDR ブロックとして使用できます。

複数の VPC が使用されるシナリオ、またはデータセンターを VPC に接続するハイブリッドクラウドシナリオでは、サブネットマスクの長さが 16 ビット以下の標準 RFC CIDR ブロックを VPC CIDR ブロックとして使用することをお勧めします。VPC とデータセンターの CIDR ブロックが重複しないようにしてください。

IPv6 CIDR ブロックは、VPC の IPv6 を有効にした後、VPC によって割り当てられます。コンテナーの IPv6 を有効にする場合は、[ネットワークプラグイン] パラメーターで [Terway] を選択します。

vSwitch

ECS インスタンスに関連付けられた vSwitch により、ノードは相互に通信できます。VPC 内の vSwitch の CIDR ブロックは、VPC CIDR ブロックのサブセットである必要があります。これは、vSwitch の CIDR ブロックが VPC CIDR ブロックと同じか、その範囲内にある必要があることを意味します。CIDR ブロックを指定する場合は、次の項目に注意してください。

システムは、vSwitch の CIDR ブロックから、vSwitch に関連付けられている ECS インスタンスに IP アドレスを割り当てます。

1 つの VPC に複数の vSwitch を作成できます。ただし、これらの vSwitch の CIDR ブロックは互いに重複できません。

vSwitch とポッド vSwitch は同じゾーンにある必要があります。

ポッド vSwitch

ポッドの IP アドレスは、ポッド vSwitch の CIDR ブロックから割り当てられます。これにより、ポッドは相互に通信できます。ポッドは ACK の抽象化です。各ポッドには IP アドレスがあります。VPC にポッド vSwitch を作成するときに指定する CIDR ブロックは、VPC CIDR ブロックのサブセットである必要があります。CIDR ブロックを指定する場合は、次の項目に注意してください。

Terway がインストールされているコンテナサービスクラスターでは、ポッドの IP アドレスはポッド vSwitch によって割り当てられます。

ポッド vSwitch CIDR ブロックは、Service CIDR ブロックと重複できません。

vSwitch とポッド vSwitch は同じゾーンにある必要があります。

Service CIDR ブロック

重要作成後は Service CIDR ブロックを変更できません。

Service は Kubernetes の概念です。Service CIDR ブロックは、ClusterIP タイプの Service に IP アドレスを提供します。各 Service には IP アドレスがあります。CIDR ブロックを指定する場合は、次の項目に注意してください。

Service の IP アドレスは、クラスター内でのみ有効です。

Service CIDR ブロックは、vSwitch CIDR ブロックと重複できません。

Service CIDR ブロックは、ポッド vSwitch CIDR ブロックと重複できません。

Service IPv6 CIDR ブロック

IPv4/IPv6 デュアルスタックを有効にする場合は、Service の IPv6 CIDR ブロックを指定する必要があります。CIDR ブロックを指定する場合は、次の項目に注意してください。

アドレス範囲 fc00::/7 内に Unique Local Unicast Address (ULA) スペースを指定する必要があります。プレフィックスの長さは 112 ビットから 120 ビットである必要があります。

Service CIDR ブロックと同じ数の IP アドレスを持つ IPv6 CIDR ブロックを指定することをお勧めします。

Flannel

構成例

VPC CIDR ブロック | vSwitch CIDR ブロック | コンテナー CIDR ブロック | サービス CIDR ブロック | ポッド IP アドレスの最大数 |

192.168.0.0/16 | 192.168.0.0/24 | 172.20.0.0/16 | 172.21.0.0/20 | 65536 |

クラスターで Flannel ネットワークプラグインを使用する場合は、次のパラメーターを構成する必要があります。

VPC

次の CIDR ブロックのいずれか、またはそれらのサブセットを VPC のプライマリ IPv4 CIDR ブロックとして指定できます: 192.168.0.0/16、172.16.0.0/12、10.0.0.0/8。これらの CIDR ブロックは、Request for Comments (RFC) ドキュメントで定義されている標準のプライベート CIDR ブロックです。サブネットマスクの長さは 8 ~ 28 ビットである必要があります。例: 192.168.0.0/16。

予約済みネットワークセグメントまたはそのサブネット (100.64.0.0/10、224.0.0.0/4、127.0.0.0/8、169.254.0.0/16、7.0.0.0/8) と重複しない限り、カスタム CIDR 範囲を VPC のプライマリ IPv4 CIDR ブロックとして使用できます。

複数の VPC が使用されるシナリオ、またはデータセンターを VPC に接続するハイブリッドクラウドシナリオでは、サブネットマスクの長さが 16 ビット以下の標準 RFC CIDR ブロックを VPC CIDR ブロックとして使用することをお勧めします。VPC とデータセンターの CIDR ブロックが重複しないようにしてください。

IPv6 CIDR ブロックは、VPC の IPv6 を有効にした後、VPC によって割り当てられます。コンテナーの IPv6 を有効にする場合は、[ネットワークプラグイン] パラメーターで [Terway] を選択します。

vSwitch

ECS インスタンスに関連付けられた vSwitch により、ノードは相互に通信できます。VPC 内の vSwitch の CIDR ブロックは、VPC CIDR ブロックのサブセットである必要があります。これは、vSwitch の CIDR ブロックが VPC CIDR ブロックと同じか、その範囲内にある必要があることを意味します。CIDR ブロックを指定する場合は、次の項目に注意してください。

システムは、vSwitch の CIDR ブロックから、vSwitch に関連付けられている ECS インスタンスに IP アドレスを割り当てます。

1 つの VPC に複数の vSwitch を作成できます。ただし、これらの vSwitch の CIDR ブロックは互いに重複できません。

コンテナー CIDR ブロック

重要作成後はコンテナー CIDR ブロックを変更できません。

ポッドの IP アドレスは、コンテナー CIDR ブロックから割り当てられます。これにより、ポッドは相互に通信できます。ポッドは ACK の抽象化です。各ポッドには IP アドレスがあります。CIDR ブロックを指定する場合は、次の項目に注意してください。

[ポッド CIDR ブロック] フィールドに CIDR ブロックを入力します。

ポッドのコンテナー CIDR ブロックは、vSwitch CIDR ブロックと重複できません。

ポッドのコンテナー CIDR ブロックは、Service CIDR ブロックと重複できません。

たとえば、VPC CIDR ブロックが 172.16.0.0/12 の場合、コンテナー CIDR ブロックを 172.16.0.0/16 または 172.17.0.0/16 にすることはできません。これらの CIDR ブロックは 172.16.0.0/12 のサブセットであるためです。

Service CIDR ブロック

重要作成後は Service CIDR ブロックを変更できません。

Service は Kubernetes の概念です。Service CIDR ブロックは、ClusterIP タイプの Service に IP アドレスを提供します。各 Service には IP アドレスがあります。CIDR ブロックを指定する場合は、次の項目に注意してください。

Service CIDR ブロックは、クラスター内でのみ有効です。

Service CIDR ブロックは、vSwitch CIDR ブロックと重複できません。

Service CIDR ブロックは、コンテナー CIDR ブロックと重複できません。