脅威は絶えず変化しており、攻撃行動が常に特定されるとは限りません。 システムのセキュリティを強化するには、ランサムウェア対策ポリシーのステータスに注意し、できるだけ早い機会にシステムのセキュリティアラートと脆弱性に対処する必要があります。 このトピックでは、ランサムウェア対策機能を使用してランサムウェア攻撃を防止し、潜在的なランサムウェアのリスクを軽減する方法について説明します。

ステップ1: ランサムウェア対策ポリシーの作成

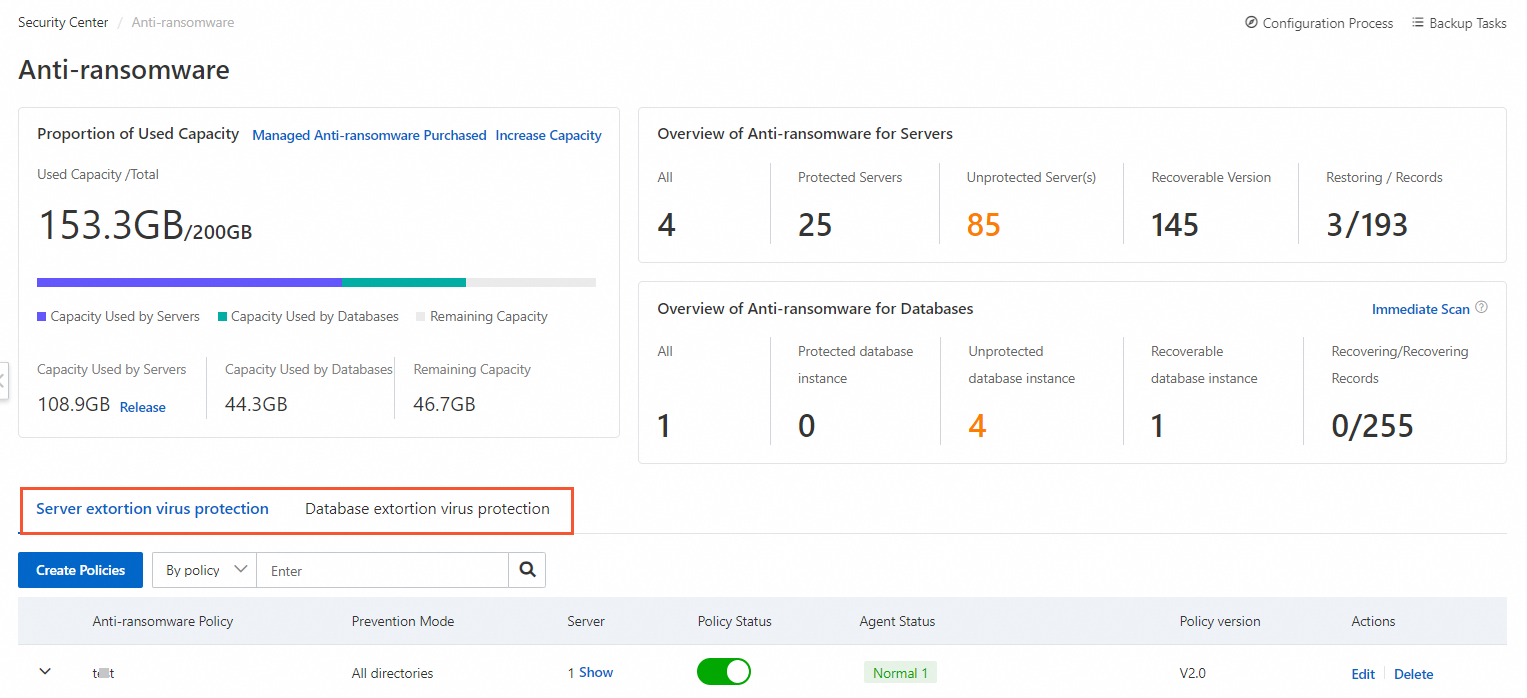

保護するファイルまたはデータベースのサイズに基づいて、ランサムウェア対策容量を購入します。 詳細については、「アンチランサムウェアの有効化」をご参照ください。

コアデータまたはファイルのランサムウェア対策ポリシーを作成します。

データベース上のファイルを保護するには、ランサムウェア対策 ページの データベースのアンチランサムウェア タブでランサムウェア対策ポリシーを作成します。 詳細については、「アンチランサムウェアポリシーの作成」をご参照ください。

サーバーの特定のディレクトリ内のファイルを保護するには、ランサムウェア対策 ページの サーバーのランサムウェア対策 タブでランサムウェア対策ポリシーを作成します。 詳細については、「アンチランサムウェアポリシーの作成」をご参照ください。

ランサムウェア対策エージェントは、サーバーのランサムウェア対策ポリシーを作成すると、サーバーに自動的にインストールされます。 エージェントが正常にインストールされたかどうか、およびエージェントの状態が正常かどうかを手動で確認する必要があります。 これにより、バックアップタスクが期待どおりに実行されます。

重要

重要ランサムウェア対策ポリシーを初めて使用してデータをバックアップすると、システムは指定した保護されたディレクトリ内のすべてのデータをバックアップします。 したがって、第1のバックアッププロセスが完了するまでに長い時間を要する。 後続のバックアップタスクは、増分データのみをバックアップするために定期的に実行されます。

サーバーにはアンチランサムウェアを、データベースにはアンチランサムウェアを同時に使用できます。

ランサムウェア対策ポリシーを作成するときに、非ローカルパスを保護ディレクトリとして指定することはできません。 これにより、システムがパスからデータにアクセスするときに追加料金が発生するのを防ぎます。 非ローカルパスとは、Object Storage Service (OSS) オブジェクトまたはApsara File Storage NAS (NAS) ファイルシステムがアタッチされているECSインスタンス内のディレクトリなどのマウントパスを指します。 マウントパスからファイルをバックアップする場合は、Cloud Backupを使用することを推奨します。 詳細については、「OSSバックアップを開始」および「オンプレミスNASバックアップを開始」をご参照ください。

ステップ2: アンチランサムウェア通知の設定

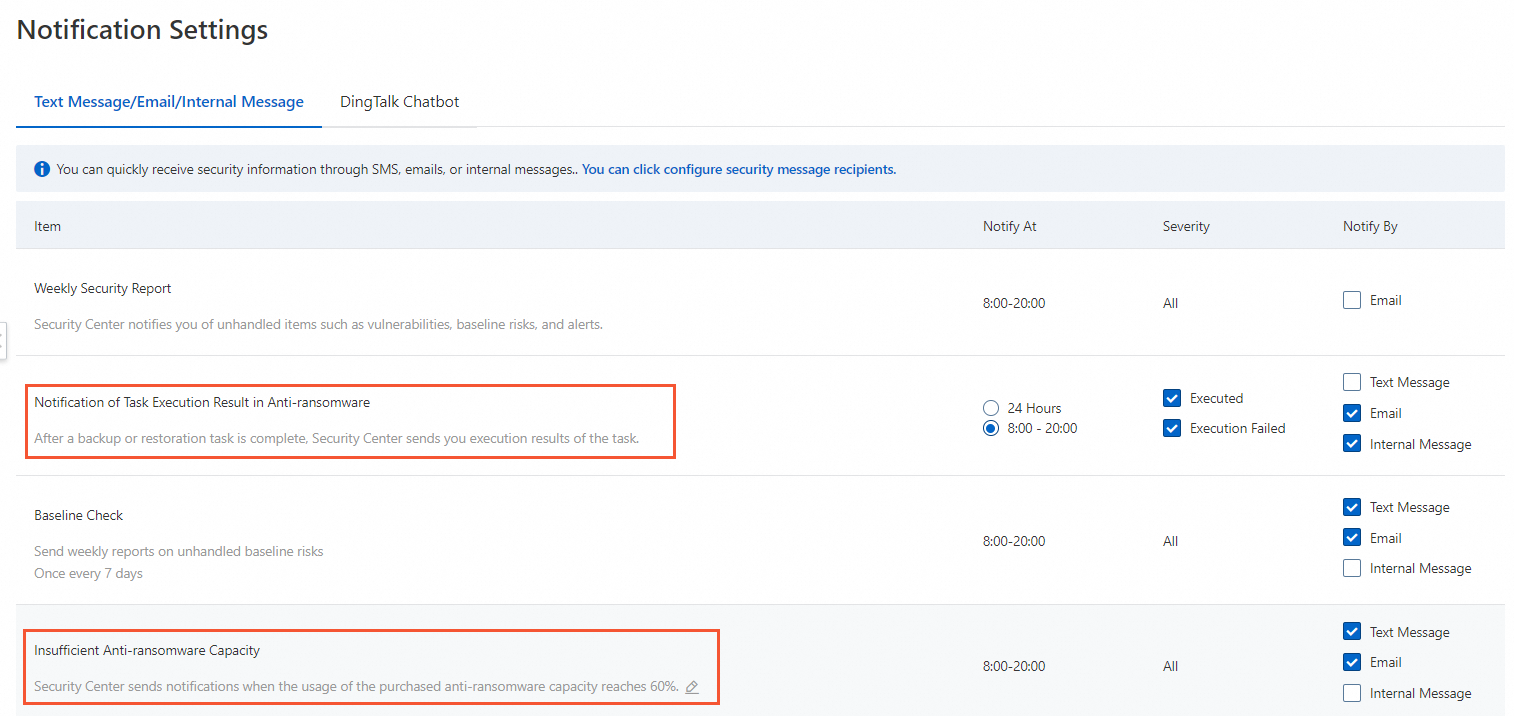

ランサムウェア対策ポリシーを作成した後、ランサムウェア対策ポリシーとバックアップタスクに関連するイベントを通知するようにランサムウェア対策通知を構成する必要があります。 通知を設定するには、通知設定 ページで アンチランサムウェアタスク実行結果の通知 および アンチランサムウェアスペースを超過しました パラメーターを設定します。 詳細については、「通知設定の設定」をご参照ください。

ステップ3: 定期検査の実行

ランサムウェア対策ポリシーを作成し、通知設定を構成したら、ランサムウェア対策機能が期待どおりに実行されることを確認し、サーバーのセキュリティを向上させるために、定期的な検査を実行する必要があります。 ルーチン検査を実行するには、次の手順を実行します。

バックアップタスクが定期的に期待どおりに実行されるかどうかを確認します。

毎日、または指定したバックアップ保持期間に基づいて、Security Centerコンソールの ランサムウェア対策 ページに移動することを推奨します。 ランサムウェア対策エージェントのステータスが正常かどうか、ランサムウェア対策容量が十分かどうか、バックアップタスクが期待どおりに実行されるかどうか、およびバックアップデータのステータスが正常かどうかを確認できます。 例外が発生した場合は、できるだけ早い機会に問題のトラブルシューティングを行うことを推奨します。 詳細については、「ランサムウェア対策エージェントとバックアップタスクの異常状態を引き起こす問題のトラブルシューティング」および「データベースのランサムウェア対策ポリシーの異常状態を引き起こす問題のトラブルシューティング」をご参照ください。

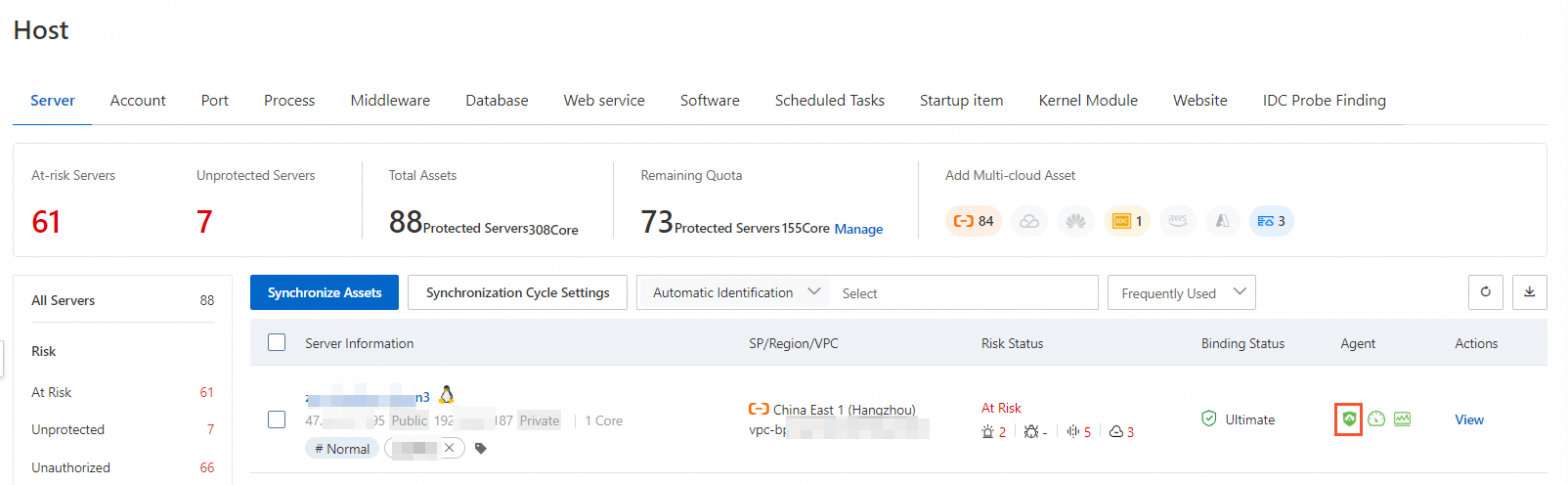

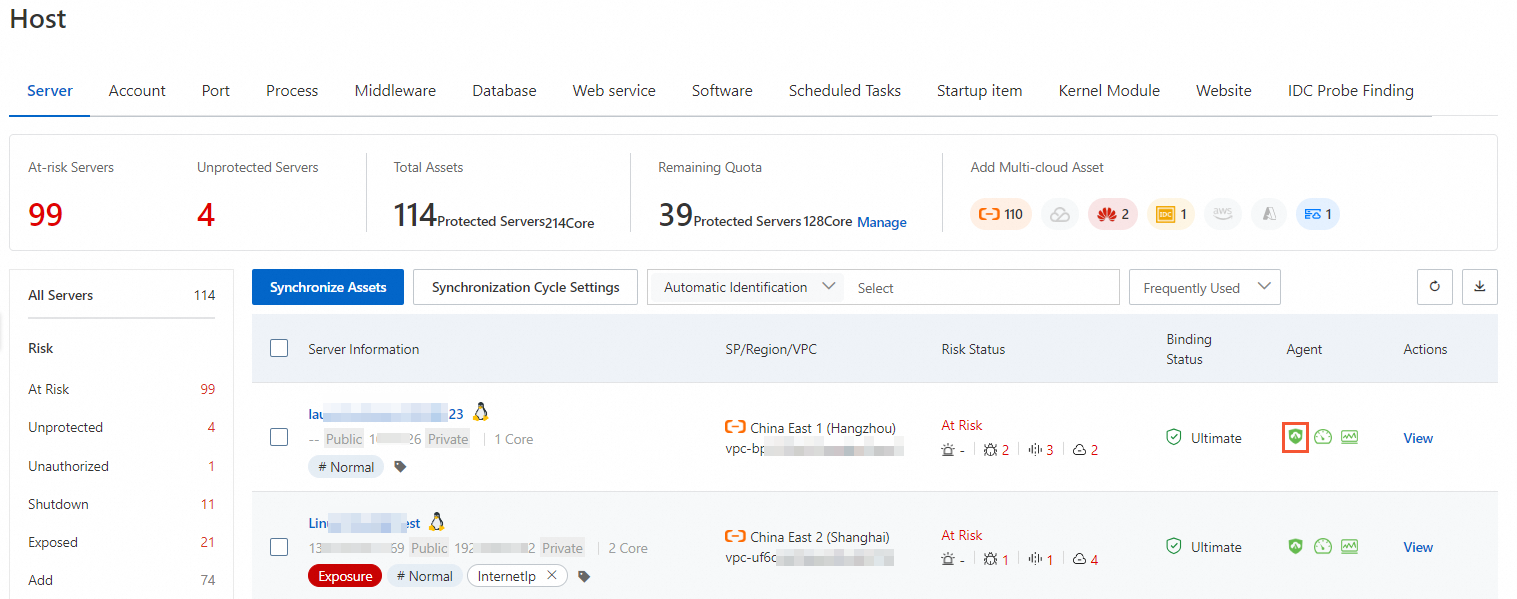

サーバーにインストールされているSecurity Centerエージェントが定期的にオンラインであるかどうかを確認します。

Security Centerエージェントは、サーバーにインストールして、ログとデータを収集および分析し、サーバー上の脅威を監視および検出することができるソフトウェアコンポーネントです。 Security Centerエージェントがオンラインかどうかを定期的に確認することを推奨します。 Security Centerエージェントがサーバー上でオフラインの場合、サーバーは保護されません。 ホストアセット ページで、Security Centerエージェントのステータスを確認できます。 詳細については、「Security Centerエージェントがオフラインになっている理由のトラブルシューティング」をご参照ください。

サーバーに対して生成されたアラートをメモし、できるだけ早い機会にアラートを処理します。

サーバーに対して生成されたアラートに基づいて、サーバーが攻撃されているかどうかを確認できます。 Security Centerは脅威を検出し、リアルタイムでアラートを生成します。 Web改ざん防止、疑わしいプロセス動作、Webshell、異常なログオン、悪意のあるプロセスなど、さまざまな種類のアラートがサポートされています。 ホストアセット ページからサーバーの詳細ページに移動して、サーバーのすべてのアラートを表示できます。 詳細については、「セキュリティアラートの表示と処理」をご参照ください。

脆弱性検出を設定し、できるだけ早い機会に脆弱性を修正します。

システムの脆弱性は、攻撃者がシステムに侵入する機会を提供します。 脆弱性を早期に修正して、潜在的なセキュリティリスクを軽減できます。 定期的な脆弱性検出を設定し、検出された脆弱性をできるだけ早く処理することを推奨します。 サーバーで脆弱性検出を実行した後、ホストアセット ページからサーバーの詳細ページに移動して、サーバーで検出されたすべての脆弱性を表示できます。 詳細については、「脆弱性のスキャン」および「脆弱性の表示と処理」をご参照ください。

ベースラインチェックポリシーを設定し、できるだけ早い機会にベースラインリスクを修正します。

ウイルスや攻撃者は、サーバーのセキュリティ構成の欠陥を悪用して、サーバーに侵入し、データを盗んだり、Webシェルを挿入したりする可能性があります。 ベースラインチェック機能を使用して、サーバーのオペレーティングシステム、データベース、ソフトウェア、およびコンテナーの構成リスクを検出および修正することを推奨します。 これにより、システムセキュリティが強化され、侵入リスクが軽減され、セキュリティコンプライアンス要件が満たされます。 詳細については、「ベースラインチェック」をご参照ください。

コアサービスが定期的に期待どおりに実行されるかどうかを確認します。

定期的な検査タスクを設定するか、コアサービスに定期的にアクセスできるかどうかを手動で確認することを推奨します。 ランサムウェアは、サーバーデータを暗号化したり、データベースからデータを削除したりするため、サービスにアクセスできなくなります。 コアサービスのセキュリティを確保するために、定期的な検査タスクを実行して、ランサムウェア攻撃をできるだけ早く検出して処理することをお勧めします。

使用上の注意

サーバーでバックアップタスクが実行されている場合は、サーバーを再起動しないでください。 サーバーを再起動すると、バックアップタスクは失敗します。 バックアップタスクが失敗した場合、システムは次のサイクルまでデータをバックアップしません。

ランサムウェア攻撃が発生した場合は、ランサムウェア対策ポリシーまたはランサムウェア対策ポリシーが作成されている攻撃されたサーバーを削除しないことをお勧めします。 ランサムウェア対策ポリシーまたは攻撃されたサーバーを削除すると、バックアップデータが削除され、復元できなくなります。

重要なファイルやデータベースデータを保護するために、ランサムウェア対策と他の方法を併用することを推奨します。