資産のセキュリティを確保するために、セキュリティセンターによって資産で生成されたアラートを表示し、できるだけ早くアラートを処理することをお勧めします。このトピックでは、アラートを表示および処理する方法について説明します。

アラートの表示

セキュリティセンターコンソールにログインします。上部のナビゲーションバーで、管理する資産のリージョンを選択します。中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、 を選択します。

説明Cloud Threat Detection and Response (CTDR) 機能を有効にしている場合、左側のナビゲーションウィンドウは に変わります。

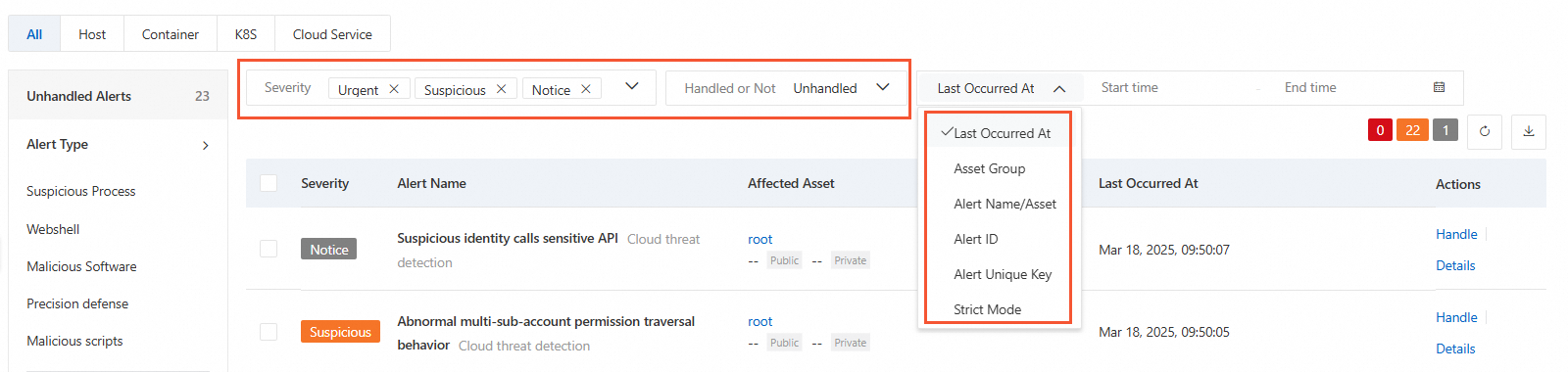

タブで、アラートを表示します。

説明保護されています が アラート名 列に表示されている場合、セキュリティセンターはウイルスファイルの悪意のあるプロセスを終了しました。ファイルはサービスを脅かすことはできなくなりました。できるだけ早くファイルを隔離することをお勧めします。

[厳格モード] が アラート名 列に表示されている場合、サーバーのアラート検出モードは厳格モードです。 [厳格モード] では、Security Center はより多くの疑わしい動作を検出し、アラートを生成します。ただし、このモードでは誤検知率が高くなります。詳細については、「ホスト保護設定タブの機能を有効にする」をご参照ください。

アラートの処理

CTDR のセキュリティイベント処理機能を使用して、セキュリティセンターアラートによって集約されたイベントを管理する場合、セキュリティセンターは [CWPP] タブの下の関連するアラートステータスを自動的に更新するため、手動で更新する必要はありません。

セキュリティセンターコンソールにログインします。上部のナビゲーションバーで、管理する資産のリージョンを選択します。中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、 を選択します。

説明CTDR 機能を有効にしている場合、左側のナビゲーションウィンドウは に変わります。

タブで、管理するアラートを見つけ、[アクション] 列の 処理 をクリックします。表示されるダイアログボックスで、アラートを処理するための処理方法を選択し、[今すぐ処理] をクリックします。

説明さまざまなタイプのアラートで、さまざまな処理方法がサポートされています。セキュリティセンターコンソールに表示される処理方法が優先されます。

ビジネス要件に基づいてメモを追加できます。たとえば、アラートを処理する理由と、アラートを処理するユーザーを入力できます。これは、処理されるアラートの管理に役立ちます。

メソッド

説明

ウイルス検出と削除

[ウイルス検出と削除] を選択すると、アラートが生成された悪意のあるプロセスを終了し、悪意のあるプロセスのソースファイルを隔離できます。隔離されたファイルは、サービスを脅かすことはなくなります。

アラートが誤検知ではないことを確認した場合は、次のいずれかの方法を使用して、アラートを手動で処理できます。

[プロセスの終了]: 悪意のあるプロセスを終了します。

[プロセスを終了してソースファイルを隔離する]: ウイルスファイルを隔離します。ウイルスファイルが隔離されると、ファイルはサーバーを脅かすことはなくなります。詳細については、「隔離されたファイルを表示および復元する」をご参照ください。

警告悪意のあるコード スニペットがビジネス関連のファイルに書き込まれている場合、ファイルを隔離すると、ビジネスが期待どおりに実行されない可能性があります。ファイルを隔離する前に、ビジネスへの影響を制御できることを確認してください。

隔離されたファイルは 30 日以内に復元できます。復元後、ファイルに対して生成されたアラートがアラート リストに表示され、ファイルはセキュリティセンターによって監視されます。セキュリティセンターは、隔離から 30 日後にファイルを自動的に削除します。

ホワイトリストに追加

アラートが誤検知の場合は、アラートをホワイトリストに追加できます。 また、ホワイトリストルールを指定して、ルール内の条件を満たすアラートをホワイトリストに追加することもできます。 たとえば、Exploit Kit Behavior アラートに対して [ホワイトリストに追加] を選択し、aa を含むコマンドに対して生成されたアラートをホワイトリストに追加するルールを指定します。 構成後、アラートのステータスは「処理済み」に変わります。 セキュリティセンターは、aa を含むコマンドに対してアラートを生成しなくなります。 処理済みアラートリストで、ホワイトリストからアラートを削除できます。

説明この方法を選択すると、選択したアラートがホワイトリストに追加されます。 また、ホワイトリストルールを指定することもできます。 ホワイトリストルールを指定すると、ルール内の条件が満たされた場合、セキュリティセンターは選択したアラートと同じアラートを生成しなくなります。 セキュリティセンターのホワイトリストに追加できるアラートの詳細については、「どのアラートをホワイトリストに追加できますか?」をご参照ください。

セキュリティセンターが通常のプロセスでアラートを生成した場合、そのアラートは誤検知と見なされます。 よくある誤検知には、[異常な TCP パケット] に対して生成されたアラートなどがあります。 このアラートは、サーバーが他のデバイスに対して疑わしいスキャンを開始したことを通知します。

無視

[無視] を選択すると、アラートのステータスが「無視済み」に変わります。セキュリティセンターでは、後続の検出でもこのアラートが生成されます。

説明1 つ以上のアラートを無視できる場合、または誤検知である場合は、アラートを選択し、[アラート] ページのアラートリストの下にある [一度無視] または [ホワイトリストに追加] をクリックします。

詳細クリーンアップ

セキュリティセンターのセキュリティ専門家が永続ウイルスに対するテストと分析を実施した後、専門家はテストと分析結果に基づいて詳細クリーンアップ メソッドを開発し、永続ウイルスを検出して削除します。このメソッドを使用すると、リスクが発生する可能性があります。[詳細] をクリックすると、削除するウイルスに関する情報を表示できます。このメソッドはスナップショットをサポートしています。スナップショットを作成して、詳細クリーンアップ中に削除されたデータを復元できます。

隔離

[隔離] を選択すると、Security Center によって webshell ファイルが隔離されます。隔離されたファイルは、サービスを脅かすことはなくなります。

警告悪意のあるコード スニペットがビジネス関連のファイルに書き込まれている場合、ファイルを隔離した後にビジネスが期待どおりに実行されない可能性があります。ファイルを隔離する前に、ビジネスへの影響を制御できることを確認してください。

隔離されたファイルは 30 日以内に復元できます。復元後、ファイルに対して生成されたアラートがアラート リストに表示され、ファイルは Security Center によって監視されます。Security Center は、ファイルが隔離されてから 30 日後に自動的にファイルを削除します。

ブロック

[ブロック] を選択すると、セキュリティセンターは攻撃を防ぐためのセキュリティグループルールを生成します。ルールの有効期間を指定する必要があります。これにより、セキュリティセンターは [指定された期間] 内に悪意のある IP アドレスからのアクセスリクエストをブロックします。

[プロセスを終了]

[プロセスを終了] を選択すると、Security Center はアラートが生成されたプロセスを終了します。

トラブルシューティング

[トラブルシューティング] を選択すると、セキュリティセンターの診断プログラムがサーバーにインストールされているセキュリティセンター エージェントに関する情報を収集し、分析のためにセキュリティセンターに報告します。この情報には、ネットワーク ステータス、セキュリティセンター エージェントのプロセス、ログが含まれます。診断中は、CPU とメモリ リソースが消費されます。

トラブルシューティングには、次のいずれかのモードを選択できます。

[標準]

標準モードでは、セキュリティセンター エージェントのログが収集され、分析のためにセキュリティセンターに報告されます。

[厳格]

厳格モードでは、セキュリティセンター エージェントに関する情報が収集され、分析のためにセキュリティセンターに報告されます。この情報には、ネットワーク ステータス、プロセス、ログが含まれます。

手動処理済み

このメソッドを選択した場合、アラートが生成されたリスクに対応済みであることを示します。

同じ種類のアラートを処理

この方法を選択すると、一度に複数のアラートを選択して処理できます。一度に複数のアラートを処理する前に、アラートの詳細を確認することをお勧めします。

このルールをブロックしない

セキュリティセンターで、ブロックルールに一致する URI を使用するリクエストをブロックしない場合は、このルールをブロックしない を選択します。このルールをブロックしない を選択すると、セキュリティセンターは、その URI を使用するリクエストのブロックやアラートの生成を停止します。

通知なし防御

このメソッドを選択すると、同じアラートが処理済みアラートリストに自動的に追加されます。セキュリティセンターからアラートが通知されなくなります。 慎重に行ってください。

[アラート防御ルールを無効にする]

この方法を選択すると、システムは自動防御ルールを無効にします。 慎重に行ってください。

アラートを処理すると、アラートのステータスが未処理から処理済みに変わります。

アラートに関する統計情報の表示

セキュリティセンターは、有効になっているアラートタイプに基づいて統計情報を提供します。 これにより、アセットのアラート、および有効と無効のアラートタイプに関する最新の情報を入手できます。 アラートと有効なアラートタイプに関する統計情報を表示できます。

セキュリティセンターコンソールにログオンします。 上部のナビゲーションバーで、管理するアセットのリージョンを選択します。 中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、 を選択します。

説明CTDR 機能をアクティブにしている場合、左側のナビゲーションウィンドウは に変わります。

タブで、アラートに関する統計情報を表示します。

パラメータ | 説明 | 操作 |

アラートが存在するサーバー | アラートが生成されたサーバーの数。 | [アラートが発生しているサーバー] の下の数字をクリックして、ホストアセット ページの [サーバー] タブに移動します。 [サーバー] タブで、アラートが生成されたサーバーの詳細を表示します。 |

緊急処理が必要なアラート | 未処理の Urgent アラートの数。 | [緊急アラート] の下の数字をクリックします。 システムは、[アラート] ページに緊急アラートを表示します。 Urgent アラートを表示および処理できます。 説明 Urgent アラートはできるだけ早く処理することをお勧めします。 |

処理待ちのアラートの総数 | 未処理アラートの総数。 | CWPP タブですべての未処理アラートの詳細を表示します。 詳細については、「アラートの表示と処理」をご参照ください。 |

[精密防御] | 悪意のあるホスト行動からの保護 機能によって自動的に隔離されたウイルスの数。 | [精密防御] の下の数字をクリックします。 システムは、[アラート] ページに関連するアラートを表示します。 悪意のあるホスト動作防止機能によって自動的に隔離されたすべてのウイルスを表示できます。悪意のあるホスト行動からの保護 説明 セキュリティセンターによって隔離されたウイルスは無視できます。 |

IP アドレスブロックポリシー / すべてのポリシーの有効化 |

| [有効な IP アドレス制限ポリシー / すべてのポリシー] の下の数字をクリックします。 IP アドレスルールポリシーライブラリ パネルで、有効になっている IP アドレス制限ポリシー、または作成されたすべての IP アドレス制限ポリシーを表示できます。 IP アドレス制限ポリシーの詳細については、「アラート設定の構成」をご参照ください。 |

隔離されたファイルの数 | 処理済みのアラートに基づいてセキュリティセンターによって隔離されたファイルの数。 | [隔離されたファイル] の下の数字をクリックします。 [隔離されたファイル] パネルで、隔離されたファイルの詳細を表示できます。 隔離されたファイルはサーバーに影響を与えません。 詳細については、「隔離されたファイルの表示と復元」をご参照ください。 |

アラートデータのエクスポート

セキュリティセンターは、緊急度、ステータス、発生時間、アセットグループ、アラート名などの条件に基づいてアラートデータをフィルタリングおよびエクスポートすることをサポートしています。

セキュリティセンターコンソール にログインします。 上部のナビゲーションバーで、管理するアセットのリージョンを選択します。 中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、 を選択します。

説明CTDR 機能を有効にしている場合、左側のナビゲーションウィンドウは に変わります。

タブで、エクスポートするアラートをフィルタリングします。

セキュリティセンターは、選択したアラートをエクスポートします。

右上隅にある

アイコンをクリックします。

アイコンをクリックします。エクスポートが完了したら、[エクスポート済み] ダイアログボックスの [ダウンロード] をクリックして、アラートデータを保存します。

アーカイブ済みアラートに関する統計情報の表示

100 件を超えるアラートが存在する場合、セキュリティセンターは 30 日以上前に処理されたアラートのみを自動的にアーカイブします。アーカイブされたアラートは、セキュリティセンターコンソールに表示されなくなります。アーカイブ済みアラートに関する統計情報を表示する場合は、アーカイブ済みアラートのファイルをコンピュータにダウンロードできます。

セキュリティセンターコンソールにログインします。上部のナビゲーションバーで、管理するアセットのリージョンを選択します。中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、 を選択します。

説明CTDR 機能を有効にしている場合、左側のナビゲーションウィンドウは に変わります。

セキュリティアラート ページの右上隅にある をクリックします。

アーカイブデータ ダイアログボックスで、アーカイブ済みアラートのファイルを表示します。

ダウンロード 列の ダウンロードリンク をクリックして、アーカイブ済みアラートのファイルをコンピュータにダウンロードします。

アーカイブ済みアラートのファイルは XLSX 形式です。アーカイブ済みアラートのファイルのダウンロードには 2 ~ 5 分かかります。ダウンロード操作に必要な時間は、ネットワーク帯域幅とファイルサイズによって異なります。

ファイルをダウンロードした後、ファイル内のアラートに関する情報を表示できます。情報には、アラート ID、アラート名、アラートの詳細、リスクレベル、アラートのステータスが含まれます。影響を受けるアセットに関する情報、影響を受けるアセットの名前、アラート処理の提案、アラートが生成された時点も表示できます。

説明アラートが [期限切れ] 状態の場合、アラートは過去 30 日以内に生成されましたが、アラートを処理していません。セキュリティセンターによって生成されたアラートはできるだけ早く処理することをお勧めします。

隔離されたファイルの表示と復元

セキュリティセンターは、悪意のあるファイルを隔離できます。隔離されたファイルは、アラートページの隔離パネルに一覧表示されます。ファイルが隔離されてから 30 日後に、システムは隔離されたファイルを自動的に削除します。隔離されたファイルにセキュリティリスクがないことが確認された場合は、ファイルが隔離されてから 30 日以内に、数クリックで隔離されたファイルを復元できます。

セキュリティセンターコンソールにログオンします。上部のナビゲーションバーで、管理するアセットのリージョンを選択します。中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、 を選択します。

説明CTDR 機能を有効にしている場合、左側のナビゲーションウィンドウは に変わります。

セキュリティアラート ページの右上隅にある をクリックします。

[隔離されたファイル] パネルで、隔離されたファイルに関する情報を表示するか、隔離されたファイルを復元します。

隔離されたファイルに関する情報を表示できます。情報には、サーバーの IP アドレス、ファイルを保存するディレクトリ、ファイルのステータス、最終変更時刻が含まれます。

隔離されたファイルを復元することもできます。ファイルを見つけて、[アクション] 列の 復元 をクリックします。ファイルに対して生成されたアラートが、アラートリストに再度表示されます。

次の手順

悪意のあるホストの動作防御や Webshell 防止などの機能を有効にできます。これらの機能を有効にすると、システムはサーバー上のウイルスを自動的にブロックします。詳細については、「ホスト保護設定タブで機能を有効にする」をご参照ください。

Kubernetes の脅威検出とコンテナーエスケープ防止機能を有効にできます。これらの機能を有効にすると、システムは [k8s 異常動作] タイプと [コンテナーエスケープ防止] タイプのアラートを生成します。詳細については、「コンテナー保護設定タブで機能を有効にする」をご参照ください。

アセットの Web ディレクトリを管理し、アラートのホワイトリストルールを設定できます。詳細については、「アラート設定を構成する」をご参照ください。

アラート名 列の 調査 アイコンをクリックして、 ページに移動します。

アラート名 列の 調査 アイコンをクリックして、 ページに移動します。