このトピックでは、セキュリティセンターの検出と対応モジュールに関するよくある質問への回答を提供します。

アセット内のマイニングプログラムを確認するにはどうすればよいですか?

サーバーの CPU 使用率が 80% 以上など大幅に増加し、不明なプロセスがパケットを送信し続けている場合、サーバーでマイニングプログラムが実行されています。

セキュリティセンターがアセットでマイニングプログラムを検出した場合、セキュリティセンターはショートメッセージまたはメールでアラート通知を送信します。 CWPP タブの セキュリティアラートの処理 ページで、マイニングプログラムに対して生成されたアラートを処理できます。 マイニングプログラムが、マイニングプールとの通信に関するアラートや、悪意のあるドメイン名へのアクセスに関するアラートなど、他のアラートに関連付けられている場合は、関連付けられているアラートも処理することをお勧めします。 詳細については、「セキュリティアラートの表示と処理」をご参照ください。

ウイルス対策が有効になっておらず、サーバーでマイニング攻撃が開始された場合はどうすればよいですか?

マイニング攻撃に対して生成されたアラートを処理し、悪意のあるホスト行動からの保護 を有効にするには、次の操作を実行します。

セキュリティセンターの Anti-virus、Advanced、Enterprise、Ultimate エディションのみがマイニングアラートの処理をサポートしています。

セキュリティセンターコンソールにログインします。 上部のナビゲーションバーで、管理するアセットのリージョンを選択します。 中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、 を選択します。

[アラート] ページの [CWPP] タブで、処理するアラートを見つけ、[アクション] 列の [処理] をクリックします。

表示されるダイアログボックスで、[ウイルス検出と削除] を選択します。

[今すぐ処理] をクリックします。 アラートが処理されます。

左側のナビゲーションウィンドウで、 を選択します。

[設定] ページで、[設定] タブをクリックし、次に [ホスト保護設定] タブをクリックします。 [プロアクティブ防御] セクションで、悪意のあるホスト行動からの保護 を有効にします。 悪意のあるホストの動作防御機能が有効になります。

誤ってマイニングアラートをアラートのホワイトリストに追加しました。 ホワイトリストからアラートを削除するにはどうすればよいですか?

セキュリティセンターコンソールにログインします。 上部のナビゲーションバーで、管理するアセットのリージョンを選択します。 中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、 を選択します。

[アラート] ページで、 [CWPP] タブで、 ステータスフィルター条件を [処理済み] に設定して、処理済みのすべてのアラートを検索します。

ホワイトリストに追加したアラートを見つけ、[ホワイトリストから削除] を [アクション] 列でクリックします。アラートはアラートリストに表示されます。

自動ウイルスブロッキングが有効になっているかどうかを確認するにはどうすればよいですか?

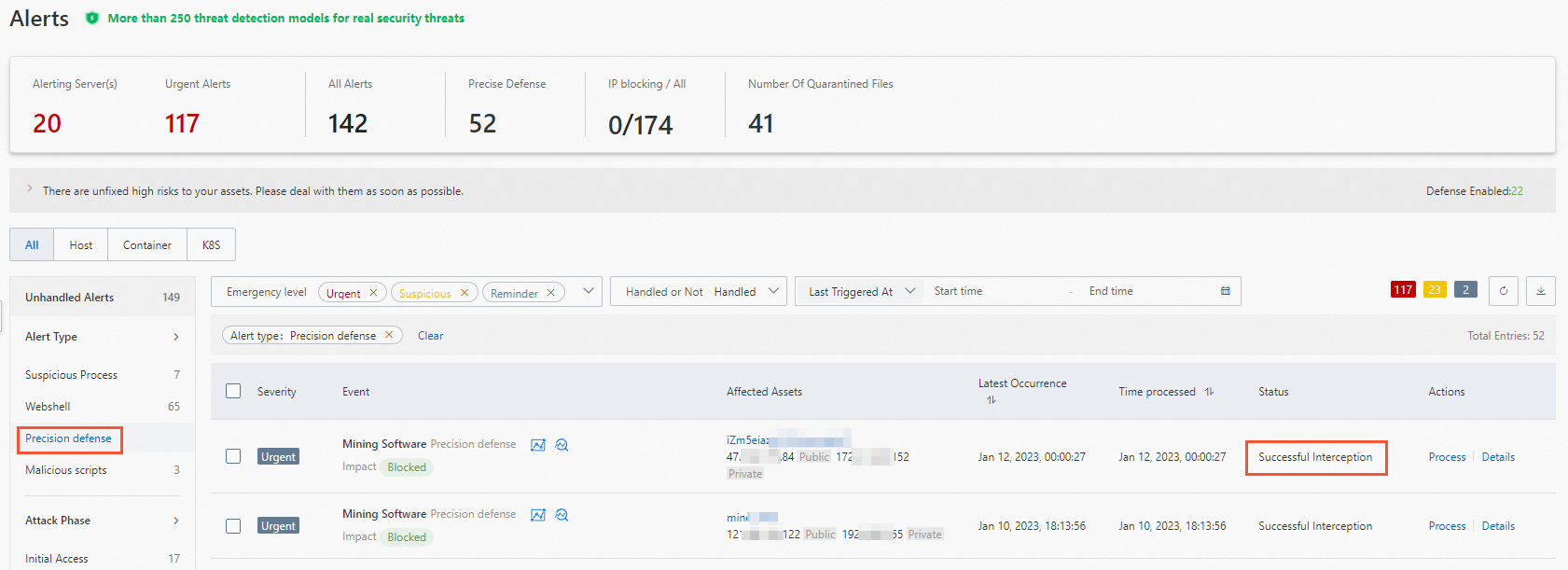

セキュリティセンターコンソールにログインします。 上部のナビゲーションバーで、管理するアセットのリージョンを選択します。 中国 または 全世界 (中国を除く) を選択できます。 左側のナビゲーションウィンドウで、[システム構成] > [機能設定] を選択します。 [機能設定] ページで、悪意のあるホスト行動からの保護 を有効にします。 左側のナビゲーションウィンドウで、 を選択します。 [アラート] ページで、 [CWPP] タブで、 アラートタイプに [精密防御] を選択します。 フィルタリング後に表示されるアラートのステータスが [ブロック済み] の場合、自動ウイルスブロッキングが有効になります。

セキュリティセンターは侵入をどのように検出しますか?

セキュリティセンターはアセットをスキャンし、Alibaba Cloud セキュリティエンジニアはユーザートラフィックデータを分析および検証して侵入を検出します。

一般的な侵入とは何ですか?

一般的な侵入には、Web シェル、ブルートフォース攻撃、マイニング攻撃などがあります。 セキュリティセンターは、これらの侵入に対してアラートを生成します。 詳細については、「アラートタイプ」をご参照ください。

phpinfo 関数を呼び出すとアラートが生成されるのはなぜですか? アラートは誤検知ですか?

いいえ、アラートは誤検知ではありません。

phpinfo ファイルには、Web サイトの絶対パスなど、大量の機密情報が含まれています。 phpinfo 関数を呼び出して phpinfo ファイルを取得すると、攻撃者は phpinfo ファイルの情報を利用してアセットを攻撃する可能性があります。 ほとんどの攻撃者は、最初に phpinfo ファイルをアップロードして、後続の侵入に関する詳細情報を取得します。 ファイルがビジネスで必要な場合は、次の操作を実行してアラートをホワイトリストに追加できます。

セキュリティセンターコンソールにログインします。 上部のナビゲーションバーで、管理するアセットのリージョンを選択します。 中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、 を選択します。

[アラート] ページの [CWPP] タブで、アラートをホワイトリストに追加します。

セキュリティセンターは Web シェルファイルを自動的に隔離できますか?

いいえ、セキュリティセンターは Web シェルファイルを自動的に隔離することはできません。 Web シェルファイルには、ビジネス情報が含まれている場合があります。 Web シェルファイルを手動で識別して隔離する必要があります。 隔離されたファイルは、[ファイル隔離] ボックスパネルにあります。 ファイルを隔離してから 30 日以内であれば、隔離されたファイルを復元することもできます。 詳細については、「隔離されたファイルの表示と復元」をご参照ください。

セキュリティセンターは Web シェルをどのように検出しますか?

セキュリティセンターは、次の方法を使用して、PHP、ASP、JSP ファイルなどの Web サイトスクリプトファイルを検出します。

ディスクベースの検出: ファイルがサーバーにアップロードまたはダウンロードされると、セキュリティセンターはファイルをスキャンします。 悪意のあるファイルが検出されると、セキュリティセンターはアラートを生成します。

Web ディレクトリのリアルタイム監視。

Web ディレクトリのスケジュールされたスキャン。

ホワイトリストに追加できるアラートは何ですか?

マルウェアに対して生成されたアラートをホワイトリストに追加できます。 悪意のあるプロセスに対して生成されたアラートをホワイトリストに追加する場合、悪意のあるプロセスのソースファイルのみがホワイトリストに追加されます。 次の表に、ホワイトリストに追加できるアラートのタイプを示します。

アラートタイプ | 説明 |

マルウェア | MD5 ハッシュ値をホワイトリストに追加します。 |

異常なログイン | 異常なログインに使用される IP アドレスをホワイトリストに追加します。 |

悪意のある IP アドレスへのアクセス、またはマイニングプールを使用した通信 | 関連する IP アドレスをホワイトリストに追加します。 |

悪意のあるドメイン名へのアクセス | 関連するドメイン名をホワイトリストに追加します。 |

悪意のあるダウンロードソースへのアクセスまたは接続 | ソース URL をホワイトリストに追加します。 |

WebShell | ディレクトリの構成に基づいて Web ディレクトリをホワイトリストに追加します。 |

悪意のあるスクリプト | MD5 ハッシュ値とパスをホワイトリストに追加します。 |

クラウド脅威検出 | セキュリティセンターコンソールでホワイトリクトルールを構成します。 |

不審なプロセス | コマンドラインをホワイトリストに追加します。 |

永続的な Web シェル | MD5 ハッシュ値と特性値をホワイトリストに追加します。 |

機密ファイルの改ざん | ファイルパスをホワイトリストに追加します。 |

アプリケーションへの侵入 | コマンドラインをホワイトリストに追加します。 |

Web アプリケーションへの脅威 | 関連するドメイン名または URL をホワイトリストに追加します。 |

不審なネットワーク接続 | コマンドライン、宛先 IP アドレス、および宛先ポートをホワイトリストに追加します。 一部のフィールドがない場合は、既存のフィールドのみがホワイトリストに追加されます。 |

一部のアラートが [期限切れ] 状態になっているのはなぜですか?

セキュリティセンターは、過去 30 日より前に生成されたアラートのステータスを [期限切れ] に変更します。 変更後にアラートが再生成されると、セキュリティセンターはアラート生成時間を更新し、アラートステータスを [未処理] に変更します。

不審なドメイン名へのアクセスに対して初めてアラートが生成された時点が、不審なドメイン名へのアクセスが検出された時点と異なるのはなぜですか?

ドメインネームシステム ( DNS ) データは、遅延してセキュリティセンターに送信されます。 セキュリティセンターが DNS データを受信すると、セキュリティセンターは必要なアルゴリズムを使用して DNS データを分析および処理します。 その結果、不審なドメイン名へのアクセスに対して初めてアラートが生成された時点は、不審なドメイン名へのアクセスが検出された時点よりも遅くなります。 5 時間以内の差は許容されます。

セキュリティセンターは異常なログインをどのように検出し、異常なログインに対してアラートを生成しますか?

サーバーにセキュリティセンターエージェントをインストールすると、セキュリティセンターは承認されていない場所からのログインを検出し、それらのログインに対してアラートを生成できます。 CWPPアラートセキュリティセンターコンソール の ページの タブで、異常なログインに対して生成されたアラートを表示できます。

セキュリティセンターエージェントは、サーバーのログインログを定期的に収集し、分析と照合のためにクラウドにアップロードします。 セキュリティセンターが承認されていない場所、承認されていない IP アドレス、承認されていない時間範囲、または承認されていないアカウントからのログインを検出した場合、セキュリティセンターはそのログインに対してアラートを生成します。 セキュリティセンターが異なる IP アドレスからの異常なログインを識別する方法を以下に示します。

初めてセキュリティセンターを使用してサーバーを保護する場合、承認されたログイン場所を指定していないため、セキュリティセンターはログインに対してアラートを生成しません。

パブリック IP アドレスからサーバーへのログインが初めて成功すると、その IP アドレスの場所が承認されたログイン場所としてマークされます。 その時点から 24 時間以内にサーバーへのログインに使用されたパブリック IP アドレスのすべての場所が、承認されたログイン場所としてマークされます。 24 時間後、上記の承認されたログイン場所以外からのすべてのログインは、承認されていない場所からのログインと見なされます。 セキュリティセンターは、これらのログインに対してアラートを生成します。

セキュリティセンターが IP アドレスからのログインを承認されていないログイン場所からのログインとして識別した場合、セキュリティセンターはアラートを生成し、ショートメッセージを使用してアラート通知を送信します。 アラート通知は、最初のログインに対してのみ送信されます。 その IP アドレスからのログインが 6 回以上成功すると、セキュリティセンターはその IP アドレスの場所を承認されたログイン場所として自動的にマークします。

説明セキュリティセンターは、パブリック IP アドレスに基づいてのみ承認されていないログイン場所をマークします。

セキュリティセンターが承認されていない IP アドレスからのログインに対してアラートを生成する方法を以下に示します。

セキュリティセンターは、承認されていない IP アドレスからの最初のログインに対してのみアラート通知を送信します。 アラート通知はショートメッセージを使用して送信されます。 その IP アドレスからさらにログインが継続的に開始された場合、セキュリティセンターはコンソールでのみアラートを生成します。 その IP アドレスからのログインが 6 回以上成功すると、セキュリティセンターはその IP アドレスの場所を承認されたログイン場所として自動的にマークします。

セキュリティセンターの Advanced、Enterprise、または Ultimate エディションを使用している場合は、サーバーに対して承認されたログイン場所、IP アドレス、時間範囲、およびアカウントを指定できます。 セキュリティセンターは、承認されていないログイン場所、IP アドレス、時間範囲、およびアカウントに対してアラートを生成します。 構成した設定には、セキュリティセンターのデフォルトの識別メカニズムよりも高い優先順位が割り当てられます。

セキュリティセンターで検出でき、アラートをトリガーできる異常なログインのタイプは何ですか?

セキュリティセンターは、次のタイプの異常なログインを検出し、それらのログインに対してアラートを生成できます。

悪意のある IP アドレスからのログイン (ログイン先には、サーバー、FTP アプリケーション、MySQL、SQL Server などがあります。)

バックドアアカウントを使用したサーバーログイン

弱いパスワードのアカウントを使用したサーバーログイン

不審な外部ログインスキャン

異常な場所からのログイン

異常なアカウントを使用したログイン

RDP ( Remote Desktop Protocol ) または SSH で複数の無効なユーザーを使用して開始できるブルートフォース攻撃の成功後における ECS インスタンスログイン

不審なコマンドシーケンスの実行前の SSH を介した ECS インスタンスログイン

承認されていない時間範囲、承認されていない場所または IP アドレス、または承認されていないアカウントを使用した ECS インスタンスログイン

セキュリティセンターがアラートを生成する方法の詳細については、「アラート」をご参照ください。

サーバーに正しくログインしているにもかかわらず、セキュリティセンターからログインが異常であるというプロンプトが表示される状況を回避するにはどうすればよいですか?

セキュリティセンターコンソールにログインします。 に移動し、[共通ログイン管理] をクリックします。 表示されるパネルで、承認されたログイン場所、IP アドレス、時間範囲、およびアカウントを指定します。 セキュリティセンターが承認されていないログインを検出した場合、セキュリティセンターはアラートを生成します。 承認されたログイン場所を手動で追加したり、システムを構成して承認されたログイン場所を自動的に更新したりできます。 また、承認されていない場所からのログインが検出されたときにアラートが生成されるアセットを指定することもできます。

誤操作により ECS インスタンスへのブルートフォース攻撃に対する防御ルールによってアラートがトリガーされた場合はどうすればよいですか?

ECS インスタンスへのログインに使用されるパスワードは複雑です。 そのため、インスタンスにログインする前に、誤ったパスワードを複数回入力することがあります。 この場合、セキュリティセンターはブルートフォース攻撃に対するモデルに基づいてログイン試行をブルートフォース攻撃として識別し、アラートを生成します。 アラートが誤検知であることを確認した場合は、アラートを無視できます。 アラートを無視する方法の詳細については、「アラートの表示と処理」をご参照ください。

承認されたログイン IP アドレス、時間範囲、およびアカウントを指定し、サーバーに正しくログインした後も、セキュリティセンターに異常なログインが表示される場合はどうすればよいですか?

この場合、アラートが承認されていない IP アドレス、場所、またはアカウントからのログインによってトリガーされているかどうかを確認する必要があります。 ログイン IP アドレス、場所、アカウント、および時間範囲は、アラートをトリガーする可能性のある要因です。 これらの要因に優先順位はありません。 要因が異常として識別されると、アラートがトリガーされます。

異常なログインを示すアラートがトリガーされます。 ログインは成功しましたか、それともブロックされましたか?

異常なログインによってアラートがトリガーされた場合でも、ログインは成功します。 ただし、ログイン動作はセキュリティセンターによって不審と見なされます。 そのため、セキュリティセンターはそのログインに対してアラートを生成します。

ログインによって異常なログインを示すアラートがトリガーされ、攻撃者からのログインとして識別されました。どうすればよいですか?

セキュリティセンターコンソールにログインします。 上部のナビゲーションバーで、管理するアセットのリージョンを選択します。 中国 または 全世界 (中国を除く) を選択できます。 左側のナビゲーションウィンドウで、 を選択します。 [アラート] ページの [CWPP] タブで、必要なアラートを見つけ、[アクション] 列の [処理] をクリックします。 表示されるダイアログボックスで、[処理方法] パラメーターを [ブロック対象] に設定し、[ルールの有効期間] パラメーターを [12 時間] に設定して、[今すぐ処理] をクリックします。 これにより、攻撃者はサーバーにログインできなくなります。 SSH パスワードなしログインを防ぐために、できるだけ早くアカウントパスワードを変更し、サーバーに他の不明なアカウントと不明な公開鍵が存在するかどうかを確認することをお勧めします。

SSH を介した ECS ログイン後に不審なコマンドシーケンスが実行されたことを示すアラートを受信しました。 コマンドシーケンスは実行されましたか?

コマンドシーケンスは実行されます。 できるだけ早くサーバーログインパスワードを更新し、ECS インスタンスに他の異常なアクティビティが存在するかどうかを確認することをお勧めします。 異常なアクティビティには、不明なプロセスの起動などがあります。

異常なログインによってアラートがトリガーされた後、サーバーでどのログを表示できますか?

サーバーの /var/log/secure ディレクトリにあるログを表示できます。 たとえば、grep 10.80.22.22 /var/log/secure コマンドを実行してログを表示できます。

サーバーへのブルートフォース攻撃の回数、またはサーバーでの攻撃ブロッキングの詳細を表示するにはどうすればよいですか?

セキュリティセンターコンソールにログインします。 上部のナビゲーションバーで、管理するアセットのリージョンを選択します。 中国 または 全世界 (中国を除く) を選択できます。 左側のナビゲーションウィンドウで、 を選択します。 [攻撃分析] ページで、セキュリティセンターによってブロックされた SSH ブルートフォース攻撃に関する情報を表示できます。

ブルートフォース攻撃からサーバーを保護するにはどうすればよいですか?

承認されたログイン IP アドレスを指定するか、証明書ログイン方法を使用できます。 承認されたログイン IP アドレスを指定する方法の詳細については、「アラート設定の構成」をご参照ください。

誤操作によりブルートフォース攻撃に対する防御が有効になった場合はどうすればよいですか?

ログイン試行回数がブルートフォース攻撃に対する防御ルールで指定された上限を超えると、ルールが有効になり、サーバーにログインできなくなります。 この場合、次の操作を実行できます。

セキュリティセンターコンソールにログインします。 上部のナビゲーションバーで、管理するアセットのリージョンを選択します。 中国 または 全世界 (中国を除く) を選択できます。 左側のナビゲーションウィンドウで、 を選択します。 [アラート] ページの [CWPP] タブで、[有効な IP アドレスブロッキングポリシー] / [すべてのポリシー] の下の数字をクリックします。 [IP ポリシーライブラリ] パネルで、必要なルールを見つけ、[ポリシーステータス] パラメーターを [無効] に設定します。

セキュリティセンターは Web アプリケーションと Web サイトをブルートフォース攻撃から保護できますか?

いいえ、

セキュリティセンターは、RDP または SSH を介したログインを許可するサーバーのみを保護できます。

サーバーパスワードがクラックされた場合はどうすればよいですか?

サーバーパスワードがクラックされた場合、攻撃者はサーバーに侵入して悪意のあるプログラムをインストールしている可能性があります。 この問題を解決するには、次の操作を実行します。 セキュリティセンターコンソールにログインします。 上部のナビゲーションバーで、管理するアセットのリージョンを選択します。 中国 または 全世界 (中国を除く) を選択できます。 左側のナビゲーションウィンドウで、 を選択します。 [アラート] ページの [CWPP] タブで、ブルートフォース攻撃に対して生成されたアラートが存在するかどうかを確認します。

アセットで ブルートフォース攻撃を使用した ECS インスタンスログインを示すアラートが生成された場合、サーバーパスワードはクラックされています。 サーバーのセキュリティを強化するために、次の操作を実行することをお勧めします。

関連するアラートを処理する

[アラート] ページの [CWPP] タブに移動し、必要なアラートを見つけて、[アクション] 列の [処理] をクリックします。 表示されるダイアログボックスで、[処理方法] を [ブロック] に設定し、[今すぐ処理] をクリックします。 セキュリティセンターは、悪意のある IP アドレスからのアクセスリクエストをブロックするために、ECS インスタンスのセキュリティグループの防御ルールを生成します。 詳細については、「アラートイベントの表示と処理」をご参照ください。

サーバーパスワードを変更する

クラックされたサーバーパスワードをできるだけ早く変更します。 複雑なパスワードを使用することをお勧めします。

ベースラインチェックを実行してリスクを検出する

セキュリティセンターのベースラインチェック機能を使用してサーバーのリスクを検出し、セキュリティセンターが提供する推奨事項に基づいて検出されたリスクを処理します。

説明セキュリティセンターの Advanced、Enterprise、Ultimate エディションは、ベースラインチェック機能をサポートしています。

弱いパスワードを変更した後も、ブルートフォース攻撃に関するアラート通知が引き続き届くのはなぜですか?

指定した新しいパスワードは、パスワードを変更した翌日に有効になります。 新しいパスワードが有効になるまで、セキュリティセンターはブルートフォース攻撃に関するアラート通知を送信し続けます。 たとえば、2023 年 1 月 15 日 10:00 にログインパスワードを変更した場合、ベースラインチェックモデルは新しいログインパスワードを収集し、当日のおよそ 24:00 に弱いパスワードデータベースを更新します。 ただし、異常なログイン検出モデルは、2023 年 1 月 15 日 24:00 より前に弱いパスワードデータベースの古いパスワードを読み込みます。 そのため、ブルートフォース攻撃によってトリガーされたアラートは引き続き存在します。

弱いパスワードが変更され、ベースラインチェック中に弱いパスワードが検出されていないことを確認した場合は、アラートを無視できます。

サーバーのパスワードがブルートフォース攻撃によってクラックされた場合は、できるだけ早くサーバーのセキュリティを強化することをお勧めします。 詳細については、「サーバーパスワードがクラックされた場合はどうすればよいですか?」をご参照ください。

セキュリティグループルールまたはファイアウォールルールによってポート 3389 での RDP リクエストがブロックされた後も、RDP ブルートフォース攻撃のレコードが生成されるのはなぜですか?

Windows の特別なログイン監査メカニズムにより、プロセス間通信 ( IPC )、RDP、および Samba に基づくログインの監査アクティビティは同じログに記録されますが、ログイン方法は指定されていません。 RDP サービスポートへのリクエストがブロックされた後に RDP ブルートフォース攻撃のレコードが見つかった場合は、IPC または Samba が有効になっているかどうかを確認する必要があります。

ECS インスタンスでポート 135、ポート 139、またはポート 445 が有効になっているかどうか、およびパブリック IP アドレスがこれらのポートにアクセスできるかどうかを確認します。 攻撃期間内に Windows セキュリティログにログインレコードが含まれているかどうかを確認します。

セキュリティセンターは RDP サービスと SSH サービスの弱いパスワードのみを検出しますか?

セキュリティセンターは、RDP サービスと SSH サービスの弱いパスワードを検出します。 また、管理者がコンテンツ管理システム ( CMS ) にログインするために使用する弱いパスワードも検出します。

[攻撃認識] ページに表示される統計情報のソースは何ですか?

[攻撃認識] ページに表示される統計情報は、セキュリティセンターが基本的な攻撃を自動的に識別してブロックした後に収集された攻撃データと、Alibaba Cloud Web Application Firewall ( WAF ) からの攻撃データで構成されています。 統計情報には、セキュリティセンターと WAF によって保護されているアセットのデータが含まれています。 アセットは [アセット] モジュールで表示できます。