サーバーメッセージブロック (SMB) ファイルシステムのマウントターゲットをActive Directory (AD) ドメインに結合した後、ADを使用してSMBファイルシステムへのユーザーアクセスを認証および制御できます。 AD IDを使用してSMBファイルシステムをマウントする前に、ADドメインでSMBファイルシステムのサービスプリンシパルを登録し、keytabファイルを作成してから、そのファイルをNASコンソールにアップロードする必要があります。 次に、SMBファイルシステムのアクセス制御リスト (ACL) 機能を有効にできます。

前提条件

SMB ファイルシステムが作成されます。 詳細については、「Windows ECSインスタンスへのファイルシステムのマウント」をご参照ください。

ステップ1: keytabファイルを作成する

keytabファイルを作成するには、次のいずれかの方法を使用します。

keytabファイルを自動的に作成する

Active Directoryドメインサービス (AD DS) とDNSをインストールするElastic Compute Service (ECS) インスタンスにログインします。

PowerShellまたはPowerShell ISEで次のコマンドを実行し、alinas_smb_windows_inspection.ps1スクリプトをダウンロードします。

Invoke-WebRequest https://nas-client-tools.oss-cn-hangzhou.aliyuncs.com/windows_client/alinas_smb_windows_inspection.ps1 -OutFile alinas_smb_windows_inspection.ps1次のコマンドを実行して、AD DSを自動的にインストールし、DNSをインストールし、keytabファイルを作成します。

.\alinas_smb_windows_inspection.ps1 -MountAddress file-system-id.region.nas.aliyuncs.com -ConfigAD $true -Userdomain "example.com" -Username "administrator" -Password "password"次のリストでは、必須フィールドについて説明します。 これらのフィールドの値を実際の値に置き換えます。

file-system-id.region.nas.aliyuncs.com: SMBファイルシステムのマウントターゲット。 [ファイルシステムリスト] ページで、ファイルシステムの前にあるアイコンをクリックして、[マウントターゲット] 列のマウントターゲットを取得できます。

example.com: ビルドするADドメインの名前。

administrator: ADサービスアカウントの名前。

password: ADサービスアカウントのパスワード。

重要AD DSのインストール後に初めてADドメインを起動すると、Windows ADサーバーが自動的に再起動します。 Windows ADサーバーの再起動後、システムは上記のスクリプトを再度実行してkeytabファイルを作成します。

keytabファイルを手動で構成する

AD DSとDNSをインストールして有効にします。

ADドメインコントローラーが存在するECSインスタンスにログインします。

コマンドプロンプトを開き、次のコマンドを実行して、SMBファイルシステム用のADサービスアカウントを作成します。

dsadd user CN=<Name of the AD service account>,DC=<AD domain name>,DC=com -samid <Name of the AD service account> -display <Description of the AD service account> -pwd <Password of the AD service account> -pwdneverexpires yesサンプルコマンド:

dsadd user CN=alinas,DC=EXAMPLE,DC=com -samid alinas -display "Alibaba Cloud NAS Service Account" -pwd tHeRd123**** -pwdneverexpires yesログオンアカウントが標準アカウントの場合、SMBファイルシステムのサービスアカウントを作成する前に、ServicePrincipalNameの読み取りおよび書き込み権限を管理者として構成する必要があります。 コマンド構文:

dsacls "CN=<Name of the AD service account>,DC=<AD domain name>,DC=com" /I:T /G "<Name of the AD service account>:RPWP;servicePrincipalName"サンプルコマンド:

dsacls "CN=alinas,DC=cdbptest01,DC=com" /I:T /G "alinas:RPWP;servicePrincipalName"RPは読み取り許可、WPは書き込み許可です。次のコマンドを実行して、SMBファイルシステムのマウントターゲットのサービスプリンシパルを登録し、そのサービスプリンシパルをADに追加します。

コマンド構文

setspn -S cifs/<Mount target of the SMB file system> <Name of the AD service account>サンプルコマンド

setspn -S cifs/****-****.cn-hangzhou.nas.aliyuncs.com alinas説明マウント対象の形式を

file-system-id.region.nas.aliyuncs.comします。 実際の値に置き換えます。 次の操作を実行して、マウントターゲットを取得できます。NASコンソールにログインします。 ファイルシステムリストページでファイルシステムを見つけ、[操作] 列の [管理] をクリックします。 [マウントの使用状況] タブでマウントターゲットを取得します。マウントディレクトリをマウントターゲット (

file-system-id.region.nas.aliyuncs.com/myshareなど) にアタッチしないでください。

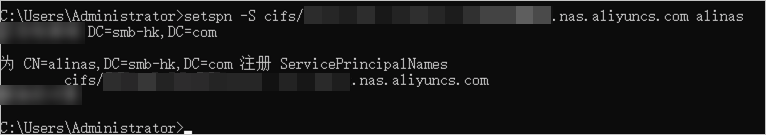

サンプルコマンド出力

次の情報に似た出力が表示された場合は、SMBファイルシステムのサービスプリンシパルが追加されます。

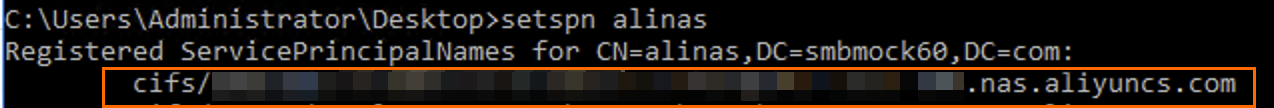

Windows ADサーバーまたはWindowsクライアントのsetspn構成を確認してください。

コマンド構文

setspn alinasコマンド出力にSMBファイルシステムのマウント対象が含まれている場合、Windows ADサーバーまたはWindowsクライアントでsetspnの設定が正しいことを示します。

ADドメインコントローラーで、コマンドプロンプトを開きます。 次に、次のコマンドを実行して、SMBファイルシステムのマウント対象のkeytabファイルを作成します。

ktpass -princ cifs/<Mount target of the SMB file system>@<AD domain> -ptype KRB5_NT_PRINCIPAL -crypto All -out <Path of the keytab file> -pass <Password of the AD service account>サンプルコマンド:

ktpass -princ cifs/****-****.cn-hangzhou.nas.aliyuncs.com@EXAMPLE.com -ptype KRB5_NT_PRINCIPAL -crypto All -out c:\nas-mount-target.keytab -pass tHeP****d123keytabファイルの正確性を確認する方法については、keytabファイルの正確性を確認するにはどうすればよいですか?

keytabファイルをオンプレミスサーバーにダウンロードする方法については、「ワークベンチを使用したECSインスタンスのファイルのアップロード、ダウンロード、または管理」をご参照ください。

ステップ2: keytabファイルをアップロードする

NASコンソールで、SMBファイルシステム用に作成したADサービスアカウントのkeytabファイルをアップロードします。

NASコンソールにログインします。

左側のナビゲーションウィンドウで、を選択します。

ファイルシステムリストページで、管理するファイルシステムのIDをクリックするか、管理[アクション] 列に表示されます。

アクセス制御タブで、オープンをクリックします。

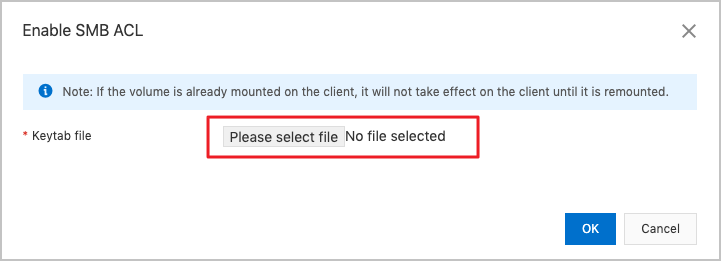

では、SMB ACLの有効化ダイアログボックスで、SMBファイルシステム用に作成したADサービスアカウントのkeytabファイルをアップロードし、OKをクリックします。

アクセス制御タブで、設定の変更をクリックします。

[設定の変更] ダイアログボックスで、パラメーターを設定します。 下表にパラメーターを示します。

重要

重要転送中の暗号化機能は、SMB 3.0以降をサポートするオペレーティングシステムでのみ有効にできます。 SMB 3.0以降をサポートするオペレーティングシステムの詳細については、「SMBファイルシステムの転送中暗号化」をご参照ください。

パラメーター

説明

匿名アクセスを許可

ファイルシステムへの匿名アクセスを許可するかどうかを指定します。 有効な値:

On: Everyoneグループに属するアカウントを使用して、New Technology LAN Manager (NTLM) に基づいてSMBファイルシステムをマウントできます。 SMBファイルシステム内のファイルおよびディレクトリに対して構成されているACLは引き続き有効です。

オフ (デフォルト): 匿名ユーザーはファイルシステムにアクセスできません。

トランジットで暗号化を有効にする

SMBファイルシステムの転送中暗号化機能を有効にするかどうかを指定します。 有効な値:

On: SMBファイルシステムの転送中の暗号化機能を有効にします。

オフ (デフォルト): SMBファイルシステムの転送中の暗号化機能を無効にします。

詳細については、「SMBファイルシステムの転送中の暗号化」をご参照ください。

非暗号化クライアントからのアクセスを拒否する

SMBファイルシステムへの暗号化をサポートしていないクライアントからのアクセスを拒否するかどうかを指定します。 有効な値:

はい: クライアントを使用するか、転送中の暗号化機能が有効になっているSMBファイルシステムをマウントできます。 つまり、ADドメインユーザーを使用して、オペレーティングシステムが転送中の暗号化機能をサポートしているクライアントにSMBファイルシステムをマウントできます。

ただし、SMBファイルシステムを匿名ユーザーとして、または転送中の暗号化機能をサポートしていないクライアントを使用してマウントすることはできません。

No: すべてのタイプのクライアントからSMBファイルシステムをマウントできます。 ただし、移行中暗号化機能を有効にできるのは、ADドメインユーザーを使用して、移行中暗号化機能をサポートしているオペレーティングシステムのクライアントにSMBファイルシステムをマウントする場合のみです。

Keytabファイル

アップロードするkeytabファイル。

スーパー管理

スーパー管理者は、既存のACLを変更することなく、ディレクトリ内のすべてのファイルを管理できます。 ユーザーまたはグループにスーパー管理者権限を付与できます。 ユーザーまたはグループに権限を付与する場合は、ユーザーまたはグループのセキュリティ識別子 (SID) (S-1-5-32-544など) を指定する必要があります。 デフォルトでは、このパラメータは空のままです。

User Homeディレクトリ

各ユーザーのホームディレクトリ。 たとえば、aという名前のユーザーを作成すると、ユーザーAがファイルシステムにログオンすると、ファイルシステムは自動的に \home \aという名前のディレクトリを作成します。 \home\Aディレクトリが既に存在する場合、ファイルシステムはこの手順をスキップします。 デフォルトでは、このパラメータは空のままです。

重要ユーザーAには、\homeディレクトリにフォルダーを作成する権限が必要です。 そうしないと、ユーザーAがシステムにログオンしたときに \home\Aディレクトリを作成できません。

重要SMBファイルシステムがクライアントにマウントされている場合は、上記のパラメーターの1つ以上を変更した後に、SMBファイルシステムを再マウントする必要があります。 このようにして、パラメータはADドメインのサービスアカウントに対して有効になります。

次のステップ

SMBファイルシステムのマウントターゲットをADドメインに結合した後、AD IDを使用してSMBファイルシステムをマウントして使用できます。 詳細については、「WindowsクライアントでのSMBファイルシステムのADドメインユーザーとしてのマウントと使用」および「SMBファイルシステムのADドメインユーザーとしてのマウントと使用」をご参照ください。