アプリケーションのセキュリティには、アプリケーションをデプロイして実行する際に、アプリケーションを脅威や攻撃から保護するための一連の対策とテクノロジーが組み込まれています。 アプリケーションセキュリティは、ソフトウェアとデータを不正アクセス、改ざん、または破損から保護し、ビジネスの継続性とユーザー情報のセキュリティを確保するように設計されています。 このトピックでは、Elastic Compute Service (ECS) インスタンスでサポートされているアプリケーションセキュリティ機能 (ホストセキュリティ保護、脆弱性管理、webアプリケーションのネットワークセキュリティ保護、webアプリケーションのトラフィックセキュリティ保護) について説明します。

ほとんどのビジネスは、webアプリケーション、データベース、Object Storage Service (OSS) などのさまざまなクラウドサービスが収束するハブとして機能するさまざまなホストによって提供されるコンピューティングパワーに依存しています。 ホストのセキュリティを確保することは、クラウド内のアプリケーションを保護するために必要な取り組みの重要な部分です。 効果的なホストセキュリティサービスを選択すると、ウイルス対策および脅威検出機能をホストに提供し、ウイルスやハッカー攻撃から防御することができます。

脆弱性は攻撃者によって悪用される可能性があります。 Security Centerの脆弱性管理機能を使用して、ECSインスタンスの脆弱性をできるだけ早く発見して修復することができます。 さらに、Operation Orchestration Service (OOS) のパッチ管理機能を使用して、バッチパッチを実行し、ECSインスタンスに不足しているパッチをスキャンして自動的にインストールできます。

Cloud Firewallまたはセキュリティグループを設定すると、ビジネス全体に影響を与えることなく、ウイルスが侵入した場合に攻撃が制限された範囲に制限されます。

webアプリケーションを標的とした攻撃は、依然としてインターネット上のセキュリティ脅威の原因の1つです。 従来のWebページとアプリケーションに加えて、APIとminiappsは大量のトラフィックを生成する新しいホットスポットです。 ホットスポットの数が増加し、より便利な呼び出し方法が使用されるにつれて、セキュリティ攻撃は多様化します。 Web Application Firewall (WAF) およびAnti-DDoSサービスを使用して、トラフィック攻撃やネットワークからの脆弱性攻撃から防御し、これらの攻撃による業務の中断を防ぎます。

ActionTrailのイベントを使用して、リスク、例外、および動作の分析を実行し、すべてのアプリケーションセキュリティ操作チェーンをトレースバックして、完全性を確認し、欠陥を特定できます。 その後、クラウド内のセキュリティを確保するための調整を行うことができます。

ホストセキュリティ保護

機能紹介

ECSは、security Center Basicが提供するセキュリティ機能を使用して、ECSインスタンス (ホスト) を保護できます。 Security Center Basicは、脆弱性検出、異常なログオン検出、AccessKeyペアリーク検出、コンプライアンスチェックなどの基本的なセキュリティ機能を提供します。 詳細については、「セキュリティセンター基本入門」をご参照ください。

説明脆弱性の修正、ランサムウェア対策、Webサイトの改ざん防止など、追加のセキュリティ機能を使用するには、security Centerを購入してください。 詳細については、「セキュリティセンターの購入」をご参照ください。

設定方法

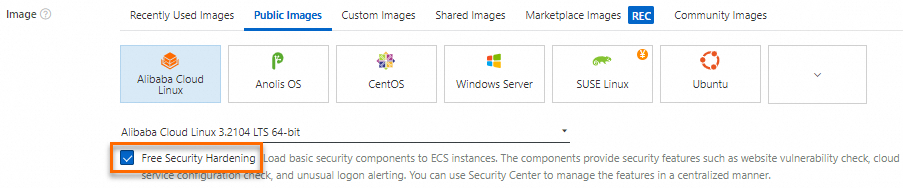

ECSコンソール: ECSコンソールでECSインスタンスを作成するときに、[無料セキュリティ強化] オプションを選択してセキュリティ強化を有効にします。 このようにして、作成されたECSインスタンスは、脆弱性検出やコンプライアンスチェックなどのsecurity Centerのセキュリティ機能によって保護されます。

説明

説明SecurityEnhancementStrategyを [Active] に設定してRunInstances操作を呼び出し、セキュリティ強化が有効になっているECSインスタンスを作成することもできます。Security Centerコンソール: Security Centerのセキュリティ機能を使用するには、既存のECSインスタンスにsecurity Centerエージェントをインストールします。 詳細については、「Security Centerエージェントのインストール」をご参照ください。

ECSインスタンスのセキュリティステータスの確認

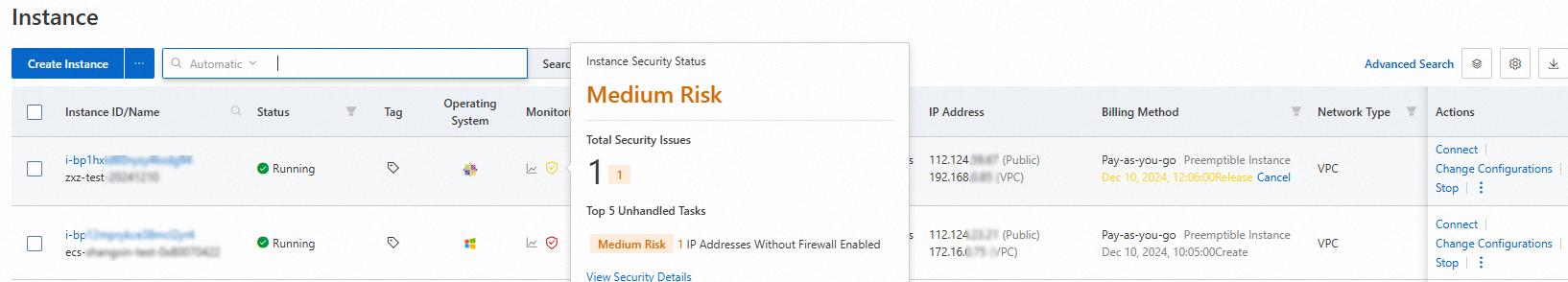

ECSコンソール: [インスタンス] ページで、ECSインスタンスに対応する [モニタリング] 列の

アイコンの上にポインターを移動して、インスタンスのセキュリティステータスを確認します。 [今すぐ処理] をクリックすると、未処理のタスクのアラートの詳細が表示されます。 重大度の高いリスクが存在する場合は、ビジネスに影響を与えないように、プロンプトに従ってリスクを処理することを推奨します。

アイコンの上にポインターを移動して、インスタンスのセキュリティステータスを確認します。 [今すぐ処理] をクリックすると、未処理のタスクのアラートの詳細が表示されます。 重大度の高いリスクが存在する場合は、ビジネスに影響を与えないように、プロンプトに従ってリスクを処理することを推奨します。

Security Centerコンソール: Security Centerコンソールの左側のナビゲーションウィンドウで、 を選択します。 次に、管理するECSインスタンスを見つけ、インスタンスのセキュリティの詳細を表示します。 詳細については、「サーバーの管理」をご参照ください。

脆弱性管理

脆弱性のスキャンと処理

機能紹介

Security Centerは、オペレーティングシステム、webコンテンツ管理システム、およびアプリケーションのセキュリティ脆弱性を検出し、脆弱性の重大度を評価し、その重大度に基づいて脆弱性に優先順位を付けることができる脆弱性管理機能を提供します。 この機能を有効にして、数回のクリックで特定の脆弱性を修正し、システムの攻撃対象を減らすことができます。

デフォルトでは、Security Center Basicは、Linuxソフトウェアの脆弱性、Windowsシステムの脆弱性、およびWeb-CMSの脆弱性を2日ごとに自動的にスキャンします。 Security Center Basicが提供するクイックスキャン機能を使用して、脆弱性を手動でスキャンすることもできます。 セキュリティセンターの有料版は、Linuxソフトウェアの脆弱性、Windowsシステムの脆弱性、およびWeb-CMSの脆弱性をスキャンするだけでなく、脆弱性情報を自動的に更新して脆弱性を修正することもできます。 詳細については、「概要」をご参照ください。

設定方法

ECSインスタンスをウイルスから保護するために、定期的に脆弱性をスキャンし、検出された脆弱性を修正することを推奨します。 詳細については、「脆弱性のスキャン」および「脆弱性の表示と処理」をご参照ください。

パッチベースラインを使用したセキュリティパッチの自動更新

機能紹介

Alibaba Cloud OOSのパッチ管理機能を使用すると、セキュリティ関連またはその他の更新プログラムを使用して、ECSインスタンスにパッチを自動的にインストールできます。 パッチ管理機能を使用して、Windows ECSインスタンスにサービスパックをインストールしたり、Linux ECSインスタンスのマイナーバージョンを更新したり、同じ種類のオペレーティングシステムを実行する複数のECSインスタンスにパッチを一度にインストールしたりできます。 この機能を使用して、不足しているパッチがないかECSインスタンスをスキャンし、インスタンスにパッチを自動的にインストールすることもできます。 詳細については、「概要」をご参照ください。

設定方法

ECSインスタンスのオペレーティングシステムのセキュリティと安定性を確保するために、パッチ管理機能を使用してインスタンスのシステムパッチを自動的にスキャンし、必要なパッチをダウンロードしてインストールすることを推奨します。

webアプリケーションのネットワークセキュリティ保護

クラウドファイアウォールの設定

機能紹介

Alibaba Cloud Firewallは、独自の運用および管理コンソールを備えたサービスとしてのソフトウェア (SaaS) サービスです。 Cloud Firewallは、インターネット、仮想プライベートクラウド (VPC) 、およびホストの境界で、クラウドアセットのセキュリティ分離とトラフィック管理を一元化しています。 Cloud Firewallは、Alibaba Cloudのワークロードに対する最初の防衛線です。 詳細については、「」をご参照ください。クラウドファイアウォールとは

設定方法

ネットワーク境界に基づいてファイアウォールを構成し、論理階層化とその後のメンテナンスを容易にできます。

インターネット上のトラフィックのみを保護する場合は、インターネットファイアウォールの受信または送信のアクセス制御ポリシーのみを構成する必要があります。 詳細については、「インターネットファイアウォールのアクセス制御ポリシーの作成」をご参照ください。

VPC内のECSインスタンスやelastic containerインスタンスなどのリソースからNAT gateway経由でインターネットへのアウトバウンドトラフィックを管理する場合は、NAT gatewayのNATファイアウォールを有効にし、アクセス制御ポリシーを設定して、内部リソースからインターネットへのトラフィックをきめ細かく管理できます。 詳細については、「インターネットファイアウォールのアクセス制御ポリシーの作成」をご参照ください。

インターネット上のトラフィックとECSインスタンス間のトラフィックを保護する場合は、インターネットファイアウォールと内部ファイアウォールを併用してください。 詳細については、「内部ファイアウォールのアクセス制御ポリシーの作成」をご参照ください。

インターネット上のトラフィック、VPC間のトラフィック、およびVPCとデータセンター間のトラフィックを保護する場合は、インターネットファイアウォールとVPCファイアウォールを併用します。 詳細については、「VPCファイアウォールのアクセス制御ポリシーの作成」をご参照ください。

セキュリティグループの設定

機能紹介

セキュリティグループは、ECSインスタンスのインバウンドトラフィックとアウトバウンドトラフィックを制御する仮想ファイアウォールです。 セキュリティグループ内のECSインスタンスへのトラフィックを制御するセキュリティグループのインバウンドルールと、インスタンスからのトラフィックを制御するアウトバウンドルールを設定できます。 詳細については、「概要」をご参照ください。

設定方法

ECSインスタンスを作成するときに、インスタンスに1つ以上のセキュリティグループを指定できます。 既存のECSインスタンスを1つ以上のセキュリティグループに追加できます。 詳細については、「セキュリティグループ内のECSインスタンスの管理」をご参照ください。

webアプリケーションのトラフィックセキュリティ保護

WAFの設定

機能紹介

WAFは、Webサイトとアプリケーション向けの悪意のあるトラフィックを識別して除外し、クリーンでスクラブされたトラフィックをWebサイトとアプリケーションに転送します。 これにより、webサーバーが侵入から保護され、データとサービスのセキュリティが保証されます。 詳細については、「」をご参照ください。WAFとは何ですか?

設定方法

ECSインスタンスを既に作成している場合は、インスタンスのポートをWAFに追加して、インスタンスのwebトラフィックをWAFに転送して保護することができます。 ECSインスタンスをWAFに追加すると、インスタンスのすべてのwebトラフィックが特定のゲートウェイを使用して検査のためにWAFに転送されます。 WAFは悪意のあるトラフィックを除外し、クリーントラフィックをECSインスタンスに転送します。 詳細については、「ECS インスタンスの WAF 保護を有効にする」をご参照ください。

Anti-DDoS Basic

機能紹介

Anti-DDoS Basicは、ECSインスタンスのDDoS攻撃に対して500 Mbit/s ~ 5 Gbit/sの基本的な軽減機能を無料で提供します。 詳細については、「」をご参照ください。Anti-DDoS Basicとは何ですか?

説明Anti-DDoS OriginやAnti-DDoS Proxyなど、Anti-DDoSの高度なエディションを使用して、ECSインスタンスの保護層をさらに追加することもできます。 詳細については、「」をご参照ください。Anti-DDoSオリジンとは とAnti-DDoSプロキシとは

Anti-DDoS Basicが有効化されると、サービスはECSインスタンスへのインバウンドトラフィックをリアルタイムで監視します。 パブリックIPアドレスを持つECSインスタンス宛てのネットワークトラフィックが指定されたトラフィックスクラブしきい値を超えると、Anti-DDoS Basicはトラフィックを自動的にスクラブし、DDoS攻撃からビジネスを保護します。

設定方法

デフォルトでは、Anti-DDoS Basicは有効化されており、無効化できません。 Anti-DDoS Basicを手動で設定する必要はありません。

通常の操作監査

機能紹介

ActionTrailは、Alibaba Cloudアカウントの操作を監視および記録します。 このサービスを使用して、セキュリティ分析、リソース変更の追跡、およびコンプライアンス監査を実行できます。 ActionTrailは、管理イベントをSimple Log ServiceまたはOSSバケットのログストアに配信できます。 これにより、イベントをリアルタイムで監査し、問題の原因を特定できます。 詳細については、「」をご参照ください。ActionTrailとは何ですか?

ActionTrailコンソールでは、ECSリソースの管理時に生成される管理イベントを照会できます。 詳細については、「ECSの監査イベント」をご参照ください。 ECSインスタンスで操作を実行するときにエラーが発生した場合は、関連するイベントの詳細を照会して、イベントが発生した時刻、イベントが発生したリージョン、関連するECSインスタンスなどの情報を取得できます。

設定方法

デフォルトでは、ECSはActionTrailと統合され、ActionTrailはアクティブ化されます。 ActionTrailを手動で設定する必要はありません。