デフォルトでは、インターネットファイアウォールを有効にした後にアクセス制御ポリシーを作成しない場合、Cloud Firewall はアクセス制御ポリシーに基づくトラフィック一致フェーズのすべてのトラフィックを許可します。インターネットに接続されたアセットとインターネット間の不正アクセスを防ぐために、インターネットファイアウォール用のアウトバウンドおよびインバウンドアクセス制御ポリシーを作成できます。このトピックでは、インターネットファイアウォール用のインバウンドおよびアウトバウンドアクセス制御ポリシーを作成する方法について説明します。

前提条件

インターネットに接続されたアセットに対して [インターネットファイアウォール] が有効になっています。インターネットファイアウォールを有効にする方法の詳細については、「インターネットファイアウォールの有効化」をご参照ください。

Cloud Firewall で保護できるインターネットに接続されたアセットの詳細については、「保護範囲」をご参照ください。

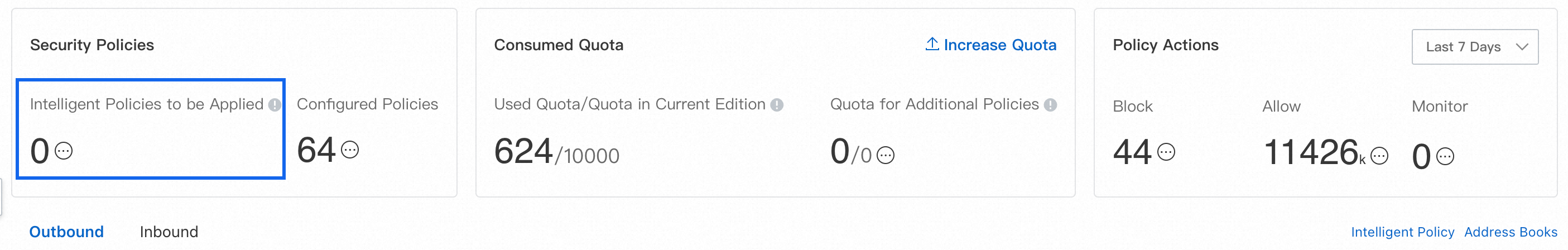

アクセス制御ポリシーのクォータが十分です。 ページでクォータの使用状況を確認できます。クォータの使用量の計算方法の詳細については、「アクセス制御ポリシーの概要」をご参照ください。

残りのクォータが不十分な場合は、仕様のアップグレード をクリックして、[追加ポリシーのクォータ] の値を増やすことができます。詳細については、「Cloud Firewall の購入」をご参照ください。

複数のオブジェクトをアクセス元またはアクセス先として追加する場合は、オブジェクトを含むアドレス帳が作成されていることを確認してください。詳細については、「アドレス帳の管理」をご参照ください。

インターネットファイアウォール用のアクセス制御ポリシーの作成

Cloud Firewall では、カスタムポリシーを作成したり、適用できる推奨ポリシーが提供されています。

カスタムポリシーの作成:ビジネス要件に基づいてカスタムポリシーを作成できます。

推奨インテリジェントポリシーの適用:Cloud Firewall は過去 30 日以内のトラフィックを自動的に学習し、特定されたトラフィックリスクに基づいて複数のインテリジェントポリシーを推奨します。ポリシーを適用するかどうかを決定できます。

推奨共通ポリシーの適用:Cloud Firewall は共通ポリシーを推奨します。推奨される共通ポリシーがビジネス要件を満たしている場合は、ポリシーを適用できます。

インターネットファイアウォール上のパブリック IP アドレスに対して、サービスが提供されているオープンポートへのアクセスを許可し、他のポートへのアクセスを拒否することをお勧めします。これにより、アセットのインターネットへの露出が軽減されます。

IP アドレスやドメイン名などの信頼できるソースからのアクセスを許可し、他のソースへのアクセスを拒否する場合は、最初に信頼できるソースからのアクセスを許可し、優先順位の高いポリシーを作成してから、すべてのソースからのトラフィックを拒否し、優先順位の低いポリシーを作成することをお勧めします。

推奨インテリジェントポリシーまたは推奨共通ポリシーを適用しない場合、ポリシーは有効になりません。

カスタムポリシーの作成

ビジネス要件に基づいて、インターネットファイアウォール用のカスタムアウトバウンドまたはインバウンドポリシーを作成できます。

Cloud Firewall コンソール にログインします。

左側のナビゲーションウィンドウで、 を選択します。

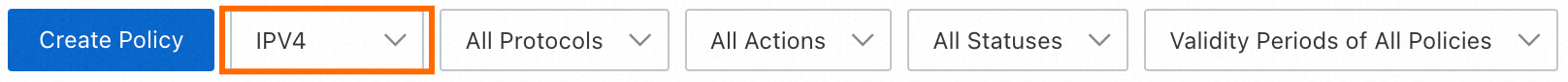

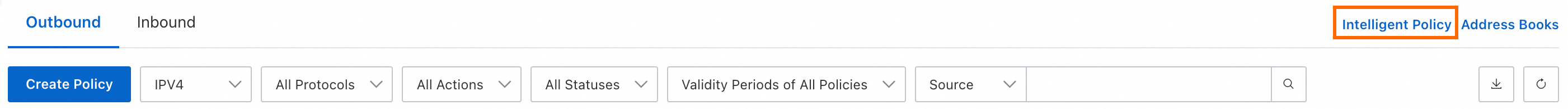

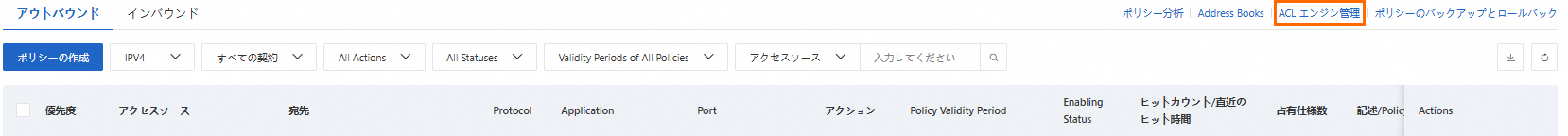

アウトバウンド タブまたは インバウンド タブで、ドロップダウンリストから IPV4 または IPV6 を選択し、Create Policy をクリックします。デフォルトでは、IPv4 アドレスのアクセス制御ポリシーが作成されます。

アウトバウンドポリシーの作成 パネルまたは インバウンドポリシーの作成 パネルで、カスタム作成 タブをクリックします。

次の表に基づいてポリシーを設定し、[OK] をクリックします。

推奨されるインテリジェント ポリシーを適用する

Cloud Firewall は、過去 30 日間のトラフィックを自動的に学習し、特定されたトラフィック リスクに基づいて複数のインテリジェント ポリシーを推奨します。推奨されるインテリジェント ポリシーがビジネス要件を満たしている場合は、ポリシーを適用できます。

az mysql flexible-server firewall-rule create コマンドを使用して、Web アプリのパブリック IP アドレスの MySQL サーバーファイアウォールを構成します。Web アプリのパブリック IP アドレスは、az webapp show コマンドで取得できます。

推奨ポリシーを適用する前に、その意味とサービスへの潜在的な影響を理解していることを確認してください。

推奨されるインテリジェント ポリシーは無視できます。推奨されるインテリジェント ポリシーを無視すると、ポリシーは復元できません。注意して進めてください。

左側のナビゲーションウィンドウで、 を選択します。

[推奨インテリジェントポリシー] ページに移動します。次のいずれかの方法を使用できます。

ポリシーリストの上にある右上隅で、[インテリジェントポリシー] をクリックします。表示されるパネルで、[送信] または [受信] タブをクリックします。

アウトバウンド または インバウンド タブで、Create Policy をクリックします。表示されるパネルで、[推奨インテリジェントポリシー] タブをクリックします。

推奨インテリジェントポリシーを表示して適用します。ポリシーを見つけて [ポリシーの適用] をクリックします。または、複数のポリシーを選択して 一括送信 をクリックすることもできます。

推奨される共通ポリシーの適用

推奨される共通ポリシーがビジネス要件を満たしている場合は、ポリシーを適用できます。

推奨ポリシーを適用する前に、その意味とサービスへの潜在的な影響を理解していることを確認してください。

推奨される共通ポリシーは無視できます。推奨される共通ポリシーを無視すると、ポリシーは復元できません。注意して進めてください。すべての推奨される共通ポリシーを無視すると、[推奨される共通ポリシー] タブは表示されなくなります。

左側のナビゲーションウィンドウで、 を選択します。

アウトバウンド タブまたは インバウンド タブで、Create Policy をクリックします。表示されるパネルで、[推奨される共通ポリシー] タブをクリックします。

推奨される共通ポリシーを表示して適用します。ポリシーを見つけて、Quick Apply をクリックします。

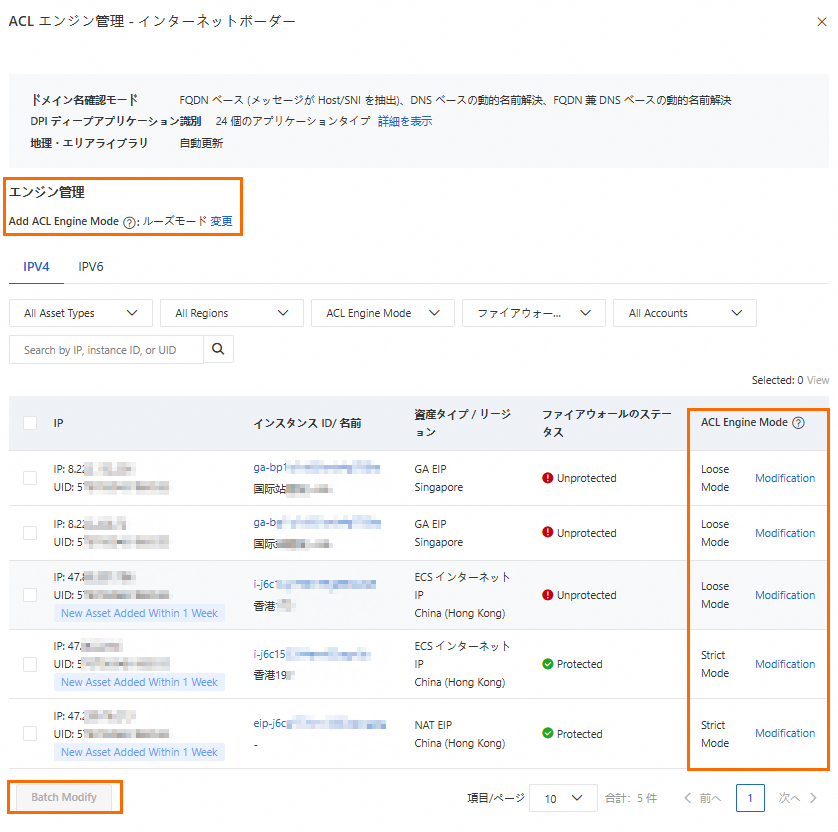

アクセス制御エンジンのモードを設定する

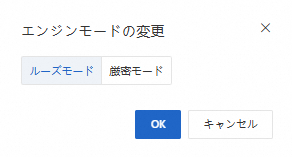

アクセス制御エンジンは、緩和モードと厳格モードをサポートしています。

緩和モード(デフォルト): 緩和モードを有効にすると、アプリケーションの種類またはドメイン名が不明として識別されたトラフィックが許可されます。これにより、通常のアクセスが確保されます。

厳格モード: 厳格モードを有効にすると、アプリケーションの種類またはドメイン名が不明として識別されたトラフィックは、設定したすべてのポリシーと照合されます。拒否ポリシーを設定した場合、このタイプのトラフィックは拒否されます。

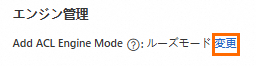

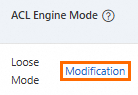

Cloud Firewall では、新しいアセットのデフォルトのアクセス制御エンジンのモードを設定、単一アセットのアクセス制御エンジンのモードを変更、および複数のアセットのアクセス制御エンジンのモードを同時に変更できます。上記操作を実行するには、[ACL エンジンモード][アクセス制御エンジン管理 - インターネット境界] ページに移動します。 インターネット境界ページで、アクセス制御ポリシーリストの右上隅にある をクリックします。 次に、 パネルで必要な操作を実行します。

新しいアセットのデフォルトのアクセス制御エンジンのモードを設定する

アセットのアクセス制御エンジンのモードを変更する

複数のアセットのアクセス制御エンジンのモードを同時に変更する

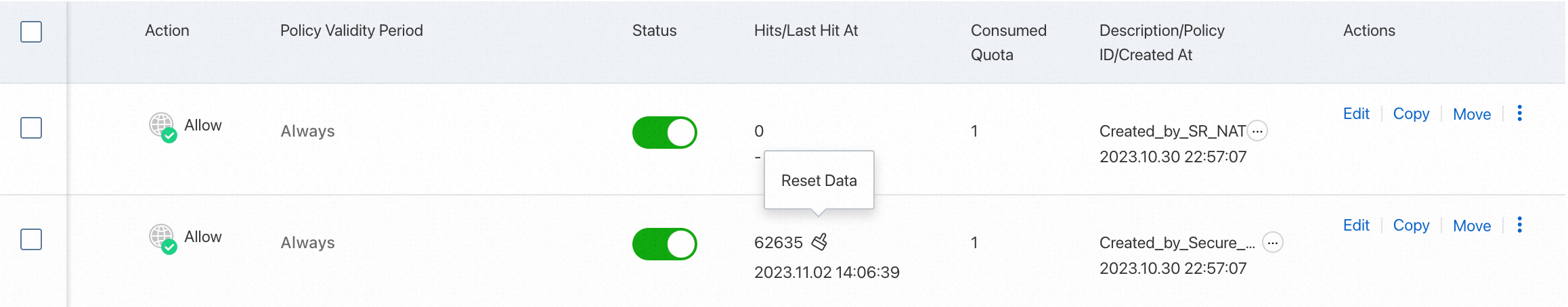

アクセス制御ポリシーのヒットの詳細を表示する

サービスが一定期間実行された後、アクセス コントロール ポリシーに関するヒットの詳細を、アクセス コントロール ポリシーのリストにある ヒットカウント直近のヒット時間 列で表示できます。

ヒット数をクリックすると、[ログ監査] ページに移動し、トラフィックログを表示できます。詳細については、「ログ監査」をご参照ください。

次の手順

カスタムポリシーを作成した後、カスタムポリシーのリストでポリシーを見つけ、[アクション] 列の [編集]、[削除]、または [コピー] をクリックしてポリシーを管理できます。カスタムポリシーのリストをダウンロードしたり、一度に複数のポリシーを削除したり、[移動] をクリックしてポリシーの優先順位を変更したりできます。

有効な優先順位の値の範囲は 1 から既存のポリシーの数までです。値が小さいほど、優先順位が高くなります。ポリシーの優先順位を変更すると、優先順位が低いポリシーの優先順位が下がります。

ポリシーを削除すると、Cloud Firewall は、ポリシーが元々有効であったトラフィックを管理しなくなります。注意して進めてください。

参照資料

セカンダリドメイン名の指定されたサブドメイン名へのアクセスのみを許可するようにアクセス制御ポリシーを設定するにはどうすればよいですか。

インターネットに接続されたアセットから指定されたドメイン名へのトラフィックを管理する方法の詳細については、「インターネットに接続されたサーバーのみが指定されたドメイン名にアクセスできるようにポリシーを設定する」をご参照ください。

特定のリージョンでアクセス制御を実行する方法の詳細については、「中国以外のリージョンからのサーバー宛てのトラフィックを拒否するポリシーを設定する」をご参照ください。

アクセス制御ポリシーのしくみの詳細については、「アクセス制御ポリシーの概要」をご参照ください。

詳細については、「アクセス制御ポリシーを設定する」をご参照ください。

アクセス制御ポリシーの IP アドレス帳、ポートアドレス帳、およびドメインアドレス帳を表示および管理する方法の詳細については、「アドレス帳を管理する」をご参照ください。

アクセス制御ポリシーの設定方法と使用方法の詳細については、「アクセス制御ポリシーに関する FAQ」をご参照ください。