脆弱性管理は、サーバー上のセキュリティ脆弱性の検出、評価、修復を自動化します。セキュリティリスクを管理し、システムの攻撃対象領域を削減するために、オペレーティングシステム (OS)、Web コンテンツ管理システム (Web-CMS)、およびさまざまなアプリケーションをカバーします。脆弱性管理は、自動化されたスキャンと修正を提供し、従来の手動パッチ適用を置き換え、大規模なサーバークラスターの管理に最適です。

ユースケース

重要なビジネスサーバーに対する継続的かつ自動化された脆弱性管理

シナリオ: 重要なビジネスサーバーでは、サービスを安全かつ安定に保つために、毎日の脆弱性スキャンとタイムリーな修正が必要です。

適用エディション: Advanced、Enterprise、または Ultimate。

特徴: 1 日 1 回の自動定期脆弱性スキャンと無制限の脆弱性修正をサポートします。また、突然のセキュリティインシデントに対応するための 手動脆弱性スキャン もサポートしています。

非コアサーバーまたは開発環境の基本保護

シナリオ: 少数のサーバー (10 台未満) または開発およびテスト環境に対して、コストを低く抑えながら、基本的な脆弱性の検出と修正が必要です。

適用エディション: Anti-virus、オンデマンドで脆弱性修正を 購入 するオプション付き。

特徴: 2 日に 1 回の自動定期脆弱性スキャンをサポートし、基本的なニーズを満たします。脆弱性を修正する必要がある場合は、従量課金モデルを使用するか、修正パッケージを購入して柔軟な脆弱性管理を行うことができます。

新たに公開された重大な脆弱性への迅速な対応と調査

シナリオ: 重大なセキュリティ脆弱性 (Log4j2 など) が公開された場合、サーバー資産のいずれかが影響を受けているかどうかを直ちに判断する必要があります。

適用エディション: Enterprise または Ultimate。

特徴: 手動脆弱性スキャン を使用して、すべてのサーバーまたは一部のサーバーで包括的なスキャンを直ちに実行します。スキャン結果には、詳細な脆弱性情報と手動修正のための公式な修正アドバイスが提供されます。

コア機能

脆弱性スキャン

脆弱性スキャンは、手動脆弱性スキャン と 定期的自動脆弱性スキャン の 2 つのメソッドをサポートしています。

比較 | 手動脆弱性スキャン | 定期的自動脆弱性スキャン |

トリガーメソッド | ユーザーはコンソールからオンデマンドでスキャンを開始します。 | システムは、事前設定されたポリシーに基づいて、スケジュールされた間隔で自動的にスキャンを実行します。 |

スキャン頻度 | 固定されていません。ユーザーによって決定されます。 | Advanced、Enterprise、および Ultimate Edition: デフォルトで毎日。 Basic Edition およびその他のエディション: デフォルトで 2 日ごと。 |

ユースケース | • 緊急対応: 新たに公開された高リスクの脆弱性を迅速に調査します。 • 変更後の検証: 新しいアプリケーションや更新をデプロイした直後にシステムのセキュリティを検証します。 | • 定期検査: コンプライアンス要件を満たすための継続的で自動化された脆弱性監視。 • 一元管理: 手動介入なしで、すべての資産の脆弱性レポートを定期的に受信します。 |

脆弱性修正

Security Center は、セキュリティ問題を迅速に解決するためのパッチを自動的にデプロイする ワンクリック修正 機能を提供します。

アプリケーションの脆弱性 および 緊急の脆弱性 は、コンソールからの ワンクリック修正 をサポートしていません。脆弱性の詳細にある提案に従って、サーバーにログインして手動で修正する必要があります。

脆弱性修正の計算ルール

最小単位: 1 つのサーバーで 1 つのセキュリティ通知を正常に修正すると、1 回の修正としてカウントされます。

重要1 つのセキュリティ通知には、複数の関連する CVE が含まれる場合があります。通知を修正すると、含まれる CVE の数に関係なく、1 回の修正としてのみカウントされます。

脆弱性修正数 = Σ (各サーバーの「修正済み」ステータスのセキュリティ通知の数)

重要修正は、サーバーが再起動し、そのステータスが「修正済み」に変わった後にのみカウントされます。失敗した修正はカウントされません。

例:

Security Center を使用して 5 台の各サーバーで 10 件の異なるセキュリティ通知を正常に修正した場合:

脆弱性修正の合計 = 5 サーバー × 10 セキュリティ通知 = 50 修正

脆弱性修正の優先度

脆弱性が存在する場合、Alibaba Cloud の脆弱性スコアリングシステム (CVSS に基づき、実際のクラウド攻撃シナリオと組み合わせたもの) が修正の優先順位付けに役立ちます。このシステムは、脆弱性の深刻度、悪用の成熟度、脅威のリスク、および影響を受ける資産の範囲を考慮します。

脆弱性修復緊急度スコア = Alibaba Cloud 脆弱性スコア × 時間係数 × 環境係数 × 資産重要度係数。

Alibaba Cloud 脆弱性スコア: 脆弱性の固有の深刻度を評価します。

時間係数: 脆弱性の公開日や悪用方法の普及率などの動的要因を考慮します (値は 0 から 1)。

環境係数: パブリックインターネットに接続されているかどうかなど、サーバー環境での脆弱性の悪用可能性を評価します (値は動的に調整されます)。

資産重要度係数: 資産の重要度設定に基づいて優先度を調整します (重要: 1.5、一般: 1、テスト: 0.5)。

修正の優先度と提案:

優先度

修復緊急度スコア

説明

修復の提案

高

13.5 以上

認証されていないリモート攻撃者によって容易に悪用され、ユーザーの操作なしでシステムの侵害 (任意コード実行など) につながります。ワームやランサムウェアでよく使用されます。

できるだけ早く修正

中

7.1 から 13.5

リソースの機密性、完全性、または可用性を侵害する可能性があります。通常、公式の評価は高いものの、まだ実証可能な悪用方法がない脆弱性が含まれます。

後で修正可能

低

7.1 未満

悪用が成功する可能性が極めて低いか、悪用されても実際のリスクがない。ソースコードのバグや、コンプライアンスやビジネスパフォーマンスへの影響が軽微な脆弱性でよく見られます。

延期可能

特殊

-

緊急の脆弱性 および Web-CMS の脆弱性: Alibaba Cloud のセキュリティエンジニアによって確認された高リスクの脆弱性。できるだけ早く修正することをお勧めします。ネットワークの問題により環境係数が取得できない場合、提案は「延期可能」と表示されることがあります。

できるだけ早く修正

検出ルールとデータ管理ポリシー

ルール更新スケジュール

OS ベンダーからの新しいセキュリティ通知をカバーするために、Security Center は定期的に脆弱性検出ルールを更新します。

祝日中は脆弱性の更新が遅れる場合があります。

Linux システム:

高リスクの脆弱性: OS ベンダーの発表から 48 時間以内に検出ルールが追加されます。

CVE 脆弱性: OS ベンダーの発表から 14 日以内に検出ルールが追加されます。

Windows システム: Microsoft の発表から 48 時間以内に CVE 脆弱性検出ルールが追加されます。

データ保持ポリシー

効率的なシステムパフォーマンスを確保するために、Security Center は古い脆弱性データを自動的にクリーンアップします。

アクティブな脆弱性:

脆弱性のステータス (修正済み、修正失敗、無視、未修正、修正中、検証中など) が 1 年間変更されない場合、システムは脆弱性レコードを自動的に削除します。無効な脆弱性:

脆弱性のステータスが、脆弱性管理の設定 の 無効な脆弱性の自動削除 で定義された保持期間よりも長く 脆弱性は無効になりました のままである場合、システムは脆弱性レコードを自動的に削除します。

課金

Security Center は、脆弱性のスキャンと修正機能に対して、サブスクリプションと従量課金の 2 つの課金モデルを提供しています。詳細については、「課金の概要」をご参照ください。

脆弱性のスキャンと修正を有効にするには、購入後にサーバーをエディションまたは保護レベルに関連付ける必要があります。手順については、「ホストおよびコンテナのセキュリティクォータの管理」をご参照ください。

サブスクリプション: エディションまたは Vulnerability Fixing 付加価値サービスを購入します。

従量課金: Host and Container Security または Vulnerability Fixing 後払い機能を購入します。

サポートされる機能の範囲は、以下の表に示すようにモデルによって異なります:

サービスモデル | サービスエディション / 保護レベル | 手動スキャン範囲 | 定期的自動スキャン範囲 | 脆弱性修正機能 |

サブスクリプション | Enterprise Edition、Ultimate Edition | すべて | すべて | Linux、Windows、および Web-CMS の脆弱性の修正をサポートします。 |

Advanced Edition | アプリケーションの脆弱性 を除くすべての脆弱性。 | アプリケーションの脆弱性 を除くすべての脆弱性。 | Linux および Windows の脆弱性の修正をサポートします。 | |

Basic Edition、Value-added Edition、Anti-virus Edition | 緊急の脆弱性 のみ。 | Linux Software Vulnerability、Windows System Vulnerability、Web-CMS Vulnerability。 | 重要 ワンクリック修正を有効にするには、別途 Vulnerability Fix 付加価値サービスを購入する必要があります。手順については、「脆弱性修正の購入 (サブスクリプション)」および「脆弱性修正のアクティベーション (従量課金)」をご参照ください。 購入後、Linux および Windows の脆弱性の修正をサポートします。 | |

従量課金 | ホスト保護、ホストおよびコンテナ保護 | すべて | すべて | |

保護なし、ウイルス対策 | 緊急の脆弱性 のみ。 | Linux Software Vulnerability、Windows System Vulnerability、Web-CMS Vulnerability。 |

開始方法

脆弱性管理の購入とアクティベーション: Security Center の購入。

サーバーをエディションまたは保護レベルに関連付ける: ライセンスの管理。

脆弱性のスキャン: 脆弱性のスキャン。

脆弱性の表示と処理: 脆弱性の表示と処理。

障害のトラブルシューティング: 脆弱性修正の失敗を引き起こす問題のトラブルシューティング。

よくある質問

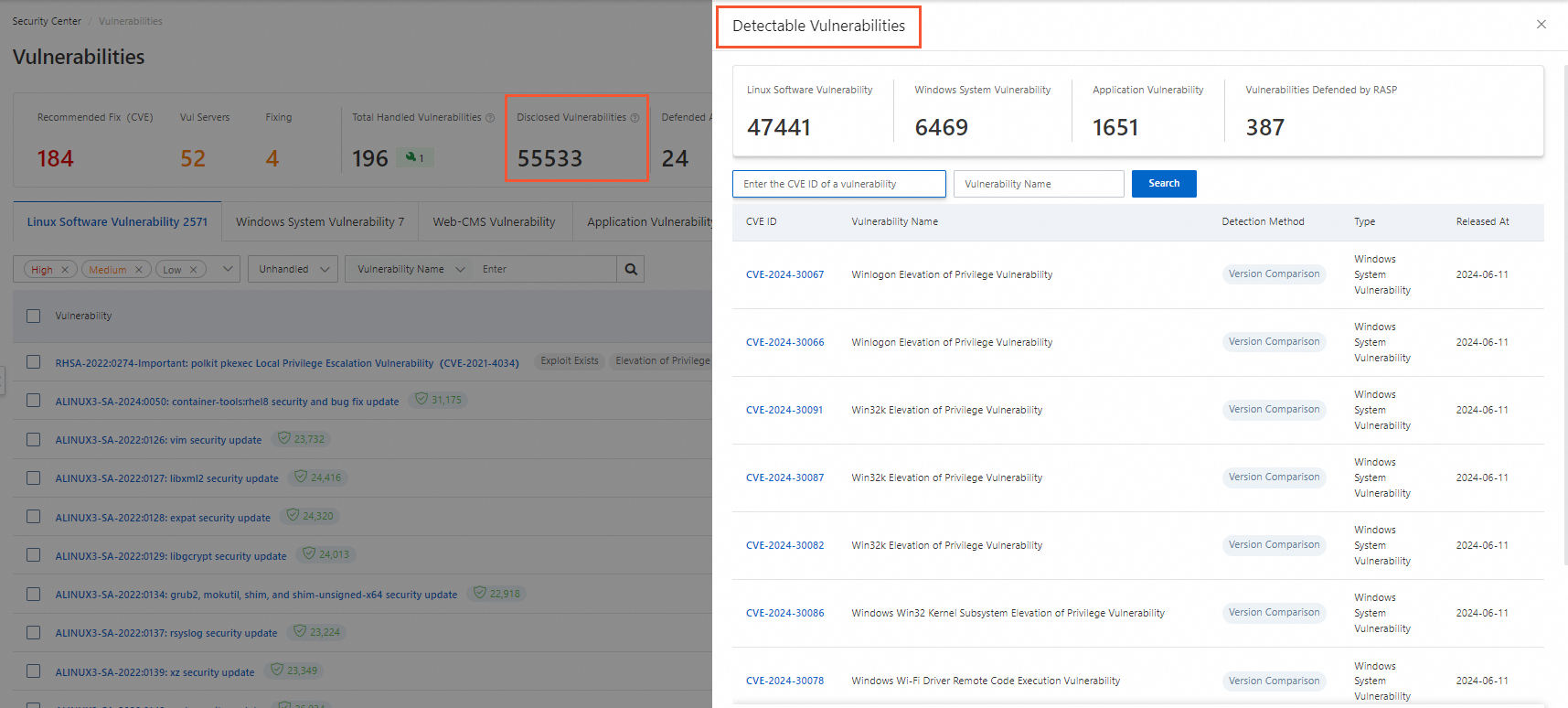

検出可能な脆弱性を表示するにはどうすればよいですか?

脆弱性管理 ページで、すでにサポートされている脆弱性 セクションの番号をクリックして、サポートされている脆弱性のリストを表示します。

付録

脆弱性のスキャンと修正でサポートされているオペレーティングシステム

OS タイプ | バージョン |

Windows Server |

|

CentOS |

|

Red Hat |

|

Ubuntu |

|

Alibaba Cloud Linux |

|

Anolis OS |

|

Debian |

説明 スキャンのみがサポートされており、修正はサポートされていません。 |

SUSE | |

Kylin | Kylin Advanced Server OS V10 |

サポート終了 (EOL) OS の脆弱性サポート

サポート終了 (EOL) に達したオペレーティングシステムについては、Security Center は EOL 日以降に公開された Linux ソフトウェアの脆弱性および Windows システムの脆弱性のスキャン、検出、修正をサポートしなくなりました。

Web-CMS の脆弱性、アプリケーションの脆弱性、緊急の脆弱性のスキャンと修正、およびその他の Security Center 機能は影響を受けません。

OS バージョン | 公式サポート終了 (EOL) 日 | パッチサポート終了日 |

Windows Server 2003 | 2015 年 7 月 14 日 | 2015 年 7 月 14 日 |

Windows Server 2008 | 2020 年 1 月 14 日 | 2020 年 1 月 14 日 |

Windows Server 2008 R2 | 2020 年 1 月 14 日 | 2020 年 1 月 14 日 |

Windows Server 2008 SP2 | 2020 年 1 月 14 日 | 2020 年 1 月 14 日 |

Windows Server 2012 | 2023 年 10 月 10 日 | 2023 年 10 月 10 日 |

Windows Server 2012 R2 | 2023 年 10 月 10 日 | 2023 年 10 月 10 日 |

Ubuntu 12.04 LTS | 2017 年 4 月 28 日 | 2017 年 4 月 28 日 |

Ubuntu 14.04 LTS | 2019 年 4 月 | 2019 年 4 月 |

Ubuntu 16.04 LTS | 2021 年 4 月 | 2021 年 4 月 |

Ubuntu 18.04 LTS | 2023 年 4 月 | 2023 年 4 月 |

CentOS 5 | 2017 年 3 月 31 日 | 2017 年 3 月 31 日 |

CentOS 6 | 2020 年 11 月 30 日 | 2020 年 11 月 30 日 |

CentOS 8 | 2021 年 12 月 31 日 | 2021 年 12 月 31 日 |

Red Hat 5 | 2017 年 3 月 31 日 | 2017 年 3 月 31 日 |

Red Hat 6 | 2020 年 11 月 30 日 | 2020 年 11 月 30 日 |