防火牆是一種虛擬防火牆,通過防火牆規則控制Simple Application Server的入流量,保障Simple Application Server的安全。本文介紹如何為Simple Application Server添加、修改、禁用、啟用和刪除防火牆規則,同時提供防火牆功能預設的連接埠資訊、常見問題以及相關文檔。

功能說明

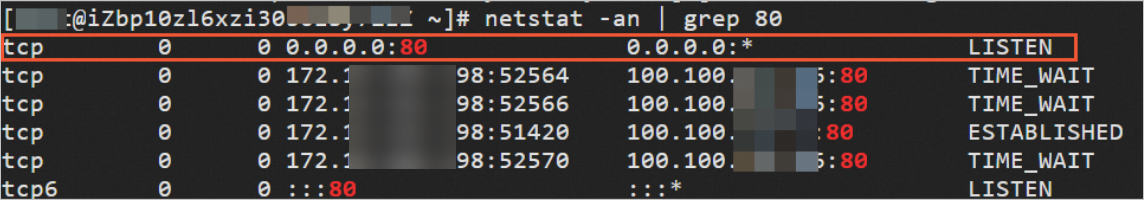

每台Simple Application Server根據作業系統的防火牆預設允許存取以下連接埠,除預設允許存取的連接埠外,其他連接埠預設是禁用狀態,您可以根據業務需求通過添加防火牆規則允許存取所需連接埠。

TCP協議:

Windows:預設已允許存取TCP協議的3389、80和443連接埠。

Linux:預設已允許存取TCP協議的22、80和443連接埠。

ICMP協議:預設放開所有連接埠(即-1),允許任意源IP地址訪問。

如果您在控制台刪除或者禁用這些預設連接埠,則在防火牆頁面將會顯示類似您在防火牆禁用或刪除了預設的22連接埠允許存取規則,影響遠端連線功能提示資訊,您可以根據需求添加或者啟用對應的連接埠。

使用限制

單台Simple Application Server最多可建立50條防火牆規則。

25連接埠是預設的郵箱服務連接埠,但基於安全考慮,Simple Application Server的25連接埠預設受限。如果您有郵件發送需求,請使用465連接埠。

防火牆只能對Simple Application Server的入流量進行控制,出流量預設允許所有請求。

說明入流量:資料從Simple Application Server外通過公網或內網傳輸至執行個體內產生的流量。

出流量:資料從Simple Application Server內通過公網或內網傳輸至執行個體外產生的流量。

防火牆設定

如果您已經建立防火牆模板,可以通過防火牆模板快速設定防火牆規則。具體操作,請參見通過防火牆模板設定防火牆規則。

找到待添加防火牆規則的Simple Application Server,單擊伺服器卡片中的執行個體ID。

單擊防火墙頁簽,進入防火牆頁面。

在防火牆頁面的左上方,單擊添加規則。

在添加防火牆規則對話方塊,完成相關參數的配置後,單擊確認添加。

警告添加防火牆規則時,請您按需配置連接埠範圍和允許訪問的IP地址,遵循最小授權原則,以避免伺服器受到網路攻擊。

如果添加防火牆規則的連接埠、協議、IP地址與已有規則重複時,無論當前已有規則處於啟用或禁用狀態,新規則均會覆蓋已有規則。

選擇預設防火牆規則

您可以直接選擇預設的防火牆規則模板,協助您快速添加防火牆規則。具體的參數配置項說明如下表所示。

參數

說明

應用類型

根據業務需求選擇RDP、FTP、TELNET、MYSQL、全部TCP、全部UDP、全部TCP+UDP等應用類型。更多資訊,請參見預設連接埠說明。

協議

預設顯示協議,不可更改。

連接埠範圍

預設顯示連接埠,不可更改。

來源IP

預設為0.0.0.0/0,即對所有IPv4地址開放。

重要請您按需配置,遵循最小授權原則,避免伺服器受到網路攻擊。

備忘

輸入防火牆規則的備忘資訊,方便後續管理防火牆規則。

自訂防火牆規則

如果預設的防火牆規則模板不滿足您的業務需求,您可以自訂一條或多條防火牆規則。具體的參數配置項說明如下表所示。

參數

說明

應用類型

預設選擇自訂。

協議

選擇TCP、UDP或者ICMP協議。

連接埠範圍

連接埠取值範圍為1~65535。支援以下設定方式:

設定單個連接埠

直接輸入允許存取的連接埠號碼即可。例如,您需要允許存取MySQL資料庫監聽的連接埠號碼3306,則連接埠範圍設定為

3306。設定連接埠範圍

可以指定一個斜線(/)分隔的連接埠範圍。例如,您需要允許存取FTP設定檔中手動設定的連接埠範圍20000~30000,則連接埠範圍設定為

20000/30000。

來源IP

預設為0.0.0.0/0,即對所有IPv4地址開放。您也可以自訂允許訪問的IPv4地址:

允許單個IPv4地址訪問

填寫單個IPv4地址。例如:192.168.0.100。

允許某個CIDR段內的所有IPv4地址訪問

輸入IPv4 CIDR地址塊,例如:192.168.0.0/24。

備忘

輸入防火牆規則的備忘資訊,方便後續管理防火牆規則。

您可以單擊新增規則或者

表徵圖,按需添加或者刪除防火牆規則。

表徵圖,按需添加或者刪除防火牆規則。

修改、禁用、啟用、刪除防火牆規則

添加防火牆規則後,您可以根據業務需求執行以下相關操作。

相關操作 | 說明 | 操作步驟 |

修改防火牆規則 | 如果已建立或者預設添加的防火牆規則不滿足您的業務需求,您可以修改防火牆規則。 |

|

禁用防火牆規則 | 如果需要臨時關閉某個連接埠,可以禁用該連接埠,後續無需再次建立防火牆規則。 重要 禁用防火牆規則可能會導致相應連接埠不可訪問,從而影響業務運行。建議在確保此操作不會影響正常業務的前提下,謹慎使用此功能。 |

|

啟用防火牆規則 | 已禁用的連接埠,後續使用可啟用該連接埠。 |

|

刪除防火牆規則 | 如果已建立的防火牆規則不再使用,您可以刪除防火牆規則。 說明 如果已建立的防火牆規則沒有達到上限50條,建議您暫時禁用防火牆規則,方便後續使用。 | 刪除單條防火牆規則

大量刪除防火牆規則

|

預設連接埠說明

為了便於使用者直接添加防火牆規則,阿里雲預設了常用的防火牆規則,協助您快速添加防火牆規則,具體說明如下表所示。更多常用連接埠,請參見常用連接埠。

應用類型 | 協議 | 連接埠範圍 | 來源IP | 說明 |

HTTP | TCP | 80 | 0.0.0.0/0 重要

| HTTP協議預設連接埠,用於網站服務例如IIS、Apache、Nginx等提供對外訪問。更多資訊,請參見基於CentOS系統鏡像快速部署Apache服務。 |

HTTPS | TCP | 443 | HTTPS加密協議預設連接埠。更多資訊,請參見Node.js環境安裝SSL認證。 | |

RDP | TCP | 3389 | 遠端桌面通訊協定(RDP)預設連接埠,用於通過遠端桌面連線Windows伺服器。更多資訊,請參見遠端連線Windows伺服器。 | |

FTP | TCP | 21 | FTP協議預設連接埠,用於上傳、下載檔案。更多資訊,請參見搭建FTP伺服器(Linux)。 | |

SSH | TCP | 22 | SSH連接埠,用於通過命令列模式或遠端連線軟體(例如PuTTY、Xshell、SecureCRT等)串連Linux執行個體。具體操作,請參見遠端連線Linux伺服器。 | |

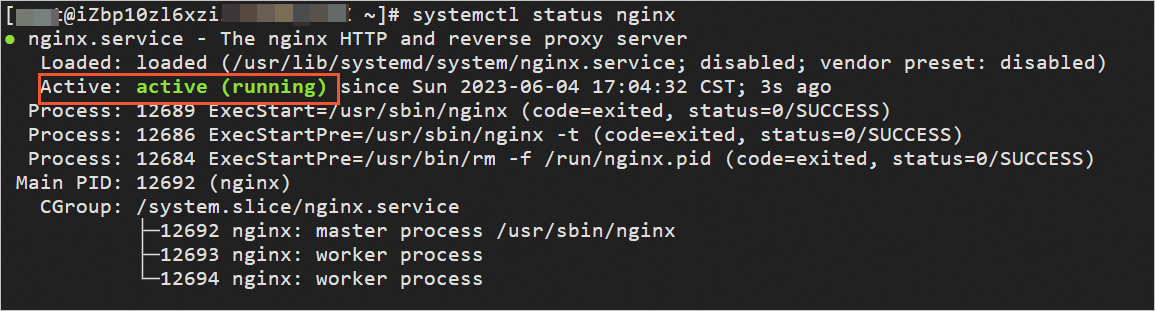

TELNET | TCP | 23 | Telnet預設連接埠。 | |

MySQL | TCP | 3306 | MySQL資料庫預設連接埠。更多資訊,請參見使用DMS串連伺服器中的資料庫。 | |

SQLServer | TCP | 1433 | SQL Server預設連接埠。 | |

全部TCP | TCP | 1~65535 | 全部TCP連接埠。 | |

全部UDP | UDP | 1~65535 | 全部UDP連接埠。 | |

全部TCP+UDP | TCP+UDP | 1~65535 | 全部TCP+UDP連接埠。 | |

自訂 | TCP、UDP或者ICMP | 1~65535 | 自訂的連接埠範圍。 |

常見問題

相關文檔

設定防火牆規則後,如果網站或者伺服器串連失敗、輕量伺服器的防火牆不滿足您的業務需求,您可以參考以下文檔: