阿里雲與企業進行使用者SSO時,阿里雲是服務提供者(SP),而企業自有的身份管理系統則是身份供應商(IdP)。通過使用者SSO,企業員工在登入後,將以RAM使用者訪問阿里雲。

基本流程

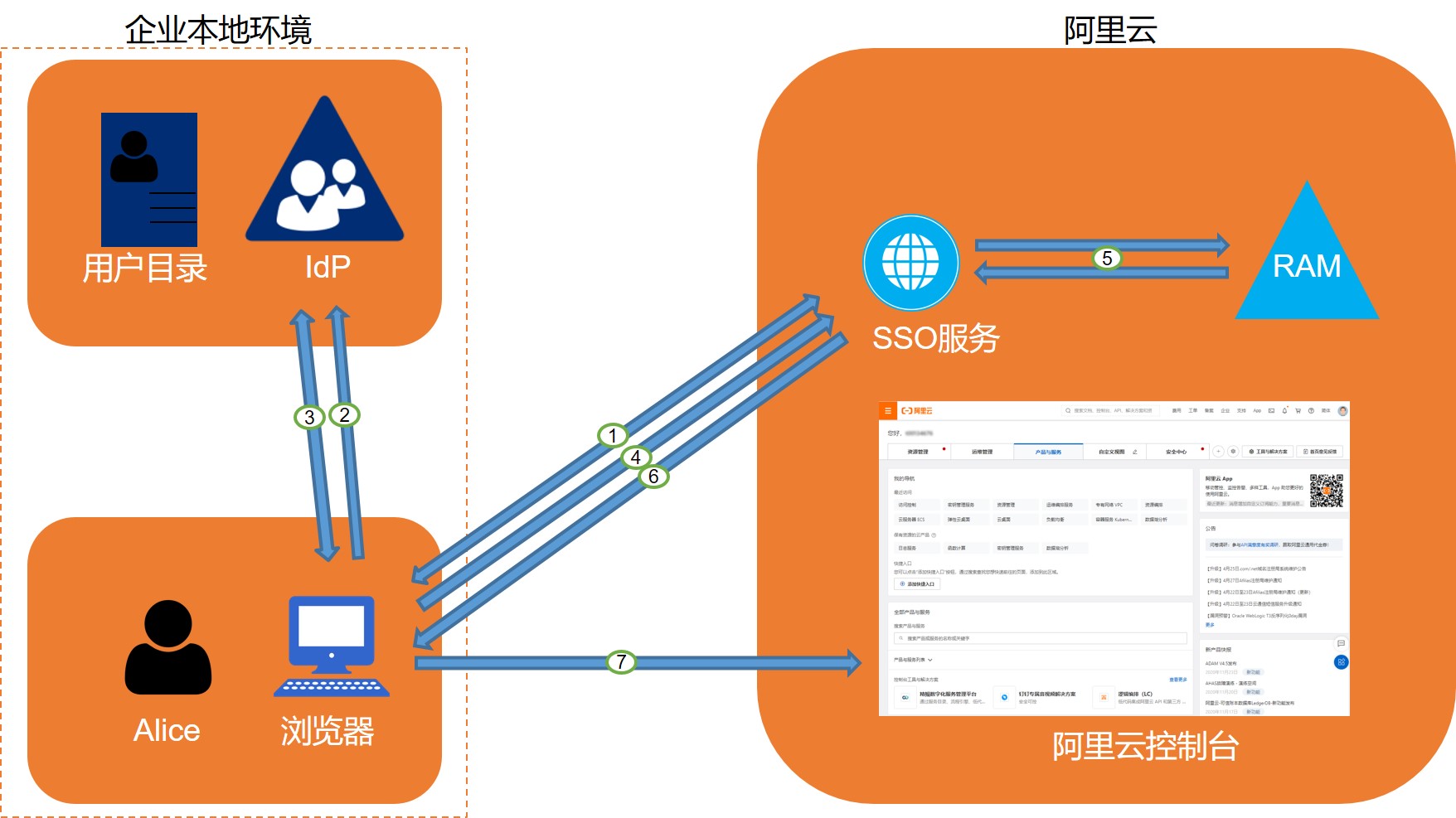

當管理員在完成使用者SSO的相關配置後,企業員工Alice可以通過如下圖所示的方法登入到阿里雲。

Alice使用瀏覽器登入阿里雲,阿里雲將SAML認證請求返回給瀏覽器。

瀏覽器向IdP轉寄SAML認證請求。

IdP提示Alice登入,並在Alice登入成功後產生SAML響應返回給瀏覽器。

瀏覽器將SAML響應轉寄給SSO服務。

SSO服務通過SAML互信配置,驗證SAML響應的數位簽章來判斷SAML斷言的真偽,並通過SAML斷言的

NameID元素值,匹配到對應阿里雲帳號中的RAM使用者。SSO服務向瀏覽器返回控制台的URL。

瀏覽器重新導向到阿里雲控制台。

說明在第1步中,企業員工從阿里雲發起登入並不是必須的。企業員工也可以在企業自有IdP的登入頁直接單擊登入到阿里雲的連結,向企業IdP發出登入到阿里雲的SAML認證請求。

配置步驟

為了建立阿里雲與企業IdP之間的互信關係,需要進行阿里雲作為SP的SAML配置和企業IdP的SAML配置,配置完成後才能進行使用者SSO。

為了建立阿里雲對企業IdP的信任,需要將企業IdP配置到阿里雲。

更多資訊,請參見進行使用者SSO時阿里雲SP的SAML配置。

為了建立企業IdP對阿里雲的信任,需要在企業IdP中配置阿里雲為可信SAML SP並進行SAML斷言屬性的配置。

更多資訊,請參見進行使用者SSO時企業IdP的SAML配置。

企業IdP和阿里雲均配置完成後,企業需要使用SDK、CLI或登入到RAM控制台建立與企業IdP匹配的RAM使用者。

更多資訊,請參見建立RAM使用者。

配置樣本

以下為您提供了常見的企業IdP與阿里雲進行使用者SSO的配置樣本: