本文介紹使用Cloud Firewall存取控制策略管控業務流量時可能遇到的問題及其解決方案。

功能屬性類別問題

操作類問題

同時開啟透明WAF和互連網邊界防火牆,引流連接埠的流量是否可以受到Cloud Firewall的存取控制策略管控?

如果您同時開啟了透明WAF和互連網邊界防火牆,則引流連接埠的流量可以使用互連網邊界存取控制策略進行管控,但是這部分流量暫不支援日誌審計、日誌分析、流量統計(不影響未引流連接埠)。

存取控制策略授權規格是否支援擴充?

如果您的Cloud Firewall版本是Cloud Firewall訂用帳戶版(進階版、企業版、旗艦版),當互連網邊界、NAT邊界和VPC邊界的存取控制策略規格數無法滿足業務需求時,您可以訪問Cloud Firewall購買頁,通過購買存取控制全域擴充規格數進行擴充。更多資訊,請參見訂用帳戶。

如果您的Cloud Firewall版本是Cloud Firewall按量版,暫不支援擴充存取控制策略授權規格數。更多資訊,請參見隨用隨付。

VPC間的防護流量是否支援擴充?

支援。

如果已購買的VPC防護流量無法滿足您的業務需求,您可以通過購買VPC流量處理能力進行擴充。

企業版:。

旗艦版:基礎價格預設包含1,000 Mbps,可擴容範圍為1,000~10,000 Mbps。。

Cloud Firewall是否支援封鎖IPv6位址區段?

支援。

Cloud Firewall各版本的互連網邊界存取控制策略,均支援針對IPv6位址區段的流量進行管控,具體操作,請參見配置互連網邊界存取控制策略。

Cloud Firewall和安全性群組有什麼區別?

安全性群組是ECS提供的虛擬機器主機防火牆,能夠對ECS執行個體間的流量進行存取控制。

Cloud Firewall是互連網邊界防火牆、NAT邊界防火牆、VPC邊界防火牆、主機邊界防火牆的統稱,可以提供基於互連網邊界、NAT邊界、VPC網路邊界、ECS執行個體間的流量管控能力,形成全方位的防護體系。

相比於安全性群組,Cloud Firewall提供以下特有的功能:

支援應用層級的存取控制,允許對HTTP等協議流量進行控制,不受限於特定連接埠。

支援網域名稱層級的存取控制。例如,能夠配置只允許ECS訪問指定的網域名稱網站。

提供入侵防禦功能,支援對常見的系統漏洞和暴力破解進行防護。

存取控制策略支援觀察模式,允許監控潛在風險流量而不立即阻斷。

提供完整的流量日誌,並支援對流量進行即時分析。

提供統一平台安全管控。在Cloud Firewall控制台配置的主機邊界防火牆控制策略,會自動同步到ECS的安全性群組,簡化安全管理流程。

Cloud Firewall的存取控制和安全性群組對於流量控制的順序?

根據阿里雲的網路安全架構,入向流量會首先通過Cloud Firewall的存取控制,然後再到達安全性群組規則。出向流量會先經過安全性群組規則,再通過Cloud Firewall的存取控制。

Cloud Firewall的存取控制和安全性群組是獨立的兩層防護機制,流量必須在二者都滿足允許存取規則時才能成功允許存取。

如果Cloud Firewall允許存取了流量,但安全性群組拒絕了流量,則該流量最終會被拒絕,反之亦然。

主機邊界防火牆的普通策略組和企業策略組有什麼區別?

主機邊界防火牆(ECS執行個體間)存取控制的策略組對應於ECS的安全性群組,是一種虛擬防火牆,能夠控制ECS執行個體的出入站流量。策略組分為普通策略組和企業策略組,適用於不同的使用情境。

普通策略組:對應於ECS的普通安全性群組,支援組內互連功能和添加授權安全性群組訪問的規則,但可容納的私網IP數量小於企業級安全性群組。

企業策略組:對應於ECS的企業安全性群組,企業級安全性群組可以容納更多的私網IP地址數量,但不支援組內互連功能,也不支援添加授權安全性群組訪問的規則。

更多資訊,請參見普通安全性群組與企業級安全性群組。

配置了HTTP或HTTPS的出方向網域名稱存取控制策略,如何驗證策略的有效性?

使用curl命令或瀏覽器訪問網域名稱進行測試。例如,執行curl -k "https://www.aliyundoc.com",然後進入Cloud Firewall控制台查看命中策略的次數和日誌審計資訊。

請勿使用telnet命令進行網域名稱測試。使用telnet命令對網域名稱和連接埠進行測試時(例如telnet example.com 80),只會產生TCP握手流量,並不會類比完整的HTTP或HTTPS請求,此時應用類型識別為Unknown,不會被HTTP或HTTPS應用策略命中。

如何解決一鍵下發安全性群組預設放通策略失敗的問題?

一鍵下發安全性群組預設放通策略時,系統返回失敗,表示該資產IP關聯的安全性群組不支援預設放通,可能原因如下:

該資產IP關聯的安全性群組為企業安全性群組。

企業級安全性群組不支援下發安全性群組預設放通策略。相關資訊,請參見企業級安全性群組。

該資產IP未開啟互連網邊界防火牆保護開關。

為更好地保護您的資產安全,對於未開啟Cloud Firewall開關的資源,不建議下發預設放通策略;對於已放通的資源,不建議關閉Cloud Firewall的防護開關。

如何解決安全性群組預設放通策略的“配置衝突不可調整”問題?

可能原因

該資產IP關聯的安全性群組中的規則與待下發規則的優先順序、協議類型、連接埠範圍、授權對象均相同。

解決方案

建議您前往ECS管理主控台的安全性群組頁面查看和調整衝突的規則優先順序,具體操作,請參見修改安全性群組規則。或者提交,聯絡產品技術專家進行諮詢。

如何解決安全性群組預設放通策略的一鍵下發按鈕置灰問題?

可能原因

存在還未解決衝突的安全性群組。

解決方案

您需要根據頁面提示,先解決配置衝突問題後才能一鍵下發安全性群組預設放通策略。具體操作,請參見互連網邊界防火牆。

如何解決外部掃描導致的異常外聯誤判?

可能原因

遇到因外部連接埠掃描而產生的錯誤外聯警示時,通常是由於入向存取控制原則設定不足所致。當攻擊者掃描非開放連接埠,Cloud Firewall可能將伺服器響應的連接埠不可達ICMP訊息誤判為用戶端發起的外聯。

解決辦法

為減少此類誤判,應當強化入方向的存取控制,嚴格管理未開放連接埠,僅允許存取需開放的連接埠,其他連接埠均封鎖。具體操作,請參見配置互連網邊界存取控制策略。

互連網邊界防火牆出方向配置了0.0.0.0/0的拒絕策略,為什麼還有流量因未命中任何策略而允許存取?

可能原因

觸發了網域名稱等待

當配置了高優先順序的網域名稱策略,流量和策略匹配成功了源IP、目的連接埠和應用,但未識別出網域名稱。此時,流量預設允許存取,目的是在後續流量匹配中,儘可能識別出網域名稱。

觸發了應用等待

當配置了高優先順序的應用策略,流量和策略匹配成功了源IP、目的IP和連接埠,但未識別出應用時,流量預設允許存取,目的是在後續流量匹配中,儘可能識別出應用。

解決辦法

您可以配置存取控制的strict 模式。

對命中已配置的存取控制策略的流量,如果存在未識別的應用類型或者網域名稱的流量,將會繼續匹配其他存取控制策略;如果有配置拒絕策略,將拒絕未識別unknown流量業務訪問。具體操作,請參見存取控制引擎模式介紹。

您可以放棄七層策略,只使用四層策略。

配置存取原則時,應用選擇ANY,目的不設定網域名稱。當流量匹配到這條四層策略時,就會按照配置的策略動作執行。具體操作,請參見配置互連網邊界存取控制策略。

如何?只允許訪問某個主網域名稱的特定子網域名稱網站?

以xyz.com網域名稱為例,需要配置只允許訪問abc.xyz.com網域名稱的網頁,此時,您可以按照以下操作配置:

建立一條拒絕

*.xyz.com網域名稱的存取控制策略,將其優先順序置為最後。建立一條允許存取

abc.xyz.com網域名稱的存取控制策略,將其優先順序置為最前。

需要確保允許存取特定子網域名稱的策略優先順序高於拒絕其他網站的策略。關於如何配置存取控制策略,請參見配置互連網邊界存取控制策略。

如何通過Cloud Firewall加強Bastionhost網域名稱的存取控制?

Bastionhost作為綜合性營運管控平台,提供營運身份鑒別、帳號管控、系統Action Trail等多種功能。由於Bastionhost儲存和管理了大量帳號等敏感資訊,經常成為駭客攻擊的目標。新版Bastionhost通過網域名稱方式提供訪問服務,可能面臨外部使用者在未授權的情況下訪問Bastionhost,從而擷取對大量資產的存取權限。

建議通過Cloud Firewall實現使用者對Bastionhost網域名稱的存取控制。如果客戶購買了Bastionhost和Cloud Firewall,Cloud Firewall的資產類型自動增加Bastionhost,且自動同步Bastionhost到Cloud Firewall資產列表。通過Cloud Firewall對Bastionhost實施存取控制、IPS、網路流量分析,實現對Bastionhost公網IP的統一管理和保護。

存取控制:

配置互連網邊界防火牆外到內策略,允許互連網或指定地區的互連網訪問Bastionhost的開放連接埠。

配置互連網邊界防火牆內到外策略,允許Bastionhost訪問公網IP。

入侵防護:在防火牆開關處開啟Bastionhost的保護,使進入、流出Bastionhost的流量都經過Cloud Firewall的保護。

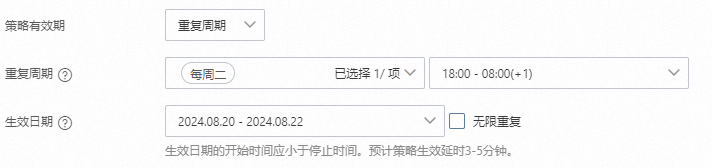

配置策略有效期間時,如果週期跨天會生效嗎?

如果設定的週期跨天,生效時間規則為:只要設定的開始時間在週期內,即使結束時間跨天,超出所選的每天、每周、每月範圍,生效時間也會延遲到設定的結束時間。

樣本:如果您設定的週期為:每周二,18:00-08:00(+1),生效日期為:2024.08.20-2024.08.22,則生效時間為:2024.08.20 18:00~2024.08.21 08:00。

如何解決CEN企業版VPC邊界防火牆變更引流情境時導致單向過牆流量被攔截?

可能原因

使用者配置了VPC1訪問VPC2允許存取的存取控制策略,並配置了兜底攔截存取控制策略。在開關引流情境期間,會有路由單向過牆問題,導致ICMP、UDP流量的響應報文作為首次流量包引流至Cloud Firewall(不影響TCP流量)。由於源IP、目的IP相反,無法命中存取控制策略,最終被兜底策略攔截。

解決方案

如果您無法接受短期的業務抖動,建議您在開啟和關閉雲企業網企業版VPC邊界防火牆前,先在VPC邊界防火牆中配置一條最高優先順序的0.0.0.0/0允許存取策略,以此在引流調整期間,允許存取反向會話流量,等VPC邊界防火牆開啟或關閉完成後,再撤銷此條策略。