Cloud Firewall(Cloud Firewall)是您業務上雲後的安全防護組件,支援全網流量識別、統一策略管控、入侵檢測等核心功能。Cloud Firewall不僅可以防護從互連網到業務的訪問流量,同時還能控制業務到互連網的主動外聯訪問,對業務和業務間的訪問進行控制。本文介紹Cloud Firewall的最佳防護策略以及使用流程。

最佳防護策略

功能模組 | 子類 | 預設狀態 | 是否要調整 |

防火牆開關 | 互連網邊界(雙向) | 在配額範圍內全開啟。 | 不調整,如果配額不夠導致沒有全開啟需要添加配額。 |

VPC邊界 | 未建立、未開啟。 | 需要手動建立並開啟。 | |

NAT邊界 | 未建立、未開啟。 | 需要手動建立並開啟。 | |

IPS | 互連網邊界 | 預設攔截-中等模式,根據業務自動選擇。 | 不建議調整,預設配置即可。 |

VPC邊界 | 無 | 建立VPC邊界防火牆時設定IPS的攔截模式,開啟VPC邊界防火牆時會自動開啟。 | |

存取控制 | 互連網邊界 | 允許存取所有流量。 | 根據業務手動設定。 |

VPC邊界 | 無 | 開啟VPC邊界防火牆後,根據業務手動設定。 | |

NAT邊界 | 無 | 開啟NAT邊界防火牆後,根據業務手動設定。 | |

主機邊界 | 無 | 可以手動設定。 | |

警示通知 | 警示通知 | 開啟但需要配置收件者。 | 需要配置收件者。 |

統一帳號管理 | 統一帳號管理 | 無 | 需要手動建立。 |

使用流程

前提條件

已購買Cloud Firewall。具體操作,請參見購買Cloud Firewall服務。

步驟一:開啟Cloud Firewall保護

Cloud Firewall是互連網邊界防火牆、VPC邊界防火牆、主機邊界防火牆、NAT防火牆的統稱。購買Cloud Firewall服務後,如果您未配置任何存取控制策略,或者未開啟攔截模式的威脅引擎,Cloud Firewall將無法為您的業務流量提供安全防護。

防火牆類型 | 說明 | 相關文檔 |

互連網邊界防火牆 | 對公網IP資產間的通訊流量統一管控。 | 開啟互連網邊界防火牆。具體操作,請參見互連網邊界防火牆。 |

VPC邊界防火牆 | 對雲企業網和Express Connect串連的網路執行個體之間的流量統一管控。具體防護的範圍,請參見VPC邊界防火牆概述。 說明 僅Cloud Firewall企業版和旗艦版支援VPC邊界防火牆。 | 開啟VPC邊界防火牆。具體操作,請參見VPC邊界防火牆。 |

主機邊界防火牆 | 對ECS執行個體間的入流量和出流量進行存取控制,限制ECS執行個體間的未授權訪問。 主機邊界防火牆的存取控制策略發布後,會自動同步到ECS安全性群組並生效。無需您單獨開啟主機邊界防火牆。 說明 僅Cloud Firewall企業版和旗艦版支援主機邊界防火牆。 | 配置主機邊界防火牆的存取控制策略。具體操作,請參見配置主機邊界存取控制策略。 |

NAT防火牆 | 對私網IP訪問公網的流量進行存取控制和防護。 | 開啟NAT防火牆。具體操作,請參見NAT邊界防火牆。 |

開啟或關閉防火牆後,防火牆狀態變更為保護中(表示防火牆的防護已生效)或未受保護(表示防火牆的防護已關閉)。防火牆狀態變更需要數秒時間,請耐心等待。

步驟二:配置IPS能力

(可選)配置防護規則

Cloud Firewall內建了威脅檢測引擎(IPS),可以對惡意流量入侵活動和常規攻擊行為即時警示或攔截,一般針對木馬後門等惡意檔案、攻擊payload請求行為進行檢測和防護,並提供精準的威脅檢測虛擬補丁,智能阻斷入侵風險。其檢測的運行原理包括利用威脅情報、入侵檢測規則、智能模型演算法識別、虛擬補丁的方式多方位進行檢測。更多資訊,請參見IPS配置。

威脅引擎運行模式分為觀察模式(僅警示)、攔截模式(警示且自動阻斷攻擊payload),針對不同的攻擊類型,Cloud Firewall威脅引擎設計了不同的策略。攔截模式的適用情境如下:

攔截模式-寬鬆:防護粒度較粗,主要覆蓋低誤判規則,適合對誤判要求高的業務情境。

攔截模式-中等:防護粒度較寬鬆,介於寬鬆和嚴格之間,精準度較高,適合日常營運的常規防護情境。

攔截模式-嚴格:防護粒度精細,覆蓋全量規則,相比中等規則群組可能誤判更高,適合對安全防護漏報要求高的情境。

修改防護配置時,建議您優先開啟觀察模式,通過試運行一段時間,分析資料誤攔截情況後,再開啟防護攔截模式功能。

更多入侵防禦使用實踐,請參見:

查看防護結果

您可以在Cloud Firewall控制台的檢測響應> 入侵防禦的互連網防護或者VPC防護頁簽,查看Cloud Firewall對資產的入侵攔截情況,包括攔截流量的源IP、目的IP、阻斷應用、阻斷來源和阻斷事件詳情等。更多資訊,請參見入侵防禦。

步驟三:查看網路流量分析

通過流量分析,您可以即時查看主機發生的主動外聯、公網暴露、VPC互訪的詳細資料,進行流量可視化管理,排查異常流量。

主動外聯(出向流量)

您可以通過主動外聯活動頁面展示雲上資產外聯網域名稱、外聯IP資訊,結合情報標籤和訪問詳情及日誌,可對出方向存取控制策略進行查漏補缺。具體操作,請參見主動外聯。

公網暴露(入向流量)

您也可以查看流量公網暴露的雲上開放的服務、連接埠、公網IP地址和雲產品資訊,結合開放公網IP資訊和推薦的智能策略可加強入方向存取控制策略安全水位。具體操作,請參見公網暴露。

VPC互訪(內網流量)

VPC訪問活動展示VPC與VPC之間的流量趨勢、會話、開發連接埠等,可查看和排查異常流量,為VPC存取控制策略加固防護。具體操作,請參見VPC互訪。

流量分析是配置存取控制策略的基礎。建議您在配置存取控制策略前全面瞭解您資產的流量情況。

步驟四:配置存取控制策略

Cloud Firewall支援對內網訪問外網的流量、外網訪問內網的流量和內網之間互訪的流量進行精準的存取控制,降低資產被入侵的風險。

如果您未配置任何策略,Cloud Firewall預設允許存取所有流量。關於如何配置Cloud Firewall的存取控制策略,請參見:

存取控制策略最佳實務

除了開放必要的主動外聯訪問以外,建議您將其他出方向流量全部設定為拒絕。

出方向策略的源地址為私網地址時,請確認已建立NAT防火牆,否則出方向策略不會生效。相關資訊,請參見NAT邊界防火牆。

邊界 | 方向 | 最佳實務 | 相關文檔 |

互連網邊界 | 出向 | 內網到外網的互連網邊界存取控制策略管控雲上資產訪問互連網出方向的流量,一般建議先配置允許存取訪問互連網的策略,然後再配置拒絕所有雲上資產訪問互連網服務的策略,可實現允許存取部分雲資產需要訪問互連網的流量,拒絕全部雲上資產流量出內網的存取控制,將外聯風險做到有放有控。 配置互連網邊界防火牆策略前,請您確認互連網邊界防火牆開關已開啟,否則策略將不生效。 您需要先建立一條出方向的存取控制策略,先對可信的內部源IP允許存取,將優先順序設定為最前。然後建立第二條出方向的存取控制策略,拒絕其它所有訪問源去訪問外部互連網,將優先順序設定為最後。若訪問源、目的源、連接埠有多個,可使用地址簿或建立多條存取控制策略。 | |

入向 | 外網到內網的互連網邊界存取控制策略管控使用者訪問雲上服務入方向的流量,一般建議先配置允許存取訪問雲上服務的策略,然後再配置拒絕所有來源、協議、連接埠和應用的策略。可實現對可信流量允許存取,對其他可疑流量或惡意流量進行拒絕的存取控制,將外網風險管理做到有放有控。 配置互連網邊界防火牆策略前,請您確認互連網邊界防火牆開關已開啟,否則策略將不生效。 您需要先建立一條入方向的存取控制策略,先對可信的外部源IP允許存取,將優先順序設定為最前。然後建立第二條入方向的存取控制策略,拒絕其它所有訪問源去訪問內部網路,將優先順序設定為最後。若訪問源、目的源、連接埠有多個,可使用地址簿或建立多條存取控制策略。 | ||

NAT邊界 | 出向 | 開啟NAT邊界防火牆後,NAT邊界防火牆會檢測所有經過VPC內私網資源(包括同一VPC內的資源和跨VPC的資源)流向該NAT Gateway的出方向流量。 NAT邊界防火牆會根據您配置的存取控制策略、Cloud Firewall內建的威脅情報庫等策略,匹配流量的訪問源、目的地址、連接埠、協議、應用、網域名稱等元素,判斷當前流量是否滿足允許存取標準,從而限制私網資源到互連網的未授權訪問。 | |

VPC邊界 | 互訪 | 內網到內網的VPC邊界存取控制策略管控兩個VPC間的通訊流量,一般建議先配置允許存取可信IP訪問VPC的策略,然後再配置拒絕其他地址訪問VPC的策略。 VPC邊界防火牆可用於檢測和控制兩個VPC間的通訊流量,VPC邊界防火牆開啟後預設允許存取所有流量。 您需要先建立一條VPC邊界防火牆允許存取策略,先允許存取可信流量,將優先順序設定為最前。然後建立第二條VPC邊界防火牆拒絕策略,拒絕其它所有訪問源去訪問內部網路,將優先順序設定為最後。 | |

主機邊界 | 出入 | 主機邊界防火牆可以對ECS執行個體間的入流量和出流量進行存取控制,實現更細粒度的ECS執行個體間的未授權訪問。主機邊界防火牆的存取控制策略發布後,會自動同步到ECS安全性群組並生效。 一般建議先配置允許存取訪問雲上服務的策略,然後再配置拒絕所有來源、協議、連接埠和應用的策略。 策略組分為普通策略組和企業策略組,如果您的ECS數量較少,您可以使用普通策略組,即當前的ECS安全性群組。如果ECS執行個體較多,建議使用企業策略組,相比原有的普通策略組,企業策略組大幅提升了組內可容納的執行個體數量,不再限制組內私網IP數量,規則配置方式更加簡潔便於維護,適用於對整體規模和營運效率有較高需求的企業級使用者。 |

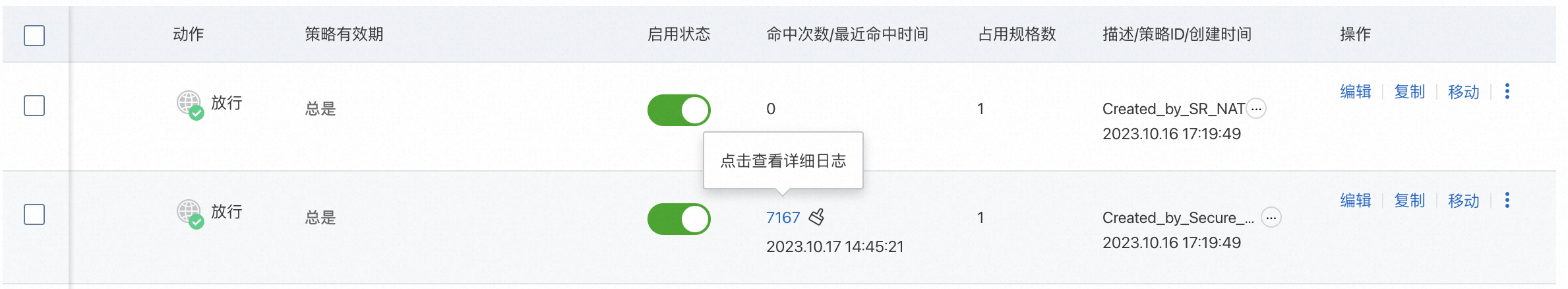

查看存取控制策略命中情況

存取控制策略配置完成後,預設情況下策略立即生效。您可以進入Cloud Firewall控制台的存取控制 > 互連網邊界頁面,在存取控制策略列表的叫用次數/最近命中時間列,查看存取控制策略的命中情況。更多資訊,請參見配置互連網邊界存取控制策略。

叫用次數/最近命中時間列有顯示叫用次數及時間,表示已有訪問流量命中該策略。您可以單擊叫用次數,跳轉到流量日誌頁面查看詳細資料。具體操作,請參見日誌審計。

步驟五:配置警示通知

您可以通過設定警示通知,在出現資產攻擊風險、新增資產等情況時,及時收到通知,以便您瞭解資產狀態,及時處理異常問題,保障資產安全。

關於Cloud Firewall支援設定的警示類型以及如何設定,請參見警示通知。