VPN Gateway は Network Intelligence Service (NIS) と統合され、パス解析機能を提供します。この機能を使用して、VPN Gateway インスタンスを介して接続されたリソースのネットワーク接続を診断できます。

背景情報

パス解析を使用する場合、ソースリソースと宛先リソースを指定する必要があります。システムは 2 つのリソース間にネットワーク構成モデルを構築し、そのモデルを分析してネットワーク接続が正しく機能しているかどうかを判断します。リソースが接続できない場合、システムは障害の原因を提供し、それを使用して問題をトラブルシューティングできます。分析プロセスでは実際のデータパケットは送信されず、現在のサービスには影響しません。

たとえば、Alibaba Cloud アカウントの Elastic Compute Service (ECS) インスタンスをソースリソースとして指定し、同じアカウントの別の ECS インスタンスを宛先リソースとして指定できます。次に、宛先ポートを 22 に、プロトコルを TCP に設定します。パス解析は、ソース ECS インスタンスが Secure Shell (SSH) プロトコルを介して宛先 ECS インスタンスに接続できるかどうかを検証できます。パス解析の詳細については、「パス解析の使用」をご参照ください。

このトピックでは、次のシナリオでパス解析機能を使用して IPsec-VPN 接続のネットワーク接続を診断する方法について説明します。

前提条件

パス解析機能を使用して IPsec-VPN 接続のネットワーク接続を診断する前に、接続が確立されていることを確認する必要があります。IPsec-VPN 接続の確立に失敗した場合は、まずネゴシエーションの問題をトラブルシューティングする必要があります。VPN Gateway コンソールに表示されるエラーコード、IPsec-VPN 接続のログ情報、または VPN Gateway のインスタンス診断機能を使用できます。詳細については、「IPsec-VPN 接続の問題のトラブルシューティング」および「VPN Gateway インスタンスの診断」をご参照ください。

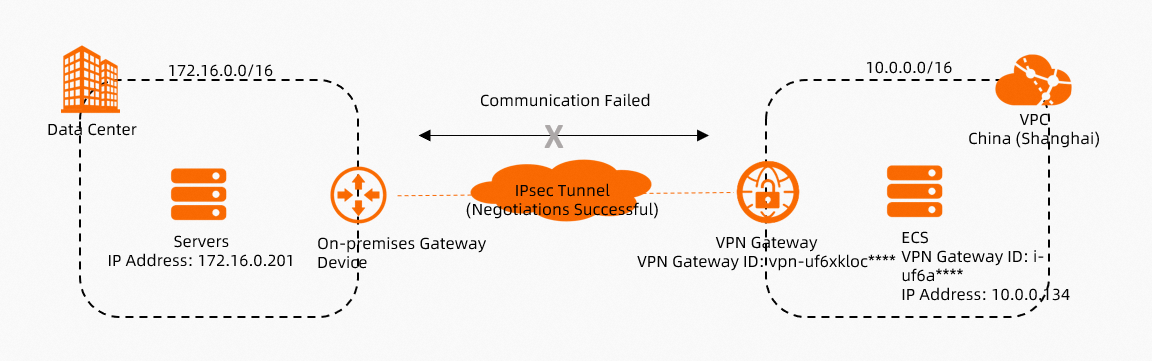

シナリオ 1: IPsec-VPN 接続を使用してデータセンターを VPC に接続する

上の図に示すように、IPsec-VPN 接続を使用して、データセンター (IDC) を Alibaba Cloud Virtual Private Cloud (VPC) に接続します。IPsec-VPN 接続が確立されていても IDC と VPC が相互にアクセスできない場合は、パス解析機能を使用してネットワーク接続の問題を診断できます。

VPN Gateway コンソールにログインします。

トップメニューバーで、VPN Gateway インスタンスがデプロイされているリージョンを選択します。

VPN Gateway ページで、ターゲット VPN Gateway インスタンスを見つけ、診断 列で を選択します。

パス分析 パネルで、次のパラメーターを設定し、[分析を開始] をクリックします。

次の情報は、各方向のトラフィックのパス解析を作成する方法について説明します。

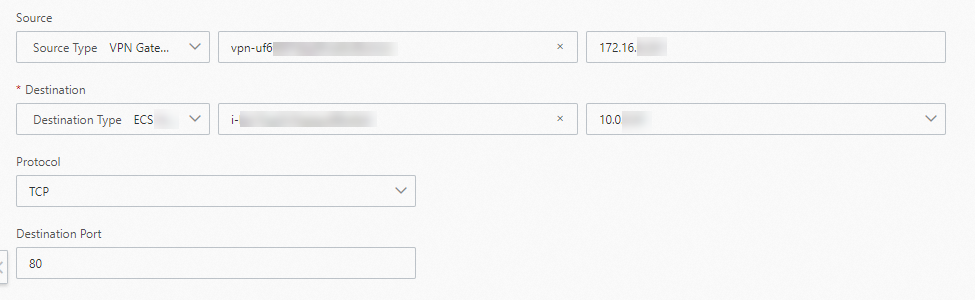

IDC から VPC へのトラフィック

パラメーター

説明

ソース

[ソースタイプ] を選択します。

このトピックでは、[VPN Gateway] が選択されています。次に、IDC との IPsec-VPN 接続を確立する VPN Gateway インスタンス vpn-uf6xkloc**** を選択し、IDC 内のサーバーのプライベート IP アドレス 172.16.0.201 を入力します。

宛先

[宛先タイプ] を選択します。

このトピックでは、[ECS インスタンス ID] が選択されています。次に、IDC と通信する VPC 内の ECS インスタンス i-uf6a**** を選択します。

プロトコル

テストのプロトコルタイプを選択します。

このトピックでは、デフォルト値の [TCP] を使用します。

説明ネットワーク環境に基づいてプロトコルと宛先ポートを選択してください。

宛先ポート

宛先リソースのポート番号を入力します。

このトピックでは、デフォルト値の [80] を使用します。

名前

パスの名前を定義します。

パス解析を開始すると、パスは自動的に保存されます。これにより、分析を再度実行できます。Network Intelligence Service コンソールに移動して、保存されたパスのリストを表示します。

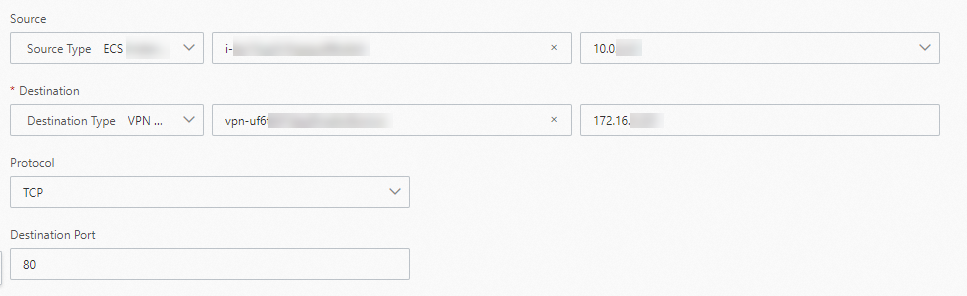

VPC から IDC へのトラフィック

パラメーター

説明

ソース

[ソースタイプ] を選択します。

このトピックでは、[ECS インスタンス ID] が選択されています。次に、IDC と通信する VPC 内の ECS インスタンス i-uf6a**** を選択します。

宛先

[宛先タイプ] を選択します。

このトピックでは、[VPN Gateway] が選択されています。次に、IDC との IPsec-VPN 接続を確立する VPN Gateway インスタンス vpn-uf6xkloc**** を選択し、IDC 内のサーバーのプライベート IP アドレス 172.16.0.201 を入力します。

プロトコル

テストのプロトコルタイプを選択します。

このトピックでは、デフォルト値の [TCP] を使用します。

説明ネットワーク環境に基づいてプロトコルと宛先ポートを選択してください。

宛先ポート

宛先リソースのポート番号を入力します。

このトピックでは、デフォルト値の [80] を使用します。

名前

パスの名前を定義します。

パス解析を開始すると、パスは自動的に保存されます。これにより、分析を再度実行できます。Network Intelligence Service コンソールに移動して、保存されたパスのリストを表示します。

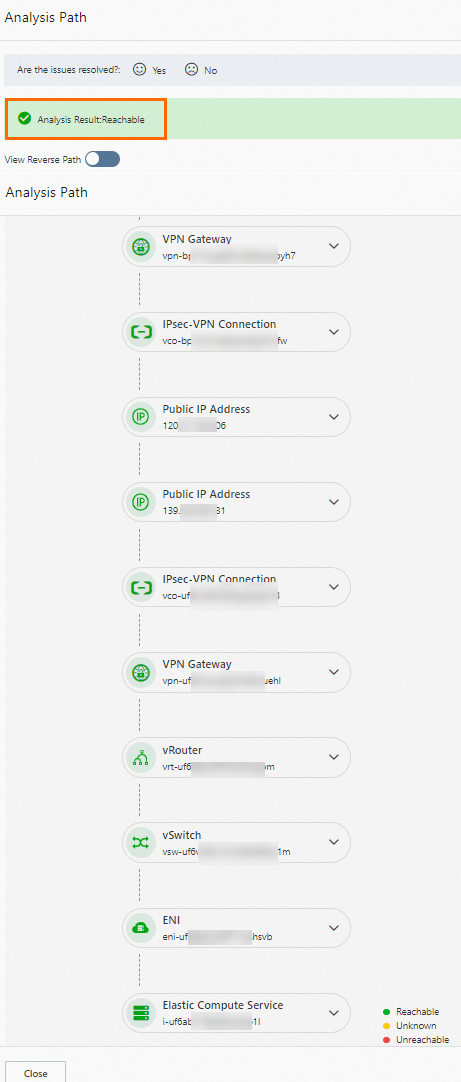

パス分析 パネルで、パス解析の結果を表示できます。

パス解析の結果に基づいて問題をトラブルシューティングします。次に、パス解析を再度実行して、パスが到達可能であることを確認します。

システムがパスが到達可能であることを示している場合、IDC と VPC は相互に通信できるはずです。IDC と VPC 間のアクセスを開始してみてください。

IDC と VPC がまだ通信できない場合は、IPsec-VPN 接続の FAQ を参照して問題をトラブルシューティングしてください。詳細については、「IPsec-VPN 接続に関する FAQ」をご参照ください。

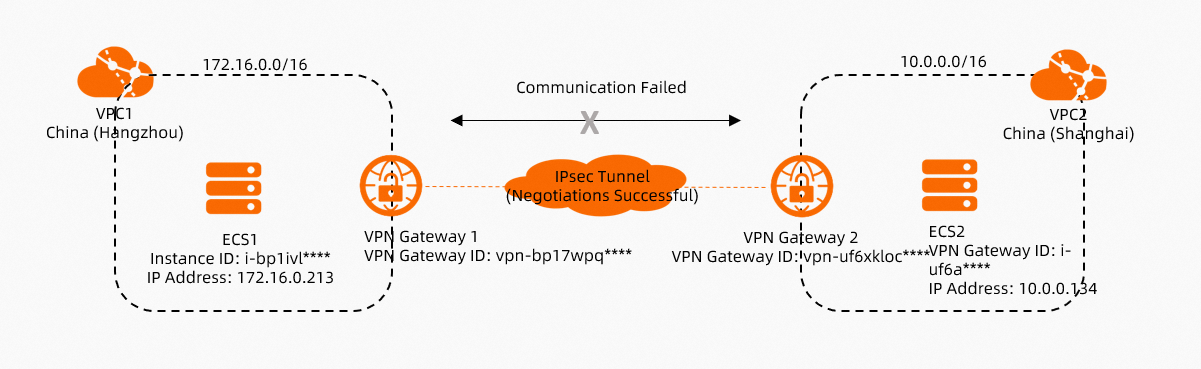

シナリオ 2: IPsec-VPN 接続を使用して、同じアカウント内のリージョン間で VPC を接続する

リージョンをまたいで異なるアカウントに属する VPC 間の IPsec-VPN 接続のパス解析を作成するには、「シナリオ 1」をご参照ください。

上の図に示すように、IPsec-VPN 接続を使用して、同じ Alibaba Cloud アカウント内のリージョン間で VPC を接続します。IPsec-VPN 接続が確立されていても、2 つの VPC の ECS インスタンスが相互にアクセスできない場合は、パス解析機能を使用してネットワーク接続の問題を診断できます。

VPN Gateway コンソールにログインします。

トップメニューバーで、VPN Gateway インスタンスがデプロイされているリージョンを選択します。

VPN Gateway ページで、ターゲット VPN Gateway インスタンスを見つけ、診断 列で を選択します。

パス分析 パネルで、次のパラメーターを設定し、[分析を開始] をクリックします。

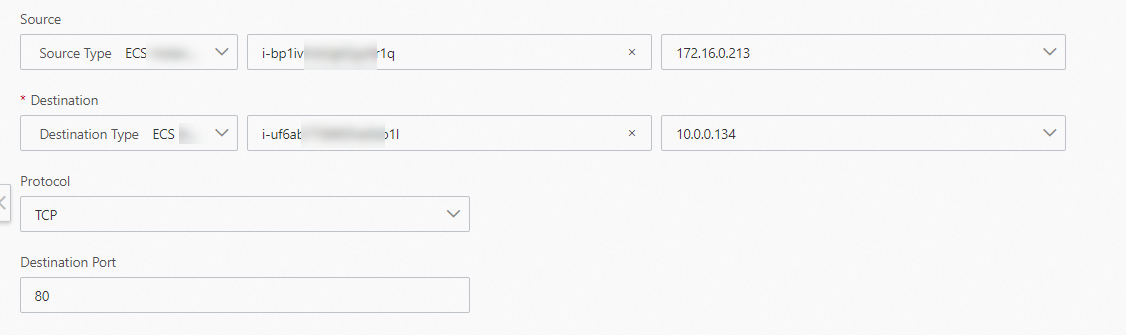

パラメーター

説明

ソース

[ソースタイプ] を選択します。

このトピックでは、[ECS インスタンス ID] が選択されています。次に、ECS1 を選択します。

宛先

[宛先タイプ] を選択します。

このトピックでは、[ECS インスタンス ID] が選択されています。次に、ECS2 を選択します。

プロトコル

テストのプロトコルタイプを選択します。

このトピックでは、デフォルト値の [TCP] を使用します。

説明ネットワーク環境に基づいてプロトコルと宛先ポートを選択してください。

宛先ポート

宛先リソースのポート番号を入力します。

このトピックでは、デフォルト値の [80] を使用します。

名前

パスの名前を定義します。

パス解析を開始すると、パスは自動的に保存されます。これにより、分析を再度実行できます。Network Intelligence Service コンソールに移動して、保存されたパスのリストを表示します。

パス分析 パネルで、パス解析の結果を表示できます。

上の図に示すように、ECS2 のセキュリティグループルールが ECS1 からのアクセスを拒否しているため、ECS1 と ECS2 は通信できません。ECS2 に適用されているセキュリティグループルールを確認してください。次に、パス解析を再度実行して、パスが到達可能であることを確認します。

システムがパスが到達可能であることを示している場合、VPC 内の ECS インスタンスは相互に通信できるはずです。VPC 間のアクセスを開始してみてください。

VPC 内の ECS インスタンスがまだ通信できない場合は、IPsec-VPN 接続の FAQ を参照して問題をトラブルシューティングしてください。詳細については、「IPsec-VPN 接続に関する FAQ」をご参照ください。

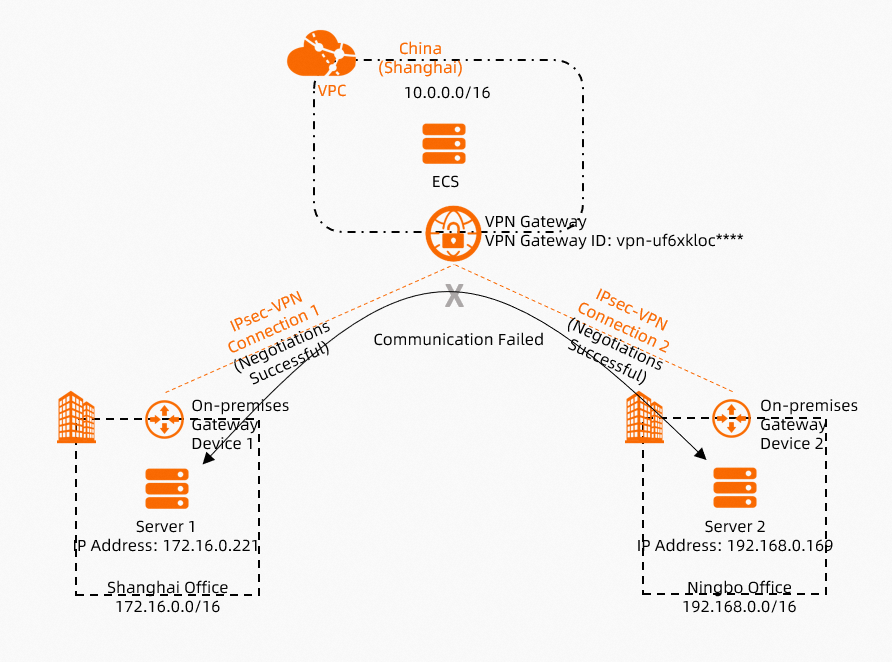

シナリオ 3: IPsec-VPN 接続を使用して複数サイト間の通信を有効にする

上の図に示すように、IPsec-VPN 接続を使用して複数サイト間の通信を有効にします。すべての IPsec-VPN 接続が確立されていてもサイトが相互にアクセスできない場合は、パス解析機能を使用してネットワーク接続の問題を診断できます。

VPN Gateway コンソールにログインします。

トップメニューバーで、VPN Gateway インスタンスがデプロイされているリージョンを選択します。

VPN Gateway ページで、ターゲット VPN Gateway インスタンスを見つけ、診断 列で を選択します。

パス分析 パネルで、次のパラメーターを設定し、[分析を開始] をクリックします。

パラメーター

説明

ソース

[ソースタイプ] を選択します。

このトピックでは、[VPN Gateway] が選択されています。次に、上海オフィスとの IPsec-VPN 接続を確立する VPN Gateway インスタンス vpn-uf6xkloc**** を選択します。上海オフィスのサーバー 1 のプライベート IP アドレス 172.16.0.221 を入力します。

宛先

[宛先タイプ] を選択します。

このトピックでは、[VPN Gateway] が選択されています。次に、寧波オフィスとの IPsec-VPN 接続を確立する VPN Gateway インスタンス vpn-uf6xkloc**** を選択します。寧波オフィスのサーバー 2 のプライベート IP アドレス 192.168.0.169 を入力します。

プロトコル

テストのプロトコルタイプを選択します。

このトピックでは、デフォルト値の [TCP] を使用します。

説明ネットワーク環境に基づいてプロトコルと宛先ポートを選択してください。

宛先ポート

宛先リソースのポート番号を入力します。

このトピックでは、デフォルト値の [80] を使用します。

名前

パスの名前を定義します。

パス解析を開始すると、パスは自動的に保存されます。これにより、分析を再度実行できます。Network Intelligence Service コンソールに移動して、保存されたパスのリストを表示します。

パス分析 パネルで、パス解析の結果を表示できます。

パス解析の結果に基づいて問題をトラブルシューティングします。次に、パス解析を再度実行して、パスが到達可能であることを確認します。

システムがパスが到達可能であることを示している場合、サイトは相互に通信できるはずです。サイト間のアクセスを開始してみてください。

サイトがまだ通信できない場合は、IPsec-VPN 接続の FAQ を参照して問題をトラブルシューティングしてください。詳細については、「IPsec-VPN 接続に関する FAQ」をご参照ください。