VPCがインターネットに接続されている場合、インターネットアクセスに制約がないため、機密データの漏洩やDDoS攻撃への暴露が発生する可能性があります。 これらのリスクを軽減するために、IPv4ゲートウェイを使用して、インターネットへのアウトバウンドトラフィックを一元管理し、統合セキュリティポリシーを設定できます。 これにより、分散アクセスに関連するセキュリティリスクが軽減されます。

シナリオ

企業がデジタルトランスフォーメーションを採用するにつれて、クラウドサービスが提供する利便性と柔軟性を活用して、ビジネスシステムとリソースをクラウドに展開することが増えています。 しかし、このシフトは、ネットワーク管理に新たな課題をもたらす。 課題の1つは、必要な承認なしにECSインスタンスのパブリックIPを設定するなど、リソースを作成および管理するためにビジネス部門に与えられる自律性です。 これにより、運用および保守チームがインターネットアクセスを集中管理することが困難になります。

この問題に対応して、企業のVPCとインターネットの間の統合された入力および出力としてIPv4ゲートウェイを使用できます。 カスタムルートテーブルとNATゲートウェイで補完すると、インターネットに接続されたトラフィックを集中制御できます。 統合されたセキュリティポリシーと監査の実施を可能にすることで、このソリューションは分散アクセスに関連するセキュリティリスクを軽減します。

このトピックでは、企業が直接インターネットアクセスを提供するネットワークアーキテクチャを使用して中国 (杭州) に事業を展開するシナリオについて説明します。 アクセス制御を一元化するために、会社はIPv4ゲートウェイを作成し、それに向けられたルートを設定し、ゲートウェイをアクティブ化することによって、一元化された制御を有するアーキテクチャに移行する。

使用上の注意

IPv4ゲートウェイを作成したら、それを指すルートを設定し、ゲートウェイをアクティブ化する必要があります。 VPCのインスタンスは、IPv4ゲートウェイがアクティブ化され、ルートテーブルに宛先のルートが含まれている場合にのみ、インターネットにアクセスできます。

ゲートウェイの有効化は、VPC内トラフィックを妨害しません。 しかしながら、一時的な接続は、トラフィックの再ルーティングのために起動中に中断され得る。

宛先CIDRブロック

0.0.0.0/0を持つデフォルトルートエントリは、アクティベーション時にIPv4ゲートウェイを指すように自動的に作成されます。 これにより、関連するvSwitchがインターネットにアクセスできるようになり、構成の欠如によるアクセス障害が防止されます。宛先CIDRブロックが

0.0.0.0/0のルートエントリがルートテーブルにすでに存在する場合、ゲートウェイを指す別のデフォルトルートを追加することはできず、ゲートウェイのアクティブ化時にルートテーブルを選択することはできません。 vSwitchがインターネットへのアクセスを必要とする場合は、ルーティング設定を慎重に計画することを推奨します。

前提条件

シナリオで示されている直接インターネットアクセスは、次の手順で実現されます。

中国 (杭州) にVPCを作成し、その中に4つのvSwitchを作成します。 詳細については、「VPCの作成と管理」をご参照ください。

インターネットNATゲートウェイを作成し、vSwitch3に関連付けます。 [アクセスモード] を [後で設定] に設定します。 詳細については、「パブリックNATゲートウェイインスタンスの作成と管理」をご参照ください。

4つのvSwitchにECSインスタンスをデプロイします。 ECS2の [パブリックIPv4アドレスの割り当て] を有効にし、残りは無効にします。 詳細については、「コンソールでのECSインスタンスの作成と管理」をご参照ください。

2つのElastic IPアドレス (EIP) を作成し、それぞれECS1とインターネットNATゲートウェイに関連付けます。 詳細については、「EIPとECSインスタンスの関連付け」および「EIPとNATゲートウェイの関連付け」をご参照ください。

インターネットNATゲートウェイのSNATエントリを設定するには、[ECSインスタンス /ENIの指定] を選択し、[ECS3およびECS4] を選択します。 次に、[Select EIP] をインターネットNATゲートウェイに関連付けられたEIPに設定します。 詳細については、「SNATエントリの作成」をご参照ください。

ダイレクトインターネットアクセスアーキテクチャで、[基本情報] タブをクリックし、[IPv4インターネットアクセスモード] が [ダイレクトインターネットアクセス] になります。 各ECSインスタンスは、割り当てられたパブリックIPv4アドレスまたは関連付けられたEIPを介してインターネットに接続します。

手順

VPC内のインターネットへのクラウドリソースのアクセスに対する制御を一元化するために、IPv4ゲートウェイを作成およびアクティブ化できます。 直接インターネットアクセスからIPv4ゲートウェイによる集中制御へのこの移行は、不正または悪意のあるアクセスを防ぐことによってセキュリティを強化します。

手順1: ルートテーブルの設定

VPCコンソールにログインします。

4つのルートテーブルを作成し、それぞれを4つのvSwitchの1つに関連付けます。

vSwitch 4のルートテーブルにカスタムルートエントリを追加し、宛先CIDRブロックを

0.0.0.0/0として指定し、インターネットNATゲートウェイをネクストホップとして設定します。

VPCがインターネットアクセスを失うのを防ぐには、IPv4ゲートウェイをアクティブ化する前にルートテーブルを設定することが不可欠です。

手順2: IPv4ゲートウェイの作成と有効化

IPv4ゲートウェイページで、IPv4ゲートウェイの作成をクリックします。

[IPv4ゲートウェイの作成] ページで、次の情報を入力し、[作成] をクリックします。

VPC: IPv4ゲートウェイが属するVPCを選択します。

[IPv4ゲートウェイの有効化] ページで、vSwitch 1およびvSwitch 3のルートテーブルを選択し、[有効化] をクリックします。

ルートテーブルは、NATゲートウェイまたはEIPに関連付けられたインスタンスを持つvSwitchに属しているため、IPv4ゲートウェイを指す宛先CIDRブロックが

0.0.0.0/0であるデフォルトルートエントリを自動的に追加します。 これにより、関連するvSwitchがインターネットにアクセスできます。 適切に設定できないと、ネットワークにアクセスできなくなります。

ステップ3: 結果の確認

[基本情報] タブをクリックします。 IPv4インターネットアクセスモードが直接インターネットアクセスから集中制御に変更されました。

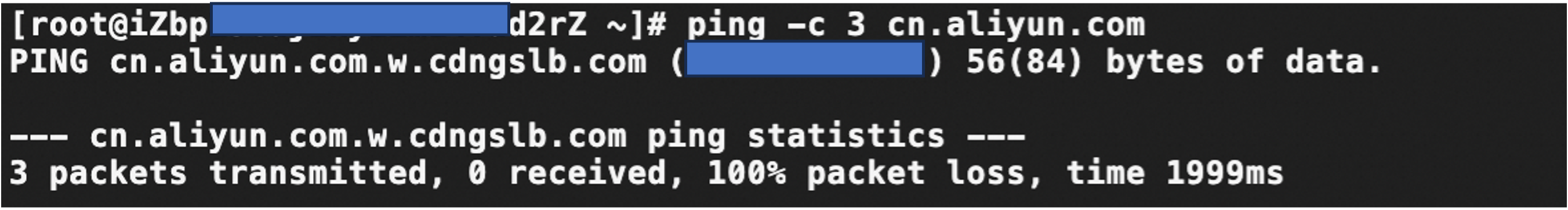

ECSインスタンスにログインし、インターネットアクセスをテストします。 結果は、ECS2がインターネットにアクセスできないことを示すはずです。

ECS2は、IPv4ゲートウェイを指すルートのないプライベートvSwitchに存在します。これにより、パブリックIPv4アドレスを持っていても、インターネットにアクセスできなくなります。

関連ドキュメント

IPv4ゲートウェイ、使用可能なリージョン、制限、およびその使用方法の詳細については、「IPv4ゲートウェイ」をご参照ください。

インターネットに直接アクセスできるECSインスタンスと、vSwitch内のNATゲートウェイを介してインターネットにアクセスするインスタンスがある場合、既存のものを維持しながら新しいインターネットNATゲートウェイを作成することで、IPv4ゲートウェイを介してトラフィック制御を一元化できます。 詳細については、「インターネットNATゲートウェイに関連付けられたVPCでのIPv4ゲートウェイの作成と有効化」をご参照ください。

IPv4およびIPv6を使用してデュアルスタックVPCでインターネットアクセスを一元管理するには、IPv4およびIPv6ゲートウェイを使用してIPv4およびIPv6トラフィックをそれぞれ制御します。 詳細については、「VPC内のECSインスタンスがインターネット経由で外部IPv6クライアントと通信できるようにする」をご参照ください。