Resource Access Management(RAM)ユーザーに対してセキュリティセンターの機能へのきめ細かいアクセスコントロールを実装する場合、RAM ユーザーにシステムポリシーまたはカスタムポリシーをアタッチできます。このトピックでは、きめ細かいアクセスコントロールを実装するために、RAM ユーザーにシステムポリシーとカスタムポリシーをアタッチする方法について説明します。

背景情報

RAM は、クラウドサービスに対してシステムポリシーとカスタムポリシーという 2 種類のポリシーを提供しています。システムポリシーは Alibaba Cloud によって作成されます。システムポリシーを変更することはできません。セキュリティセンターできめ細かいアクセスコントロールを実装するには、カスタムポリシーを使用できます。

Alibaba Cloud は、セキュリティセンターに対する権限を付与する AliyunYundunSASFullAccess および AliyunYundunSASReadOnlyAccess システムポリシーを提供しています。 AliyunYundunSASFullAccess ポリシーを RAM ユーザーにアタッチすると、RAM ユーザーにはセキュリティセンターに対するフルアクセス権限が付与されます。 AliyunYundunSASReadOnlyAccess ポリシーを RAM ユーザーにアタッチすると、RAM ユーザーにはセキュリティセンターに対する読み取り専用権限が付与されます。

前提条件

RAM ユーザーが作成されていること。詳細については、「RAM ユーザーを作成する」をご参照ください。

RAM ユーザーにシステムポリシーをアタッチする

Alibaba Cloud は、課金管理に関連するシステムポリシーと、セキュリティセンターへのアクセスまたは管理権限を付与するシステムポリシーの両方を提供しています。 RAM ユーザーがセキュリティセンターを購入、更新、またはサブスクライブ解除すると、システムは RAM ユーザーが[必要な権限がありません] というメッセージを表示する場合があります。 RAM ユーザーがセキュリティセンターにアクセスすると、システムは RAM ユーザーが[必要な権限がなく、権限を確認する必要があります] というメッセージを表示する場合があります。このような場合は、次の手順を実行して、必要なシステムポリシーを RAM ユーザーにアタッチします。

課金管理に関連するシステムポリシーは、すべてのクラウドサービスに有効です。課金管理に関連するシステムポリシーを RAM ユーザーにアタッチすると、RAM ユーザーはすべてのクラウドサービスのリソースを購入、更新、およびサブスクライブ解除できます。

RAM 管理者として RAM コンソール にログオンします。

左側のナビゲーションウィンドウで、 を選択します。

[ユーザー] ページで、必要な RAM ユーザーを見つけ、[権限の追加][アクション] 列の をクリックします。

複数の RAM ユーザーを選択し、ページ下部の [権限の追加] をクリックして、一度に複数の RAM ユーザーに権限を付与することもできます。

[権限の追加] パネルで、RAM ユーザーに権限を付与します。

[リソース範囲] パラメーターを構成します。

アカウント: 権限は現在の Alibaba Cloud アカウントに適用されます。

リソースグループ: 権限は特定のリソースグループに適用されます。

重要リソース範囲パラメーターで [リソースグループ] を選択する場合は、必要なクラウドサービスがリソースグループをサポートしていることを確認してください。 詳細については、「リソースグループと連携するサービス」をご参照ください。 リソースグループに対する権限の付与方法については、「リソースグループを使用して RAM ユーザーに特定の ECS インスタンスを管理する権限を付与する」をご参照ください。

プリンシパルパラメーターを構成します。

プリンシパルとは、権限を付与する RAM ユーザーのことです。 現在の RAM ユーザーが自動的に選択されます。

以下のシナリオに基づいてシステムポリシーを選択し、[権限の付与] をクリックします。

シナリオ

システムポリシー

セキュリティセンターの購入、更新、またはサブスクライブ解除

AliyunBSSOrderAccess

AliyunBSSRefundAccess

AliyunYundunSASFullAccess

読み取り専用モードでセキュリティセンターにアクセスする

AliyunYundunSASReadOnlyAccess

セキュリティセンターを管理する

AliyunYundunSASFullAccess

[閉じる] をクリックします。

セキュリティセンターを購入、更新、またはサブスクライブ解除するには、次のカスタム権限 (契約に署名する権限) を追加し、対応する RAM ユーザーに付与する必要もあります。

権限の構成スクリプトは次のとおりです。具体的な操作については、「RAM ユーザーにカスタムポリシーをアタッチする」をご参照ください。

{ "Version": "1", "Statement": [ { "Action": "bss:ModifyAgreementRecord", "Resource": "*", "Effect": "Allow" } ] }

RAM ユーザーにカスタムポリシーをアタッチする

セキュリティセンターできめ細かいアクセスコントロールを実装するには、次の手順を実行して、カスタムポリシーを RAM ユーザーにアタッチします。

手順 1: セキュリティセンターに対する権限を付与するカスタムポリシーを作成する

RAM 管理者として RAM コンソール にログオンします。

左側のナビゲーションウィンドウで、 を選択します。

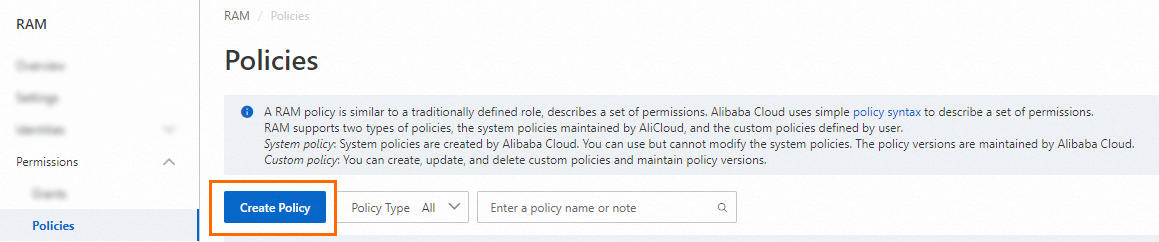

[ポリシー] ページで、[ポリシーの作成] をクリックします。

[ポリシーの作成] ページで、[JSON] タブをクリックします。

ビジネス要件に基づいてポリシーを構成します。

説明O&M 操作に対する権限を指定するポリシーにより、RAM ユーザーは脆弱性検出、脆弱性修正、ベースラインチェック機能を使用し、アセットモジュールで操作を実行できます。 ポリシーで許可される操作の詳細については、「カスタムポリシーでサポートされる操作」テーブルの操作と説明をご参照ください。

シナリオ

スクリプト

自動更新価格を照会する権限 (

bssapi:QueryAvailableInstances) および自動更新設定を構成する権限 (bssapi:SetRenewal){ "Version": "1", "Statement": [ { "Action": [ "bssapi:QueryAvailableInstances", "bssapi:SetRenewal", "bss:ModifyPrepaidInstanceAutoRenew", "bss:PayOrder", "bss:QueryPrice", "bss:RefundBatchRemainRefund" ], "Resource": "*", "Effect": "Allow" } ] }自動更新設定を変更する権限 (

bss:ModifyPrepaidInstanceAutoRenew)更新および構成変更オーダーの支払いを処理する権限 (

bss:PayOrder)割引価格を照会する権限 (

bss:QueryPrice)払い戻しをリクエストする権限 (

bss:RefundBatchRemainRefund)アセットモジュールでの読み取り専用権限

{ "Version": "1", "Statement": [ { "Action": [ "yundun-sas:DescribeCloudCenterInstances", "yundun-sas:DescribeFieldStatistics", "yundun-sas:DescribeCriteria" ], "Resource": "*", "Effect": "Allow" } ] }アセットモジュールでセキュリティチェックを実行する権限

{ "Version": "1", "Statement": [ { "Action": "yundun-sas:ModifyPushAllTask", "Resource": "*", "Effect": "Allow" } ] }脆弱性管理機能での読み取り専用権限

{ "Version": "1", "Statement": [ { "Action": [ "yundun-sas:DescribeVulList", "yundun-sas:DescribeVulWhitelist" ], "Resource": "*", "Effect": "Allow" } ] }脆弱性管理機能での権限

{ "Version": "1", "Statement": [ { "Action": "yundun-sas:OperateVul", "Resource": "*", "Effect": "Allow" } ] }O&M 操作の権限

{ "Version": "1", "Statement": [{ "Action": [ "yundun-sas:OperateVul", "yundun-sas:ModifyStartVulScan" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "yundun-sas:FixCheckWarnings", "yundun-sas:IgnoreHcCheckWarnings", "yundun-sas:ValidateHcWarnings" ], "Resource": "*", "Effect": "Allow" }, { "Action": "ecs:RebootInstance", "Effect": "Allow", "Resource": "*", "Condition": { "Bool": { "acs:MFAPresent": "true" } } }, { "Action": "ecs:*", "Effect": "Allow", "Resource": [ "acs:ecs:*:*:*" ] }, { "Action": "ecs:CreateSnapshot", "Effect": "Allow", "Resource": [ "acs:ecs:*:*:*", "acs:ecs:*:*:snapshot/*" ] }, { "Action": [ "ecs:Describe*" ], "Effect": "Allow", "Resource": "*" }, { "Action": [ "yundun-sas:ModifyPushAllTask", "yundun-sas:DeleteTagWithUuid", "yundun-sas:ModifyTagWithUuid", "yundun-sas:CreateOrUpdateAssetGroup", "yundun-sas:DeleteGroup", "yundun-sas:ModifyAssetImportant", "yundun-sas:RefreshAssets" ], "Resource": "*", "Effect": "Allow" } ] }[次へをクリックしてポリシー情報を編集] をクリックします。表示されるページで、ポリシーの [名前] パラメーターと [説明] パラメーターを構成します。

[OK] をクリックします。

手順 2: RAM ユーザーに権限を付与する

RAM 管理者として RAM コンソール にログオンします。

左側のナビゲーションウィンドウで、 を選択します。

[権限] ページで、[権限の付与] をクリックします。

[権限の付与] パネルで、RAM ユーザーに権限を付与します。

デフォルトでは、新しく作成された RAM ユーザーには権限がありません。

リソーススコープ パラメーターを構成します。

[アカウント]: 現在の Alibaba Cloud アカウントで権限付与が有効になります。

[リソースグループ]: 特定のリソースグループで権限付与が有効になります。

重要[リソースグループ] をリソーススコープ パラメーターに選択する場合は、必要なクラウドサービスがリソースグループをサポートしていることを確認してください。詳細については、「リソースグループで動作するサービス」をご参照ください。リソースグループに対する権限の付与方法の詳細については、「リソースグループを使用して RAM ユーザーに特定の ECS インスタンスを管理する権限を付与する」をご参照ください。

プリンシパル パラメーターを構成します。

プリンシパルとは、権限を付与する RAM ユーザーのことです。一度に複数の RAM ユーザーを選択できます。

ポリシーを選択します。

[aliyunyundunsasreadonlyaccess] ポリシーを検索してクリックします。このシステムポリシーは、RAM ユーザーにセキュリティセンターに対する読み取り専用権限を付与します。

手順 1: セキュリティセンターに対する権限を付与するカスタムポリシーを作成する で作成したポリシーを検索してクリックします。

[権限の付与] をクリックします。

カスタムポリシーでサポートされる操作

関連情報

要素: このトピックを参照して、RAM で権限を定義するために使用されるポリシーの要素を表示できます。要素は、効果、アクション、リソース、条件、およびプリンシパルです。

ポリシーの構造と構文: このトピックを参照して、RAM でポリシーを作成または更新するために使用される構造と構文を表示できます。

RAM を使用して O&M エンジニアの権限を管理する: このトピックを参照して、O&M エンジニアに権限を付与し、権限を管理できます。

RAM を使用して Alibaba Cloud リソースへのアクセスを許可される IP アドレスを制限する: このトピックを参照して、Alibaba Cloud リソースへのアクセスを許可される IP アドレスを制限できます。これにより、データセキュリティのレベルが向上します。

RAM を使用してユーザーが Alibaba Cloud リソースにアクセスできる期間を制限する: このトピックを参照して、ユーザーが Alibaba Cloud リソースにアクセスできる期間を制限できます。これにより、データセキュリティのレベルが向上します。