Object Storage Service (OSS) バケットが攻撃を受けている場合、または違法コンテンツの配信に使用されている場合、OSS は自動的にバケットをサンドボックスに移動します。サンドボックス内のバケットは引き続きリクエストに応答できますが、サービスの低下が発生する可能性があります。この場合、ネットワークの可用性が影響を受け、リクエストタイムアウトエラーが返されます。 OSS が自動的にバケットをサンドボックスに移動した後、アプリケーションは操作を認識している可能性があります。

注意事項

バケットが攻撃を受けている場合、OSS は自動的にバケットをサンドボックスに移動します。この場合、攻撃によって発生した費用を支払う必要があります。

バケットがポルノ、政治的偏見、テロリズムに関連する違法コンテンツの配信に使用されている場合、OSS はバケットをサンドボックスに移動します。ユーザーは法律違反の責任を負います。

攻撃に対する予防策

DDoS 攻撃や Challenge Collapsar (CC) 攻撃などの攻撃によってバケットがサンドボックスに移動されないようにするために、バケットに対して OSS DDoS 保護を構成できます。また、Elastic Compute Service (ECS) インスタンスを使用してバケットにアクセスするようにリバースプロキシを構成し、ECS インスタンスに対して Anti-DDoS Proxy インスタンスを構成することもできます。次の表に、2 つのソリューションの利点と欠点を示します。

ソリューション | 説明 | 利点 | 欠点 |

ソリューション 1:OSS DDoS 保護を構成する | OSS DDoS 保護は、OSS と Anti-DDoS Proxy を統合するプロキシベースの攻撃緩和サービスです。OSS DDoS 保護が有効になっているバケットが DDoS 攻撃を受けた場合、OSS DDoS 保護は着信トラフィックをスクラビングのために Anti-DDoS Proxy インスタンスに転送し、通常のトラフィックをバケットにリダイレクトします。これにより、DDoS 攻撃が発生した場合でもビジネスの継続性が確保されます。 |

| 保護されたバケットの数が限られています。各リージョン内で作成できる Anti-DDoS Proxy インスタンスは 1 つだけで、最大 10 個のバケットをアタッチできます。 |

ソリューション 2:ECS インスタンスを使用してバケットにアクセスするようにリバースプロキシを構成し、ECS インスタンスに対して Anti-DDoS Proxy インスタンスを構成する | データセキュリティを確保するために、バケットのデフォルトドメイン名は、バケットにアクセスするたびにランダムな IP アドレスに解決されます。静的 IP アドレスを使用してバケットにアクセスする場合は、ECS インスタンスを使用してバケットにアクセスするようにリバースプロキシを構成できます。 ECS インスタンスの Elastic IP アドレス (EIP) を Anti-DDoS Proxy インスタンスに関連付けて、バケットを DDoS 攻撃や CC 攻撃から保護できます。 | 静的 IP アドレスを使用して OSS にアクセスする場合、このソリューションを使用してバケットを保護できます。 |

|

手順

ソリューション 1:OSS DDoS 保護を構成する

次の手順を実行します。

Anti-DDoS Proxy インスタンスを作成します。

保護するバケットを Anti-DDoS Proxy インスタンスにアタッチします。

その後、Anti-DDoS Proxy インスタンスは、バケットのパブリックエンドポイントを使用してバケットへのアクセスを保護し始めます。

OSS DDoS 保護は、

oss-cn-hangzhou.aliyuncs.comなどのバケットのパブリックエンドポイントのみを使用してアクセスを保護できます。 OSS DDoS 保護は、次のエンドポイントを使用してアクセスを保護することはできません。グローバル OSS アクセラレーテッドドメイン名 (

oss-accelerate.aliyuncs.com) および中国本土以外の地域の OSS アクセラレーテッドドメイン名 (oss-accelerate-overseas.aliyuncs.com) を含む、OSS アクセラレーテッドドメイン名。ap-01-3b00521f653d2b3223680ec39dbbe2****-ossalias.oss-cn-hangzhou.aliyuncs.comなどのアクセスポイントエンドポイント。fc-ap-01-3b00521f653d2b3223680ec39dbbe2****-opapalias.oss-cn-hangzhou.aliyuncs.comなどの Object FC アクセスポイントエンドポイント。cn-hangzhou.oss.aliyuncs.comなどの IPv6 経由でアクセスされるエンドポイント。Amazon Simple Storage Service (S3) エンドポイント。たとえば、

s3.oss-cn-hongkong.aliyuncs.comなどです。

詳細については、「OSS DDoS 保護」をご参照ください。

ソリューション 2:ECS インスタンスを使用してバケットにアクセスするようにリバースプロキシを構成し、ECS インスタンスに対して Anti-DDoS Proxy インスタンスを構成する

次の手順を実行します。

ECS インスタンスを使用してバケットにアクセスするようにリバースプロキシを構成します。

CentOS または Ubuntu を実行する ECS インスタンスを作成します。詳細については、「カスタム起動タブでインスタンスを作成する」をご参照ください。

重要バケットでネットワークトラフィックのバーストまたはアクセスリクエストの急増が発生した場合は、ECS のハードウェア構成をアップグレードするか、ECS クラスタを作成する必要があります。

ECS インスタンスを使用してバケットにアクセスするようにリバースプロキシを構成します。詳細については、「ECS インスタンスを使用して OSS にアクセスするためのリバースプロキシを構成する」をご参照ください。

Anti-DDoS Proxy インスタンスを構成します。

ビジネス要件に基づいて Anti-DDoS Proxy インスタンスを購入する。

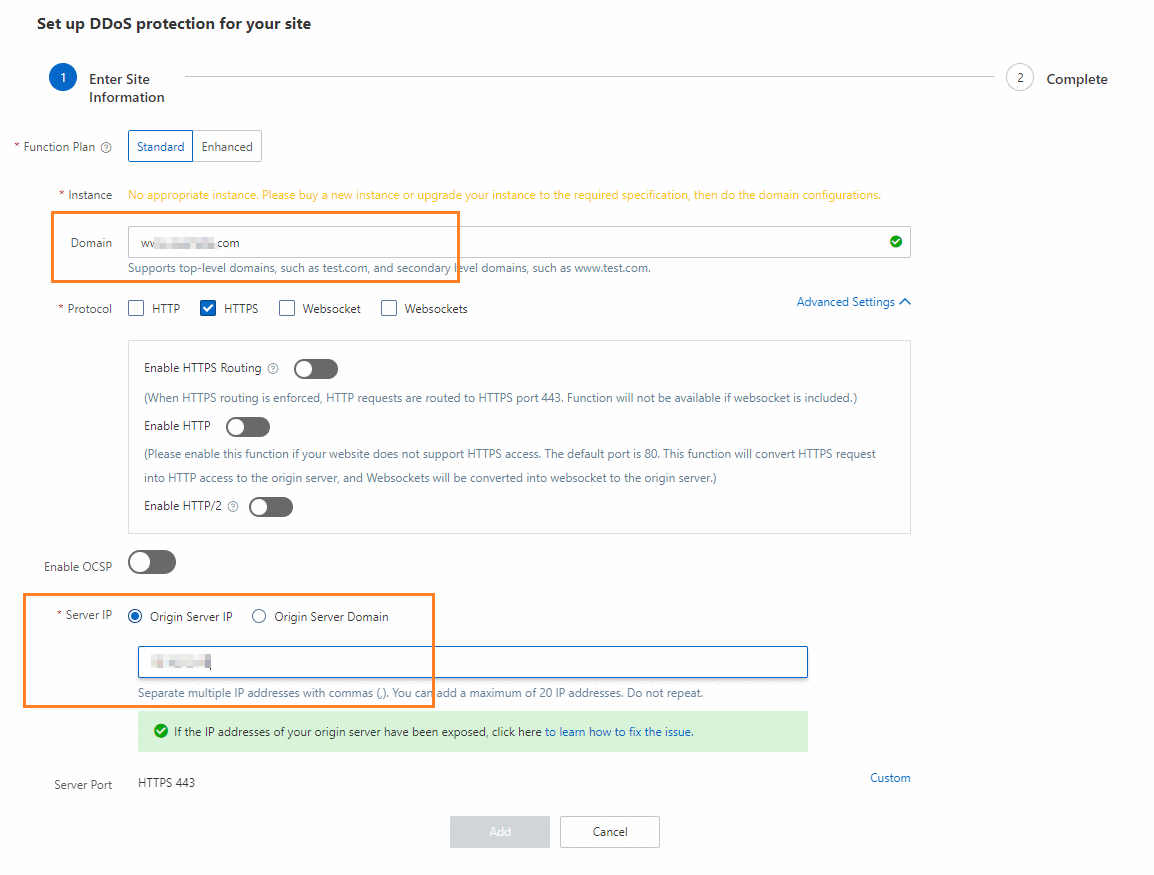

Web サイトを追加する:[Web サイト] に、ECS リバースプロキシを使用して保護するバケットのエンドポイントを入力します。サーバーアドレスに [オリジン IP アドレス] を選択し、フィールドに ECS インスタンスのパブリック IP アドレスを入力します。

攻撃の結果として追加されたサンドボックスからバケットを削除する

Alibaba Cloud では、攻撃によって追加されたサンドボックスからバケットを直接削除することはできません。

以下の攻撃関連の理由でサンドボックス化されたバケットを削除するには、OSS DDoS 保護を構成する必要があります。

複数の攻撃を受けたためにバケットがサンドボックス化された。

アカウント内の他のバケットが複数の攻撃を受けたために、既存および新規のバケットがサンドボックス化された。

OSS DDoS 保護の構成方法の詳細については、「OSS DDoS 保護の構成」をご参照ください。 OSS DDoS 保護を構成すると、バケットは自動的にサンドボックスから削除され、元の IP アドレスまたは DDoS 保護された IP アドレスを使用してアクセスできるようになります。