グローバルアプリケーションは、世界中のユーザーからの要求を処理し、インバウンドトラフィックとアウトバウンドトラフィックの集中管理を必要とします。 Global Accelerator (GA) は、Alibaba Cloudの高品質のBGP帯域幅とグローバル伝送ネットワークに依存して、信頼性と高性能のネットワーク高速化サービスを提供します。 Cloud Firewallのインターネットファイアウォールは、きめ細かいトラフィック制御と保護機能を提供します。 GAとCloud Firewallを併用することで、アプリケーションのセキュリティ、パフォーマンス、安定性を向上させることができます。

シナリオ

エンタープライズアプリケーションは米国 (シリコンバレー) リージョンにデプロイされており、ほとんどのクライアントは中国にあります。 企業は次の問題に直面しています。

国境を越えたネットワークは不安定です。 高いネットワーク遅延、ネットワークジッタ、パケット損失などのネットワーク問題が頻繁に発生します。

中国以外のリージョンの悪意のある攻撃、クローラー、および非ユーザーからの要求は、アプリケーションのセキュリティを脅かし、サーバーの負荷を増やし、全体的なパフォーマンスに影響を与えます。

上記の問題を解決し、ユーザーエクスペリエンスを向上させるために、エンタープライズはGAを使用します。 また、Cloud Firewallのインターネットファイアウォールのアクセス制御機能を使用して、中国以外のリージョンからのトラフィックをブロックします。

制限事項

Cloud Firewallのインターネットファイアウォールは、GAインスタンスとelastic IPアドレス (EIP) タイプの高速化IPアドレスを保護します。 高速化IPアドレスは、次の要件を満たす必要があります。

高速化IPアドレスが属するGAインスタンスは、標準のGAインスタンスである必要があります。

高速IPアドレスはEIPタイプである必要があります。

高速化IPアドレスが属する高速化リージョンは、Alibaba Cloudポイントオブプレゼンス (POP) にすることはできません。

アクセラレーションリージョンがAlibaba CloudのPOPであるかどうかを確認するには、ListAvailableBusiRegions操作を呼び出します。

前提条件

アプリケーションはオリジンサーバーにデプロイされます。

この例では、Alibaba Cloud Linux 3オペレーティングシステムが使用されています。 NGINXは、ポート80を使用するバックエンドHTTPサービスを設定するために使用されます。

Cloud Firewallを購入しました。 詳細については、「Cloud Firewallの購入」をご参照ください。

手順

手順1: GAインスタンスの設定

この例では、従量課金の標準GAインスタンスが使用されています。

GAコンソールの ページで、[標準従量課金インスタンスの作成] をクリックします。

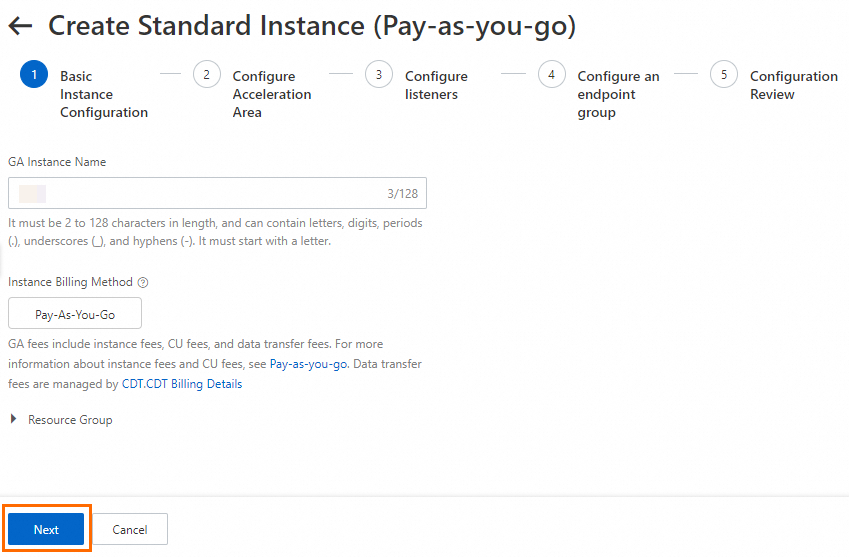

[基本インスタンス設定] ステップで、基本情報を設定し、[次へ] をクリックします。

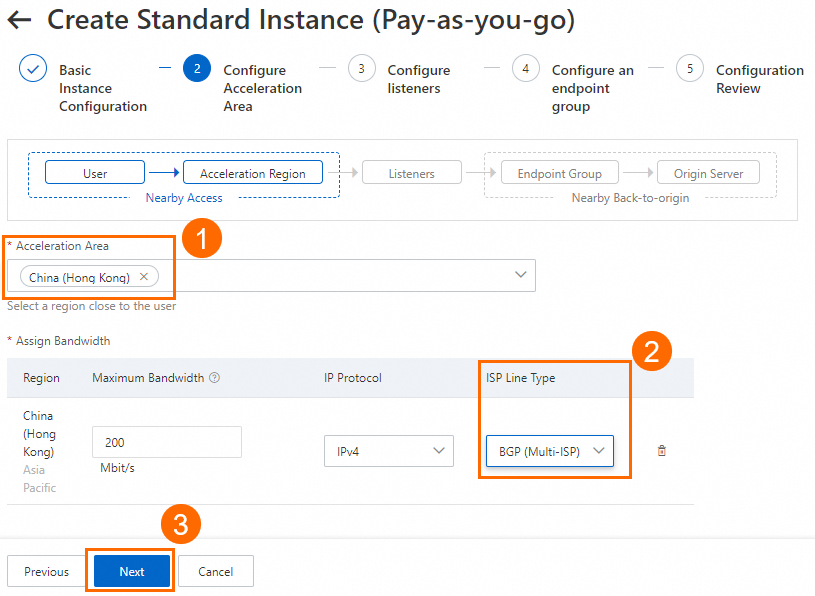

[アクセラレーションエリアの設定] ステップで、アクセラレーションリージョンを追加し、帯域幅をリージョンに割り当て、[次へ] をクリックします。

この例では、中国 (香港) リージョンが使用されています。 アクセラレーションエリアパラメーターは中国 (香港) に設定され、ISP回線タイプパラメーターはBGP (マルチISP) に設定されます。 他のパラメーターにデフォルト値を使用したり、ビジネス要件に基づいてパラメーターを変更したりできます。 詳細については、「アクセラレーションエリアの追加と管理」をご参照ください。

重要最大帯域幅に小さな値を指定すると、スロットリングが発生し、パケットがドロップされる可能性があります。 ビジネス要件に基づいて最大帯域幅を指定します。

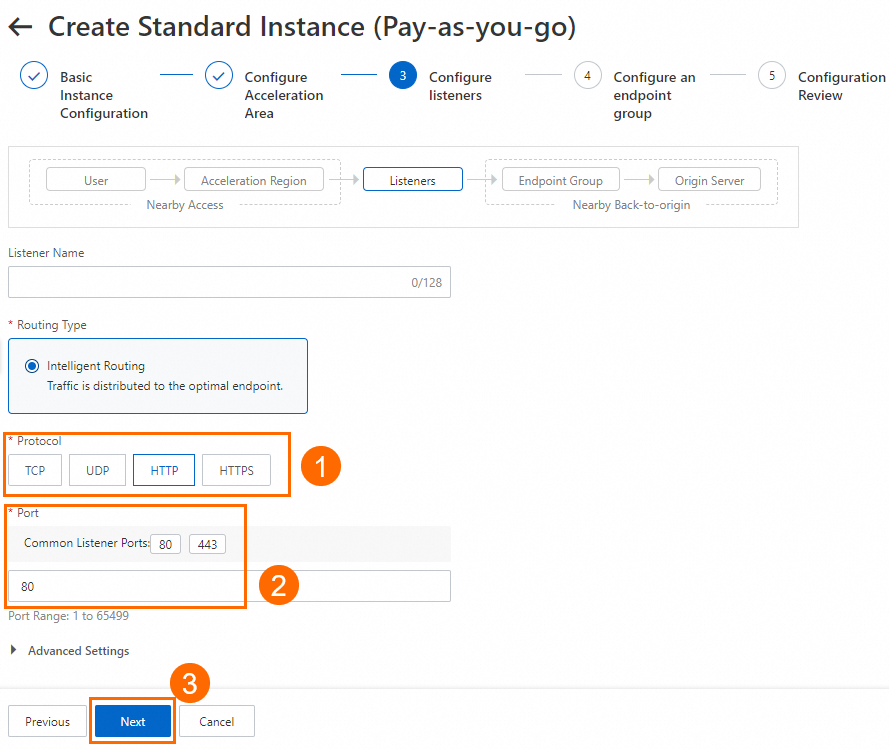

[リスナーの設定] ステップで、転送プロトコルとポートを設定し、[次へ] をクリックします。

この例では、ProtocolパラメーターはHTTPに設定され、Portパラメーターは80に設定されています。 他のパラメーターにデフォルト値を使用したり、ビジネス要件に基づいてパラメーターを変更したりできます。 リスナーの設定方法の詳細については、「インテリジェントルーティングリスナーの追加と管理」をご参照ください。

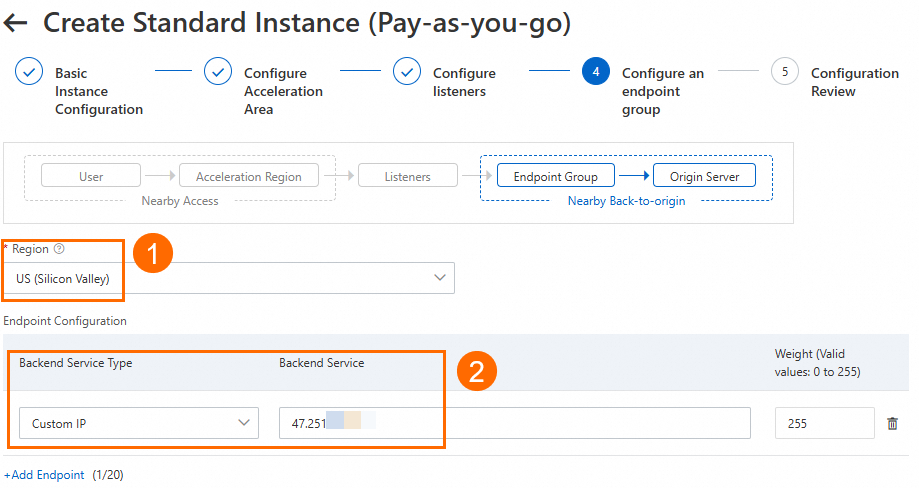

[エンドポイントグループの設定] ステップで、エンドポイントを設定し、[次へ] をクリックします。

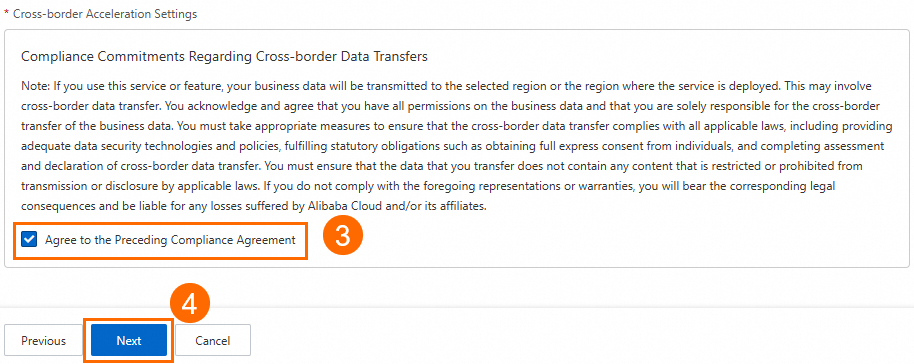

この例では、[Region] は [US (Silicon Valley)] に設定され、[Backend Service Type] は [Custom IP] に設定され、[Backend Service] はオリジンサーバーのパブリックIPアドレスに設定されます。 国境を越えたデータ転送に関するコンプライアンスコミットメントを読んで選択します。 他のパラメーターにデフォルト値を使用したり、ビジネス要件に基づいてパラメーターを変更したりできます。 エンドポイントグループの設定方法の詳細については、「インテリジェントルーティングリスナーの追加と管理」をご参照ください。

[設定の確認] ステップで設定を確認し、[送信] をクリックします。

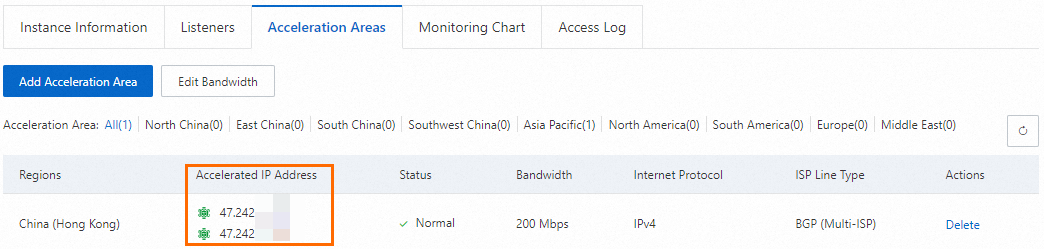

(オプション) GAインスタンスを作成した後、[インスタンス] ページでインスタンスIDをクリックして、インスタンスの設定を表示できます。 インスタンスの詳細ページで、インスタンス情報 、リスナー 、アクセラレーションエリア などのタブをクリックして、詳細を表示できます。

たとえば、アクセラレーションエリア タブからGAインスタンスのアクセラレーションIPアドレスを表示できます。

手順2: Cloud Firewallの設定

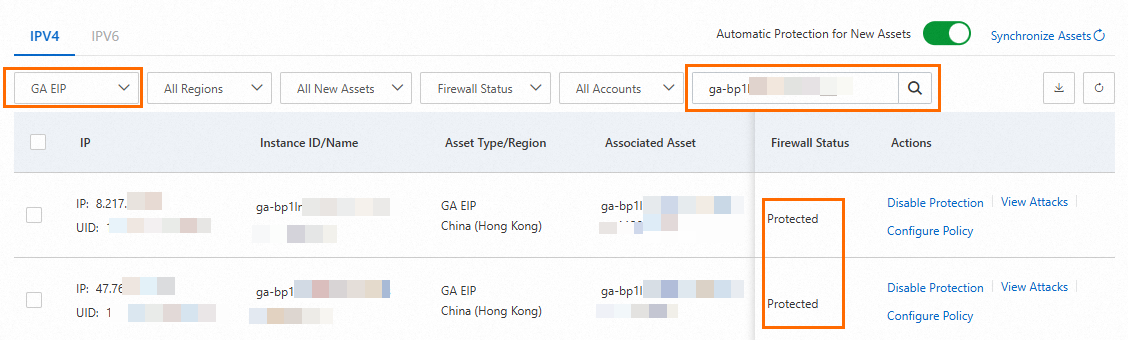

Cloud Firewallコンソールの [ファイアウォールの設定] ページで、インターネットボーダー タブをクリックします。 [IPv4] タブで、GAインスタンスの高速化IPアドレスを見つけ、保護を有効にします。

アセットタイプをGA EIPに設定し、GAインスタンスIDを入力してアセットをフィルタリングできます。 [ファイアウォールのステータス] 列に [保護] が表示されている場合、保護が有効になります。 インターネットファイアウォールを有効にする方法の詳細については、「インターネットファイアウォール」をご参照ください。

Cloud Firewallコンソールの ページで、インバウンド タブをクリックし、Create Policy をクリックします。

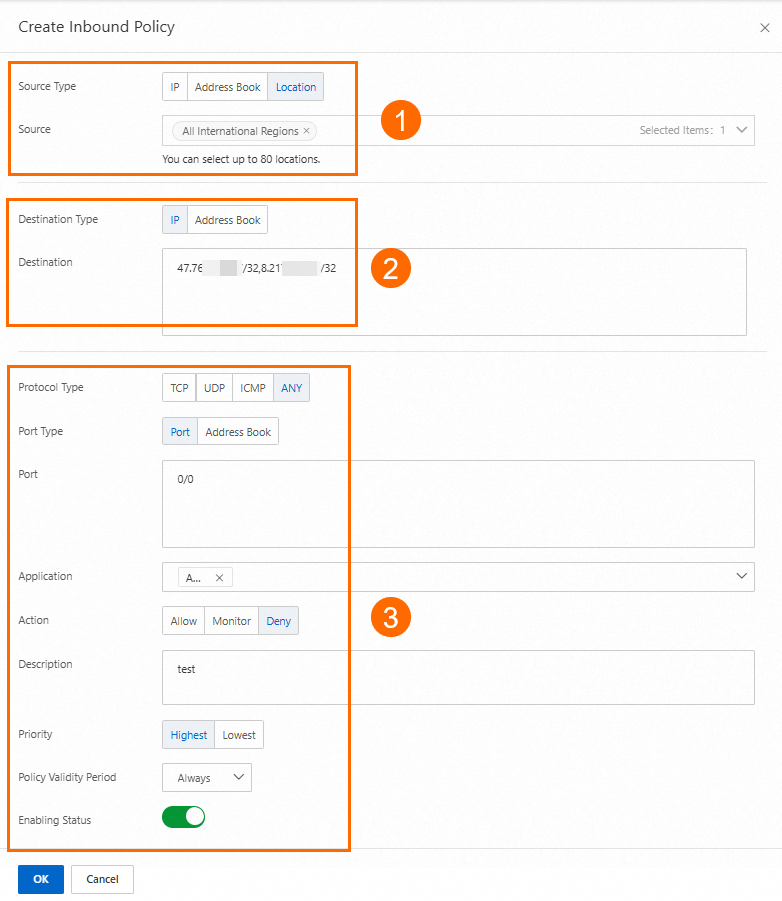

インバウンドポリシーの作成 パネルで、カスタム作成 タブをクリックしてポリシーを設定し、[OK] をクリックします。 次に、プロンプトに従ってアドレス帳を作成します。

この例では、設定について次の表を参照できます。 ビジネス要件に基づいてポリシーを変更できます。 詳細については、「インターネットファイアウォールのアクセス制御ポリシーの作成」をご参照ください。

パラメーター

説明

例

ソースタイプ

ネットワークトラフィックの開始者。 ソースタイプを選択し、選択したソースタイプに基づいてネットワークトラフィックを開始するソースアドレスを入力する必要があります。

場所

ソース

中国以外のすべての場所

宛先タイプ

ネットワークトラフィックの受信者。 宛先タイプを選択し、選択した宛先タイプに基づいてネットワークトラフィックが送信される宛先アドレスを入力する必要があります。

IP

目的地

GAの高速IPアドレスを入力します。 /32サフィックスを使用します。

プロトコルタイプ

トランスポート層プロトコル。 有効な値: TCP、UDP、ICMP、ANY。 プロトコルタイプがわからない場合は、ANYを選択します。

ANY

ポートタイプ

宛先のポートタイプとポート番号。

ポート

ポート

すべてのポートを示す0/0

アプリケーション

トラフィックのアプリケーションタイプ。

ANY

Action

トラフィックがアクセス制御ポリシーに指定した上記の条件を満たしている場合のトラフィックに対するアクション。 有効な値:

許可: トラフィックは許可されています。

拒否: トラフィックは拒否され、通知は送信されません。

Monitor: トラフィックが記録され、許可されます。 一定期間トラフィックを監視し、ビジネス要件に基づいてポリシーアクションを [許可] または [拒否] に変更できます。

拒否

優先度

アクセス制御ポリシーの優先度。 デフォルト値: Lowest 有効な値:

最高

ポリシー有効期間

アクセス制御ポリシーの有効期間。 ポリシーは、有効期間中にのみトラフィックを照合するために使用できます。

常に

ステータスの有効化

ポリシーを有効にするかどうかを指定します。 アクセス制御ポリシーを作成するときに [ステータスの有効化] をオフにすると、アクセス制御ポリシーのリストでポリシーを有効にできます。

有効

ステップ3: Verify the result

アクセス制御ポリシーの検証

この例では、中国 (香港) およびドイツ (フランクフルト) リージョンのクライアントからリクエストが送信されます。

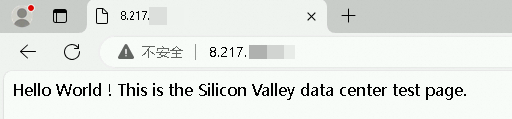

中国 (香港) およびドイツ (フランクフルト) リージョンでは、ブラウザーでGAの高速IPアドレスにアクセスして、バックエンドサービスにアクセスできるかどうかを確認します。

中国 (香港) リージョンのクライアントは、GAインスタンスの高速IPアドレスにアクセスします。 次の結果が返されます。

ドイツ (フランクフルト) リージョンのクライアントは、GAインスタンスの高速IPアドレスにアクセスします。 次の結果が返されます。

結果は、Cloud Firewallのアクセス制御ポリシーが有効になり、中国以外のリージョンからのトラフィックがブロックされていることを示しています。

アクセス制御ポリシーリストで、アクセスポリシーの [ヒット] /[最終ヒット] 列のヒット数を表示します。 ヒット数をクリックすると、[トラフィックログ] ページに移動して、トラフィックの詳細を表示できます。

たとえば、[宛先IPアドレス] を GA の高速IPアドレスに設定し、[アプリケーション識別ステータス] を [ポリシーでブロック] に設定して、ブロックされたトラフィックの詳細を表示できます。

ログ監査ページで攻撃と操作ログを表示することもできます。 詳細については、「ログ監査」をご参照ください。

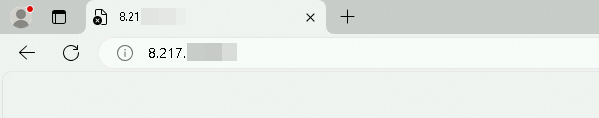

[侵入防止] ページの [保護ステータス] タブで、保護データの統計と詳細を表示できます。

たとえば、保護の詳細を表示するには、宛先IPアドレスをGAの高速IPアドレスに設定します。

侵入防止機能の詳細については、「侵入防止」をご参照ください。

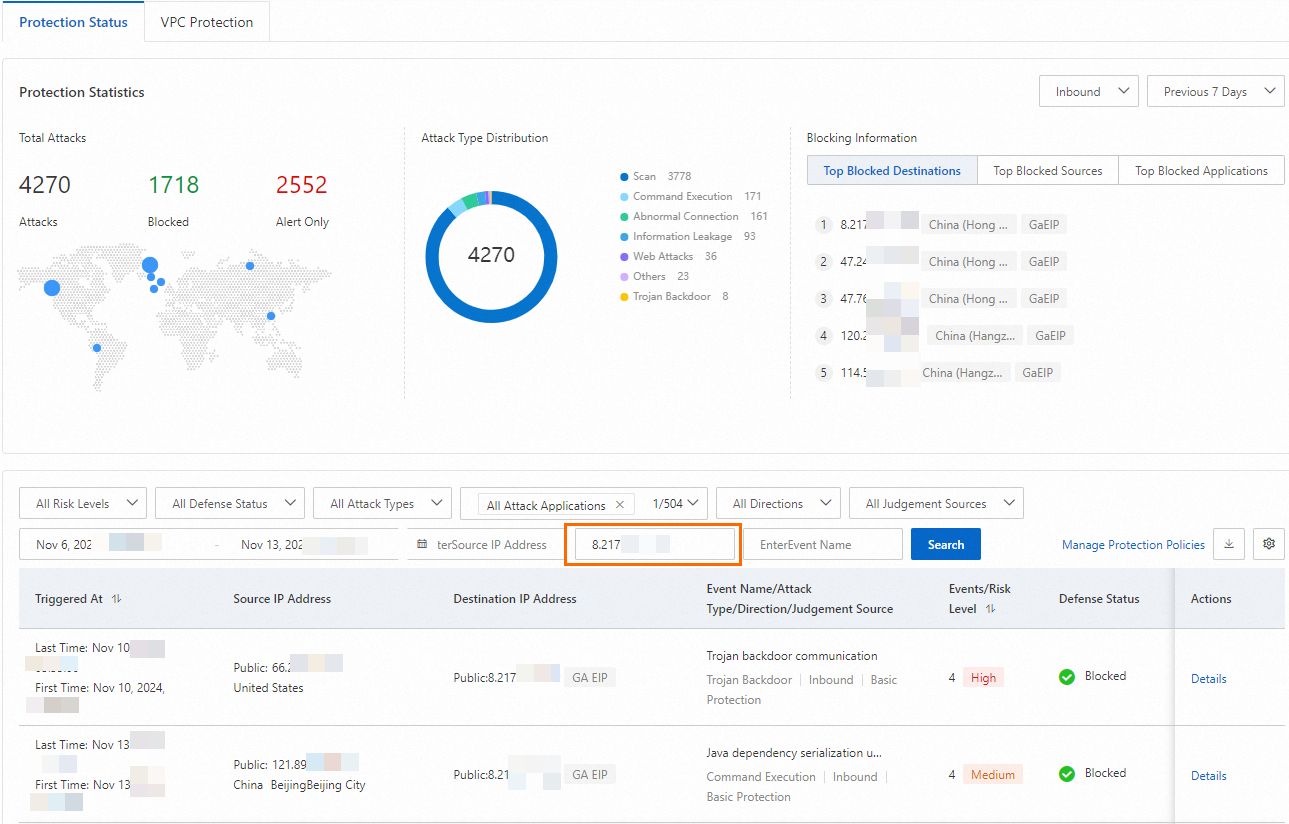

GAアクセラレーションのパフォーマンスを確認する

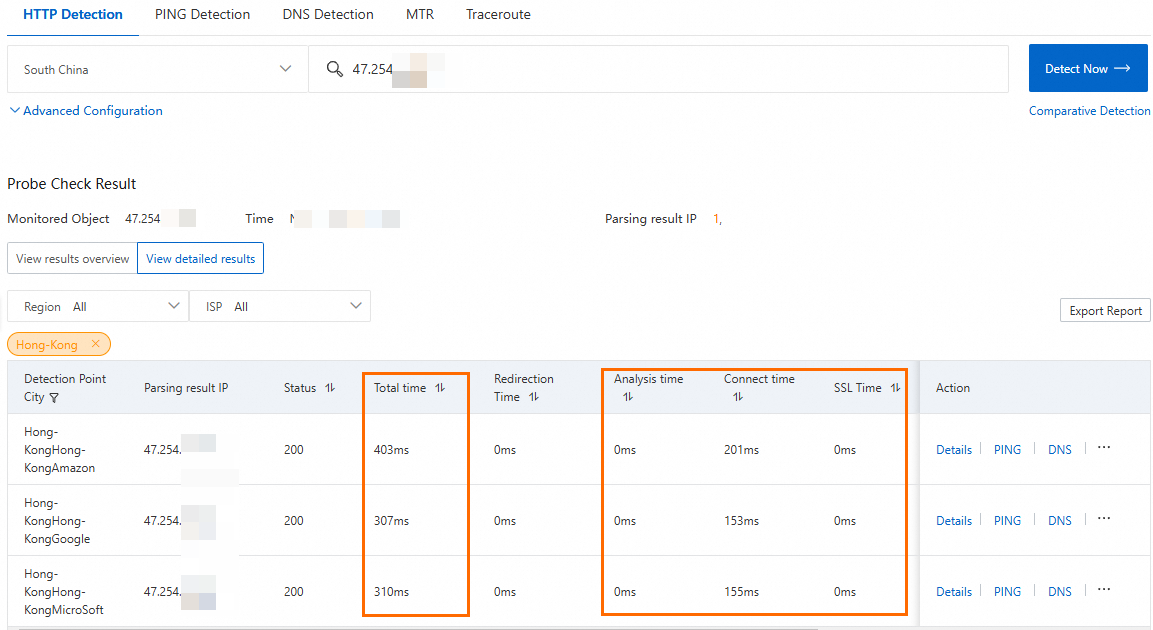

この例では、 インスタント検出ツール

は中国 (香港) リージョンで使用されています。 GAを設定する前と後に、オリジンサーバーのパブリックIPアドレスとGAインスタンスの高速化IPアドレスが検出され、高速化パフォーマンスが確認されます。 詳細については、「ネットワーク検出ツールを使用したアクセラレーションパフォーマンスの検証」をご参照ください。

GAの高速IPアドレスの検出を開始して、GAの設定後のネットワーク遅延を確認します。

配信元サーバーのパブリックIPアドレスの検出を開始して、GAが設定される前にネットワークの遅延を確認します。

テスト結果は、中国 (香港) リージョンから米国 (シリコンバレー) リージョンへのデータ送信のネットワーク遅延が減少することを示しています。

アクセラレーションのパフォーマンスは、実際のワークロードに基づいて異なります。