このトピックでは、Elastic Compute Service (ECS) が、安全なアクセス、オペレーティングシステムの強化、および高度なセキュリティ対策を通じて、オペレーティングシステムのセキュリティを強化する方法について説明します。

安全なアクセスによりオペレーティングシステムのセキュリティを強化

ECSインスタンスのオペレーティングシステムのアクセスセキュリティを強化するために、3つの主要な部分が使用されています。インスタンスのログインにキーペアを使用すること、パスワードなしのログインにSession Managerを使用すること、ポート経由で0.0.0.0/0へのアクセスを制限することです。

インスタンスログインにキーペアを使用

パブリックキーとプライベートキーで構成されるキーペアは、ECSインスタンス認証の安全な資格情報として機能し、弱いパスワードに関連するリスクを軽減します。 Alibaba Cloudのデフォルト鍵ペアは、RSA 2048ビット暗号化アルゴリズムを使用して生成されます。 キーペア認証は、従来のユーザー名とパスワードの方法に代わる安全で便利な方法であり、次の利点があります。

キーペアは、従来のパスワードとは異なり、ブルートフォース攻撃を防ぎます。

キーペアのログオンはより便利で、1回限りの設定で、将来パスワードを入力する必要はありません。

詳細については、「パスワードまたはキーを使用したLinuxインスタンスへの接続」および「SSHキーペアを使用したLinuxインスタンスへの接続」をご参照ください。

Session Managerを使用してパスワードなしでログイン

キーペアログインに加えて、クラウドアシスタントの機能であるSession Managerを使用して、ECSインスタンスに安全かつ便利にアクセスできます。 この方法にはいくつかの利点があります。

Web Socket Secure (WSS) プロトコルは、Session Manager ClientとCloud Assistantサーバーの間、およびCloud AssistantサーバーとCloud Assistant Agentの間に永続的なWebSocket接続を確立するために使用されます。 WSSプロトコルは、SSLプロトコルを使用して永続的なWebSocket接続を暗号化し、セキュリティを確保します。

セッションマネージャは、リソースアクセス管理 (RAM) に基づく認証を使用します。 Session Managerを使用してインスタンスに接続する場合、インスタンスのパスワードを管理する必要はありません。これにより、パスワード管理が不十分であることによるセキュリティリスクが回避されます。

インスタンスにインストールされたクラウドアシスタントエージェントとクラウドアシスタントサーバー間でWebSocket接続が確立された後、インスタンスのインバウンドトラフィック用のポートを開く必要なく、セッションマネージャーを使用してインスタンスに接続できます。 これにより、インスタンスのセキュリティを向上させることができます。

詳細については、「Session Managerを使用したインスタンスへの接続」をご参照ください。

ポート経由で0.0.0.0/0へのアクセスを制限する

Linuxシステムは通常、ポート22でSSHを使用しますが、Windowsシステムはリモート接続の場合、ポート3389でデフォルトでRDPを使用します。 無制限アクセス (0.0.0.0/0認証) は、潜在的な不正ログオンを許可することでセキュリティの脅威をもたらします。 アリババクラウドのセキュリティグループは、インスタンスレベルで仮想ファイアウォールとして機能し、ネットワークアクセス制御を可能にし、本質的なセキュリティ分離を提供する。 詳細については、「セキュリティグループの概要」および「セキュリティグループに関連付けられたリソースの管理」をご参照ください。

オペレーティングシステムの強化

OOSパッチベースラインを使用したセキュリティパッチの自動更新

Alibaba Cloud CloudOps Orchestration Service (OOS) は、タスクの管理と実行を自動化します。 OOSパッチベースライン機能を使用すると、デフォルトまたはカスタムパッチベースラインに基づいてECSインスタンスのパッチをスキャンまたはインストールできます。 セキュリティ関連の更新などの更新を選択して、ECSインスタンスのパッチを自動的にインストールすることもできます。 詳細については、「概要」をご参照ください。

Alibaba Cloud LinuxのKernel Liveパッチ適用

Alibaba Cloud Linuxは、カーネルの一般的な脆弱性と露出 (CVE) および重大なバグを修正するためのKernel Live Patching (KLP) 機能を提供しています。 KLPは、サーバーのセキュリティと安定性を損なうことなく、CVEやカーネルの重要なバグの修正プログラムをスムーズかつ迅速に更新できます。 サーバーやその他の業務関連のタスクプロセスを再起動したり、時間のかかるタスクが完了するまで待ったり、ログオフしたり、業務を移行したりする必要はありません。 詳細については、「Kernel Live Patching」をご参照ください。

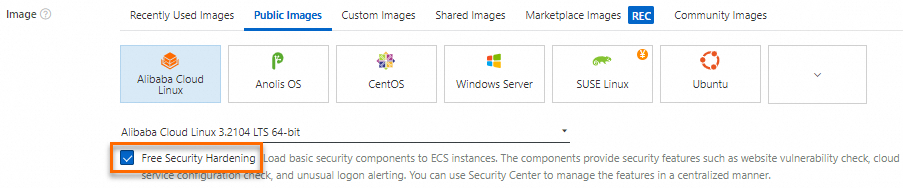

無料の基本的なセキュリティサービスを使用する

Alibaba Cloudは、security Center basic Editionを含むパブリックイメージを使用した新しいECSインスタンスを備えた一連の基本的なセキュリティサービスを提供します。 このエディションでは、サーバーの脆弱性スキャンや異常なログインアラートなど、セキュリティを強化する重要な機能を提供します。 オプションですが、このサービスを有効にすることを強くお勧めします。 高度なセキュリティニーズがある場合は、security Center advanced EditionとEnterprise Editionを使用できます。 詳細については、「基本的なセキュリティサービス」をご参照ください。

オペレーティングシステムのセキュリティを強化

ECSは、ログ監査と標準遵守を通じて、コンプライアンスおよび監査シナリオにおけるシステムセキュリティをさらに強化します。

ログ監査

ログイン監査の有効化

インスタンスのログインにセッションマネージャーを使用し、セッションマネージャーのセッションレコード配信機能を有効にすることを推奨します。 これにより、Simple Log Service (SLS) またはObject storage Service (OSS) でのセッションレコードの永続的なストレージ、クエリ、分析、および監査が可能になります。 詳細については、「セッションレコード配信機能の使用」をご参照ください。

ActionTrailの有効化

ECSはActionTrailサービスと統合されているため、ECS操作によってトリガーされる管理イベントを照会できます。 ActionTrailは、これらのイベントのSLS LogstoreまたはOSSバケットへの配信を容易にし、リアルタイムの監査とトラブルシューティング分析のソリューションを提供します。 詳細については、「ECSの監査イベント」をご参照ください。

ログ監査サービスの有効化

ログイン監査とActionTrailに加えて、ログ監査サービスを有効にすることを推奨します。 このサービスは、Simple Log service (SLS) の機能に基づいて構築されており、監査目的で複数のアカウントにわたるさまざまなクラウド製品からのリアルタイムで自動化された集中型のログ収集をサポートします。 さらに、監査コンプライアンスのために必要な情報の保存、クエリ、および集約が容易になります。

コンプライアンス

レベル3コンプライアンス画像

Alibaba Cloudは、マルチレベル保護スキーム (MLPS) 2.0の全国レベル3コンプライアンス基準を満たすイメージを提供しています。 これらのイメージは、ID認証、アクセス制御、および侵入防止の要件を本質的に満たしています。

コンプライアンスチェック

セキュリティセンターは、機密保護コンプライアンスチェックとISO 27001コンプライアンスチェックの機能を提供します。 この機能を使用して、システムが機密保護およびISO 27001の要件を満たしているかどうかを確認できます。 ISO 27001は、情報セキュリティの管理方法に関する国際標準です。 詳細については、「セキュリティチェック機能の使用」をご参照ください。