Cloud Firewallは、Alibaba Cloudに移行するワークロードのネットワークセキュリティを確保するために使用されます。 Cloud Firewallは、ネットワーク全体のトラフィック識別、集中ポリシー管理、侵入検出などのコア機能を提供します。 Cloud Firewallは、インターネットからECS (Elastic Compute Service) インスタンスへのトラフィック、ECSインスタンスからインターネットへのトラフィック、およびECSインスタンス間のトラフィックを保護します。 このトピックでは、Cloud Firewallの機能について説明します。 このトピックでは、機能の使用方法についても説明します。

機能

モジュール | 特徴 | デフォルトステータス | 手動操作が必要かどうか |

ファイアウォールの設定 | インターネットファイアウォール (相互) | インターネットファイアウォールは、使用可能なクォータ内のすべてのアセットに対して有効になります。 | いいえ。 すべてのアセットのインターネットファイアウォールを有効にするにはクォータが不十分な場合は、クォータを増やします。 |

仮想プライベートクラウド (VPC) ファイアウォール | ファイアウォールが作成または有効になっていません。 | ファイアウォールを手動で作成して有効にする必要があります。 | |

NATファイアウォール | ファイアウォールが作成または有効になっていません。 | ファイアウォールを手動で作成して有効にする必要があります。 | |

IPS | インターネット境界 | デフォルトでは、ブロック中モードが有効になっています。 システムは、ビジネスに基づいて自動的にモードを選択します。 | デフォルト設定のままにすることを推奨します。 |

VPC境界 | 非該当 | VPCファイアウォールを作成するときに、侵入防止システム (IPS) モジュールのモードを設定できます。 VPCファイアウォールを有効にすると、指定されたモードが自動的に有効になります。 | |

アクセス制御 | インターネット境界 | すべてのトラフィックが許可されます。 | ビジネス要件に基づいて設定を変更できます。 |

VPC境界 | 非該当 | VPCファイアウォールを有効にすると、ビジネス要件に基づいて設定を変更できます。 | |

NAT境界 | 非該当 | NATファイアウォールを有効にすると、ビジネス要件に基づいて設定を変更できます。 | |

内部境界 | 非該当 | 設定を変更できます。 | |

通知 | 通知 | 通知は有効です。 通知受信者を設定する必要があります。 | 通知受信者を設定する必要があります。 |

マルチアカウント管理 | マルチアカウント管理 | 非該当 | マルチアカウント管理機能を設定する必要があります。 |

手順

前提条件

Cloud Firewallを購入しました。 詳細については、「Cloud Firewallの購入」をご参照ください。

ステップ1: ファイアウォールの有効化

Cloud Firewallには、インターネットファイアウォール、VPCファイアウォール、内部ファイアウォール、NATファイアウォールの種類があります。 Cloud Firewallの購入後にアクセス制御ポリシーを設定しないか、脅威検出エンジンのモードを有効にすると、Cloud Firewallはサービスを保護できません。

ファイアウォールのタイプ | 説明 | 関連ドキュメント |

インターネットファイアウォール | インターネットファイアウォールは、パブリックIPアドレス間のトラフィックを集中的に保護できます。 | インターネットファイアウォールを有効にします。 詳細については、「Internet Firewall」をご参照ください。 |

VPCファイアウォール | VPCファイアウォールは、Cloud Enterprise network (CEN) インスタンスのトランジットルーターまたはExpress Connect回路を使用して接続されているネットワークインスタンス間のトラフィックを保護できます。 保護スコープの詳細については、「概要」をご参照ください。 説明 Cloud Firewall Enterprise EditionとUltimate EditionのみがVPCファイアウォールをサポートしています。 | VPCファイアウォールを有効にします。 詳細については、「Enterprise Editionトランジットルーター用のVPCファイアウォールの設定」をご参照ください。 |

内部ファイアウォール | 内部ファイアウォールは、ECSインスタンス間のインバウンドトラフィックとアウトバウンドトラフィックを保護し、不正アクセスをブロックします。 Cloud firewallコンソールで内部ファイアウォールに対して設定および公開したアクセス制御ポリシーは、ECSセキュリティグループに同期されます。 内部ファイアウォールを有効にする必要はありません。 説明 Cloud Firewall Enterprise EditionとUltimate Editionのみが内部ファイアウォールをサポートしています。 | 内部ファイアウォールのアクセス制御ポリシーを構成します。 詳細については、「内部ファイアウォールのアクセス制御ポリシーの作成」をご参照ください。 |

NATファイアウォール | NATファイアウォールは、インターネットへのアクセスに使用されるプライベートIPアドレスのトラフィックを制御および保護できます。 | NATファイアウォールを有効にします。 詳細は、「NATファイアウォール」をご参照ください。 |

アセットのファイアウォールを有効または無効にすると、[ファイアウォールのステータス] 列のファイアウォールのステータスが有効または無効に変わります。 値Enabledは、ファイアウォールが有効であることを示します。 値Disabledは、ファイアウォールがアセットを保護しなくなったことを示します。 システムは、ファイアウォールのステータスを更新するのに数秒を要する。

ステップ2: IPS設定の設定

(オプション) 侵入防止ポリシーの設定

Cloud FirewallにはIPSメカニズムが組み込まれており、トロイの木馬やWebシェルを含むリクエストペイロードや悪意のあるファイルなど、悪意のあるトラフィックや攻撃をリアルタイムで検出して傍受できます。 Cloud Firewallは、脅威インテリジェンスに基づいて侵入をインテリジェントにブロックできます。 IPSは、脅威インテリジェンス機能、侵入防止ルール、インテリジェントモデルベースの認識アルゴリズム、および仮想パッチ機能に基づいて攻撃を検出します。 詳細については、「IPS設定」をご参照ください。

脅威検出エンジンの動作モードは、モニタモードとブロックモードです。 Monitor作業モードでは、Cloud Firewallは悪意のあるトラフィックに対してのみアラートを生成します。 ブロック作業モードでは、Cloud Firewallはアラートを生成し、攻撃ペイロードを自動的にブロックします。 Cloud Firewallは、さまざまな種類の攻撃に対してさまざまなレベルのブロックモードも提供します。 次の表に、レベルの使用シナリオを示します。

Loose: 誤検出率が高いのを防ぐルールを使用して、攻撃を緩やかにブロックします。 このレベルは、偽陽性の割合を最小限に抑えることを必要とするビジネスに適しています。

中: 共通のルールを使用して、標準的な方法で攻撃をブロックします。 このレベルは毎日のO&Mに適しており、厳密なレベルよりも偽陽性の割合が低くなります。

厳密: すべてのルールを使用して、攻撃を厳密にブロックします。 このレベルは、偽陰性の割合を最小化することが要求されるビジネスに適している。 このレベルは、中レベルよりも高い割合の偽陽性を引き起こし得る。

予防設定を変更するときは、モニター作業モードを有効にすることを推奨します。 トライアルの実行後、偽陽性を分析し、分析結果に基づいてブロック作業モードを有効にします。

侵入防止の詳細については、以下のトピックを参照してください。

保護結果の表示

侵入ブロック情報を表示するには、次の操作を実行します。Cloud Firewallコンソールにログインします。 左側のナビゲーションウィンドウで、[検出と応答] > [侵入防止] を選択します。 [侵入防御] ページで、[保護ステータス] または [VPC保護] タブをクリックします。 侵入ブロック情報には、送信元IPアドレス、宛先IPアドレス、ブロックされたアプリケーション、ブロックされた送信元、およびブロックイベントの詳細が含まれます。 詳細については、「侵入防止」をご参照ください。

ステップ3: トラフィック統計を表示する

トラフィック分析機能は、アウトバウンド接続、インターネット露出、VPCアクセスに関する統計などのリアルタイムのトラフィック統計を提供し、可視化された方法でトラフィックを制御し、異常なトラフィックを識別できるようにします。

アウトバウンド接続

[アウトバウンド接続] ページで、クラウドアセットのドメイン名とIPアドレスを確認できます。 インテリジェンスタグ、アクセスの詳細、およびログに基づいて、設定されたアウトバウンドアクセス制御ポリシーを確認できます。 詳細については、「送信接続」をご参照ください。

インターネット露出

インターネット上に公開されているサービス、ポート、パブリックIPアドレス、およびクラウドサービス情報を表示できます。 推奨されるインテリジェントポリシーと公開されているパブリックIPアドレスに関する情報に基づいて、アクセス制御ポリシーを強化できます。 詳細については、「インターネット公開」をご参照ください。

VPCアクセス

VPCアクセスページには、トラフィックのトレンドチャート、セッション、VPC間のオープンポートが表示されます。 異常なトラフィックを表示およびトラブルシューティングし、VPCのアクセス制御ポリシーを強化できます。 詳細は、「VPCアクセス」をご参照ください。

トラフィック統計は、適切なアクセス制御ポリシーを設定するために使用できる重要な情報です。 アクセス制御ポリシーを設定する前に、アセットに関するトラフィック統計を表示することを推奨します。

ステップ4: アクセス制御ポリシーの作成

Cloud Firewallを使用すると、インターネットを介したインバウンドおよびアウトバウンドトラフィック、および内部ネットワークを介した相互アクセストラフィックのアクセス制御ポリシーを作成して、資産への侵入のリスクを軽減できます。

アクセス制御ポリシーを設定しない場合、Cloud Firewallはすべてのトラフィックを許可します。 アクセス制御ポリシーを設定する方法の詳細については、以下のトピックを参照してください。

アクセス制御ポリシーの設定

アウトバウンドポリシーのアクションを [拒否] に設定することを推奨します。 ビジネスに必要なアウトバウンド接続を許可するためにポリシーが使用されている場合、アウトバウンドポリシーのアクションを [拒否] に設定しないでください。

アウトバウンドアクセス制御ポリシーの送信元アドレスがプライベートIPアドレスの場合は、NATファイアウォールが作成されていることを確認してください。 それ以外の場合、送信アクセス制御ポリシーは有効になりません。 詳細については、「NAT ファイアウォール」をご参照ください。

境界 | 方向 | 説明 | 関連ドキュメント |

インターネット境界 | アウトバウンド | インターネットファイアウォール用に作成されたアウトバウンドアクセス制御ポリシーは、クラウドアセットからインターネットへのアウトバウンドトラフィックを管理できます。 インターネットへのトラフィックを許可するようにポリシーを設定し、すべてのクラウドアセットからインターネットへのトラフィックを拒否するようにポリシーを設定することを推奨します。 これにより、特定のクラウドアセットからインターネットへのトラフィックが許可され、内部ネットワーク内のクラウドアセットからのすべてのアウトバウンドトラフィックが拒否されます。 これにより、アウトバウンド接続のリスク管理が容易になります。 インターネットファイアウォールのアクセス制御ポリシーを設定する前に、インターネットファイアウォールが有効になっていることを確認してください。 それ以外の場合、ポリシーは有効になりません。 信頼できるIPアドレスからインターネットへのトラフィックを許可するようにインバウンドポリシーを設定し、ポリシーの最優先度を指定する必要があります。 次に、すべてのソースからインターネットへのトラフィックを拒否する2番目のアウトバウンドポリシーを作成し、ポリシーの最優先度を指定します。 複数の送信元、送信先、およびポートを指定する場合は、アドレス帳を使用するか、複数のポリシーを作成できます。 | アウトバウンドトラフィックからインバウンドトラフィックへの特定のポートへのアクセスのみを許可するアクセス制御ポリシーの設定 |

インバウンド | インターネットファイアウォール用に作成されたアクセス制御ポリシーは、ユーザーからクラウドサービスへのインバウンドトラフィックを管理できます。 クラウドサービスへのトラフィックを許可する許可ポリシーを作成し、すべてのソース、プロトコル、ポート、およびアプリケーションからのトラフィックを拒否する拒否ポリシーを作成することを推奨します。 これにより、信頼できるトラフィックが許可され、疑わしいまたは悪意のあるトラフィックがブロックされます。 これにより、外部ネットワークからのリスクの管理が容易になります。 インターネットファイアウォールのアクセス制御ポリシーを設定する前に、インターネットファイアウォールが有効になっていることを確認してください。 それ以外の場合、ポリシーは有効になりません。 信頼済みIPアドレスから内部ネットワークへのトラフィックを許可するインバウンドポリシーを作成し、ポリシーの最優先度を指定する必要があります。 次に、すべてのソースから内部ネットワークへのトラフィックを拒否する2番目のインバウンドポリシーを作成し、ポリシーの最優先度を指定します。 複数の送信元、送信先、およびポートを指定する場合は、アドレス帳を使用するか、複数のポリシーを作成できます。 | ||

NAT境界 | アウトバウンド | NATファイアウォールまたはNATゲートウェイを有効にすると、NATファイアウォールは、VPC内の内部対応リソースからNATゲートウェイへのすべてのアウトバウンドトラフィック (同じVPC内のリソースおよびVPC間のリソースを含む) を監視します。 NATファイアウォールは、トラフィックに関する情報をユーザー定義のアクセス制御ポリシーおよび組み込みの脅威インテリジェンスライブラリと照合して、トラフィックを許可するかどうかを判断します。 情報には、ソースアドレス、宛先アドレス、ポート、プロトコル、アプリケーション、およびドメイン名が含まれます。 このようにして、インターネットへの不正アクセスがブロックされます。 | |

VPC境界 | 相互 | VPCファイアウォール用に作成されたアクセス制御ポリシーは、2つのVPC間のトラフィックを制御できます。 信頼できるIPアドレスからVPCへのトラフィックを許可するようにポリシーを設定し、他のIPアドレスからVPCへのトラフィックを拒否するように別のポリシーを設定することを推奨します。 VPCファイアウォールは、2つのVPC間のトラフィックを監視および制御できます。 デフォルトでは、VPCファイアウォールを有効にすると、VPCファイアウォールはすべてのトラフィックを許可します。 信頼できるソースからのトラフィックを許可するには、VPCファイアウォールの許可ポリシーを作成し、ポリシーの最優先を指定する必要があります。 次に、VPCファイアウォールの2番目の拒否ポリシーを作成して、すべてのソースからのトラフィックを拒否し、ポリシーに最低優先度を指定します。 | |

内部境界 | インバウンドとアウトバウンド | 内部ファイアウォールは、ECSインスタンス間のインバウンドトラフィックとアウトバウンドトラフィックを管理して、不正アクセスをきめ細かくブロックできます。 Cloud firewallコンソールで内部ファイアウォールに対して設定および公開したアクセス制御ポリシーは、ECSセキュリティグループに同期されます。 クラウドサービスへのトラフィックを許可するようにアクセス制御ポリシーを設定し、すべてのソース、プロトコル、ポート、およびアプリケーションを拒否するようにアクセス制御ポリシーを設定することを推奨します。 ポリシーグループは、共通ポリシーグループとエンタープライズポリシーグループに分類されます。 ECSインスタンスの数が少ない場合は、ECSセキュリティグループである共通のポリシーグループを使用できます。 多数のECSインスタンスがある場合は、エンタープライズポリシーグループを使用することを推奨します。 一般的なポリシーグループと比較して、エンタープライズポリシーグループにはより多くのインスタンスを含めることができます。 エンタープライズポリシーグループに含めることができるプライベートIPアドレスの数は無制限です。 エンタープライズセキュリティグループのセキュリティグループルールを設定し、より簡単に管理することができます。 エンタープライズセキュリティグループは、大規模ネットワークで効率的なO&Mを必要とする企業に適しています。 |

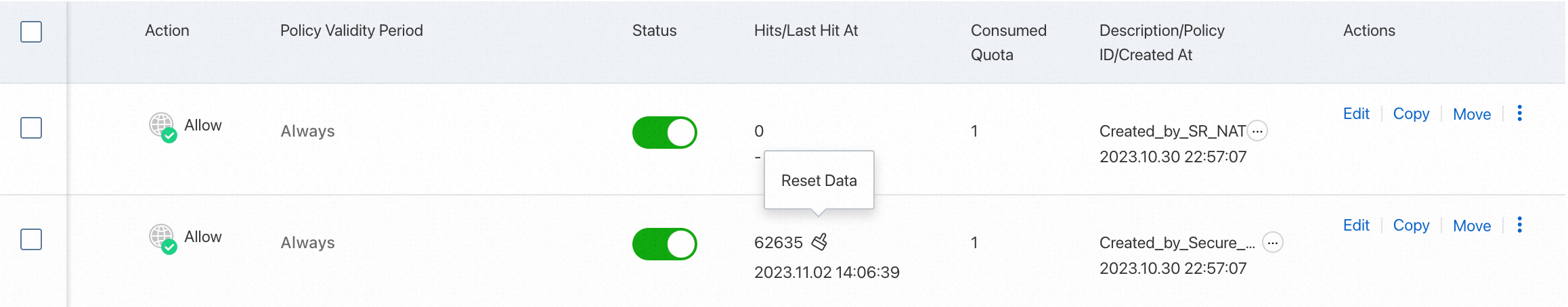

アクセス制御ポリシーのヒット詳細の表示

デフォルトでは、アクセス制御ポリシーは作成後すぐに有効になります。 アクセス制御ポリシーのヒットの詳細を表示するには、次の操作を実行します。Cloud Firewallコンソールにログインします。 左側のナビゲーションウィンドウで、[アクセス制御]> [インターネットボーダー] を選択します。 アクセス制御ポリシーリストで、アクセス制御ポリシーを見つけ、ヒット /最終ヒット列でポリシーのヒットステータスを表示します。 詳細については、「インターネットファイアウォールのアクセス制御ポリシーの作成」をご参照ください。

Hits/Last Hit At列には、ヒット数とポリシーが最後にヒットした時刻が表示されます。 列に値が表示されている場合、ポリシーはヒットしました。 値をクリックすると、[トラフィックログ] タブに移動して詳細を表示できます。 詳細については、「ログ監査」をご参照ください。

ステップ5: 通知の設定

アセット攻撃のリスクが発生したとき、またはアセットが追加されたときに通知を受け取るように通知を設定できます。 これにより、資産のステータスを分析し、できるだけ早い機会に例外を処理して資産のセキュリティを確保できます。

Cloud Firewallでサポートされている通知の種類と通知の設定方法の詳細については、「通知」をご参照ください。

関連ドキュメント

ネットワークトラフィック分析で例外をトラブルシューティングする方法の詳細については、「ネットワークトラフィック分析に関するFAQ」をご参照ください。

IPS関連の例外のトラブルシューティング方法の詳細については、「IPSに関するよくある質問」をご参照ください。

ログ分析機能を使用すると、保護されたアセットのトラフィックログをリアルタイムで収集、クエリ、分析、処理、および消費できます。 詳細は、「ログ分析」をご参照ください。

マルチアカウント管理機能を使用すると、リソースを一元管理できます。 詳細については、「マルチアカウント管理機能の使用」をご参照ください。