仮想プライベートクラウド (VPC) 内の Elastic Compute Service (ECS) インスタンスやエラスティックコンテナインスタンスなどのリソースが NAT ゲートウェイを使用してインターネットに直接アクセスする場合、不正アクセス、データ漏洩、トラフィック攻撃などのセキュリティリスクが発生する可能性があります。これらのリスクを軽減するために、NAT ファイアウォールを有効にして不正なトラフィックをブロックできます。このトピックでは、NAT ファイアウォールの設定方法について説明します。

次のビデオチュートリアルでは、NAT ゲートウェイの NAT ファイアウォールを有効にする方法を順を追って説明します。

機能説明

実装

数回クリックするだけで NAT ファイアウォールを有効にして資産情報を同期し、NAT ファイアウォールのアクセス制御ポリシーを設定し、トラフィック分析結果と監査ログを表示できます。

NAT ファイアウォールまたは NAT ゲートウェイを有効にすると、NAT ファイアウォールは、同じ VPC 内のリソースと VPC 間のリソースを含む、VPC 内の内部向けリソースから NAT ゲートウェイへのすべてのアウトバウンド トラフィックを監視します。 NAT ファイアウォールは、トラフィックに関する情報をユーザー定義のアクセス制御ポリシーおよび組み込みの脅威インテリジェンスライブラリと照合して、トラフィックを許可するかどうかを決定します。情報には、送信元アドレス、宛先アドレス、ポート、プロトコル、アプリケーション、ドメイン名が含まれます。このようにして、インターネットへの不正アクセスがブロックされます。

次の図は例を示しています。

影響

NAT ファイアウォールを有効または無効にすると、Cloud Firewall は NAT エントリを切り替えます。その結果、持続的接続は 1 ~ 2 秒間一時的に閉じられますが、短期間の接続は影響を受けません。オフピーク時に NAT ファイアウォールを有効または無効にすることをお勧めします。

NAT ファイアウォールを作成する場合、ワークロードは影響を受けません。ただし、NAT ファイアウォールを作成するときにステータスをオンにすると、持続的接続は 1 ~ 2 秒間一時的に閉じられますが、短期間の接続は影響を受けません。

説明NAT ファイアウォールの作成に必要な時間は、NAT ゲートウェイに関連付けられている Elastic IP アドレス (EIP) の数によって異なります。必要な時間は、EIP が追加されるごとに約 2 ~ 5 分増加します。この期間中、ワークロードは影響を受けません。

無効にした後に NAT ファイアウォールを削除しても、ワークロードは影響を受けません。

制限

NAT ファイアウォールを有効にした後、NAT ファイアウォールの vSwitch のルート、またはネクストホップが NAT ファイアウォールであるルートを変更しないことをお勧めします。そうしないと、サービス中断が発生する可能性があります。

NAT ファイアウォールを有効にした後、保護のためにクロス VPC CIDR ブロックを NAT ファイアウォールに追加する場合は、NAT ファイアウォールの vSwitch のルートテーブルを手動で更新します。 NAT ファイアウォールを無効にした後にルートの欠落を防ぐために、NAT ファイアウォールが有効になる前に使用されていたルートテーブルの対応するルートを更新することをお勧めします。

Cloud Firewall の有効期限が切れ、Cloud Firewall を更新しないと、作成した NAT ファイアウォールは自動的に解放され、トラフィックは元のルートに戻されます。スイッチオーバー中にサービス中断が発生する可能性があります。

Cloud Firewall が期待どおりに実行されるようにするには、自動更新を有効にするか、できるだけ早く Cloud Firewall を更新することをお勧めします。詳細については、「更新」をご参照ください。

NAT ファイアウォールが 2023 年 9 月 1 日より前に作成された場合、同じ宛先 IP アドレスと宛先ポートを持つ接続に対する NAT ファイアウォールの最大保護帯域幅は 20 Mbit/s です。同じ宛先 IP アドレスと宛先ポートを持つ接続の帯域幅が 20 Mbit/s を超えると、ネットワークのジッターが発生する可能性があります。 NAT ファイアウォールの最大保護帯域幅を増やす場合は、NAT ファイアウォールを削除して NAT ファイアウォールを作成することをお勧めします。

NAT ファイアウォールが 2023 年 9 月 1 日以降に作成された場合、保護帯域幅に制限はありません。

NAT ファイアウォールは IPv6 アドレスのトラフィックを保護できません。

NAT ファイアウォールを作成すると、Cloud Firewall は自動的に SNAT エントリを作成します。新しく作成された SNAT エントリの数は、NAT ゲートウェイに関連付けられている EIP の数と同じです。 SNAT エントリを変更または削除しないでください。

NAT ゲートウェイに追加できる SNAT エントリの最大数は、「一般的なクォータ」トピックで確認できます。 NAT ファイアウォール用に特定の SNAT エントリのクォータを予約することをお勧めします。予約済みのクォータは、NAT ゲートウェイに関連付けられている EIP の数と等しくする必要があります。

ワークフロー

次のフローチャートは、NAT ファイアウォールの使用方法を示しています。

Cloud Firewall では、NAT ファイアウォールにデフォルトのクォータが提供されます。デフォルトのクォータでビジネス要件が満たされない場合は、追加のクォータを購入できます。詳細については、「Cloud Firewall を購入する」をご参照ください。

前提条件

Cloud Firewall がアクティブ化され、NAT ファイアウォール用に十分なクォータが購入されていること。詳細については、「Cloud Firewall の購入」をご参照ください。

インターネット NAT ゲートウェイが作成されていること。詳細については、「インターネット NAT ゲートウェイの作成と管理」をご参照ください。

重要NAT ファイアウォール機能は、インターネット NAT ゲートウェイのみをサポートします。

インターネット NAT ゲートウェイは、次の要件を満たしている必要があります。

インターネット NAT ゲートウェイは、NAT ファイアウォール機能が利用可能なリージョンにあること。 NAT ファイアウォール機能が利用可能なリージョンの詳細については、「サポートされているリージョン」をご参照ください。

少なくとも 1 つの EIP がインターネット NAT ゲートウェイに関連付けられており、NAT ゲートウェイに関連付けられている EIP の数が 10 以下であること。詳細については、「インターネット NAT ゲートウェイの作成と管理」をご参照ください。

SNAT エントリが作成され、インターネット NAT ゲートウェイに DNAT エントリが存在しないこと。詳細については、「SNAT エントリの作成と管理」をご参照ください。

インターネット NAT ゲートウェイに DNAT エントリが存在する場合は、NAT ファイアウォールを有効にする前に DNAT エントリを削除する必要があります。詳細については、「DNAT エントリの作成と管理」をご参照ください。

インターネット NAT ゲートウェイを指す 0.0.0.0 ルートが、インターネット NAT ゲートウェイの VPC に追加されていること。詳細については、「ルートテーブルの作成と管理」をご参照ください。

インターネット NAT ゲートウェイの VPC に割り当てられている CIDR ブロックのサブネットマスクの長さが少なくとも 28 ビットであること。 VPC のセカンダリ CIDR ブロックもサポートされています。

NAT ファイアウォールの作成と有効化

このセクションでは、NAT ファイアウォールを作成する方法について説明します。 NAT ゲートウェイごとに NAT ファイアウォールを作成できます。

使用上の注意

新しい NAT ゲートウェイに関する情報を NAT ファイアウォール機能に同期するには、約 1 ~ 5 分かかります。

NAT ゲートウェイに関連付けられている EIP と NAT ゲートウェイに設定されている SNAT エントリを NAT ファイアウォール機能に同期するには、約 1 ~ 2 分かかります。 EIP と SNAT エントリは、同期が完了するまで有効になりません。

タブの Synchronize Assets をクリックして、EIP の数と SNAT エントリを手動で同期することもできます。

NAT ゲートウェイを指すルートを NAT ファイアウォール機能に同期するには、30 分かかります。

タブの Synchronize Assets をクリックして、ルートを手動で同期することもできます。

NAT ファイアウォールを作成すると、Cloud Firewall は次の操作を実行します。

NAT ゲートウェイを指す 0.0.0.0/0 ルートを、NAT ファイアウォール用に作成された vSwitch のルートテーブルに追加します。

システムルートテーブルの 0.0.0.0/0 ルートを変更して、ネクストホップを Cloud Firewall の ENI にポイントします。

説明NAT ファイアウォールを作成すると、Cloud Firewall は NAT ファイアウォールの VPC にカスタムルートテーブルを作成します。 Flannel ネットワークプラグインを使用する Container Service for Kubernetes (ACK) クラスタが VPC にデプロイされている場合は、NAT ファイアウォールを作成した後にクラウドコントローラマネージャ (CCM) を使用して VPC のシステムルートテーブルを追加することにより、VPC 用に複数のルートテーブルを設定する必要があります。そうしないと、クラスタのノードスケールアウト操作に影響を与える可能性があります。詳細については、「VPC 用に複数のルートテーブルを設定する」をご参照ください。

CCM を使用して NAT ファイアウォールの VPC 用に複数のルートテーブルを既に設定している場合は、この注意を無視してください。

手順

Cloud Firewall コンソール にログインします。 左側のナビゲーションウィンドウで、ファイアウォールスイッチ をクリックします。

NAT Firewall タブをクリックします。 [NAT ファイアウォール] タブで、必要な NAT ゲートウェイを見つけ、操作する 列の Create をクリックします。

NAT ファイアウォールの作成 パネルで、自動チェック手順の ワンクリックでチェック開始 をクリックします。チェックが完了し、すべての診断項目に合格したら、次へ をクリックします。

NAT ゲートウェイが NAT ファイアウォールを作成するために必要なすべての条件を満たしていることを確認した場合は、Skip and start creation now. をクリックします。

トラフィックリダイレクトモード手順で、トラフィックリダイレクトモードパラメータを設定します。次のトラフィックリダイレクトモードがサポートされています。

vSwitch を自動的に作成(推奨): このオプションは、予約済みの CIDR ブロックが十分にあるシナリオに適しています。このオプションを選択すると、トラフィックは自動的にリダイレクトされます。

vSwitch を手動で選択: このオプションは、予約済みの CIDR ブロックが不十分なシナリオに適しています。このオプションを選択した場合は、既存の vSwitch の CIDR ブロックを指定するか、vSwitch を手動で作成する必要があります。設定は複雑で、専門の担当者が必要です。

ファイアウォールの作成手順で、次のパラメータを設定します。

パラメータ

説明

基本情報

名前

NAT ファイアウォールの名前を入力します。

ファイアウォールへの切り替え設定

ルートテーブルの選択

ネクストホップが NAT ゲートウェイであるルートテーブルを選択します。システムは、Cloud Firewall 用に作成されたルートテーブルへのネクストホップを自動的に変更します。このようにして、内部資産宛てのトラフィックのネクストホップは NAT ファイアウォールをポイントします。

[vSwitch CIDR ブロック]([トラフィックリダイレクトモード] 手順で vSwitch を自動的に作成 を選択した後)

または [トラフィックリダイレクト用の VSwitch]([トラフィックリダイレクトモード] 手順で vSwitch を手動で選択 を選択した後)

新しい vSwitch を [作成] するか、[既存の] vSwitch を選択できます。

vSwitch の CIDR ブロックを作成するための使用上の注意:

トラフィックリダイレクトのために、vSwitch の CIDR ブロックを NAT ファイアウォールに割り当てる必要があります。 CIDR ブロックのサブネットマスクの長さは少なくとも 28 ビットで、ネットワーク計画と競合してはなりません。

vSwitch の CIDR ブロックは、VPC に割り当てられた CIDR ブロックのサブネットであり、現在のサービス CIDR ブロックと競合しない必要があります。 VPC のセカンダリ CIDR ブロックもサポートされています。 vSwitch の CIDR ブロックを割り当てると、Cloud Firewall は自動的に vSwitch をカスタムルートテーブルに関連付けます。

既存の vSwitch を選択するための使用上の注意:

NAT ファイアウォールには、次の要件を満たす vSwitch が必要です。詳細については、「VPC の作成と管理」をご参照ください。

vSwitch、NAT ゲートウェイ、および NAT ファイアウォールは、同じ VPC にデプロイする必要があります。

vSwitch は、NAT ゲートウェイと同じゾーンにある必要があります。

vSwitch の CIDR ブロックのサブネットマスクの長さは少なくとも 28 ビットで、CIDR ブロック内の使用可能な IP アドレスの数は、NAT ゲートウェイの SNAT エントリで指定されている EIP の数よりも大きい必要があります。

他のクラウドリソースは vSwitch に接続されていません。

ルートテーブルを作成し、ルートテーブルを vSwitch に関連付けます。詳細については、「ルートテーブルの作成と管理」をご参照ください。

オプション。ビジネス要件に基づいて、0.0.0.0/0 エントリ以外のカスタムルートをルートテーブルに追加します。詳細については、「カスタムルートテーブルを使用してネットワークトラフィックを管理する」をご参照ください。

たとえば、ワークロードで VPC 間の通信が必要な場合は、VPC のバックホールルートをルートテーブルに手動で追加する必要があります。

説明ドロップダウンリストに vSwitch が表示されない場合、または必要な vSwitch が選択不可になっている場合は、vSwitch が他のクラウドリソースに関連付けられているかどうか、および vSwitch がカスタムルートテーブルに関連付けられているかどうかを確認します。 vSwitch を指定した後、NAT Firewall タブの右上隅にある Synchronize Assets をクリックできます。

エンジンモード

エンジンモード

アクセス制御ポリシーの照合モードを選択します。有効な値:

緩いモード(デフォルト): アプリケーションタイプまたはドメイン名が不明として識別されたトラフィックは、通常のアクセスを確保するために許可されます。

厳密モード: アプリケーションタイプまたはドメイン名が不明として識別されたトラフィックは、設定したすべてのポリシーによって処理されます。拒否ポリシーを設定すると、トラフィックは拒否されます。

[上記の注意事項を読みました] を選択し、[ファイアウォールの有効化] をクリックします。

NAT ファイアウォールが作成された後、[ステータス] を手動でオンにする必要があります。

トラフィックは、NAT ファイアウォールを有効にした後にのみ、NAT ファイアウォールにルーティングできます。

次のステップ

NAT ファイアウォール を有効にした後、NAT ファイアウォール のアクセス制御ポリシーを設定し、監査ログを表示して、プライベート資産から発信されインターネット宛てのトラフィックを制御できます。

アクセス制御ポリシーの設定

アクセス制御ポリシーを設定しないと、Cloud Firewall はすべてのトラフィックを自動的に許可します。 NAT ファイアウォールのアクセス制御ポリシーを作成して、内部資産からインターネットへのトラフィックをきめ細かく管理できます。

タブに移動し、管理する NAT ファイアウォールを見つけ、操作する 列の ![]() アイコンをクリックし、次に Access Control をクリックします。

アイコンをクリックし、次に Access Control をクリックします。

表示されるページで、NAT ファイアウォールのアクセス制御ポリシーを作成します。詳細については、「NAT ファイアウォールのアクセス制御ポリシーを作成する」をご参照ください。

監査ログの表示

タブに移動し、管理する NAT ファイアウォールを見つけ、操作する 列の ![]() アイコンをクリックし、次に ログ監査 をクリックします。

アイコンをクリックし、次に ログ監査 をクリックします。

表示されるページで、プライベートネットワークから発信されインターネット宛てのトラフィックのログをクエリします。詳細については、「ログ監査」をご参照ください。

トラフィック分析結果の表示

タブに移動し、管理する NAT ファイアウォールを見つけ、操作する 列の ![]() アイコンをクリックし、次に トラフィック分析 をクリックします。

アイコンをクリックし、次に トラフィック分析 をクリックします。

表示されるページで、NAT ゲートウェイの IP アドレスを使用して、資産からインターネットに開始されたアウトバウンド接続の分析結果を表示します。詳細については、「アウトバウンド接続」をご参照ください。

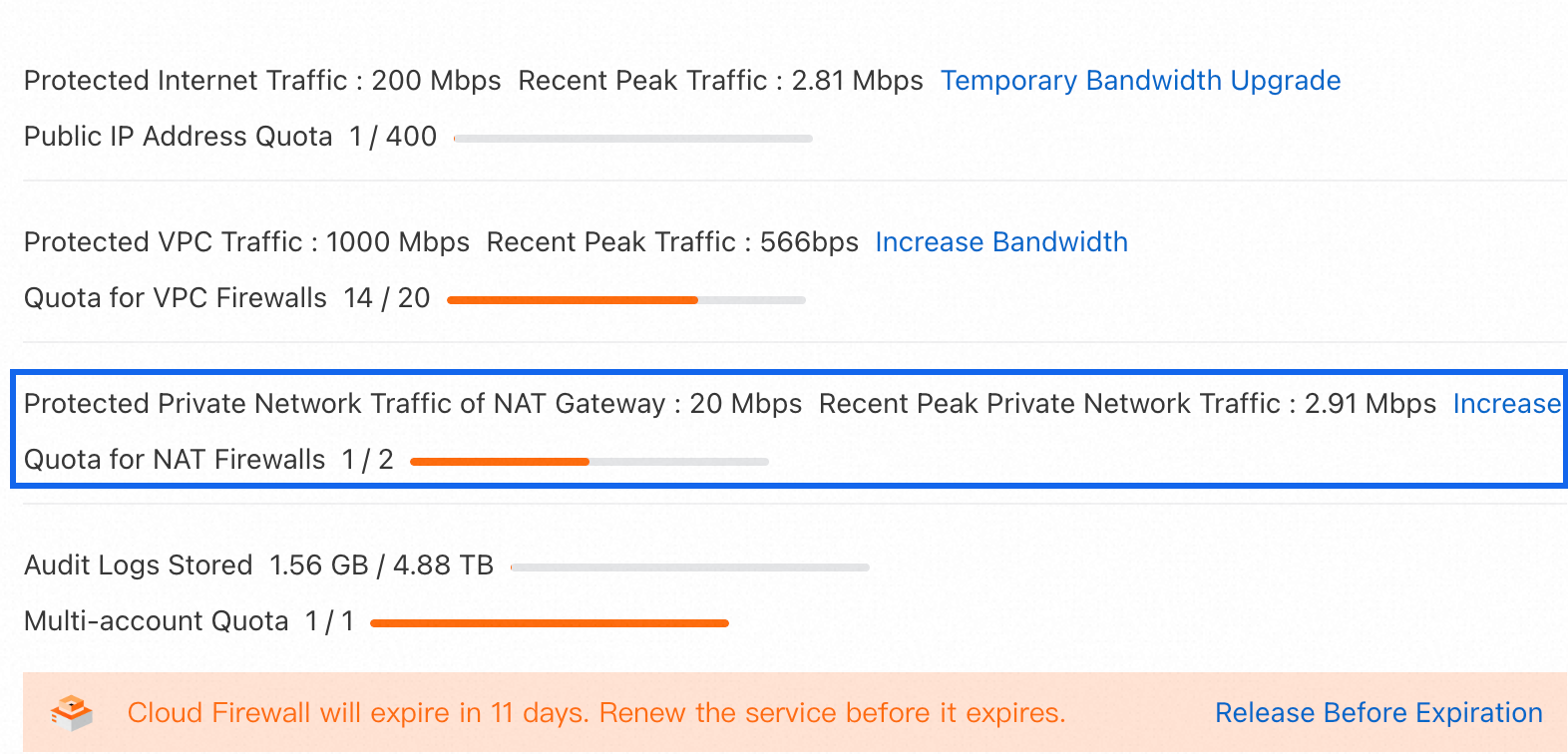

保護されたトラフィックに関する統計の表示

左側のナビゲーションウィンドウで、概要 をクリックします。 概要 ページの右上隅にある 購入済みの仕様と使用状況 をクリックして、NAT ファイアウォールで保護できるピークトラフィック、最近のトラフィックピーク、および NAT ファイアウォールに使用されるクォータを表示します。

NAT ファイアウォールの vSwitch を表示する

タブをクリックし、NAT ファイアウォールリストの右上隅にある ファイアウォール vSwitch リスト をクリックします。

NAT ファイアウォールの無効化と削除

NAT ファイアウォールを無効にすると、Cloud Firewall は NAT エントリを切り替えます。その結果、持続的接続は 1 ~ 2 秒間一時的に閉じられますが、短期間の接続は影響を受けません。無効にした後に NAT ファイアウォールを削除しても、ワークロードは影響を受けません。

有効になっているときに NAT ファイアウォールを直接削除すると、Cloud Firewall は NAT ファイアウォールを同時に無効化して削除します。持続的接続は 1 ~ 2 秒間一時的に閉じられます。

NAT ファイアウォールを無効にする

タブに移動し、無効にする NAT ファイアウォールを見つけ、スイッチ 列のスイッチをオフにします。

NAT ファイアウォールを削除する

タブに移動し、削除する NAT ファイアウォールを見つけ、操作する 列の

アイコンをクリックし、次に Delete をクリックします。

アイコンをクリックし、次に Delete をクリックします。

参考文献

内部資産から指定されたドメイン名へのトラフィックを管理する方法の詳細については、「内部サーバーのみが指定されたドメイン名にアクセスできるようにポリシーを設定する」をご参照ください。

NAT ファイアウォールのトラフィックログを表示する方法の詳細については、「ログ監査」をご参照ください。

インターネットファイアウォールの詳細については、次のトピックをご参照ください。