このトピックでは、Cloud Firewall のアクセス制御ポリシーを使用してビジネストラフィックを制御する際に発生する可能性のある問題について説明します。 このトピックでは、問題の解決策も提供します。

機能に関する FAQ

操作に関する FAQ

透過プロキシモードの WAF とインターネットファイアウォールの両方を有効にした場合、転送ポート経由のトラフィックは Cloud Firewall のアクセス制御ポリシーによって制御できますか?

透過プロキシモードの Web Application Firewall(WAF)とインターネットファイアウォールの両方を有効にした場合、インターネットファイアウォール用に作成されたアクセス制御ポリシーを使用して、転送ポート経由のトラフィックを制御できます。 ただし、転送ポート経由のトラフィックに対してログ監査、ログ分析、またはトラフィック統計収集を実行することはできません。 他のポート経由のトラフィックは影響を受けません。

アクセス制御ポリシーのデフォルトクォータを増やすことはできますか?

サブスクリプション課金方法を使用する Cloud Firewall の Premium Edition、Enterprise Edition、および Ultimate EditionWordPress を使用していて、インターネットファイアウォール、NAT ファイアウォール、または仮想プライベートクラウド(VPC)ファイアウォールのアクセス制御ポリシーのクォータがビジネス要件を満たせない場合は、Cloud Firewall 購入ページ で 追加ポリシーのクォータ パラメータを設定してクォータを増やすことができます。 詳細については、「サブスクリプション」をご参照ください。

従量課金制の Cloud Firewall を使用している場合、アクセス制御ポリシーのクォータを増やすことはできません。 詳細については、「従量課金」をご参照ください。

保護された VPC トラフィック帯域幅を増やすことはできますか?

はい。購入した VPC トラフィック処理能力がビジネス要件を満たせない場合は、保護された VPC トラフィック パラメータを設定して、保護できるクロス VPC トラフィックのピークを増やすことができます。

Enterprise Edition: 基本価格には 200 Mbit/s の帯域幅が含まれています。 追加クォータの有効値: 200 ~ 5000。 単位: Mbit/s。

Ultimate Edition: 基本価格には 1,000 Mbit/s の帯域幅が含まれています。 追加クォータの有効値: 1000 ~ 10000。 単位: Mbit/s。

Cloud Firewall は IPv6 CIDR ブロックのトラフィックをブロックできますか?

はい、インターネットファイアウォールにアクセス制御ポリシーを作成した後、Cloud Firewall は IPv6 CIDR ブロックのトラフィックを制御できます。 ポリシーは Cloud Firewall のすべてのエディションでサポートされています。 詳細については、「インターネットファイアウォールにアクセス制御ポリシーを作成する」をご参照ください。

Cloud Firewall とセキュリティグループの違いは何ですか?

セキュリティグループは、ECS インスタンス間のトラフィックを制御するために Elastic Compute Service(ECS)によって提供される仮想ホストファイアウォールです。

Cloud Firewall は、インターネット境界でトラフィックを制御するインターネットファイアウォール、NAT 境界でトラフィックを制御する NAT ファイアウォール、VPC 境界でトラフィックを制御する VPC ファイアウォール、および ECS インスタンス間のトラフィックを制御する内部ファイアウォールを提供します。

セキュリティグループと比較して、Cloud Firewall は次の独自機能を提供します。

アプリケーションベースのアクセス制御。 ポートを指定することなく、HTTP などのプロトコルによってトラフィックを制御できます。

ドメイン名ベースのアクセス制御。 たとえば、ECS インスタンスが特定のドメイン名にのみリクエストを送信できるようにすることができます。

侵入防止。 Cloud Firewall は、一般的なシステムの脆弱性とブルートフォース攻撃に対する先制的な対策を提供します。

アクセス制御ポリシーのモニターモード。 Cloud Firewall はトラフィックを監視しますが、潜在的な悪意のあるトラフィックをブロックしません。

完全なトラフィックログとリアルタイムトラフィック分析。

一元化されたプラットフォームセキュリティ管理。 Cloud Firewall コンソール で内部ファイアウォール用に作成されたアクセス制御ポリシーは、ECS セキュリティグループに自動的に同期されます。 これにより、セキュリティ管理が簡素化されます。

トラフィックを照合するために使用されるアクセス制御ポリシーとセキュリティグループルールの優先順位は何ですか?

Alibaba Cloud のネットワークセキュリティアーキテクチャでは、インバウンドトラフィックは最初に Cloud Firewall のアクセス制御ポリシーと照合され、次にセキュリティグループルールと照合されます。アウトバウンドトラフィックは最初にセキュリティグループルールと照合され、次にアクセス制御ポリシーと照合されます。

アクセス制御ポリシーとセキュリティグループルールは独立した保護メカニズムです。 トラフィックは、アクセス制御ポリシーとセキュリティグループルールの両方で許可されている場合にのみ許可されます。

トラフィックがアクセス制御ポリシーで許可されているが、セキュリティグループルールで拒否されている場合、トラフィックは拒否されます。 トラフィックがアクセス制御ポリシーで拒否されているが、セキュリティグループルールで許可されている場合でも、トラフィックは拒否されます。

共通ポリシーグループとエンタープライズポリシーグループの違いは何ですか?

ECS インスタンス間の内部ファイアウォール用に構成されたポリシーグループは、ECS インスタンスのセキュリティグループに対応します。 ポリシーグループは、ECS インスタンス間のインバウンドトラフィックとアウトバウンドトラフィックを制御する仮想ファイアウォールです。 ポリシーグループは、さまざまなシナリオに適した共通ポリシーグループとエンタープライズポリシーグループに分類されます。

共通ポリシーグループは、ECS インスタンスの基本セキュリティグループに対応します。 同じ基本セキュリティグループ内のリソースは相互に通信できます。 共通ポリシーグループは、他のセキュリティグループのルールで権限付与オブジェクトとして指定できます。 共通ポリシーグループに含めることができるプライベート IP アドレスの数は、エンタープライズポリシーグループのプライベート IP アドレスの数よりも少なくなります。

エンタープライズセキュリティグループは、ECS インスタンスの高度なセキュリティグループに対応します。 エンタープライズポリシーグループでは、より多くのプライベート IP アドレスに対してアクセス制御ポリシーを設定できます。 ただし、同じエンタープライズセキュリティグループ内のリソースは相互に通信できません。また、エンタープライズポリシーグループを他のセキュリティグループのルールで権限付与オブジェクトとして指定することはできません。

詳細については、「基本セキュリティグループと高度なセキュリティグループ」をご参照ください。

アプリケーションタイプが HTTP または HTTPS のドメイン名に対して、アウトバウンドアクセス制御ポリシーを設定しました。 ポリシーが有効かどうかを確認するにはどうすればよいですか?

curl コマンドを実行するか、ブラウザのアドレスバーにドメイン名を入力して、ポリシーが有効かどうかを確認できます。 たとえば、curl -k "https://www.aliyundoc.com" コマンドを実行し、Cloud Firewall コンソールにログインして、ポリシーがヒットした回数と監査ログを表示できます。

telnet コマンドを実行して、ポリシーがドメイン名に有効かどうかを確認しないでください。 telnet example.com 80 コマンドなどの telnet コマンドを実行すると、TCP ハンドシェイクトラフィックのみが生成されます。 完全な HTTP または HTTPS リクエストはシミュレートされません。 この場合、トラフィックのアプリケーションタイプは不明として識別され、トラフィックはアプリケーションタイプが HTTP または HTTPS のポリシーにヒットしません。

セキュリティグループにデフォルトの許可ポリシーを適用した後に返されるエラーのトラブルシューティングを行うにはどうすればよいですか?

エラーが報告されるのは、ポリシーを適用する IP アドレスに関連付けられているセキュリティグループが、次の理由によりデフォルトの許可ポリシーをサポートしていないためです。

IP アドレスに関連付けられているセキュリティグループは、高度なセキュリティグループです。

高度なセキュリティグループ は、デフォルトの許可ポリシーをサポートしていません。

IP アドレスに対してインターネットファイアウォールが無効になっています。

資産をより適切に保護するために、Cloud Firewall によって提供されるファイアウォールが無効になっているリソースにデフォルトの許可ポリシーを適用しないことをお勧めします。 デフォルトの許可ポリシーを適用したリソースのファイアウォールを無効にしないことをお勧めします。

デフォルトの許可ポリシーを適用すると、構成の競合を解決できないというプロンプトが表示されます。 どうすればよいですか?

考えられる原因

IP アドレスに関連付けられているセキュリティグループのセキュリティグループルールの優先順位、プロトコルタイプ、ポート範囲、および権限付与オブジェクトは、適用されるデフォルトの許可ポリシーの優先順位、プロトコルタイプ、ポート範囲、および権限付与オブジェクトと同じです。

解決策

セキュリティグループECS コンソール の [セキュリティグループ] ページに移動して、競合するルールの優先順位を表示および調整することをお勧めします。 詳細については、「セキュリティグループルールを変更する」をご参照ください。 また、チケットを送信して、テクニカルサポートを受けることもできます。

クイック適用アイコンが使用できないのはなぜですか? エラーのトラブルシューティングを行うにはどうすればよいですか?

考えられる原因

競合するセキュリティグループルールが存在します。

解決策

デフォルトの許可ポリシーを適用する前に、プロンプトに従って [適用] をクリックした IP アドレスに関連付けられている ECS セキュリティグループのルール間の競合を解決する必要があります。 詳細については、「インターネットファイアウォール」をご参照ください。

インターネットベースのスキャンによって発生する疑わしいアウトバウンド接続の誤検知を排除するにはどうすればよいですか?

考えられる原因

インターネットベースのポートスキャンが実行されたときに、疑わしいアウトバウンド接続に対して誤検知が生成される場合、インバウンドアクセス制御ポリシーが弱くなっています。 攻撃者がサーバーで無効になっているポートをスキャンすると、サーバーはポートにアクセスできないことを示すインターネット制御メッセージプロトコル(ICMP)パケットを返します。 Cloud Firewall は、ICMP パケットをクライアントによって開始されたアウトバウンド接続と見なします。

解決策

この問題を解決するには、ワークロードに必要なポート経由のトラフィックのみを許可するようにインバウンドアクセス制御ポリシーを設定することをお勧めします。 詳細については、「インターネットファイアウォールにアクセス制御ポリシーを作成する」をご参照ください。

インターネットファイアウォールに対して、送信元が 0.0.0.0/0 に設定されているアウトバウンド拒否アクセス制御ポリシーを設定しました。 しかし、一致するポリシーがないため、一部のトラフィックは依然として許可されています。 なぜですか?

考えられる原因

トラフィックのドメイン名が識別されていません。

優先順位の高いドメイン名ベースのアクセス制御ポリシーを設定し、トラフィックの送信元 IP アドレス、宛先 IP アドレス、およびアプリケーションタイプが識別されています。 ただし、トラフィックのドメイン名は識別されていません。 この場合、トラフィックは許可されます。 これにより、後続のアクセス制御ポリシーによってトラフィックのドメイン名を識別できます。

トラフィックのアプリケーションタイプが識別されていません。

優先順位の高いアプリケーションベースのアクセス制御ポリシーを設定し、トラフィックの送信元 IP アドレス、宛先 IP アドレス、およびポートが識別されています。 ただし、トラフィックのアプリケーションタイプは識別されていません。 この場合、トラフィックは許可されます。 これにより、後続のアクセス制御ポリシーによってトラフィックのアプリケーションタイプを識別できます。

解決策

インターネットファイアウォールのアクセス制御ポリシーに対して厳格モードを有効にします。

厳格モードを有効にすると、Cloud Firewall は、トラフィックのアプリケーションタイプまたはドメイン名が識別されるまで、上記のトラフィックを他のアクセス制御ポリシーと照合します。 拒否ポリシーが設定されている場合、アプリケーションタイプまたはドメイン名が不明として識別されたトラフィックは拒否されます。 詳細については、「アクセス制御エンジンのモードを設定する」をご参照ください。

レイヤー 4 アクセス制御ポリシーのみを作成します。 レイヤー 7 アクセス制御ポリシーは作成しないでください。

レイヤー 4 アクセス制御ポリシーを作成するときは、[アプリケーション] パラメータを ANY に設定します。 宛先にドメイン名を指定しないでください。 Cloud Firewall がトラフィックをレイヤー 4 アクセス制御ポリシーと照合すると、Cloud Firewall はポリシーで指定されたアクションに基づいてトラフィックを処理します。 詳細については、「インターネットファイアウォールにアクセス制御ポリシーを作成する」をご参照ください。

セカンダリドメイン名の指定されたサブドメイン名へのアクセスのみを許可するようにアクセス制御ポリシーを設定するにはどうすればよいですか?

この例では、xyz.com ドメイン名を使用します。 abc.xyz.com ドメイン名へのアクセスのみを許可するようにアクセス制御ポリシーを設定するには、次の操作を実行します。

*.xyz.comドメイン名へのアクセスをブロックするアクセス制御ポリシーを作成し、ポリシーの優先順位を最低に設定します。abc.xyz.comドメイン名へのアクセスを許可するアクセス制御ポリシーを作成し、ポリシーの優先順位を最高に設定します。

サブドメイン名へのアクセスを許可するポリシーの優先順位が、他の Web サイトへのアクセスを拒否するポリシーよりも高いことを確認してください。 詳細については、「インターネットファイアウォールにアクセス制御ポリシーを作成する」をご参照ください。

Cloud Firewall を使用して、堡塁ホストのドメイン名に対するアクセス制御を強化するにはどうすればよいですか?

Bastionhost は、O&M 身分認証、アカウント管理、システム操作監査などのさまざまな機能を提供する包括的な O&M 管理プラットフォームです。 堡塁ホストは、アカウント情報などの大量の機密情報を保存および管理します。 したがって、堡塁ホストは攻撃を受けやすいです。 Bastionhost の新しいバージョンは、ドメイン名ベースのアクセスをサポートしています。 この場合、権限のないユーザーが堡塁ホストにログインして多数の資産にアクセスする可能性があります。

Cloud Firewall を使用して、堡塁ホストのドメイン名に対するアクセス制御を実行することをお勧めします。 Bastionhost と Cloud Firewall の両方を購入すると、Bastionhost は Cloud Firewall のアセットタイプに自動的に追加され、購入した堡塁ホストは Cloud Firewall のアセットリストに自動的に同期されます。 Cloud Firewall を使用して、堡塁ホストに対してアクセス制御、侵入防止、およびネットワークトラフィック分析を実行し、堡塁ホストのパブリック IP アドレスを一元的に管理および保護できます。

アクセス制御:

インターネットファイアウォールにインバウンドアクセス制御ポリシーを設定して、インターネットまたは指定されたエリアのインターネットから堡塁ホストの開いているポートへのトラフィックを許可します。

インターネットファイアウォールにアウトバウンドアクセス制御ポリシーを設定して、堡塁ホストからパブリック IP アドレスへのトラフィックを許可します。

侵入防止: 堡塁ホストのファイアウォールを有効にして、堡塁ホストのインバウンドトラフィックとアウトバウンドトラフィックを Cloud Firewall にリダイレクトして保護します。

詳細については、「Cloud Firewall が Bastionhost とともにデプロイされているシナリオでアクセス制御ポリシーを設定する」をご参照ください。

繰り返しに指定された時間範囲が 2 つの暦日にまたがる場合、アクセス制御ポリシーは有効になりますか?

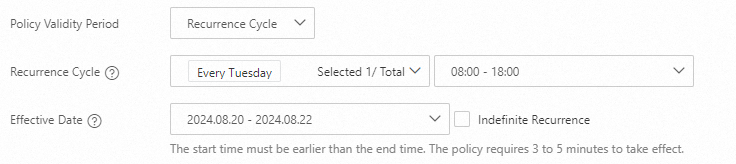

アクセス制御ポリシーを設定するときに、[繰り返し頻度] パラメータに指定した時間範囲が 2 つの暦日にまたがり、[有効日] パラメータに指定した開始時刻が時間範囲内にある場合、繰り返しの実際の終了時刻は翌日の指定された終了時刻に繰り越されます。

例: [繰り返し頻度] パラメータを「毎週火曜日 18:00 ~ 08:00(+1)」に設定し、[有効日] パラメータを 2024.08.20 ~ 2024.08.22 に設定した場合、アクセス制御ポリシーは 2024 年 8 月 20 日 18:00 から 2024 年 8 月 21 日 08:00 まで有効になります。

CEN インスタンスの Enterprise Edition 転送ルータ用に作成された VPC ファイアウォール上の単方向トラフィックが、トラフィックリダイレクションシナリオを変更したときにブロックされた場合はどうすればよいですか?

考えられる原因

VPC 1 から VPC 2 へのトラフィックを許可するアクセス制御ポリシーとデフォルトの拒否ポリシーを設定しました。 トラフィックリダイレクションシナリオを有効または無効にすると、単方向ルーティングの問題が発生し、ICMP および UDP トラフィックの応答パケットが初期トラフィックとして扱われ、Cloud Firewall にリダイレクトされます。 TCP トラフィックは影響を受けません。 この場合、トラフィックの送信元 IP アドレスと宛先 IP アドレスが逆になります。 トラフィックは許可ポリシーにヒットできず、拒否ポリシーによってブロックされます。

ソリューション

短期間のビジネス ジッターが許容できない場合は、Cloud Enterprise Network(CEN)インスタンスの Enterprise Edition 転送ルータ用に作成された VPC ファイアウォールに対して、最も優先度の高い 0.0.0.0/0 許可ポリシーを構成してから、VPC ファイアウォールを有効または無効にすることをお勧めします。この場合、トラフィック リダイレクト シナリオを変更すると、逆トラフィックが許可されます。 VPC ファイアウォールが有効または無効になったら、ポリシーを削除できます。