このトピックでは、例外が発生したときに特定のアセットをすばやく見つける方法について説明します。 たとえば、インターネット境界でのビジネストラフィックの量が購入した保護帯域幅を超え、突然の帯域幅の増減が発生します。 これにより、きめ細かい方法でアセットを管理できます。

インターネット国境でのトラフィックの計算

Cloud Firewallがインターネット境界でトラフィックを処理する場合、ピークのインバウンドトラフィックとピークのアウトバウンドトラフィックの間の大きい値が統計収集に使用されます。 次のリストは、インバウンドトラフィックとアウトバウンドトラフィックの合計を計算するために使用される式を示しています。

インバウンドトラフィック=インターネット上で公開されるリクエストのトラフィック + インターネット上で公開されるレスポンスのトラフィック

アウトバウンドトラフィック=アウトバウンド接続のリクエストのトラフィック + アウトバウンド接続のレスポンスのトラフィック

Cloud Firewallのピークトラフィックは、指定された期間内に集約されます。 特定の時点での総トラフィックは、その時点でのリクエストトラフィックとレスポンストラフィックの合計です。 要求のピークトラフィックと応答のピークトラフィックは、指定された期間内に収集されます。 2つのピークトラフィック値は、同じ時点または異なる時点で生成することができる。 したがって、特定の時点での総トラフィックは、ピーク要求トラフィックとピーク応答トラフィックの合計以下である。

異常なトラフィック識別が必要なシナリオ

ピークまたはボトムのトラフィック異常が発生した場合は、異常なアセットのIPアドレスを特定し、サービスアクセスの詳細を確認する必要があります。 たとえば、ビジネストラフィックの量が購入した保護帯域幅を超えているため、特定のアセットのIPアドレスを見つける必要があります。

手順

ステップ1: 総トラフィックの中の異常なピークトラフィックの方向を確認する

Cloud Firewallコンソールにログインします。 左側のナビゲーションウィンドウで、[概要] をクリックします。

[概要] ページで、トラフィックの傾向を表示し、異常なピークのインバウンドまたはアウトバウンドトラフィックが存在する時点を見つけます。

たとえば、次の図は、10月10日の15:00のピークのインバウンドトラフィックとアウトバウンドトラフィックの両方が、購入した保護帯域幅を超えていることを示しています。

説明購入した保護帯域幅を超えた場合は、トレンドチャートに表示されます。 これにより、過剰なトラフィックを特定できます。

ステップ2: インバウンドまたはアウトバウンド方向のリクエストのピークトラフィックとレスポンスのピークトラフィックに基づいて、異常アセットのIPアドレスを特定する

次の例は、異常なインバウンドトラフィックを識別する方法を示しています。 異常なアウトバウンドトラフィックも同じ方法で識別できます。 唯一の違いは、インバウンドトラフィックとアウトバウンドトラフィックのトレンドチャートの位置が異なることです。 インバウンドトラフィックのトレンドチャートは、 タブに表示されます。 アウトバウンドトラフィックのトレンドチャートは、 タブに表示されます。

[概要] ページの [トラフィックトレンド] セクションで、ピークインバウンドトラフィックの値をクリックして、 タブに移動します。 このタブでは、10月10日の15:00にピークのインバウンドトラフィックを表示します。

トレンドチャートで10月10日の15:00の時点をクリックして、その時点でのビジネス資産のトラフィックランキングを表示します。 トラフィックランキングの結果に基づいて、異常なアセットを見つけることができます。

重要過去24時間以内の時間範囲を指定することを推奨します。 これにより、Cloud Firewallはトラフィック統計を1分の粒度で表示できます。

次の図に示すように、IPアドレスが182.92.XX.XXのアセットは異常であると識別されます。 その時点での資産の総トラフィックが他の資産のトラフィックよりもはるかに高いため、資産は異常であると識別されます。

異常として識別されたアセットのトラフィックの詳細を表示する場合は、アセットのIPアドレスをクリックします。 右側のトレンドチャートには、このアセットのリクエストとレスポンスのトラフィック統計が表示されます。

手順3: ログ監査結果を使用して、異常なトラフィックがビジネス要件を満たしているかどうかを確認する

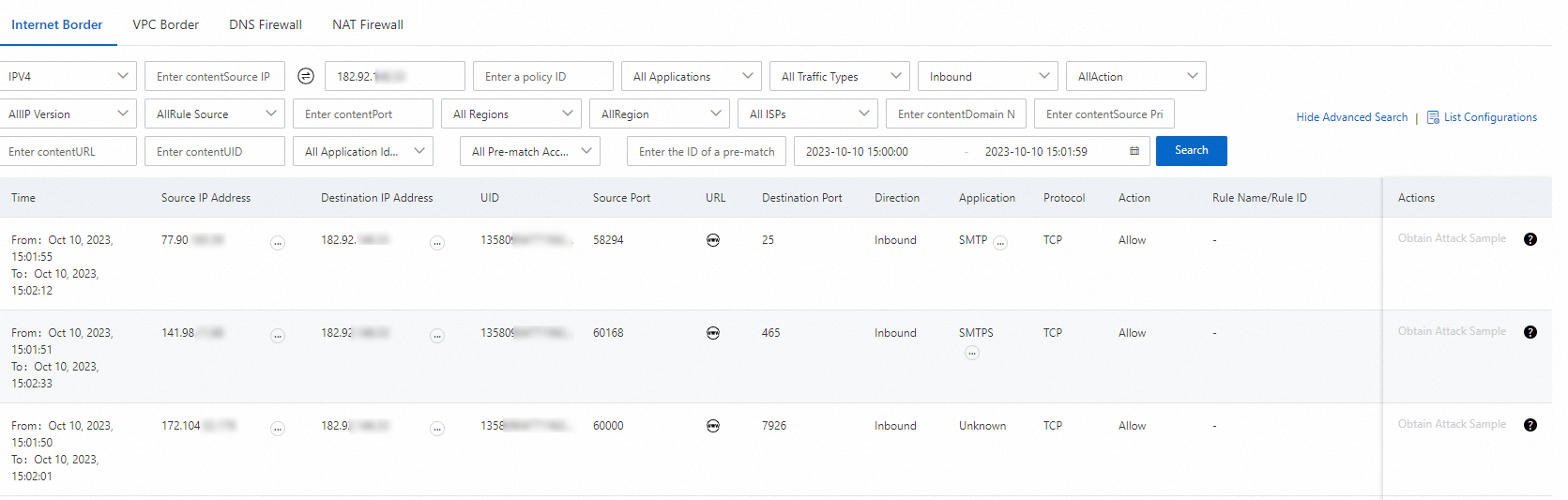

パブリックIPアドレスのランキングリストで、IPアドレスを見つけ、 を選択します。 タブで、送信先IPアドレスとして182.92.XX.XXを指定し、日時ピッカーで10月10日15:00を指定します。

ログ監査結果で、送信元IPアドレス、送信元ポート、および送信先ポートを表示し、ワークロードでトラフィックが必要かどうかを判断します。

次の操作を実行できます。

クラウドファイアウォールの保護された帯域幅を増やす

詳細については、「更新」をご参照ください。

ビジネス展開の最適化

たとえば、ビジネスがObject Storage Service (OSS) またはSimple Log Serviceにアクセスする必要がある場合、インターネット帯域幅リソースの消費を減らすために内部エンドポイントを使用することを推奨します。 詳細については、「リージョンとエンドポイント」および「エンドポイント」をご参照ください。

保護したくないIPアドレスのファイアウォールを無効にする

詳細については、「インターネットファイアウォールの無効化」をご参照ください。

SQL文を使用して異常なトラフィックをクエリする方法を教えてください。

異常なアセットのすべてのトラフィックをクエリする場合は、 タブでSQL文を実行できます。

異常なIPアドレスがアクセスするすべての宛先IPアドレスとポートを照会し、照会結果をトラフィックごとに降順でソートします。

log_type:internet_log and src_ip:182.92.XX.XX | select dst_ip,dst_port,app_name,sum(in_packet_bytes) as in_B,sum(out_packet_bytes) as out_B,sum(total_packet_bytes) as total_B,array_agg(distinct if(url='', domain, url)) as url group by dst_ip,dst_port,app_name order by total_B descこの例では、182.92.XX.XXが異常IPアドレスです。

インターネット経由で異常なIPアドレスにアクセスするすべての送信元IPアドレスとポートを照会し、照会結果をトラフィックごとに降順でソートします。

log_type:internet_log and dst_ip:182.92.XX.XX | select src_ip,dst_port,app_name,sum(in_packet_bytes) as in_B,sum(out_packet_bytes) as out_B,sum(total_packet_bytes) as total_B,array_agg(distinct url) as url group by src_ip,dst_port,app_name order by total_B descby sr_name, sr_bits

この例では、182.92.XX.XXが異常IPアドレスです。

次に何をすべきか

アセットの総トラフィックの傾向を表示し、総トラフィックがCloud Firewallの保護範囲を超えているかどうかを確認します。 詳細については、「概要」をご参照ください。

アセットからインターネットへのトラフィックに関する情報を表示します。これには、異常なアウトバウンドトラフィック、宛先アドレス、インターネット対応および内部対応アセットのアウトバウンド接続データに関するトレース情報が含まれます。 詳細については、「送信接続」をご参照ください。

インターネットからアセットへのトラフィックに関する情報 (異常なインバウンドトラフィックに関するトレース情報、アセットの公開パブリックIPアドレス、オープンポート、オープンアプリケーション、クラウドサービスのパブリックIPアドレス数など) を表示します。 詳細については、「インターネット公開」をご参照ください。

送信元IPアドレス、送信先ポート、プロトコル、ポリシーアクション、バイト数、パケット数など、インターネット境界でのトラフィックに関する情報を表示します。 詳細については、「ログ監査」をご参照ください。

SQL文を使用して、インターネット境界でのトラフィックの生ログを照会します。 詳細については、「クエリログ」をご参照ください。