Resource Access Management (RAM) を使用すると、Alibaba CloudアカウントとそのRAMユーザーの権限を個別に管理できます。異なるRAMユーザーに異なる権限を付与することで、Alibaba CloudアカウントのAccessKeyペアの漏洩によるセキュリティリスクを回避できます。

背景情報

企業Aは ApsaraMQ for Kafka を有効化しており、インスタンス、トピック、コンシューマーグループなどの ApsaraMQ for Kafka リソースに対する操作を実行するために、職務の異なる従業員に異なる権限を付与したいと考えています。職務の異なる従業員には、異なる権限が必要です。企業Aには、次の要件があります。

セキュリティ上の理由から、企業はAlibaba CloudアカウントのAccessKeyペアを従業員に開示したくありません。代わりに、従業員ごとに異なるRAMユーザーを作成し、これらのRAMユーザーに異なる権限を付与することを希望しています。

権限が付与されたRAMユーザーのみがリソースを管理できます。リソースの使用量とコストは、RAMユーザーごとに個別に計算されません。すべての費用は、企業AのAlibaba Cloudアカウントに請求されます。

企業Aは、RAMユーザーに付与された権限を取り消し、RAMユーザーをいつでも削除できます。

ステップ1:RAMユーザーの作成

企業Aは、Alibaba Cloudアカウントを使用してRAMコンソールにログオンし、RAMユーザーを作成します。

手順

管理者権限を持つAlibaba CloudアカウントまたはRAMユーザーを使用して、RAMコンソール にログオンします。

左側のナビゲーションペインで、 を選択します。

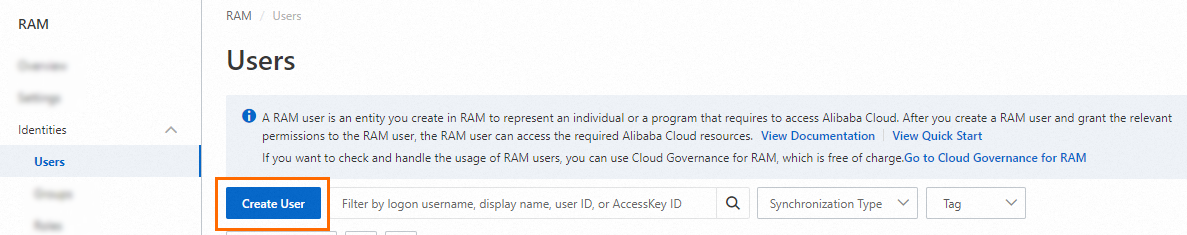

[ユーザー] ページで、[ユーザーの作成] をクリックします。

ユーザーアカウント情報[ユーザーの作成] ページの セクションで、次のパラメーターを設定します。

[ログオン名]:ログオン名は最大64文字で、文字、数字、ピリオド(.)、ハイフン(-)、アンダースコア(_)を使用できます。

[表示名]:表示名は最大128文字です。

[タグ]:

アイコンをクリックし、タグキーとタグ値を入力します。RAMユーザーに1つ以上のタグを追加できます。このようにして、タグに基づいてRAMユーザーを管理できます。

アイコンをクリックし、タグキーとタグ値を入力します。RAMユーザーに1つ以上のタグを追加できます。このようにして、タグに基づいてRAMユーザーを管理できます。

説明[ユーザーの追加] をクリックすると、複数のRAMユーザーを一度に作成できます。

[アクセスモード] セクションで、アクセスモードを選択し、必要なパラメーターを設定します。

Alibaba Cloudアカウントのセキュリティを確保するために、RAMユーザーには1つのアクセスモードのみを選択することをお勧めします。このようにして、個人のRAMユーザーとプログラムのRAMユーザーを分離します。

[コンソールアクセス]

RAMユーザーが個人を表す場合は、RAMユーザーに [コンソールアクセス] を選択することをお勧めします。このようにして、RAMユーザーはユーザー名とパスワードを使用してAlibaba Cloudにアクセスできます。[コンソールアクセス] を選択した場合は、次のパラメーターを設定する必要があります。

[コンソールパスワードの設定]:[デフォルトパスワードを自動的に再生成する] または [カスタムパスワードをリセットする] を選択できます。[カスタムパスワードをリセットする] を選択した場合は、パスワードを指定する必要があります。パスワードは複雑さの要件を満たしている必要があります。詳細については、「RAMユーザーのパスワードポリシーを設定する」をご参照ください。

[パスワードのリセット]:次回ログオン時にRAMユーザーがパスワードをリセットする必要があるかどうかを指定します。

[MAFを有効にする]:RAMユーザーに対して多要素認証(MFA)を有効にするかどうかを指定します。MFAを有効にした後、MFAデバイスをRAMユーザーにバインドする必要があります。詳細については、「MFAデバイスをRAMユーザーにバインドする」をご参照ください。

[永続 Accesskey を使用してアクセスする]

RAM ユーザーがプログラムを表す場合は、RAM ユーザーに対して 永続 AccessKey を使用してアクセス を選択できます。この方法では、RAM ユーザーは AccessKey ペアを使用して Alibaba Cloud にアクセスできます。OpenAPI アクセスを選択すると、システムは RAM ユーザーの AccessKey ID と AccessKey シークレットを自動的に生成します。詳細については、「AccessKey ペアを取得する」をご参照ください。

重要RAMユーザーの AccessKey シークレットは、AccessKeyペアを作成するときにのみ表示されます。後続の操作で AccessKey シークレットを照会することはできません。したがって、AccessKey シークレットをバックアップする必要があります。

AccessKeyペアは、アプリケーションアクセスのための永続的な認証情報です。Alibaba Cloudアカウントの AccessKey ペアが漏洩した場合、アカウントに属するリソースは潜在的なリスクにさらされます。認証情報の漏洩リスクを防ぐために、Security Token Service (STS) トークンを使用することをお勧めします。詳細については、「アクセス認証情報を使用して API オペレーションを呼び出すためのベストプラクティス」をご参照ください。

[OK] をクリックします。

プロンプトに従ってセキュリティ検証を完了します。

ステップ2:RAMユーザーへの権限の付与

方法1:[ユーザー] ページでRAMユーザーに権限を付与する

RAM管理者として RAMコンソール にログオンします。

左側のナビゲーションペインで、 を選択します。

[ユーザー] ページで、必要なRAMユーザーを見つけ、権限の追加[アクション] 列の をクリックします。

複数のRAMユーザーを選択し、ページの下部にある [権限の追加] をクリックして、一度に複数のRAMユーザーに権限を付与することもできます。

[権限の付与] パネルで、RAMユーザーに権限を付与します。

[リソーススコープ] パラメーターを設定します。

[アカウント]:承認は現在のAlibaba Cloudアカウントに有効です。

[リソースグループ]:承認は特定のリソースグループに有効です。

重要[リソーススコープ] パラメーターに [リソースグループ] を選択した場合は、必要なクラウドサービスがリソースグループをサポートしていることを確認してください。詳細については、「リソースグループと連携するサービス」をご参照ください。リソースグループに権限を付与する方法の詳細については、「リソースグループを使用してRAMユーザーに特定のECSインスタンスを管理する権限を付与する」をご参照ください。

[プリンシパル] パラメーターを設定します。

プリンシパルは、権限を付与するRAMユーザーです。現在のRAMユーザーが自動的に選択されます。

[ポリシー] パラメーターを設定します。

ポリシーには、一連の権限が含まれています。ポリシーは、システムポリシーとカスタムポリシーに分類できます。一度に複数のポリシーを選択できます。

システムポリシー:Alibaba Cloudによって作成されたポリシー。これらのポリシーは使用できますが、変更することはできません。ポリシーのバージョン更新は、Alibaba Cloudによって管理されます。詳細については、「RAMと連携するサービス」をご参照ください。

説明システムは、AdministratorAccessやAliyunRAMFullAccessなどの高リスクのシステムポリシーを自動的に識別します。高リスクのポリシーをアタッチして不要な権限を付与しないことをお勧めします。

カスタムポリシー:ビジネス要件に基づいてカスタムポリシーを管理および更新できます。カスタムポリシーの作成、更新、削除ができます。詳細については、「カスタムポリシーを作成する」をご参照ください。

[権限の付与] をクリックします。

[閉じる] をクリックします。

方法2:[権限付与] ページでRAMユーザーに権限を付与する

RAM管理者として RAMコンソール にログオンします。

左側のナビゲーションペインで、 を選択します。

[権限] ページで、[権限の付与] をクリックします。

[権限の付与] パネルで、RAMユーザーに権限を付与します。

[リソーススコープ] パラメーターを設定します。

[アカウント]:承認は現在のAlibaba Cloudアカウントに有効です。

[リソースグループ]:承認は特定のリソースグループに有効です。

重要[リソーススコープ] パラメーターに [リソースグループ] を選択した場合は、必要なクラウドサービスがリソースグループをサポートしていることを確認してください。詳細については、「リソースグループと連携するサービス」をご参照ください。リソースグループに権限を付与する方法の詳細については、「リソースグループを使用してRAMユーザーに特定のECSインスタンスを管理する権限を付与する」をご参照ください。

[プリンシパル] パラメーターを設定します。

プリンシパルは、権限を付与するRAMユーザーです。一度に複数のRAMユーザーを選択できます。

[ポリシー] パラメーターを設定します。

ポリシーには、一連の権限が含まれています。ポリシーは、システムポリシーとカスタムポリシーに分類できます。一度に複数のポリシーを選択できます。

システムポリシー:Alibaba Cloudによって作成されたポリシー。これらのポリシーは使用できますが、変更することはできません。ポリシーのバージョン更新は、Alibaba Cloudによって管理されます。詳細については、「RAMと連携するサービス」をご参照ください。

説明システムは、AdministratorAccessやAliyunRAMFullAccessなどの高リスクのシステムポリシーを自動的に識別します。高リスクのポリシーをアタッチして不要な権限を付与しないことをお勧めします。

カスタムポリシー:ビジネス要件に基づいてカスタムポリシーを管理および更新できます。カスタムポリシーの作成、更新、削除ができます。詳細については、「カスタムポリシーを作成する」をご参照ください。

[権限の付与] をクリックします。

[閉じる] をクリックします。

次のステップ

企業Aの従業員は、次の方法でRAMユーザーを使用して ApsaraMQ for Kafka にアクセスできます。

コンソール

ブラウザで RAMユーザーログオン ページを開きます。

[RAMユーザーログオン] ページで、RAMユーザーのログオン名を入力し、[次へ] をクリックし、パスワードを入力して、[ログオン] をクリックします。

説明RAMユーザーのログオン名は、<$username>@<$AccountAlias> または <$username>@<$AccountAlias>.onaliyun.com の形式です。<$AccountAlias> はRAMユーザーのエイリアスです。エイリアスが設定されていない場合は、Alibaba CloudアカウントのIDを使用します。

API

コードでRAMユーザーの AccessKey ID と AccessKey シークレットを使用して、ApsaraMQ for Kafka にアクセスするための API リクエストを作成します。