クライアントアプリケーションなどの非ウェブサイトサービスを Anti-DDoS Pro および Anti-DDoS Premium で保護するには、ポートフォワーディングルールを設定する必要があります。これらのルールにより、トラフィックがオリジンサーバーに転送される前に、Anti-DDoS Pro または Anti-DDoS Premium によってスクラビングされることが保証されます。このトピックでは、非ウェブサイトサービス用のポートフォワーディングルールの設定方法について説明します。

注意事項

中国本土の Anti-DDoS Pro および Anti-DDoS Premium インスタンスに対してのみ、ルールを一括で設定できます。

中国本土の Anti-DDoS Pro および Anti-DDoS Premium インスタンスでは、アプリケーション層保護 スイッチをオンにすることで、HTTP/HTTPS 以外のプロトコルを使用するアプリケーション層攻撃から保護できます。

アカウント配下のすべての Anti-DDoS Proxy インスタンスが 30 日間リリースされると、システムは関連するすべてのドメインおよびポートフォワーディングルールを自動的にクリアします。30 日間のカウントダウンは、最後のインスタンスのリリースから開始されます。

Enhanced Function Plan を使用して Anti-DDoS Pro または Anti-DDoS Premium インスタンスを購入した場合、UDP ポートフォワーディングルールを設定した後、UDP リフレクション攻撃の一般的な標的となるポートは自動的にブロックされます。このブロックは通常、サービスに影響を与えません。ただし、サービスがこれらのポートのいずれかを使用している場合は、手動でブロックを解除する必要があります。詳細については、「UDP リフレクション攻撃の緩和設定」をご参照ください。

説明UDP リフレクション攻撃の緩和のためにポートをカスタマイズした場合、カスタム設定が優先されます。

前提条件

Anti-DDoS Proxy (中国本土) または Anti-DDoS Proxy (中国本土以外) インスタンスが購入済みであること。詳細については、「Anti-DDoS Pro または Anti-DDoS Premium インスタンスの購入」をご参照ください。

ポートフォワーディングルールの追加

単一のポートフォワーディングルールの追加

Anti-DDoS Proxy コンソールにログインします。

上部のナビゲーションバーで、インスタンスのリージョンを選択します。

Anti-DDoS Proxy (中国本土):[中国本土] リージョンを選択します。

Anti-DDoS Proxy (中国本土以外):[中国本土以外] リージョンを選択します。

左側のナビゲーションウィンドウで、 を選択します。

Anti-DDoS Pro または Anti-DDoS Premium インスタンスを選択し、転送ポートの追加 をクリックします。ルールを設定し、OK をクリックします。

説明転送プロトコル の横にある

アイコンは、ウェブサイトサービスのトラフィックを転送するために自動的に生成されるルールを示します。これらのルールは手動で編集または削除できません。このルールは、それを使用するすべてのウェブサイト構成がお客様の Anti-DDoS Pro または Anti-DDoS Premium インスタンスから削除されると、自動的に削除されます。詳細については、「ウェブサイト構成を追加する」をご参照ください。

アイコンは、ウェブサイトサービスのトラフィックを転送するために自動的に生成されるルールを示します。これらのルールは手動で編集または削除できません。このルールは、それを使用するすべてのウェブサイト構成がお客様の Anti-DDoS Pro または Anti-DDoS Premium インスタンスから削除されると、自動的に削除されます。詳細については、「ウェブサイト構成を追加する」をご参照ください。ウェブサイト情報のサーバーポートが 80 の場合、転送ポート 80 で TCP トラフィックを転送するルールが自動的に生成されます。

ウェブサイト情報のサーバーポートが 443 の場合、転送ポート 443 で TCP トラフィックを転送するルールが自動的に生成されます。

パラメーター

説明

転送プロトコル

トラフィックの転送に使用されるプロトコル。有効な値:TCP および UDP。

重要Sec-MCA は UDP ポートフォワーディングをサポートしていません。

転送ポート

Anti-DDoS Pro または Anti-DDoS Premium インスタンスがトラフィックの転送に使用するポート。

説明管理を容易にするため、転送ポート と オリジンサーバーポート を同じ値に設定することを推奨します。

ユーザーが保護のために独自の DNS サーバーを構築するのを防ぐため、Anti-DDoS Pro および Anti-DDoS Premium はポート 53 をサポートしていません。

単一のインスタンスの場合、同じプロトコルを使用する各ルールには一意の転送ポートが必要です。既に使用されているプロトコルと転送ポートを持つルールを追加しようとすると、ルールの競合エラーが発生します。

ウェブサイト設定用に自動生成されるルールとの競合を避けてください。

配信元サーバーポート

オリジンサーバーが使用するポート。

転送モード

デフォルトのモードはポーリングです。これは変更できません。

アプリケーション層保護

この機能は、Enhanced Function Plan を持つ Anti-DDoS Pro または Anti-DDoS Premium インスタンス上の TCP ベースのサービスでのみ利用可能です。HTTP/HTTPS 以外のプロトコルを使用するアプリケーション層攻撃から保護します。

攻撃の種類に関する詳細については、「緩和可能な DDoS 攻撃の種類」をご参照ください。

back-to-origin 新規接続タイムアウトの設定:値は 1 から 3 までの整数である必要があります。単位:秒。

Anti-DDoS Pro および Anti-DDoS Premium がバックエンドのオリジンサーバーとの新しい接続を確立しようとするとき、指定された期間内に接続が確立されない場合、接続はタイムアウトします。この設定は、攻撃者が CC 攻撃のように多数の偽の HTTP リクエストを使用して、長期間有効なデータを送信せずにバックエンドのオリジンサーバーとの TCP 接続を確立することを防ぐことができます。

back-to-origin 読み取り/書き込み接続タイムアウトの設定:値は 60 から 600 までの整数である必要があります。単位:秒。

読み取りタイムアウト:Anti-DDoS Pro および Anti-DDoS Premium がリクエストを送信した後、バックエンドのオリジンサーバーからの応答を待つ期間。この期間内にバックエンドのオリジンサーバーからデータ応答が受信されない場合、接続はタイムアウトします。

書き込みタイムアウト:Anti-DDoS Pro および Anti-DDDoS Premium がバックエンドのオリジンサーバーにデータを正常に送信しなければならない期間。この期間内にデータが送信されない場合、接続はタイムアウトします。

この設定は、攻撃者が正当な接続を確立し、その後、極端に遅い速度でデータを送受信して、長期間にわたってバックエンドのオリジンサーバーリソースを占有することを防ぐことができます。

配信元サーバーの IP

オリジンサーバーの IP アドレス。

説明オリジンサーバーは、Alibaba Cloud サービスまたはサードパーティプロバイダーのサービスにすることができます。オリジンサーバーが Alibaba Cloud サービスの場合、それがご利用の Alibaba Cloud アカウントに属していることを確認してください。別の Alibaba Cloud アカウントに属している場合は、追加する前にアカウントマネージャーに連絡してください。

複数のオリジン IP アドレスを追加して、自動負荷分散を実装できます。複数の IP アドレスはカンマ (,) で区切ります。最大 20 個のオリジン IP アドレスを設定できます。

ポートフォワーディングルールの一括追加

ポートフォワーディングルールを一括で追加する場合、アプリケーション層保護 スイッチを有効にすることはできません。この機能を有効にするには、まずルールを追加し、その後、別のバッチ操作でルールの アプリケーション層保護 スイッチを有効にする必要があります。

ポート接続 ページで、 をクリックします。

ルールの作成 ダイアログボックスで、ルールを設定し、OK をクリックします。

各行は 1 つのルールを表し、スペースで区切られた次の 4 つのパラメーターを含める必要があります:プロトコル、転送ポート、オリジンサーバーポート、およびオリジン IP アドレス。

ルールの作成 ダイアログボックスで、アップロードするルールを選択し、OK をクリックします。

次のステップ

ポートフォワーディングルールを追加した後、インスタンスの back-to-origin IP アドレスをオリジンサーバーの許可リストに追加する必要があります。その後、非ウェブサイトサービスのトラフィックをインスタンスに切り替える前に、ローカルマシンで転送ルールが有効であることを確認する必要があります。

オリジンサーバーで、Anti-DDoS Pro および Anti-DDoS Premium の back-to-origin IP アドレスを許可リストに追加します。このステップにより、オリジンサーバー上のセキュリティソフトウェアがインスタンスから転送されたトラフィックをブロックするのを防ぎます。詳細については、「Anti-DDoS Pro および Anti-DDoS Premium の back-to-origin IP アドレスを許可リストに追加する」をご参照ください。

ローカルマシンで、ルールの設定が有効であることを確認します。このステップにより、不正確なルール設定によるサービス中断を防ぎます。詳細については、「ローカルマシンでトラフィック転送設定が有効であることを確認する」をご参照ください。

警告ポートフォワーディングルールが有効になる前にサービストラフィックをインスタンスに切り替えると、サービスが中断される可能性があります。

非ウェブサイトサービスのトラフィックを Anti-DDoS Pro または Anti-DDoS Premium インスタンスに切り替えます。

通常、サービス IP アドレスをインスタンスの専用 IP アドレスに置き換えることでトラフィックを切り替えることができます。具体的な方法は、サービスの開発プラットフォームによって異なります。

説明サービスがドメイン名を使用してサーバーアドレスを指定している場合、たとえば、ゲームクライアントでサーバーアドレスとしてドメイン名が設定されているか、クライアントプログラムにハードコーディングされている場合、DNS レコードを変更する必要があります。DNS サービスプロバイダーで、ドメイン名の A レコードをインスタンスの専用 IP アドレスにポイントします。詳細については、「DNS レコードの変更」をご参照ください。

一部のシナリオでは、レイヤー 4 サービスを追加するためにドメイン名を使用する必要がある場合があります。これにより、サービスを複数の Anti-DDoS Pro または Anti-DDoS Premium IP アドレスに関連付け、それらの間で自動トラフィックスイッチオーバーを有効にできます。この場合、ドメイン名を追加し、その CNAME レコードを変更して非ウェブサイトサービスを追加することを推奨します。詳細については、「CNAME レコードを使用して非ウェブサイトサービスを追加する」をご参照ください。

関連操作

オリジン IP アドレスの変更

次の図は、単一のルール (①) および複数のルールの一括 (②) でオリジン IP アドレスを変更する方法を示しています。

アプリケーション層保護スイッチの変更

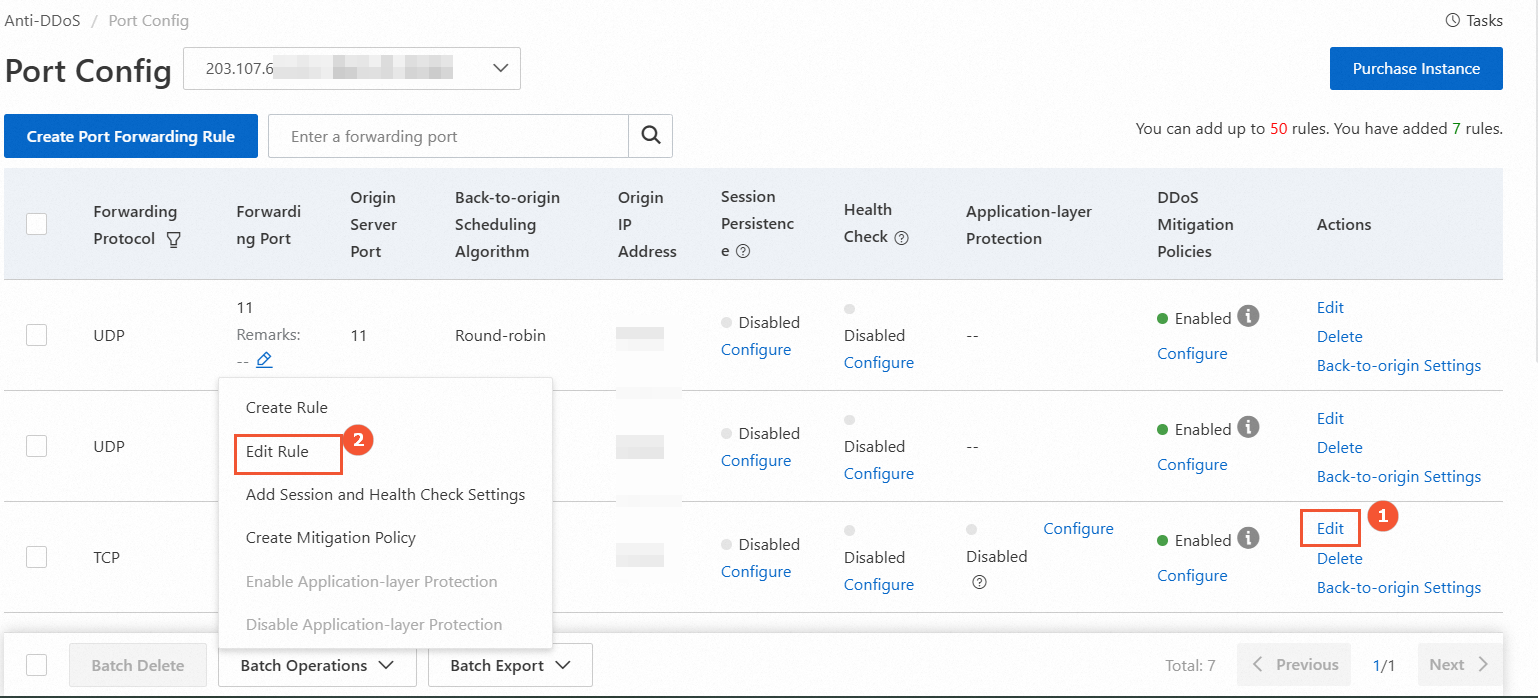

次の図は、単一のルール (①) および複数のルールの一括 (②) でスイッチを変更する方法を示しています。アプリケーション層保護 の下にある 変更 ボタンはクリックしないでください。このボタンは緩和ポリシーページを開きます。

スイッチを一括でオンにすると、デフォルトの back-to-origin 新規接続タイムアウトは 3 秒、デフォルトの back-to-origin 読み取り/書き込み接続タイムアウトは 600 秒になります。

ポートフォワーディングルールの削除

サービスのトラフィックを転送するために Anti-DDoS Pro または Anti-DDoS Premium IP アドレスを使用する必要がなくなった場合は、そのサービスのために手動で追加したルールを削除できます。ルールを削除する前に、サービストラフィックを元のサービス IP アドレスにポイントバックする必要があります。トラフィックをリダイレクトする前にルールを削除すると、サービスが中断される可能性があります。

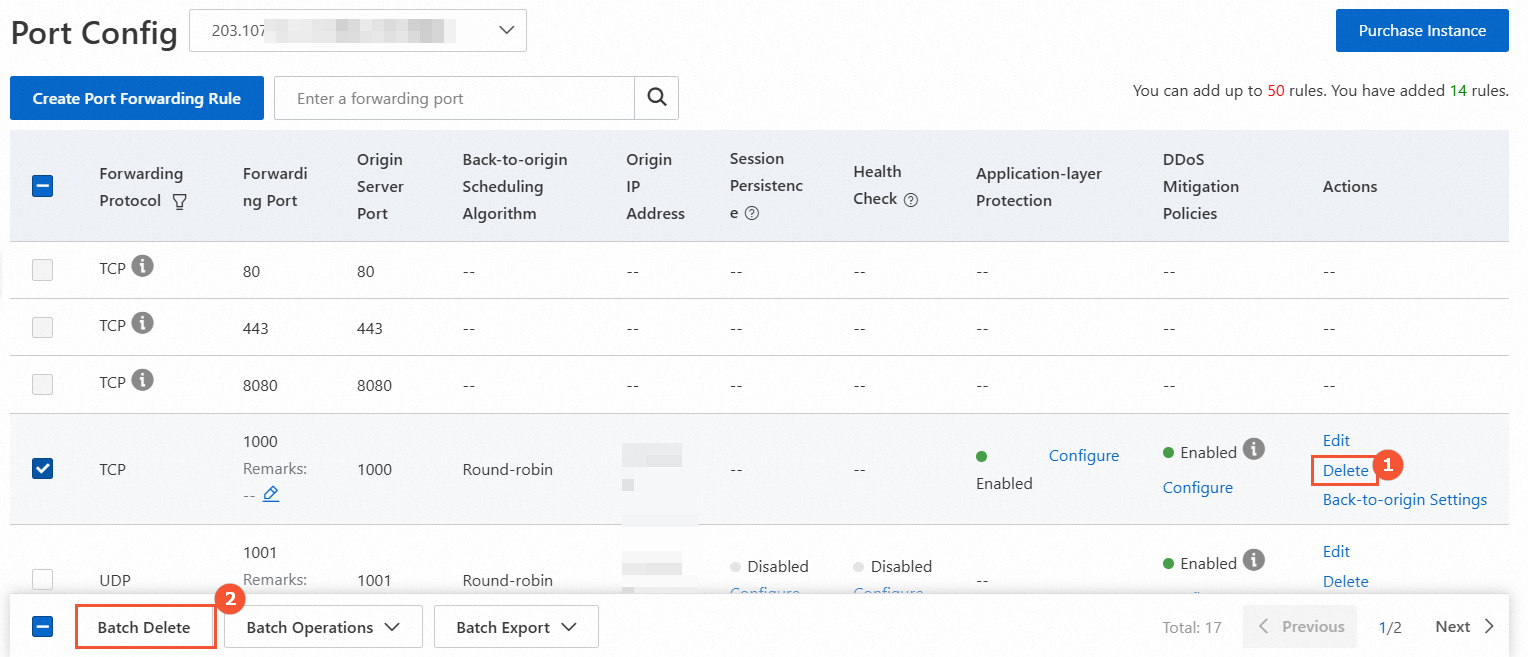

次の図は、単一のルール (①) および複数のルールの一括 (②) で削除する方法を示しています。