ネットワークアクセラレーション機能を使用してカスタムルールを作成し、InsuranceまたはUnlimited軽減プランのAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスを、Chinese Mainland acceleration (CMA) 軽減プランのAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスと連携させることができます。 ネットワークアクセラレーション機能を有効にしても攻撃が発生しない場合は、CMA軽減プランのAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスを使用してサービスアクセスを高速化します。 攻撃が発生した場合、トラフィックは、スクラブ用の保険または無制限の軽減プランのAnti-DDoSプロキシ (中国本土以外) インスタンスに切り替えられます。 このようにして、サービストラフィックのみがオリジンサーバーに転送されます。

前提条件

CMA軽減プランのAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスが購入されました。

詳細については、「参照」をご参照ください。

InsuranceまたはUnlimited軽減プランのAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスが購入されました。

重要インスタンスのクリーン帯域幅と1秒あたりのクリーンクエリ (QPS) は、サービスの保護要件を満たす必要があります。

詳細については、「Anti-DDoS Proxyインスタンスの購入」をご参照ください。

Webサイトサービスは、InsuranceまたはUnlimited軽減プランのAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスおよびCMA軽減プランのAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスに追加されます。

詳細については、「1つ以上のWebサイトの追加」をご参照ください。

InsuranceまたはUnlimited軽減プランのAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスと、CMA軽減プランのAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスの両方で、トラフィックが予想どおりに転送されます。

詳細については、「オンプレミスコンピューターでの転送設定の確認」をご参照ください。

背景情報

ネットワーク高速化機能は、サービスが中国本土の外部に展開されているが、サービスのほとんどのユーザーが中国本土にいるシナリオに適しています。 このシナリオでは、保険または無制限の軽減プランのAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスのみを使用してサービスを保護すると、中国本土のユーザーのアクセス遅延が増加します。

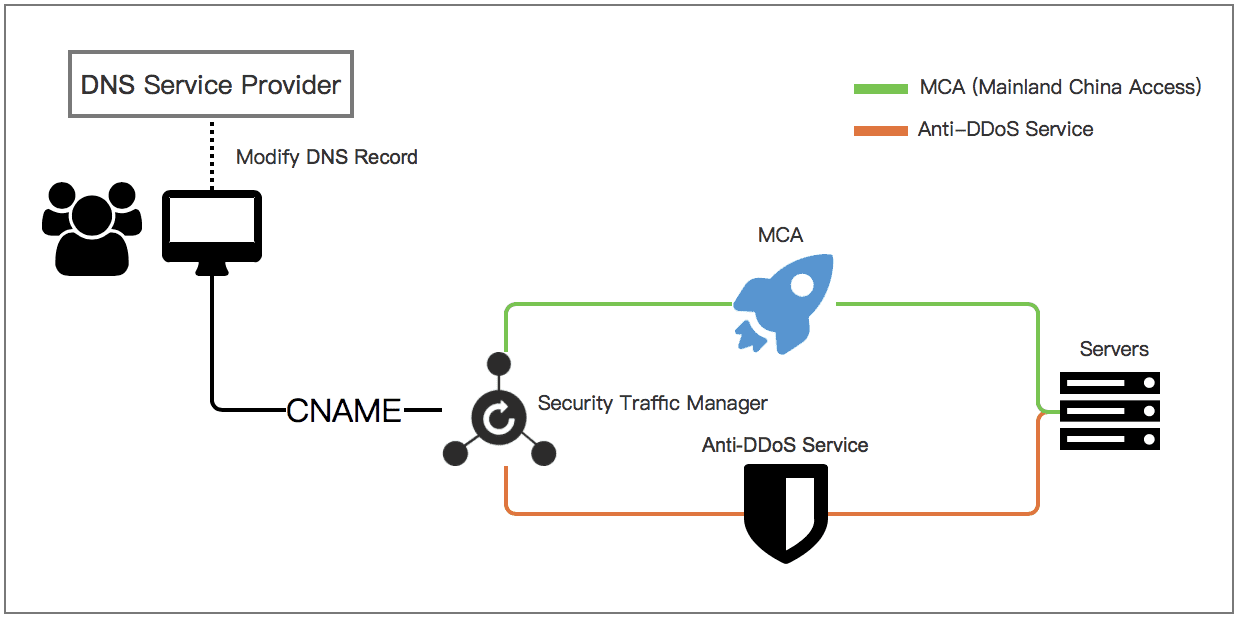

InsuranceまたはUnlimited軽減プランのAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスと、CMA軽減プランのAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスを購入できます。 このように、攻撃が発生しない場合、CMA軽減計画のAnti-DDoSプロキシ (Outside Chinese Mainland) インスタンスを使用してサービスアクセスを高速化します。 攻撃が発生した場合、トラフィックは、スクラブ用の保険または無制限の軽減プランのAnti-DDoSプロキシ (中国本土以外) インスタンスに切り替えられます。

次の図は、ネットワークアクセラレーション機能の動作を示しています。 詳細については、「CMA軽減計画のAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスの設定」をご参照ください。

ネットワーク高速化ルールの作成

Anti-DDoS Proxyコンソールにログインします。

上部のナビゲーションバーで、[中国本土以外] を選択します。

このリージョンを選択すると、Anti-DDoS Proxy (Outside Chinese Mainland) コンソールにリダイレクトされます。

左側のナビゲーションウィンドウで、 を選択します。

On the一般的な相互作用タブをクリックします。ルールの追加.

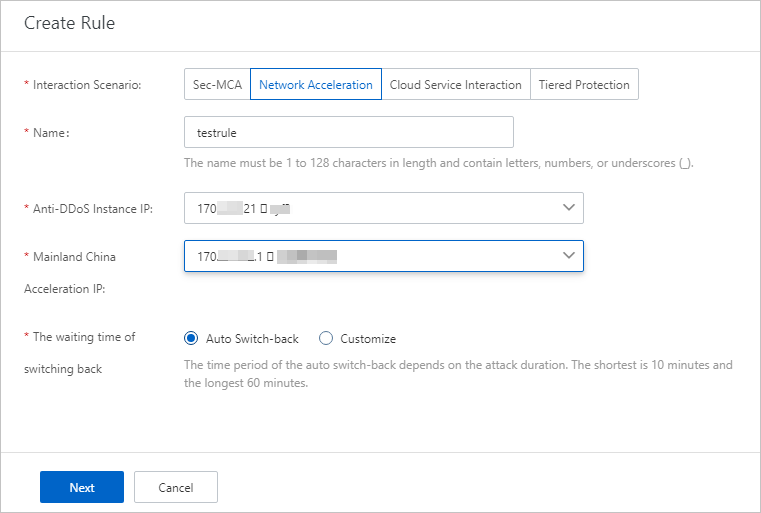

では、ルールの追加パネルを構成し、ネットワーク加速ルールとクリック次へ.

パラメーター

説明

相互作用シナリオ

[ネットワークアクセラレーション] を選択します。

ルール名

ルールの名前を入力します。

名前の長さは最大128文字で、英数字、およびアンダースコア (_) を使用できます。

Anti-DDoS Pro

Anti-DDoS Proxyインスタンスを選択します。

CMA IPアドレス

CMA軽減プランのAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスのIPアドレスを選択します。

スイッチバックの待機時間

トラフィックが元に戻るまでの待ち時間を指定します。 有効な値:

自動スイッチバック: 攻撃の期間に基づいてトラフィックが自動的にスイッチバックされるまでの待機時間。 有効な値: 10〜60。 単位は分です。

Custom: トラフィックが元に戻るまでのカスタム待機時間。 有効な値: 30 ~ 120 単位は分です。 頻繁な切り替え操作を防ぐために、60分の待機時間を指定することを推奨します。

プロンプトに従ってドメイン名のDNSレコードを変更し、完了.

クラウドサービス対話ルールを有効にするには、DNSサービスプロバイダーのWebサイトでドメイン名のDNSレコードを変更して、ドメイン名をSec-Traffic Managerが提供するCNAMEにマップする必要があります。 DNSサービスがAlibaba Cloud DNSによって提供されている場合、Alibaba Cloud DNSコンソールでDNSレコードを変更するだけで済みます。

重要ドメイン名のDNSレコードを変更すると、ネットワークアクセラレーションルールが有効になります。 DNSレコードを変更する前に、オンプレミスのコンピューターのhostsファイルを変更して、クラウドサービスの対話ルールを検証することを推奨します。 これにより、一貫性のないback-to-originポリシーによって引き起こされる非互換性の問題を防ぐことができます。 CDNを使用すると、back-to-originリクエストのオリジンホストを変更できます。 ただし、Anti-DDoSプロキシを使用して、back-to-originリクエストのオリジンホストを変更することはできません。 CDNをAnti-DDoSプロキシと一緒に使用してObject Storage Service (OSS) オブジェクトからデータを取得する場合、Anti-DDoSプロキシによって転送されるサービストラフィックはOSSによって識別できません。 その結果、サービスは中断されます。 オリジンホストの詳細については、「デフォルトのオリジンホストの設定」をご参照ください。

トラフィック転送ルールを検証する方法の詳細については、「オンプレミスのコンピューターで転送設定を検証する」をご参照ください。

ドメイン名のDNSレコードを変更する方法の詳細については、「CNAMEを変更してトラフィックをSec-traffic Managerにリダイレクトする」をご参照ください。

ネットワーク高速化ルールの作成後に攻撃が発生しない場合、中国本土のユーザーのサービスアクセスは、CMA軽減計画のAnti-DDoSプロキシ (中国本土以外) インスタンスを使用して高速化されます。 攻撃が発生した場合、トラフィックは、スクラブ用の保険または無制限の軽減プランのAnti-DDoSプロキシ (中国本土以外) インスタンスに切り替えられます。 このようにして、サービストラフィックのみがオリジンサーバーに転送されます。 InsuranceまたはUnlimited軽減プランのAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスにトラフィックが自動的に切り替えられた場合、攻撃が停止し、指定した待機時間が経過したときに、インスタンスはトラフィックをCMA軽減プランのAnti-DDoS Proxy (Outside Chinese Mainland) に切り替えます。

自動切り替えに加えて、InsuranceまたはUnlimited軽減プランのAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスにトラフィックを手動で切り替え、サービスの保護要件に基づいてCMA軽減プランのAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスにトラフィックを手動で切り替えることもできます。 詳細については、「What to do next」をご参照ください。

次のステップ

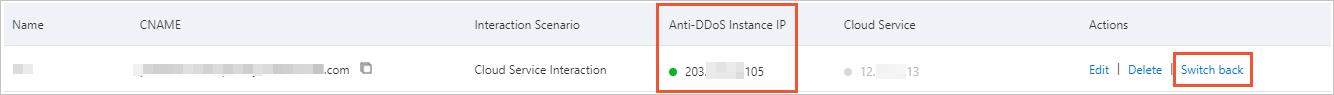

クラウドサービス対話ルールの作成後、ルールに対して次の操作を実行できます。

API 操作 | 説明 |

Anti-DDoSへの切り替え | Anti-DDoS Proxyインスタンスによってトラフィックスクラブが自動的にトリガーされない場合、 インスタンスのIPアドレスに対してブラックホールフィルタリングがトリガーされていない場合にのみ、トラフィックをインスタンスに切り替えることができます。 重要 トラフィックをAnti-DDoS Proxyインスタンスに手動で切り替えた後、トラフィックを自動的に関連付けられたクラウドリソースに戻すことはできません。 トラフィックを関連するクラウドリソースに切り替えるには、[スイッチバック] をクリックして、サービストラフィックを手動で切り替える必要があります。 |

スイッチバック | Anti-DDoS Proxyインスタンスによってトラフィックがスクラブされた場合、 重要

関連するすべてのクラウドリソースのIPアドレスに対してブラックホールフィルタリングがトリガーされると、スイッチバックは失敗します。 特定のクラウドリソースに対してブラックホールフィルタリングが無効になっている場合、トラフィックは最初にクラウドリソースに切り替えられます。 残りのクラウドリソースのブラックホールフィルタリングが無効化された後、トラフィックはクラウドリソースに切り替えられます。 |

編集 | クラウドサービスの対話ルールを変更できます。 ただし、ルールの [インタラクションシナリオ] および [ルール名] の値は変更できません。 |

削除 | クラウドサービス対話ルールを削除できます。 警告 インタラクションルールを削除する前に、Webサイトのドメイン名がSec-Traffic ManagerのCNAMEに指定されていないことを確認してください。 そうしないと、ルールの削除後にWebサイトへのアクセスが失敗する場合があります。 |

アイコンが [インタラクション用リソース] 列に表示されます。 ブラックホールフィルタリングがトリガーされる前に、トラフィックを手動で切り替えることができます。 これにより、サービスへの悪影響が軽減されます。

アイコンが [インタラクション用リソース] 列に表示されます。 ブラックホールフィルタリングがトリガーされる前に、トラフィックを手動で切り替えることができます。 これにより、サービスへの悪影響が軽減されます。