Anti-DDoS OriginをAnti-DDoS Proxy (中国本土) と組み合わせて使用して、クラウドサービスを保護できます。 Anti-DDoS OriginをAnti-DDoS Proxy (中国本土) と組み合わせて使用してクラウドサービスを保護する場合、Anti-DDoS OriginとAnti-DDoS Proxy (中国本土) の両方の利点を体験できます。 たとえば、Anti-DDoS Originは費用対効果が高く、すべてのアセットを保護し、遅延なしで透過的な展開をサポートします。 Anti-DDoS Proxy (中国本土) は、ボリュメトリックDDoS攻撃を軽減します。 このトピックでは、Anti-DDoS OriginをAnti-DDoS Proxy (中国本土) と組み合わせて使用してクラウドサービスを保護する方法について説明します。

トラフィックの切り替え

クラウドサービスで発生するDDoS攻撃の量が、Anti-DDoS Originインスタンスの軽減機能を超えない場合、サービストラフィックは自動的にクラウドサービスに転送され、レイテンシは発生しません。 クラウドサービスで発生するDDoS攻撃の量がAnti-DDoS Originインスタンスの軽減機能を超え、ブラックホールフィルタリングがトリガーされた場合、Sec-Traffic Managerは、トラフィックをAnti-DDoS OriginインスタンスからAnti-DDoS Proxy (Chinese Mainland) インスタンスに切り替えて、ボリュームDDoS攻撃を軽減します。 DDoS攻撃が停止した後、Sec-Traffic Managerは、スイッチバック待ち時間に基づいてサービストラフィックをクラウドサービスに切り替えます。 Anti-DDoS Originインスタンスの軽減機能は、リージョンによって異なります。 詳細については、「保護機能」をご参照ください。

ブラックホールフィルタリングがトリガーされると、Sec-Traffic Managerは、DNSレコードに基づいてAnti-DDoS OriginからAnti-DDoS Proxy (中国本土) への切り替えを自動的に実行します。 ローカルDNSサーバーが中国本土にデプロイされている場合、切り替えには5〜10分かかります。 ローカルDNSサーバーが中国本土外にデプロイされている場合、切り替えには1〜3分かかります。

攻撃が停止した後、サービストラフィックはすぐにはAnti-DDoS Proxy (中国本土) からAnti-DDoS Originに戻されません。 これにより、継続的な攻撃による頻繁な切り替えが回避され、サービスの継続性が保証されます。

ソリューションの概要

次の操作を実行して、Anti-DDoS OriginおよびAnti-DDoS Proxy (中国本土) をデプロイできます。

Anti-DDoS Originインスタンスの購入と設定: 購入したAnti-DDoS Originインスタンスにクラウドサービスを追加して保護します。 クラウドサービスで発生したDDoS攻撃の量がAnti-DDoS Originインスタンスの軽減機能を超えない場合、サービストラフィックは自動的にクラウドサービスに転送されます。

Anti-DDoS Proxy (中国本土) インスタンスの購入と設定: 購入したAnti-DDoS Proxy (中国本土) インスタンスにクラウドサービスを追加します。 クラウドサービスで発生したDDoS攻撃の量がAnti-DDoS Originインスタンスの軽減機能を超え、ブラックホールフィルタリングがトリガーされた場合、Sec-Traffic Managerは、serviceトラフィックをAnti-DDoS OriginインスタンスからAnti-DDoS Proxy (Chinese Mainland) インスタンスに切り替えます。 Anti-DDoS Proxy (中国本土) インスタンスの軽減機能は、インスタンスの購入時に選択した仕様によって異なります。

Sec-Traffic Managerの設定: クラウドサービスで発生するDDoS攻撃の量がAnti-DDoS Originインスタンスの軽減機能を超え、ブラックホールフィルタリングがトリガーされた場合、Sec-Traffic Managerは、serviceトラフィックをAnti-DDoS OriginインスタンスからAnti-DDoS Proxy (Chinese Mainland) インスタンスに切り替えます。 攻撃が停止した後、Sec-Traffic Managerは、スイッチバック待ち時間に基づいてサービストラフィックをクラウドサービスに切り替えます。

DNSレコードの変更: DNSレコードを変更して、トラフィックをSec-traffic ManagerのCNAMEに転送できるようにします。 これにより、トラフィックが適切に転送されます。

1 Anti-DDoS Originインスタンスの購入と設定

1.1 Anti-DDoS Originインスタンスの購入

このトピックでは、Anti-DDoS Origin 2.0 (サブスクリプション) インスタンスを購入します。 詳細については、「Anti-DDoS Originインスタンスの購入」をご参照ください。

にログインします。Traffic Securityコンソール.

[インスタンス管理] ページで、[Anti-DDoS Originインスタンスの購入] をクリックします。 表示されるページで、EditionパラメーターをEnterpriseに設定し、パラメーターを設定してから、支払いを完了します。

パラメーター

説明

クリーン帯域幅

保護するサービスの平均ネットワーク帯域幅。

ビジネス規模の見積もり方法の詳細については、「ビジネス規模の見積もり」をご参照ください。

IPアドレス

保護するパブリックIPアドレスの総数。

軽減ログ

保護されたトラフィックの完全なログ分析とレポートを提供する軽減ログ機能を有効にするかどうかを指定します。

リソースグループ

インスタンスのリソースグループ。 リソースグループは、Alibaba Cloud アカウントに属するリソースのグループです。 リソースグループ内のメンバー、権限、およびリソースを管理できます。 既存のリソースグループを選択するか、リソースグループを作成できます。

詳細については、「リソースグループの作成」をご参照ください。

1.2 配信元サーバーのIPアドレスをAnti-DDoS originインスタンスに追加して保護する

詳細については、「保護のためのオブジェクトの追加」をご参照ください。

[保護対象オブジェクト] ページの上部のナビゲーションバーで、[すべてのリージョン] を選択し、購入したインスタンスを選択して、[保護対象オブジェクトの追加] をクリックします。

[アセットの追加] または [手動で追加] タブをクリックして、保護するオブジェクトを追加します。 次の図は、[アセットの追加] タブで保護するオブジェクトを追加する方法を示しています。

2 Anti-DDoSプロキシ (中国本土) インスタンスの購入と設定

serviceトラフィックがAnti-DDoS Proxy (Chinese Mainland) インスタンスに切り替えられた後、ブラックホールフィルタリングをトリガーするしきい値は、インスタンスの最大軽減機能によって異なります。 基本帯域幅とバースト可能帯域幅の両方を設定して、Anti-DDoS Proxy (中国本土) のコストを削減できます。

2.1 Anti-DDoSプロキシ (中国本土) インスタンスの購入

詳細については、「Anti-DDoS Proxyインスタンスの購入」をご参照ください。

Anti-DDoS Proxyコンソールにログインします。

上部のナビゲーションバーで、[中国本土] を選択します。 [インスタンス] ページで、[インスタンスの購入] をクリックしてインスタンスを購入します。

パラメーター

説明

IPバージョン

インスタンスでサポートされているIPバージョンを選択します。 有効な値: IPv4およびIPv6。

重要IPv4アドレスを使用するAnti-DDoS Proxy (Chinese Mainland) インスタンスとIPv6アドレスを使用するAnti-DDoS Proxy (Chinese Mainland) インスタンスの機能の違いの詳細については、「機能と機能」をご参照ください。

Anti-DDoS Proxy (中国本土) インスタンスを使用して、IPv6アドレスを使用するクライアントからのアクセス要求を転送する場合、サポートされる宛先は、インスタンスにサービスを追加するために使用される方法によって異なります。 ドメインを使用してサービスを追加する場合、アクセス要求はIPv4アドレスを使用するオリジンサーバーにのみ転送されます。 ポートを使用してサービスを追加すると、IPv4アドレスまたはIPv6アドレスを使用するオリジンサーバーにアクセス要求を転送できます。

軽減計画

ビジネス要件に基づいて軽減プランを選択します。 この例では、職業軽減計画が選択されています。

基本帯域幅

インスタンスの基本保護帯域幅を指定します。 基本保護帯域幅は、インスタンスが軽減できる攻撃トラフィックのしきい値を指定します。

バースト可能帯域幅

インスタンスのバースト可能な保護帯域幅を指定します。 バースト可能な保護帯域幅は、インスタンスによって提供される最大軽減容量を指定します。 詳細については、「バースト可能な保護帯域幅機能の課金」をご参照ください。

クリーン帯域幅

インスタンスで保護する通常のワークロードのクリーン帯域幅を選択します。

警告指定した帯域幅リソースがビジネス要件を満たさない場合、パケット損失が発生し、ビジネスに影響を与える可能性があります。 この場合、より多くの帯域幅リソースを購入することを推奨します。 詳細については、「インスタンスのアップグレード」をご参照ください。

95パーセンタイルバースト可能クリーン帯域幅

バースト可能クリーン帯域幅機能を有効にするかどうかを指定します。 詳細については、「バースト可能なクリーン帯域幅機能の課金」をご参照ください。 有効な値:

無効化: バースト可能なクリーン帯域幅機能を無効にします。

1日95パーセンタイル: バースト可能なクリーン帯域幅機能を有効にし、1日95パーセンタイル計測法を使用します。

月次95パーセンタイル: バースト可能なクリーン帯域幅機能を有効にし、月次95パーセンタイル計測法を使用します。

関数プラン

インスタンスの関数プランを選択します。 有効な値: 標準関数および拡張関数。

詳細については、「標準機能プランと拡張機能プランの違い」をご参照ください。

Domains

インスタンスが保護できるドメインの数を指定します。 値は10の整数倍でなければなりません。

インスタンスに指定されているドメインは、サブドメインとワイルドカードドメインです。 サブドメインとワイルドカードドメインに対応する一意の第2レベルドメインの数は、「ドメイン /10」を超えることはできません。

Profession軽減プランのAnti-DDoS Proxy (中国本土) インスタンスの場合、Domainsパラメーターのデフォルト値は50です。 デフォルト値を使用する場合、最大5つの第2レベルドメインのみを指定できます。 第2レベルのドメインに対応するサブドメインとワイルドカードドメインを指定することもできます。 総数は50を超えることはできません。

d aliyun.com r aliyundoc.comの保護を有効にする場合は、d abc.aliyun.comなどのサブドメインを指定s www.aliyundoc.comことができます。 * .aliyundoc.comや * .aliyun.comなどのワイルドカードドメインを指定することもできます。

リクエストレート

攻撃が発生していないときにインスタンスが処理できる同時クエリの1秒あたりの数 (QPS) を指定します。 HTTPおよびHTTPSリクエストがサポートされています。

クリーンQPSとサポートされている接続数との間のマッピングの詳細については、「サポートされているクリーンQPSおよび接続」をご参照ください。

警告指定したクリーンなQPSがビジネス要件を満たさない場合、パケット損失が発生し、ビジネスに影響を与える可能性があります。 この場合、より高いクリーンQPSを指定するか、バースト可能なQPS機能を有効にすることを推奨します。

95パーセンタイルバースタブルQPS

バースト可能QPS機能を有効にするかどうかを指定します。 バースト可能QPS機能の課金の詳細については、「バースト可能QPS機能の課金」をご参照ください。 有効な値:

無効化: バースト可能QPS機能を無効にします。

1日95パーセンタイル: バースト可能QPS機能を有効にし、1日95パーセンタイル計測法を使用します。

月次95パーセンタイル: バースト可能QPS機能を有効にし、月次95パーセンタイル計測法を使用します。

クリーンQPSとサポートされている接続数との間のマッピングの詳細については、「サポートされているクリーンQPSおよび接続」をご参照ください。

ポート

転送ルールを設定できるTCPポートとUDPポートの数を指定します。

リソースグループ

リソース管理でインスタンスが属するリソースグループを選択します。 デフォルトでは、リソースグループはdefault resource groupです。

リソースグループの詳細については、「リソースグループの作成」をご参照ください。

2.2 ドメイン名をAnti-DDoS Proxy (中国本土) インスタンスに追加する

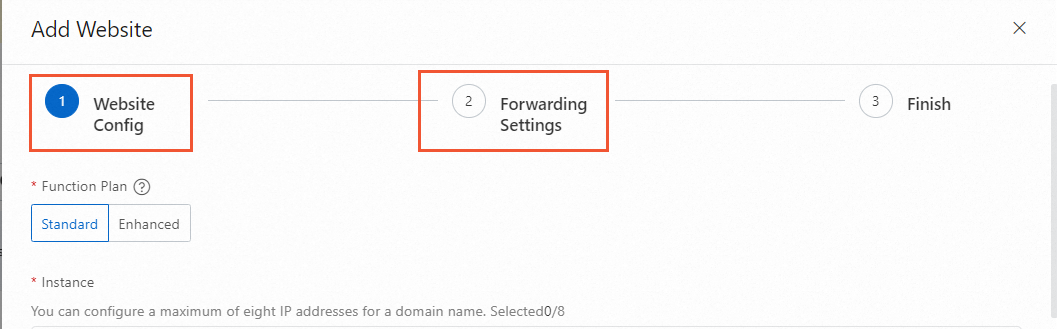

[ウェブサイトの設定] ページで、[ウェブサイトの追加] をクリックします。

[Webサイトの設定] および [転送設定] の手順でパラメーターを設定します。 詳細については、「1つ以上のWebサイトの追加」をご参照ください。

説明DNS解決を設定するときは、レコードを変更して、Sec-traffic ManagerのCNAMEにトラフィックを転送できるようにする必要があります。 転送設定を設定した後、完了ステップでDNSレコードを変更する必要はありません。

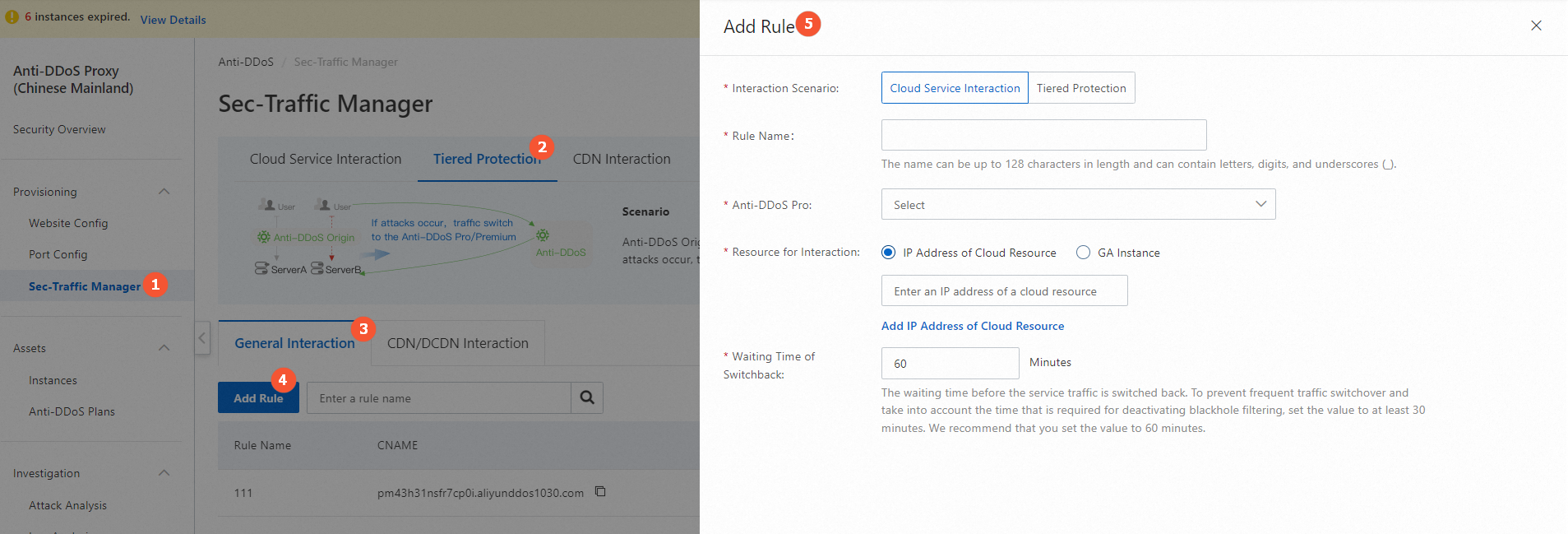

3 Sec-Traffic Managerの設定

Sec-Traffic Managerのスケジューリングルールを作成して、階層保護を有効にできます。 このようにして、トラフィックはSec-traffic ManagerのCNAMEに転送されます。 詳細については、「階層保護ルールの作成」をご参照ください。

Anti-DDoS Proxy (中国本土) コンソールにログインし、 を選択し、[Add Rule] をクリックします。

パラメーター

説明

相互作用シナリオ

階層型保護 を選択します。

ルール名

ルールの名前を入力します。

名前の長さは最大128文字で、英数字、およびアンダースコア (_) を使用できます。

Anti-DDoS Pro

Anti-DDoS Proxy (中国本土) インスタンスを選択します。

相互作用のリソース

[クラウドリソースのIPアドレスの追加] をクリックすると、さらにIPアドレスを追加できます。 最大20個のIPアドレスを追加できます。

説明複数のIPアドレスを追加すると、これらのIPアドレスは指定されたAnti-DDoS Proxyインスタンスに関連付けられます。 IPアドレスの1つが攻撃された場合、サービストラフィックは他のIPアドレスに転送されます。 すべてのIPアドレスが攻撃された場合にのみ、ServiceトラフィックがAnti-DDoS Proxyインスタンスに転送されます。 いずれかのIPアドレスが攻撃されたときにAnti-DDoS Proxyにトラフィックを転送する方法の詳細については、「1つのAnti-DDoS Proxyインスタンスを複数のクラウドリソース間で共有する」をご参照ください。

スイッチバックの待機時間

serviceトラフィックがAnti-DDoS ProxyインスタンスからクラウドリソースのIPアドレスに切り替えられるまでの待機時間を指定します。 攻撃が停止し、指定した待機時間が経過すると、サービストラフィックは自動的にクラウドリソースのIPアドレスに戻ります。

30から120の範囲の値を指定できます。 単位は分です。 値を60に設定することを推奨します。

説明Anti-DDoS Proxyインスタンスに対してブラックホールフィルタリングがトリガーされた場合、またはインスタンスのブラックホールフィルタリングイベントの開始時刻から開始する指定された待機時間が経過する前に、クラウドリソースのサービストラフィックをインスタンスに切り替えることはできません。

クラウドリソースに対してブラックホールフィルタリングがトリガーされた場合、クラウドリソースのサービストラフィックは保護のためにAnti-DDoS Proxyインスタンスに自動的に切り替えられます。 クラウドリソースのブラックホールフィルタリングが無効化されていない場合、サービストラフィックをAnti-DDoS Proxyインスタンスからクラウドリソースに戻すことはできません。 クラウドリソースのブラックホールフィルタリングが無効になっている場合、指定された待機時間に関係なく、サービストラフィックをすぐにクラウドリソースに戻すことができます。

ルールを追加したら、Sec-Traffic ManagerのCNAMEを取得します。

4 DNSレコードの変更

DNSプロバイダーのWebサイトにアクセスし、DNSレコードを変更して、Sec-traffic ManagerのCNAMEにトラフィックを転送できるようにすることができます。 詳細については、「CNAMEレコードを変更してトラフィックをSec-traffic Managerにリダイレクトする」をご参照ください。

このトピックでは、例としてAlibaba Cloud DNSを使用します。

にログインします。Alibaba Cloud DNSコンソール.

タブで、[ドメイン名の追加] をクリックします。

ビジネス要件に基づいてDNSレコードを変更します。

レコードタイプをCNAMEに設定し、レコード値を取得したSec-Traffic ManagerのCNAMEに設定します。

たとえば、インスタンスに3つのWebサイトを追加します。 各Webサイトのアウトバウンドサービストラフィックのピークは50 Mbit/s以下です。 3つのWebサイトが必要とする合計帯域幅は150 Mbit/s以下です。 この場合、購入したインスタンスのクリーン帯域幅が150 Mbit/sより大きいことを確認してください。

たとえば、インスタンスに3つのWebサイトを追加します。 各Webサイトのアウトバウンドサービストラフィックのピークは50 Mbit/s以下です。 3つのWebサイトが必要とする合計帯域幅は150 Mbit/s以下です。 この場合、購入したインスタンスのクリーン帯域幅が150 Mbit/sより大きいことを確認してください。