本文介绍如何组合使用IPsec-VPN(其中IPsec连接绑定VPN网关实例)和云企业网产品实现多地域本地数据中心IDC(Internet Data Center)和VPC之间的任意通信,搭建高质量、低成本的跨国企业网络。

场景说明

如果您的阿里云账号下不存在公网网络类型的VPN网关实例,对于实现全球任意站点网络互通的场景,推荐您使用IPsec连接绑定转发路由器的方式。

如果您的阿里云账号下已经创建了公网网络类型的VPN网关实例,您可以参见本文了解在IPsec连接绑定VPN网关实例方式下如何实现全球任意站点网络互通。

企业在全球范围内部署了多个本地站点和VPC,在企业通过IPsec-VPN连接(其中IPsec连接绑定VPN网关实例)将本地站点接入VPC后,本地站点仅能与VPN网关实例关联的VPC互通。跨地域的VPC之间、跨地域的多个本地站点之间默认无法互通。以下图为例,各个站点间的网络互通情况如下:

VPC1和VPC2之间不支持互通。

数据中心1与VPC1互通。数据中心1和数据中心2与同一个VPN网关实例建立IPsec-VPN连接后支持互通。数据中心1与数据中心3、数据中心4、VPC2不支持互通。

数据中心2与VPC1互通。数据中心1和数据中心2与同一个VPN网关实例建立IPsec-VPN连接后支持互通。数据中心2与数据中心3、数据中心4、VPC2不支持互通。

数据中心3与VPC2互通。数据中心3和数据中心4与同一个VPN网关实例建立IPsec-VPN连接后支持互通。数据中心3与数据中心1、数据中心2、VPC1不支持互通。

数据中心4与VPC2互通。数据中心3和数据中心4与同一个VPN网关实例建立IPsec-VPN连接后支持互通。数据中心4与数据中心1、数据中心2、VPC1不支持互通。

如果企业需要实现全球范围内任意站点的相互通信,可以结合使用云企业网产品。云企业网产品可以在VPC之间搭建高质量、低时延的私网通信通道,并支持路由的自动分发和学习,能快速实现跨地域VPC的网络互通,简化路由配置。多个地域的本地站点基于互通的VPC和云企业网也可以快速实现相互通信,从而实现全球任意站点网络互通。

在实现网络互通过程中,本地站点和VPN网关实例之间建立IPsec-VPN连接时推荐使用静态路由方式。

场景示例

本文以下图场景为例介绍如何组合使用IPsec-VPN(其中IPsec连接绑定VPN网关实例)和云企业网产品实现全球任意站点互相通信。某跨国公司在中国上海和美国硅谷各有两个数据中心,且该公司在阿里云华东2(上海)和美国(硅谷)地域分别创建了VPC1和VPC2,两个VPC中均使用云服务器ECS(Elastic Compute Service)部署了应用系统。因业务发展,该公司需要中国上海的数据中心1、数据中心2、美国硅谷的数据中心3、数据中心4、VPC1、VPC2六个站点之间可以任意通信。

网段规划

在您规划网段时,请确保各个站点之间要互通的网段没有重叠。

VPC网段规划

VPC实例名称 | VPC实例所属地域 | VPC实例网段 | ECS实例IP地址 |

VPC1 | 华东2(上海) |

| ECS1 IP地址:192.168.99.48 |

VPC2 | 美国(硅谷) |

| ECS2 IP地址:10.0.10.33 |

本地数据中心网段规划

数据中心名称 | 数据中心所属地域 | 数据中心侧需和VPC互通的网段 | 本地网关设备公网IP地址 | 需要与其他站点互通的客户端地址 |

数据中心1 | 中国上海 | 172.16.10.0/24 |

| 172.16.10.207 |

数据中心2 | 中国上海 | 172.16.40.0/24 |

| 172.16.40.60 |

数据中心3 | 美国硅谷 | 10.10.10.0/24 |

| 10.10.10.201 |

数据中心4 | 美国硅谷 | 10.30.66.0/24 |

| 10.30.66.11 |

准备工作

您已经在阿里云华东2(上海)、美国(硅谷)地域分别创建了VPC1和VPC2,两个VPC中均使用ECS部署了相关业务。具体操作,请参见搭建IPv4专有网络。

您已经在阿里云华东2(上海)、美国(硅谷)地域分别创建了一个公网网络类型的VPN网关实例,并确保2个VPN网关实例的IPsec-VPN功能均已开启。具体操作,请参见开启IPsec-VPN。

说明本文将以支持双隧道模式IPsec-VPN连接的VPN网关实例作为示例。如果您拥有的VPN网关实例仅支持单隧道模式的IPsec-VPN连接,推荐您进行升级,双隧道模式的IPsec-VPN连接拥有可用区级别的容灾能力。具体操作,请参见升级IPsec-VPN连接为双隧道模式。

本场景中,VPN网关实例关联的VPC实例信息,以及系统为VPN网关实例分配的IP地址如下表所示。VPN网关实例IP地址后续将用于创建IPsec-VPN连接。

VPN网关实例的名称

VPN网关实例所属地域

网关类型

网络类型

隧道

VPN网关实例关联的VPC实例

VPN网关IP地址

VPN网关1

华东2(上海)

普通型

公网

双隧道

VPC1

IPsec地址1:47.XX.XX.87

IPsec地址2:47.XX.XX.78

VPN网关2

美国(硅谷)

普通型

公网

双隧道

VPC2

IPsec地址1:47.XX.XX.207

IPsec地址2:47.XX.XX.15

操作步骤

步骤一:创建用户网关

您需要创建用户网关将数据中心本地网关设备的公网IP地址注册到阿里云上,VPN网关实例仅能通过注册过的IP地址(用户网关)与本地数据中心建立IPsec-VPN连接。

登录VPN网关管理控制台。

在左侧导航栏,选择。

在顶部菜单栏,选择用户网关实例的地域。

说明用户网关实例的地域必须和待连接的VPN网关实例的地域相同。

在用户网关页面,单击创建用户网关。

在创建用户网关面板,根据以下信息配置用户网关实例,然后单击确定。

您需要创建8个用户网关实例,将4个本地网关设备的8个公网IP地址注册到阿里云上。用户网关实例的配置请参见下表,其余配置项保持默认状态。更多信息,请参见创建和管理用户网关。

用户网关所属地域

用户网关的名称

用户网关的IP地址

华东2(上海)

用户网关1

本文输入本地网关设备1的公网IP地址147.XX.XX.23。

用户网关2

本文输入本地网关设备1的公网IP地址247.XX.XX.32。

用户网关3

本文输入本地网关设备2的公网IP地址147.XX.XX.69。

用户网关4

本文输入本地网关设备2的公网IP地址247.XX.XX.71。

美国(硅谷)

用户网关5

本文输入本地网关设备3的公网IP地址157.XX.XX.11。

用户网关6

本文输入本地网关设备3的公网IP地址247.XX.XX.191。

用户网关7

本文输入本地网关设备4的公网IP地址157.XX.XX.22。

用户网关8

本文输入本地网关设备4的公网IP地址247.XX.XX.234。

步骤二:创建IPsec连接

您需要在两个VPN网关实例下各创建2个IPsec连接,创建IPsec连接时指定隧道的加密算法以及要对接的数据中心,每个IPsec连接对接一个数据中心。

在左侧导航栏,选择。

在顶部菜单栏,选择IPsec连接的地域。

在IPsec连接页面,单击创建IPsec连接。

在创建IPsec连接页面,根据以下信息配置IPsec连接,然后单击确定。

IPsec连接的主要配置请参见下表,其余配置项保持默认状态。更多信息,请参见创建和管理IPsec连接(双隧道模式)。

配置项

IPsec连接1

IPsec连接2

IPsec连接3

IPsec连接4

名称

定义为IPsec连接1。

定义为IPsec连接2。

定义为IPsec连接3。

定义为IPsec连接4。

绑定资源

选择VPN网关。

VPN网关

选择VPN网关1。

选择VPN网关1。

选择VPN网关2。

选择VPN网关2。

路由模式

当前场景待互通网段较多,本文使用目的路由模式。

立即生效

保持默认值是,在IPsec连接配置完成后,会立即开始IPsec-VPN连接协商。

Tunnel 1

用户网关

关联用户网关1。

关联用户网关3。

关联用户网关5。

关联用户网关7。

预共享密钥

重要IPsec连接及其对端网关设备配置的预共享密钥需一致,否则系统无法正常建立IPsec-VPN连接。

fddsFF111****。

fddsFF333****。

fddsFF555****。

fddsFF777****。

加密配置

除以下参数外,其余配置项保持默认值。

IKE配置的DH分组选择group14。

IPsec配置的DH分组选择group14。

说明您需要根据本地网关设备的支持情况选择加密配置参数,确保IPsec连接和本地网关设备的加密配置保持一致。

Tunnel 2

用户网关

关联用户网关2。

关联用户网关4。

关联用户网关6。

关联用户网关8。

预共享密钥

fddsFF222****。

fddsFF444****。

fddsFF666****。

fddsFF888****。

加密配置

除以下参数外,其余配置项保持默认值。

IKE配置的DH分组选择group14。

IPsec配置的DH分组选择group14。

说明您需要根据本地网关设备的支持情况选择加密配置参数,确保IPsec连接和本地网关设备的加密配置保持一致。

在创建成功对话框中,单击取消。

保持在IPsec连接页面,找到创建的IPsec连接,在操作列单击生成对端配置。

对端配置是指需要在IPsec连接对端添加的VPN配置。本文场景中您需要将这些配置添加在本地网关设备上。

在IPsec连接配置对话框,复制配置并保存在您的本地,用于后续配置本地网关设备。

配置完成后,VPC实例、VPN网关实例、IPsec连接、用户网关实例、数据中心之间的对应关系如下表所示。

VPC实例名称

VPN网关实例名称

IPsec连接名称

隧道

隧道关联的用户网关实例名称

对接的数据中心

VPC1

VPN网关1

IPsec连接1

主隧道

用户网关1

数据中心1

备隧道

用户网关2

IPsec连接2

主隧道

用户网关3

数据中心2

备隧道

用户网关4

VPC2

VPN网关2

IPsec连接3

主隧道

用户网关5

数据中心3

备隧道

用户网关6

IPsec连接4

主隧道

用户网关7

数据中心4

备隧道

用户网关8

步骤三:配置VPN网关路由

创建IPsec连接后,您需要在VPN网关实例中添加去往数据中心的路由。本文以目的路由为例,更多路由配置方式,请参见VPN网关路由配置概述。

在左侧导航栏,选择。

在顶部菜单栏,选择VPN网关实例的地域。

在VPN网关页面,找到目标VPN网关实例,单击实例ID。

单击目的路由表页签,单击添加路由条目。

在添加路由条目面板,根据以下信息配置目的路由,然后单击确定。

在VPN网关1中添加去往数据中心1和数据中心2的路由。在VPN网关2中添加去往数据中心3和数据中心4的路由。

配置项

VPN网关1

VPN网关2

目标网段

输入数据中心1的网段172.16.10.0/24。

输入数据中心2的网段172.16.40.0/24。

输入数据中心3的网段10.10.0.0/16。

输入数据中心4的网段10.30.0.0/16。

下一跳类型

选择IPsec连接。

选择IPsec连接。

选择IPsec连接。

选择IPsec连接。

下一跳

选择IPsec连接1。

选择IPsec连接2。

选择IPsec连接3。

选择IPsec连接4。

发布到VPC

保持默认值是。

目的路由条目添加完成后,VPN网关会自动将数据中心1和数据中心2的路由发布到VPC1的系统路由表中。

保持默认值是。

目的路由条目添加完成后,VPN网关会自动将数据中心3和数据中心4的路由发布到VPC2的系统路由表中。

步骤四:配置本地网关设备

完成上述配置后,您需要在本地网关设备上添加VPN配置和路由配置,使本地网关设备与VPN网关之间成功建立IPsec-VPN连接,同时使数据中心去往其他站点的流量优先通过主隧道进行传出,在主隧道中断后自动切换至备隧道进行传输。

本文以思科防火墙ASA(软件版本9.19.1)作为配置示例。不同软件版本的配置命令可能会有所差异,操作时请根据您的实际环境查询对应文档或咨询相关厂商。更多本地网关设备配置示例,请参见本地网关设备配置示例。

以下内容包含的第三方产品信息仅供参考。阿里云对第三方产品的性能、可靠性以及操作可能带来的潜在影响,不做任何暗示或其他形式的承诺。

本地网关设备1配置示例

登录思科防火墙的命令行窗口并进入配置模式。

ciscoasa> enable Password: ******** #输入进入enable模式的密码。 ciscoasa# configure terminal #进入配置模式。 ciscoasa(config)#查看接口配置和公网路由配置。

思科防火墙已完成了接口配置,并已开启接口。以下为本文的接口配置示例。

ciscoasa(config)# show running-config interface ! interface GigabitEthernet0/0 nameif outside1 #GigabitEthernet0/0接口名称。 security-level 0 ip address 47.XX.XX.23 255.255.255.255 #GigabitEthernet0/0接口配置的公网IP地址。 ! interface GigabitEthernet0/1 #连接本地数据中心的接口。 nameif private #GigabitEthernet0/1接口名称。 security-level 100 #指定连接本地数据中心接口(私网接口)的security-level低于公网接口。 ip address 172.16.10.217 255.255.255.0 #GigabitEthernet0/1接口配置的IP地址。 ! interface GigabitEthernet0/2 nameif outside2 #GigabitEthernet0/2接口名称。 security-level 0 ip address 47.XX.XX.32 255.255.255.255 #GigabitEthernet0/2接口配置的公网IP地址。 ! route outside1 47.XX.XX.87 255.255.255.255 192.XX.XX.172 #配置访问阿里云侧隧道1公网IP地址的路由,下一跳为公网地址。 route outside2 47.XX.XX.78 255.255.255.255 192.XX.XX.158 #配置访问阿里云侧隧道2公网IP地址的路由,下一跳为公网地址。 route private 172.16.10.0 255.255.255.0 172.16.10.216 #配置去往本地数据中心的路由。为公网接口开启IKEv2功能。

crypto ikev2 enable outside1 crypto ikev2 enable outside2创建IKEv2 Policy,指定IKE阶段认证算法、加密算法、DH分组和SA生存周期,需和阿里云侧保持一致。

重要阿里云侧配置IPsec连接时,IKE配置阶段的加密算法、认证算法和DH分组均只支持指定一个值,不支持指定多个值。建议在思科防火墙中IKE配置阶段的加密算法、认证算法和DH分组也均只指定一个值,该值需与阿里云侧保持一致。

crypto ikev2 policy 10 encryption aes #指定加密算法。 integrity sha #指定认证算法。 group 14 #指定DH分组。 prf sha #prf和integrity保持一致,阿里云侧prf与认证算法默认保持一致。 lifetime seconds 86400 #指定SA生存周期。创建IPsec proposal和profile,指定思科防火墙侧的IPsec阶段加密算法、认证算法、DH分组和SA生存周期,需和阿里云侧保持一致。

重要阿里云侧配置IPsec连接时,IPsec配置阶段的加密算法、认证算法和DH分组均只支持指定一个值,不支持指定多个值。建议在思科防火墙中IPsec配置阶段的加密算法、认证算法和DH分组也均只指定一个值,该值需与阿里云侧保持一致。

crypto ipsec ikev2 ipsec-proposal ALIYUN-PROPOSAL #创建ipsec proposal。 protocol esp encryption aes #指定加密算法,协议使用ESP,阿里云侧固定使用ESP协议。 protocol esp integrity sha-1 #指定认证算法,协议使用ESP,阿里云侧固定使用ESP协议。 crypto ipsec profile ALIYUN-PROFILE set ikev2 ipsec-proposal ALIYUN-PROPOSAL #创建ipsec profile并应用已创建的proposal。 set ikev2 local-identity address #指定本端ID使用IP地址格式,与阿里云侧RemoteId格式保持一致。 set pfs group14 #指定pfs和DH分组。 set security-association lifetime seconds 86400 #指定基于时间的SA生存周期。 set security-association lifetime kilobytes unlimited #关闭基于流量的SA生存周期。创建tunnel group,指定隧道的预共享密钥,需和阿里云侧保持一致。

tunnel-group 47.XX.XX.87 type ipsec-l2l #指定隧道1的封装模式为l2l。 tunnel-group 47.XX.XX.87 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF111**** #指定隧道1对端的预共享密钥,即阿里云侧的预共享密钥。 ikev2 local-authentication pre-shared-key fddsFF111**** #指定隧道1本段的预共享密钥,需和阿里云侧的保持一致。 ! tunnel-group 47.XX.XX.78 type ipsec-l2l #指定隧道2的封装模式为l2l。 tunnel-group 47.XX.XX.78 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF222**** #指定隧道2对端的预共享密钥,即阿里云侧的预共享密钥。 ikev2 local-authentication pre-shared-key fddsFF222**** #指定隧道2本段的预共享密钥,需和阿里云侧的保持一致。 !创建tunnel接口。

interface Tunnel1 #创建隧道1的接口。 nameif ALIYUN1 ip address 169.254.10.2 255.255.255.252 #指定接口的IP地址。 tunnel source interface outside1 #指定隧道1源地址为公网接口GigabitEthernet0/0。 tunnel destination 47.XX.XX.87 #指定隧道1目的地址为阿里云侧隧道1的公网IP地址。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE #指定隧道1应用ipsec profile ALIYUN-PROFILE。 no shutdown #开启隧道1接口。 ! interface Tunnel2 #创建隧道2的接口。 nameif ALIYUN2 ip address 169.254.20.2 255.255.255.252 #指定接口的IP地址。 tunnel source interface outside2 #指定隧道2源地址为公网接口GigabitEthernet0/2。 tunnel destination 47.XX.XX.78 #指定隧道2目的地址为阿里云侧隧道2的公网IP地址。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE #指定隧道2应用ipsec profile ALIYUN-PROFILE。 no shutdown #开启隧道2接口。 !配置去往其他站点的静态路由。

指定数据中心1去往其他站点的流量优先通过隧道1接口传输,该路由优先级较高。 route ALIYUN1 172.16.40.0 255.255.255.0 47.XX.XX.87 4 #配置去往数据中心2的路由。 route ALIYUN1 10.30.0.0 255.255.0.0 47.XX.XX.87 4 #配置去往数据中心4的路由。 route ALIYUN1 10.10.0.0 255.255.0.0 47.XX.XX.87 4 #配置去往数据中心3的路由。 route ALIYUN1 10.0.0.0 255.255.0.0 47.XX.XX.87 4 #配置去往阿里云VPC2的路由。 route ALIYUN1 192.168.99.0 255.255.255.0 47.XX.XX.87 4 #配置去往阿里云VPC1的路由。 指定数据中心1去往其他站点的流量通过隧道2接口传输,该路由优先级低于指向隧道1接口的路由。 route ALIYUN2 172.16.40.0 255.255.255.0 47.XX.XX.78 5 route ALIYUN2 10.30.0.0 255.255.0.0 47.XX.XX.78 5 route ALIYUN2 10.10.0.0 255.255.0.0 47.XX.XX.78 5 route ALIYUN2 10.0.0.0 255.255.0.0 47.XX.XX.78 5 route ALIYUN2 192.168.99.0 255.255.255.0 47.XX.XX.78 5请根据您的实际网络环境按需在数据中心1添加路由配置,使数据中心1中的客户端可以通过思科防火墙访问其他站点。

本地网关设备2配置示例

登录思科防火墙的命令行窗口并进入配置模式。

ciscoasa> enable Password: ******** #输入进入enable模式的密码。 ciscoasa# configure terminal #进入配置模式。 ciscoasa(config)#查看接口配置和公网路由配置。

思科防火墙已完成了接口配置,并已开启接口。以下为本文的接口配置示例。

ciscoasa(config)# show running-config interface ! interface GigabitEthernet0/0 nameif outside1 #GigabitEthernet0/0接口名称。 security-level 0 ip address 47.XX.XX.69 255.255.255.255 #GigabitEthernet0/0接口配置的公网IP地址。 ! interface GigabitEthernet0/1 #连接本地数据中心的接口。 nameif private #GigabitEthernet0/1接口名称。 security-level 100 #指定连接本地数据中心接口(私网接口)的security-level低于公网接口。 ip address 172.16.40.217 255.255.255.0 #GigabitEthernet0/1接口配置的IP地址。 ! interface GigabitEthernet0/2 nameif outside2 #GigabitEthernet0/2接口名称。 security-level 0 ip address 47.XX.XX.71 255.255.255.255 #GigabitEthernet0/2接口配置的公网IP地址。 ! route outside1 47.XX.XX.87 255.255.255.255 192.XX.XX.172 #配置访问阿里云侧隧道1公网IP地址的路由,下一跳为公网地址。 route outside2 47.XX.XX.78 255.255.255.255 192.XX.XX.158 #配置访问阿里云侧隧道2公网IP地址的路由,下一跳为公网地址。 route private 172.16.40.0 255.255.255.0 172.16.40.216 #配置去往本地数据中心的路由。为公网接口开启IKEv2功能。

crypto ikev2 enable outside1 crypto ikev2 enable outside2创建IKEv2 Policy,指定IKE阶段认证算法、加密算法、DH分组和SA生存周期,需和阿里云侧保持一致。

重要阿里云侧配置IPsec连接时,IKE配置阶段的加密算法、认证算法和DH分组均只支持指定一个值,不支持指定多个值。建议在思科防火墙中IKE配置阶段的加密算法、认证算法和DH分组也均只指定一个值,该值需与阿里云侧保持一致。

crypto ikev2 policy 10 encryption aes #指定加密算法。 integrity sha #指定认证算法。 group 14 #指定DH分组。 prf sha #prf和integrity保持一致,阿里云侧prf与认证算法默认保持一致。 lifetime seconds 86400 #指定SA生存周期。创建IPsec proposal和profile,指定思科防火墙侧的IPsec阶段加密算法、认证算法、DH分组和SA生存周期,需和阿里云侧保持一致。

重要阿里云侧配置IPsec连接时,IPsec配置阶段的加密算法、认证算法和DH分组均只支持指定一个值,不支持指定多个值。建议在思科防火墙中IPsec配置阶段的加密算法、认证算法和DH分组也均只指定一个值,该值需与阿里云侧保持一致。

crypto ipsec ikev2 ipsec-proposal ALIYUN-PROPOSAL #创建ipsec proposal。 protocol esp encryption aes #指定加密算法,协议使用ESP,阿里云侧固定使用ESP协议。 protocol esp integrity sha-1 #指定认证算法,协议使用ESP,阿里云侧固定使用ESP协议。 crypto ipsec profile ALIYUN-PROFILE set ikev2 ipsec-proposal ALIYUN-PROPOSAL #创建ipsec profile并应用已创建的proposal。 set ikev2 local-identity address #指定本端ID使用IP地址格式,与阿里云侧RemoteId格式保持一致。 set pfs group14 #指定pfs和DH分组。 set security-association lifetime seconds 86400 #指定基于时间的SA生存周期。 set security-association lifetime kilobytes unlimited #关闭基于流量的SA生存周期。创建tunnel group,指定隧道的预共享密钥,需和阿里云侧保持一致。

tunnel-group 47.XX.XX.87 type ipsec-l2l #指定隧道1的封装模式为l2l。 tunnel-group 47.XX.XX.87 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF333**** #指定隧道1对端的预共享密钥,即阿里云侧的预共享密钥。 ikev2 local-authentication pre-shared-key fddsFF333**** #指定隧道1本段的预共享密钥,需和阿里云侧的保持一致。 ! tunnel-group 47.XX.XX.78 type ipsec-l2l #指定隧道2的封装模式为l2l。 tunnel-group 47.XX.XX.78 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF444**** #指定隧道2对端的预共享密钥,即阿里云侧的预共享密钥。 ikev2 local-authentication pre-shared-key fddsFF444**** #指定隧道2本段的预共享密钥,需和阿里云侧的保持一致。 !创建tunnel接口。

interface Tunnel1 #创建隧道1的接口。 nameif ALIYUN1 ip address 169.254.11.2 255.255.255.252 #指定接口的IP地址。 tunnel source interface outside1 #指定隧道1源地址为公网接口GigabitEthernet0/0。 tunnel destination 47.XX.XX.87 #指定隧道1目的地址为阿里云侧隧道1的公网IP地址。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE #指定隧道1应用ipsec profile ALIYUN-PROFILE。 no shutdown #开启隧道1接口。 ! interface Tunnel2 #创建隧道2的接口。 nameif ALIYUN2 ip address 169.254.21.2 255.255.255.252 #指定接口的IP地址。 tunnel source interface outside2 #指定隧道2源地址为公网接口GigabitEthernet0/2。 tunnel destination 47.XX.XX.78 #指定隧道2目的地址为阿里云侧隧道2的公网IP地址。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE #指定隧道2应用ipsec profile ALIYUN-PROFILE。 no shutdown #开启隧道2接口。 !配置去往其他站点的静态路由。

指定数据中心2去往其他站点的流量优先通过隧道1接口传输,该路由优先级较高。 route ALIYUN1 172.16.10.0 255.255.255.0 47.XX.XX.87 4 #配置去往数据中心1的路由。 route ALIYUN1 10.30.0.0 255.255.0.0 47.XX.XX.87 4 #配置去往数据中心4的路由。 route ALIYUN1 10.10.0.0 255.255.0.0 47.XX.XX.87 4 #配置去往数据中心3的路由。 route ALIYUN1 10.0.0.0 255.255.0.0 47.XX.XX.87 4 #配置去往阿里云VPC2的路由。 route ALIYUN1 192.168.99.0 255.255.255.0 47.XX.XX.87 4 #配置去往阿里云VPC1的路由。 指定数据中心2去往其他站点的流量通过隧道2接口传输,该路由优先级低于指向隧道1接口的路由。 route ALIYUN2 172.16.10.0 255.255.255.0 47.XX.XX.78 5 route ALIYUN2 10.30.0.0 255.255.0.0 47.XX.XX.78 5 route ALIYUN2 10.10.0.0 255.255.0.0 47.XX.XX.78 5 route ALIYUN2 10.0.0.0 255.255.0.0 47.XX.XX.78 5 route ALIYUN2 192.168.99.0 255.255.255.0 47.XX.XX.78 5请根据您的实际网络环境按需在数据中心2添加路由配置,使数据中心2中的客户端可以通过思科防火墙访问其他站点。

本地网关设备3配置示例

登录思科防火墙的命令行窗口并进入配置模式。

ciscoasa> enable Password: ******** #输入进入enable模式的密码。 ciscoasa# configure terminal #进入配置模式。 ciscoasa(config)#查看接口配置和公网路由配置。

思科防火墙已完成了接口配置,并已开启接口。以下为本文的接口配置示例。

ciscoasa(config)# show running-config interface ! interface GigabitEthernet0/0 nameif outside1 #GigabitEthernet0/0接口名称。 security-level 0 ip address 57.XX.XX.11 255.255.255.255 #GigabitEthernet0/0接口配置的公网IP地址。 ! interface GigabitEthernet0/1 #连接本地数据中心的接口。 nameif private #GigabitEthernet0/1接口名称。 security-level 100 #指定连接本地数据中心接口(私网接口)的security-level低于公网接口。 ip address 10.10.10.217 255.255.255.0 #GigabitEthernet0/1接口配置的IP地址。 ! interface GigabitEthernet0/2 nameif outside2 #GigabitEthernet0/2接口名称。 security-level 0 ip address 57.XX.XX.191 255.255.255.255 #GigabitEthernet0/2接口配置的公网IP地址。 ! route outside1 47.XX.XX.207 255.255.255.255 192.XX.XX.172 #配置访问阿里云侧隧道1公网IP地址的路由,下一跳为公网地址。 route outside2 47.XX.XX.15 255.255.255.255 192.XX.XX.158 #配置访问阿里云侧隧道2公网IP地址的路由,下一跳为公网地址。 route private 10.10.10.0 255.255.255.0 10.10.10.216 #配置去往本地数据中心的路由。为公网接口开启IKEv2功能。

crypto ikev2 enable outside1 crypto ikev2 enable outside2创建IKEv2 Policy,指定IKE阶段认证算法、加密算法、DH分组和SA生存周期,需和阿里云侧保持一致。

重要阿里云侧配置IPsec连接时,IKE配置阶段的加密算法、认证算法和DH分组均只支持指定一个值,不支持指定多个值。建议在思科防火墙中IKE配置阶段的加密算法、认证算法和DH分组也均只指定一个值,该值需与阿里云侧保持一致。

crypto ikev2 policy 10 encryption aes #指定加密算法。 integrity sha #指定认证算法。 group 14 #指定DH分组。 prf sha #prf和integrity保持一致,阿里云侧prf与认证算法默认保持一致。 lifetime seconds 86400 #指定SA生存周期。创建IPsec proposal和profile,指定思科防火墙侧的IPsec阶段加密算法、认证算法、DH分组和SA生存周期,需和阿里云侧保持一致。

重要阿里云侧配置IPsec连接时,IPsec配置阶段的加密算法、认证算法和DH分组均只支持指定一个值,不支持指定多个值。建议在思科防火墙中IPsec配置阶段的加密算法、认证算法和DH分组也均只指定一个值,该值需与阿里云侧保持一致。

crypto ipsec ikev2 ipsec-proposal ALIYUN-PROPOSAL #创建ipsec proposal。 protocol esp encryption aes #指定加密算法,协议使用ESP,阿里云侧固定使用ESP协议。 protocol esp integrity sha-1 #指定认证算法,协议使用ESP,阿里云侧固定使用ESP协议。 crypto ipsec profile ALIYUN-PROFILE set ikev2 ipsec-proposal ALIYUN-PROPOSAL #创建ipsec profile并应用已创建的proposal。 set ikev2 local-identity address #指定本端ID使用IP地址格式,与阿里云侧RemoteId格式保持一致。 set pfs group14 #指定pfs和DH分组。 set security-association lifetime seconds 86400 #指定基于时间的SA生存周期。 set security-association lifetime kilobytes unlimited #关闭基于流量的SA生存周期。创建tunnel group,指定隧道的预共享密钥,需和阿里云侧保持一致。

tunnel-group 47.XX.XX.207 type ipsec-l2l #指定隧道1的封装模式为l2l。 tunnel-group 47.XX.XX.207 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF555**** #指定隧道1对端的预共享密钥,即阿里云侧的预共享密钥。 ikev2 local-authentication pre-shared-key fddsFF555**** #指定隧道1本段的预共享密钥,需和阿里云侧的保持一致。 ! tunnel-group 47.XX.XX.15 type ipsec-l2l #指定隧道2的封装模式为l2l。 tunnel-group 47.XX.XX.15 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF666**** #指定隧道2对端的预共享密钥,即阿里云侧的预共享密钥。 ikev2 local-authentication pre-shared-key fddsFF666**** #指定隧道2本段的预共享密钥,需和阿里云侧的保持一致。 !创建tunnel接口。

interface Tunnel1 #创建隧道1的接口。 nameif ALIYUN1 ip address 169.254.12.2 255.255.255.252 #指定接口的IP地址。 tunnel source interface outside1 #指定隧道1源地址为公网接口GigabitEthernet0/0。 tunnel destination 47.XX.XX.207 #指定隧道1目的地址为阿里云侧隧道1的公网IP地址。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE #指定隧道1应用ipsec profile ALIYUN-PROFILE。 no shutdown #开启隧道1接口。 ! interface Tunnel2 #创建隧道2的接口。 nameif ALIYUN2 ip address 169.254.22.2 255.255.255.252 #指定接口的IP地址。 tunnel source interface outside2 #指定隧道2源地址为公网接口GigabitEthernet0/2。 tunnel destination 47.XX.XX.15 #指定隧道2目的地址为阿里云侧隧道2的公网IP地址。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE #指定隧道2应用ipsec profile ALIYUN-PROFILE。 no shutdown #开启隧道2接口。 !配置去往其他站点的静态路由。

指定数据中心3去往其他站点的流量优先通过隧道1接口传输,该路由优先级较高。 route ALIYUN1 172.16.40.0 255.255.255.0 47.XX.XX.207 4 #配置去往数据中心2的路由。 route ALIYUN1 10.30.0.0 255.255.0.0 47.XX.XX.207 4 #配置去往数据中心4的路由。 route ALIYUN1 172.16.10.0 255.255.255.0 47.XX.XX.207 4 #配置去往数据中心1的路由。 route ALIYUN1 10.0.0.0 255.255.0.0 47.XX.XX.207 4 #配置去往阿里云VPC2的路由。 route ALIYUN1 192.168.99.0 255.255.255.0 47.XX.XX.207 4 #配置去往阿里云VPC1的路由。 指定数据中心3去往其他站点的流量通过隧道2接口传输,该路由优先级低于指向隧道1接口的路由。 route ALIYUN2 172.16.40.0 255.255.255.0 47.XX.XX.15 5 route ALIYUN2 10.30.0.0 255.255.0.0 47.XX.XX.15 5 route ALIYUN2 172.16.10.0 255.255.255.0 47.XX.XX.15 5 route ALIYUN2 10.0.0.0 255.255.0.0 47.XX.XX.15 5 route ALIYUN2 192.168.99.0 255.255.255.0 47.XX.XX.15 5请根据您的实际网络环境按需在数据中心3添加路由配置,使数据中心3中的客户端可以通过思科防火墙访问其他站点。

本地网关设备4配置示例

登录思科防火墙的命令行窗口并进入配置模式。

ciscoasa> enable Password: ******** #输入进入enable模式的密码。 ciscoasa# configure terminal #进入配置模式。 ciscoasa(config)#查看接口配置和公网路由配置。

思科防火墙已完成了接口配置,并已开启接口。以下为本文的接口配置示例。

ciscoasa(config)# show running-config interface ! interface GigabitEthernet0/0 nameif outside1 #GigabitEthernet0/0接口名称。 security-level 0 ip address 57.XX.XX.22 255.255.255.255 #GigabitEthernet0/0接口配置的公网IP地址。 ! interface GigabitEthernet0/1 #连接本地数据中心的接口。 nameif private #GigabitEthernet0/1接口名称。 security-level 100 #指定连接本地数据中心接口(私网接口)的security-level低于公网接口。 ip address 10.30.66.217 255.255.255.0 #GigabitEthernet0/1接口配置的IP地址。 ! interface GigabitEthernet0/2 nameif outside2 #GigabitEthernet0/2接口名称。 security-level 0 ip address 57.XX.XX.234 255.255.255.255 #GigabitEthernet0/2接口配置的公网IP地址。 ! route outside1 47.XX.XX.207 255.255.255.255 192.XX.XX.172 #配置访问阿里云侧隧道1公网IP地址的路由,下一跳为公网地址。 route outside2 47.XX.XX.15 255.255.255.255 192.XX.XX.158 #配置访问阿里云侧隧道2公网IP地址的路由,下一跳为公网地址。 route private 10.30.66.0 255.255.255.0 10.30.66.216 #配置去往本地数据中心的路由。为公网接口开启IKEv2功能。

crypto ikev2 enable outside1 crypto ikev2 enable outside2创建IKEv2 Policy,指定IKE阶段认证算法、加密算法、DH分组和SA生存周期,需和阿里云侧保持一致。

重要阿里云侧配置IPsec连接时,IKE配置阶段的加密算法、认证算法和DH分组均只支持指定一个值,不支持指定多个值。建议在思科防火墙中IKE配置阶段的加密算法、认证算法和DH分组也均只指定一个值,该值需与阿里云侧保持一致。

crypto ikev2 policy 10 encryption aes #指定加密算法。 integrity sha #指定认证算法。 group 14 #指定DH分组。 prf sha #prf和integrity保持一致,阿里云侧prf与认证算法默认保持一致。 lifetime seconds 86400 #指定SA生存周期。创建IPsec proposal和profile,指定思科防火墙侧的IPsec阶段加密算法、认证算法、DH分组和SA生存周期,需和阿里云侧保持一致。

重要阿里云侧配置IPsec连接时,IPsec配置阶段的加密算法、认证算法和DH分组均只支持指定一个值,不支持指定多个值。建议在思科防火墙中IPsec配置阶段的加密算法、认证算法和DH分组也均只指定一个值,该值需与阿里云侧保持一致。

crypto ipsec ikev2 ipsec-proposal ALIYUN-PROPOSAL #创建ipsec proposal。 protocol esp encryption aes #指定加密算法,协议使用ESP,阿里云侧固定使用ESP协议。 protocol esp integrity sha-1 #指定认证算法,协议使用ESP,阿里云侧固定使用ESP协议。 crypto ipsec profile ALIYUN-PROFILE set ikev2 ipsec-proposal ALIYUN-PROPOSAL #创建ipsec profile并应用已创建的proposal。 set ikev2 local-identity address #指定本端ID使用IP地址格式,与阿里云侧RemoteId格式保持一致。 set pfs group14 #指定pfs和DH分组。 set security-association lifetime seconds 86400 #指定基于时间的SA生存周期。 set security-association lifetime kilobytes unlimited #关闭基于流量的SA生存周期。创建tunnel group,指定隧道的预共享密钥,需和阿里云侧保持一致。

tunnel-group 47.XX.XX.207 type ipsec-l2l #指定隧道1的封装模式为l2l。 tunnel-group 47.XX.XX.207 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF777**** #指定隧道1对端的预共享密钥,即阿里云侧的预共享密钥。 ikev2 local-authentication pre-shared-key fddsFF777**** #指定隧道1本段的预共享密钥,需和阿里云侧的保持一致。 ! tunnel-group 47.XX.XX.15 type ipsec-l2l #指定隧道2的封装模式为l2l。 tunnel-group 47.XX.XX.15 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF888**** #指定隧道2对端的预共享密钥,即阿里云侧的预共享密钥。 ikev2 local-authentication pre-shared-key fddsFF888**** #指定隧道2本段的预共享密钥,需和阿里云侧的保持一致。 !创建tunnel接口。

interface Tunnel1 #创建隧道1的接口。 nameif ALIYUN1 ip address 169.254.13.2 255.255.255.252 #指定接口的IP地址。 tunnel source interface outside1 #指定隧道1源地址为公网接口GigabitEthernet0/0。 tunnel destination 47.XX.XX.207 #指定隧道1目的地址为阿里云侧隧道1的公网IP地址。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE #指定隧道1应用ipsec profile ALIYUN-PROFILE。 no shutdown #开启隧道1接口。 ! interface Tunnel2 #创建隧道2的接口。 nameif ALIYUN2 ip address 169.254.23.2 255.255.255.252 #指定接口的IP地址。 tunnel source interface outside2 #指定隧道2源地址为公网接口GigabitEthernet0/2。 tunnel destination 47.XX.XX.15 #指定隧道2目的地址为阿里云侧隧道2的公网IP地址。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE #指定隧道2应用ipsec profile ALIYUN-PROFILE。 no shutdown #开启隧道2接口。 !配置去往其他站点的静态路由。

指定数据中心4去往其他站点的流量优先通过隧道1接口传输,该路由优先级较高。 route ALIYUN1 172.16.40.0 255.255.255.0 47.XX.XX.207 4 #配置去往数据中心2的路由。 route ALIYUN1 10.10.0.0 255.255.0.0 47.XX.XX.207 4 #配置去往数据中心3的路由。 route ALIYUN1 172.16.10.0 255.255.255.0 47.XX.XX.207 4 #配置去往数据中心1的路由。 route ALIYUN1 10.0.0.0 255.255.0.0 47.XX.XX.207 4 #配置去往阿里云VPC2的路由。 route ALIYUN1 192.168.99.0 255.255.255.0 47.XX.XX.207 4 #配置去往阿里云VPC1的路由。 指定数据中心4去往其他站点的流量通过隧道2接口传输,该路由优先级低于指向隧道1接口的路由。 route ALIYUN2 172.16.40.0 255.255.255.0 47.XX.XX.15 5 route ALIYUN2 10.10.0.0 255.255.0.0 47.XX.XX.15 5 route ALIYUN2 172.16.10.0 255.255.255.0 47.XX.XX.15 5 route ALIYUN2 10.0.0.0 255.255.0.0 47.XX.XX.15 5 route ALIYUN2 192.168.99.0 255.255.255.0 47.XX.XX.15 5请根据您的实际网络环境按需在数据中心4添加路由配置,使数据中心4中的客户端可以通过思科防火墙访问其他站点。

完成本地网关设备的配置后,数据中心1、数据中心2、VPC1之间可以互相通信,数据中心3、数据中心4、VPC2之间可以互相通信;数据中心1、数据中心2、VPC1依旧无法与数据中心3、数据中心4、VPC2互相通信。

步骤五:配置云企业网

使用云企业网产品,实现数据中心1、数据中心2、VPC1、数据中心3、数据中心4、VPC2全互通。

创建云企业网实例。具体操作,请参见云企业网实例。

分别在华东2(上海)和美国(硅谷)地域各创建一个转发路由器实例。具体操作,请参见创建转发路由器实例。

创建转发路由器实例时使用默认配置即可。

创建VPC连接。

将VPC1接入至华东2(上海)地域的转发路由器,VPC2接入至美国(硅谷)地域的转发路由器。

在云企业网实例详情页面的页签,找到华东2(上海)地域的转发路由器实例,在操作列单击创建网络实例连接。

在连接网络实例页面,根据以下信息进行配置,然后单击确定创建。

创建VPC连接的主要配置下表所示,其余配置项保持默认状态。更多信息,请参见使用企业版转发路由器创建VPC连接。

配置项

VPC1连接

VPC2连接

实例类型

选择专有网络(VPC)。

地域

选择华东2(上海)。

本文选择美国(硅谷)。

资源归属UID

选择同账号。

连接名称

定义为VPC1连接。

定义为VPC2连接。

网络实例

选择VPC1。

选择VPC2。

交换机

本文在可用区E下选择交换机1、在可用区F选择交换机2。

请确保选择的每个交换机实例下拥有一个空闲的IP地址。如果VPC实例在转发路由器支持的可用区中并没有交换机实例或者交换机实例下没有空闲的IP地址,您需要新建一个交换机实例。 具体操作,请参见创建和管理交换机。

本文在可用区A下选择交换机1、在可用区B选择交换机2。

请确保选择的每个交换机实例下拥有一个空闲的IP地址。如果VPC实例在转发路由器支持的可用区中并没有交换机实例或者交换机实例下没有空闲的IP地址,您需要新建一个交换机实例。 具体操作,请参见创建和管理交换机。

高级配置

保持默认配置,即开启所有高级配置选项。

创建跨地域连接。

由于VPC1和VPC2位于不同的地域,您还需要创建跨地域连接,实现VPC1和VPC2跨地域互通。

在云企业网实例详情页面的页签,单击设置跨地域带宽。

在连接网络实例页面,根据以下信息配置跨地域连接,然后单击确定创建。

配置项

说明

实例类型

选择跨地域连接。

地域

选择华东2(上海)。

对端地域

选择美国(硅谷)。

带宽分配方式

选择按流量付费,该带宽分配方式产生的费用由CDT产品计费。

带宽

输入跨地域连接的带宽值。单位:Mbps。

默认链路类型

链路类型默认为金。本文保持默认值。

高级配置

保持默认配置,即选中全部高级配置选项。

发布数据中心的路由至转发路由器。

创建跨地域连接后,仅VPC1和VPC2可以实现互相通信,还需要将数据中心的路由发布至转发路由器才能实现数据中心1、数据中心2、数据中心3、数据中心4的跨地域互通。

在云企业网实例详情页面的页签,找到华东2(上海)的转发路由器实例,单击目标实例ID。

在转发路由器实例详情页面,单击网络实例路由信息页签。

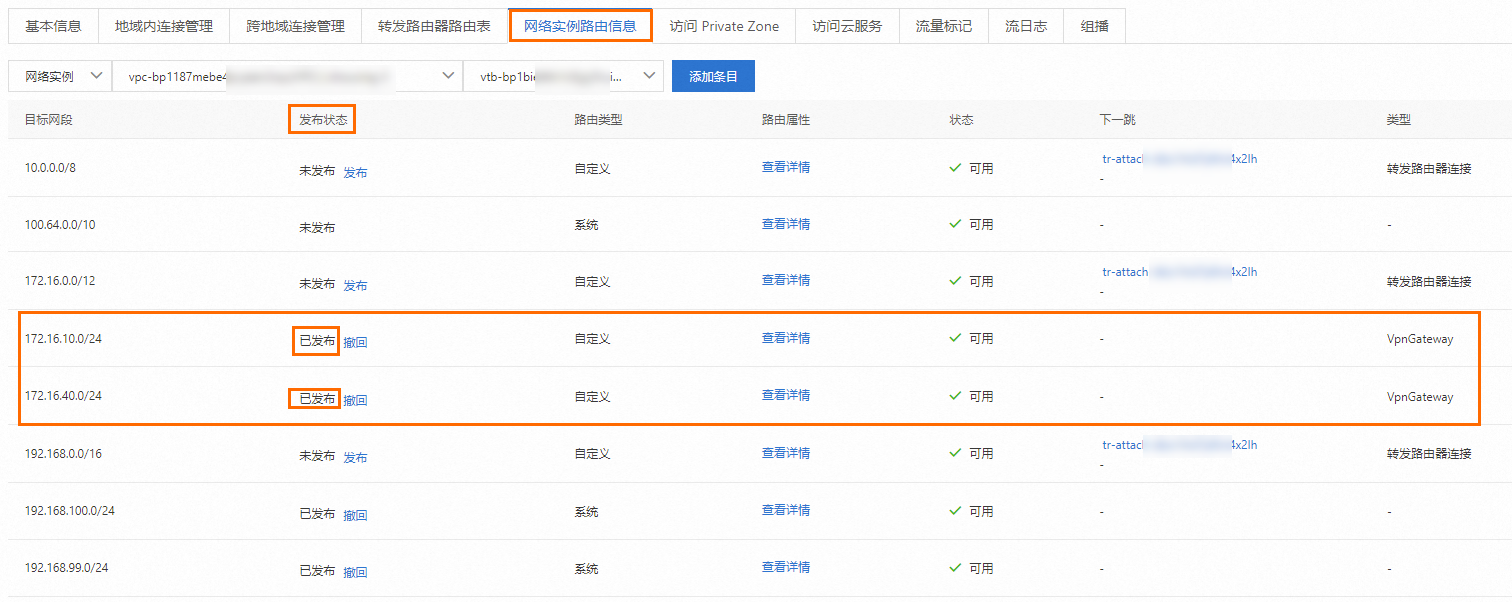

在网络实例路由信息页签下,找到VPC1实例,然后找到指向数据中心1和数据中心2的路由条目。

在路由条目的发布状态列单击发布,在发布路由对话框,确认路由信息后,单击确认。

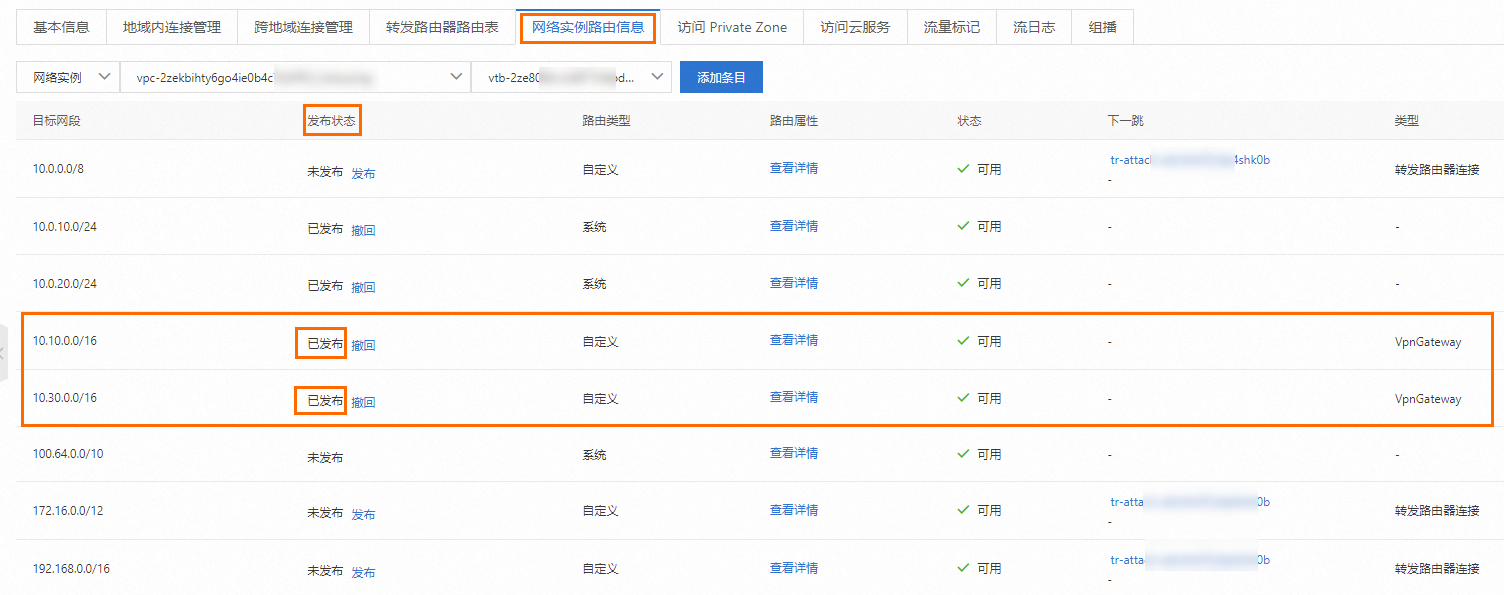

重复上述操作,进入美国(硅谷)地域转发路由器实例详情页面,在VPC2实例下,将指向数据中心3和数据中心4的路由发布至转发路由器。

发布数据中心1和数据中心2的路由

发布数据中心3和数据中心4的路由

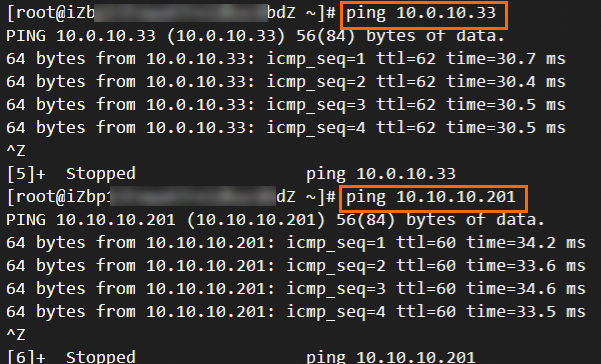

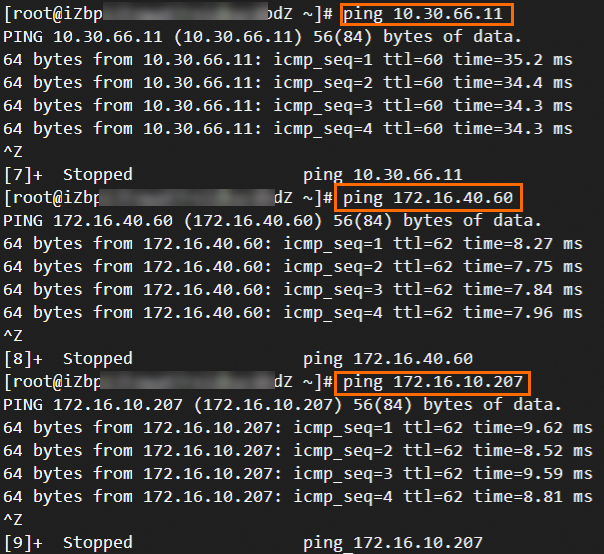

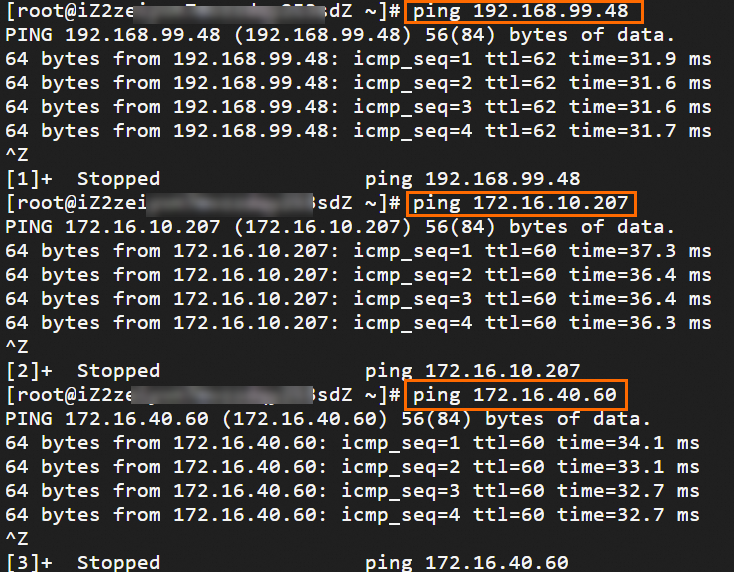

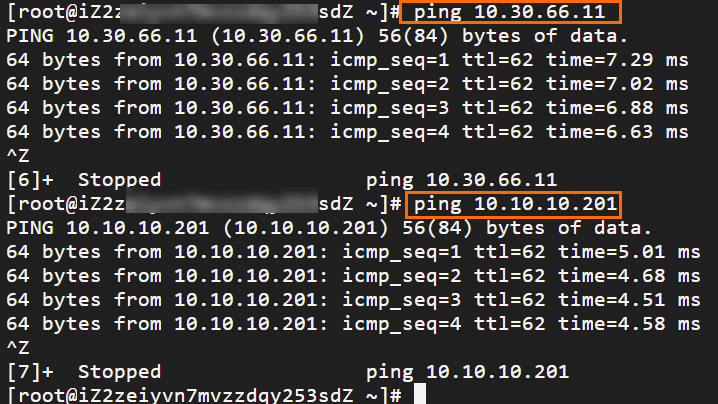

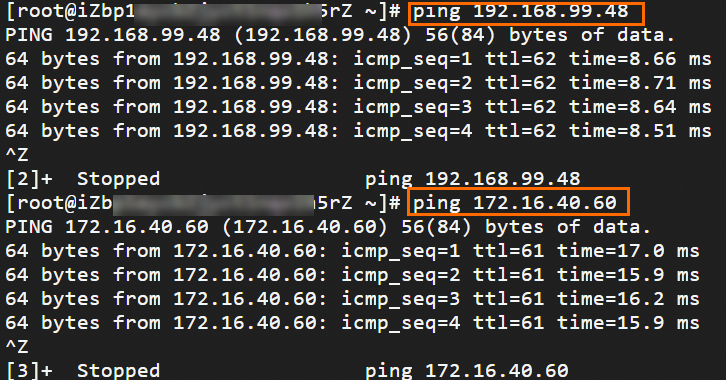

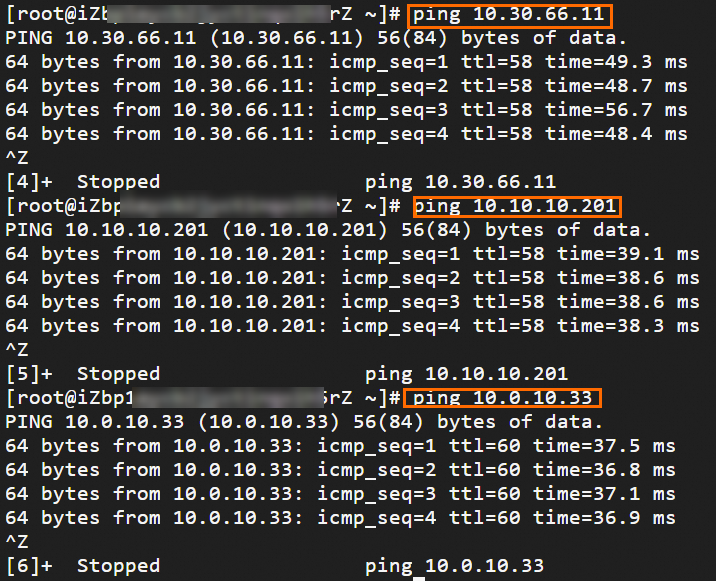

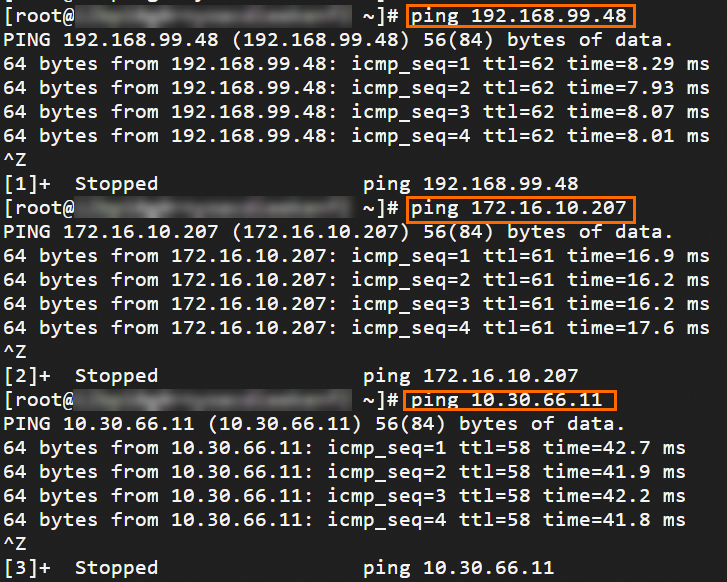

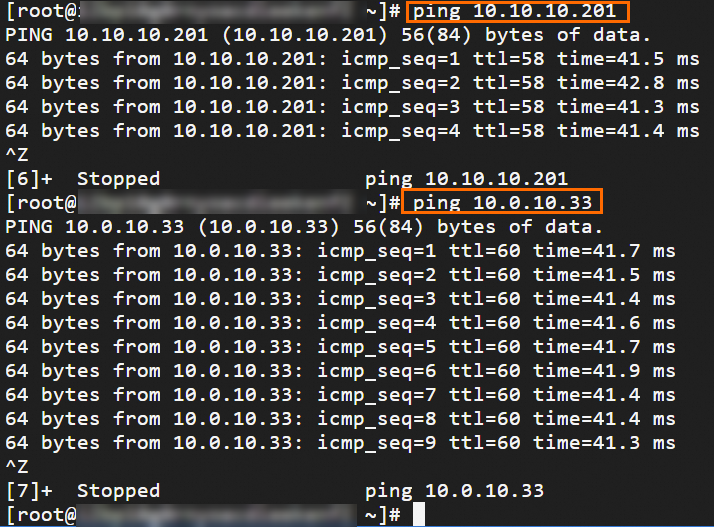

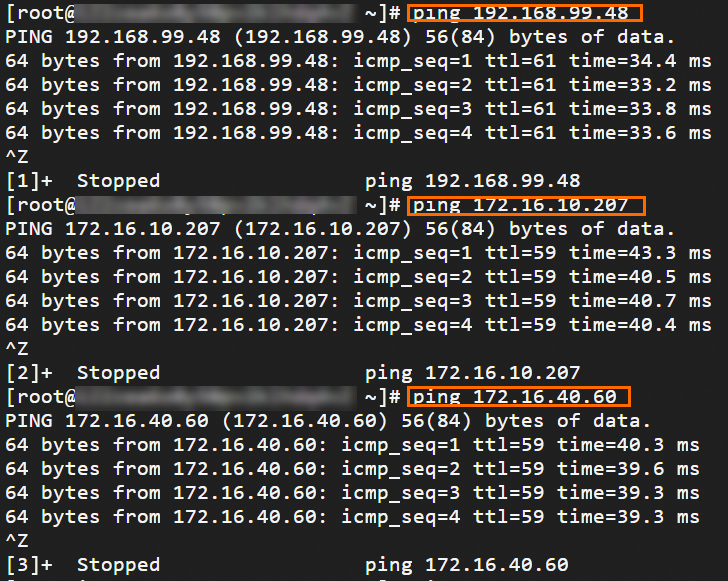

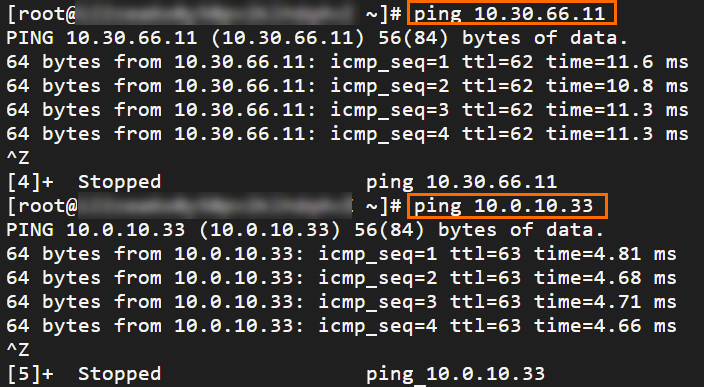

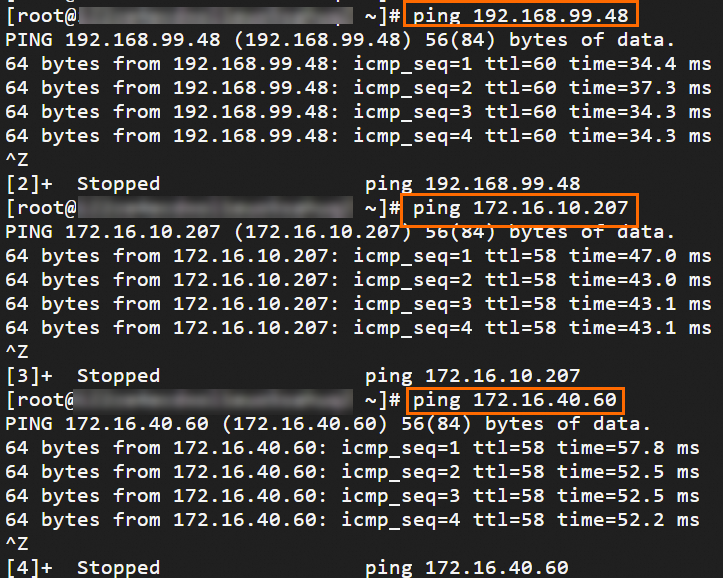

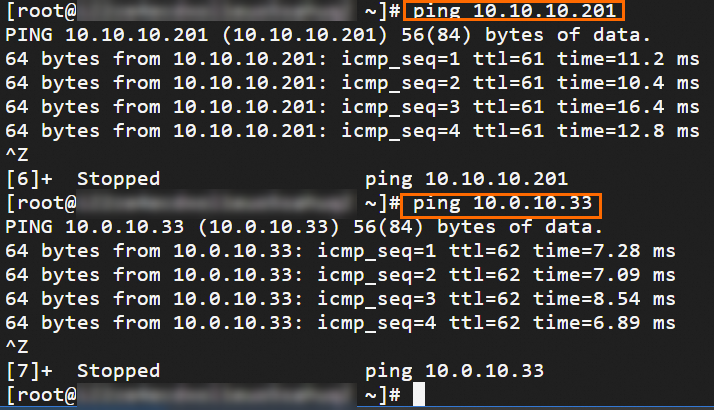

步骤六:测试连通性

完成上述步骤后,多个地域的本地数据中心和VPC之间可以实现任意通信。以下内容介绍如何测试连通性。