为阿里云账号下的所有RAM用户配置统一的安全策略,可以建立标准化的安全基线,提升账号整体安全性。本文介绍如何配置这些策略,包括全局安全、多因素认证(MFA)、网络访问限制等。

操作步骤

使用阿里云账号(主账号)或拥有RAM管理员权限(

AliyunRAMFullAccess)的RAM用户登录RAM控制台。在左侧导航栏,选择设置,可以分区域配置全局安全、多因素认证和网络访问限制策略。

说明所有设置对账号下的全部RAM用户生效,部分高风险设置,如允许用户管理AccessKey等,建议谨慎评估风险。

全局安全设置

全局安全策略用于统一管理RAM用户对自己凭证(密码、MFA、AccessKey)的修改权限,并设置登录会话和闲置凭证的生命周期。

在全局安全区域,单击修改,根据下表说明配置参数,然后单击确定。

参数 | 描述 | 配置建议 |

允许用户管理密码 | 选中启用,表示允许RAM用户管理自己的登录密码。 初始默认启用。 |

|

允许用户管理MFA设备 | 选中启用,表示允许RAM用户为自己绑定或解绑MFA设备。 初始默认启用。 |

|

允许用户管理AccessKey | 选中启用,表示允许所有RAM用户管理自己的AccessKey,包含创建、禁用、删除等。 初始默认禁用。 | 生产环境建议禁用,由RAM管理员统一分配和轮转AccessKey。 |

登录会话的过期时间 | RAM用户登录会话的有效期。单位:小时。取值范围:1~24。 初始默认值:6。 说明 通过切换角色或角色SSO登录控制台时,登录会话有效期也会受到登录会话的过期时间的限制,即最终的登录会话有效期将不会超过此参数设置的值。详情请参见扮演RAM角色、角色SSO的SAML响应。 | 建议设置为一个工作日(例如8小时),在便利性和安全性之间取得平衡。 |

允许保持长登录 | 选中启用,表示允许RAM用户在阿里云App和阿里云ECS客户端中长时间保持登录状态。最长可以保持90天。 初始默认禁用。 说明 当阿里云安全平台判断发生异常登录时,登录态将失效,会要求重新登录。 | 适用于需要长期通过移动端或客户端管理资源的用户。 |

允许用户使用通行密钥登录 | 选中启用,表示允许RAM用户使用已绑定的通行密钥登录阿里云。关于通行密钥的更多信息,请参见什么是通行密钥。 初始默认启用。 | 建议启用,可提升登录的安全性和便捷性。 |

用户最大闲置时间 | 设置RAM用户最多闲置多少天后就自动禁用控制台登录(SSO登录除外)。 取值:730天、365天、180天、90天。初始默认值:365天。 生效时间:设置将于次日(UTC+8)开始生效。 说明 同时满足以下条件的RAM用户将被禁止登录控制台:

| 建议设置为90天或180天,及时清理不再使用的闲置账号,降低安全风险。 |

AccessKey最大闲置时间 | 设置阿里云账号(主账号)和RAM用户的AccessKey最多闲置多少天后就自动禁用。 取值:730天、365天、180天、90天。初始默认值:730天。 生效时间:设置将于次日(UTC+8)开始生效。 说明 同时满足以下条件的AccessKey将被禁用:

| 建议设置为90天,及时禁用闲置AccessKey,防止泄露后被恶意利用。 |

多因素认证设置

多因素认证(MFA)为用户登录和敏感操作提供第二层安全保护。您可以在此配置全局的MFA策略。

多因素认证区域,单击修改,根据下表说明配置参数,然后单击确定。

参数 | 描述 |

允许使用的MFA设备 | RAM用户登录控制台或进行敏感操作时的二次身份验证方式。具体如下:

初始默认选择全部。 |

登录时必须使用MFA | 是否强制所有RAM用户在通过用户名和密码登录时必须启用MFA。具体如下:

初始默认选择强制所有用户。 |

记住MFA验证状态7天 | 选中启用,表示7天内无需再次验证MFA。在本设备切换RAM用户登录后,该记录将失效。 初始默认禁用。 |

网络访问限制设置

网络访问限制可以控制允许访问阿里云账号的来源IP地址,是重要的安全边界防护措施。

配置网络访问限制前,请务必将一个可控的稳定IP地址(例如,办公网络出口IP)加入白名单,作为应急后门,以防配置错误导致所有用户(包括您自己)无法登录。

如果RAM用户因为IP限制无法登录,可以联系账号管理员通过主账号登录来修改登录掩码。

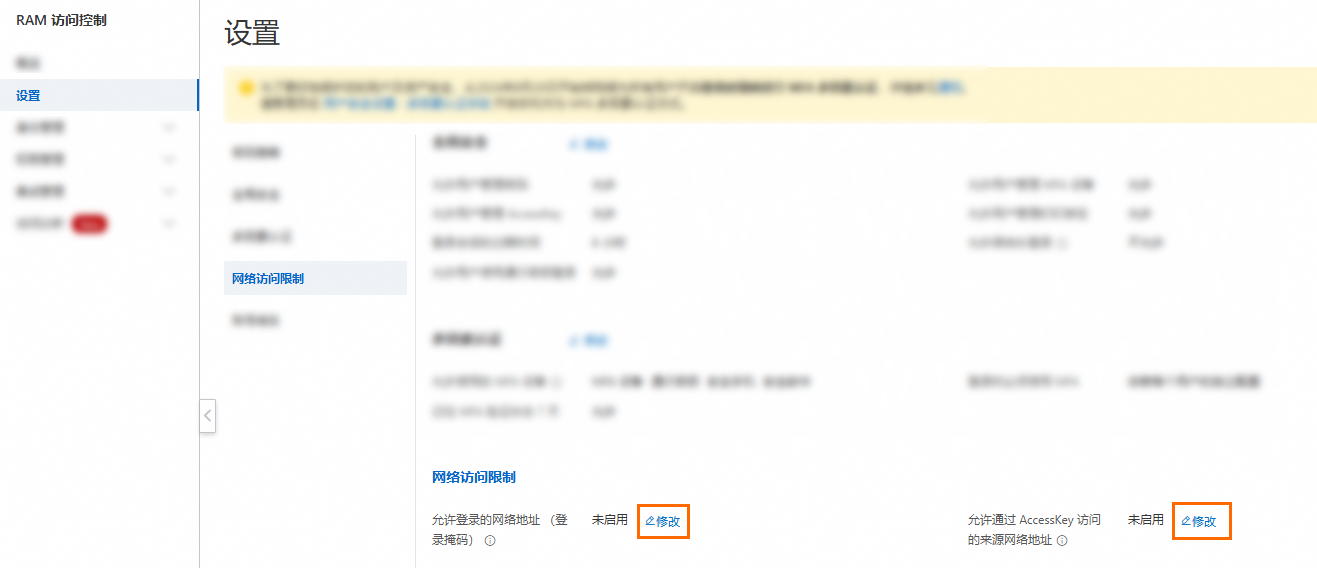

在网络访问限制区域,根据下表说明配置参数,然后单击确定。

参数 | 描述 |

允许登录的网络地址(登录掩码) | 设置允许通过密码或SSO方式登录控制台的来源IP地址。留空表示不限制。 格式:仅支持IPv4格式,多个地址用空格、逗号或分号分隔。 限制:最多可添加200个IP地址。 |

允许通过AccessKey访问的来源网络地址 |

|