单点登录流程需要IDaaS与应用之间进行交互,所以需要在两端进行配置。

当前文档以SAML 2.0标准协议为例进行配置说明。

若您希望了解IDaaS中支持的SSO协议,请前往:2. 标准协议。

IDaaS 侧配置

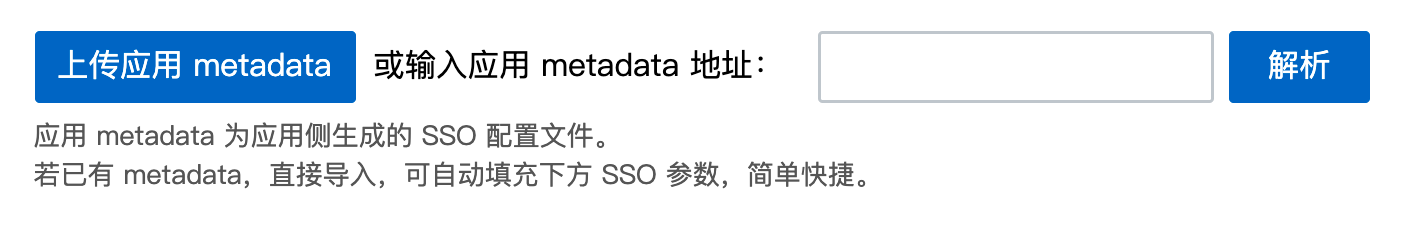

快捷方式:上传应用配置文件

部分应用在SSO配置页面,能够将配置信息metadata一键下载,并在IDaaS中上传;或提供公开接口,允许IDaaS将配置信息拉取过来。

IDaaS即可获取到配置SSO的所有信息,预填充进表单。无需管理员手动配置,确认保存即可完成。

IDaaS 侧配置字段说明

| 字段 | 说明 | 举例 |

基本配置(必填) | 单点登录地址 ACS URL | 应用的SAML SSO核心地址,与IDaaS交互处理单点登录请求。 | https://signin.example.com/1021*****4813/saml/SSO |

应用唯一标识 SP Entity ID | 应用在IDaaS中的标识,通常在应用侧获取,格式通常为应用URI。若应用侧没有要求,直接复用单点登录地址即可。 | https://signin.example.com/1021*****4813/saml/SSO | |

应用账户 | SAML协议中将应用账户称为NameID。请参考:SAML应用账户配置。 | 选择:使用IDaaS账户名(Username) | |

授权范围 | 请参考:单点登录通用说明。 | 选择:全员可访问 | |

高级配置(选填) | 默认跳转地址 Default RelayState | IDP发起SSO登录成功后,应用自动跳转的地址。在SAML Response中会在 | |

NameID格式NameIDFormat | SAML Response中指定账户标识 | 选择:1.1 Unspecified | |

Binding格式 Binding |

| 选择: | |

是否对断言签名 Sign Assertion | IDaaS会为所有SAML 请求签名,暂不支持修改。 | - | |

签名算法 Signing Algorithm | 签名使用的非对称算法,当前仅支持RSA-SHA256算法,一般无需修改。 | 选择:RSA-SHA256 | |

断言属性 Attribute Statements | 在 SAML Response中,可以将额外用户字段(例如邮箱、显示名等)返回给应用解析。参考SAML Attribute Statements值填写规范。 | - | |

SSO发起方 | 用户访问由应用发起,还是支持门户发起。 | 只允许应用发起 | |

登录发起地址 | 若SSO发起方设置为支持门户和应用发起,可填写登录发起地址。门户页访问应用时,IDaaS会跳转到本地址,应即刻自动向IDaaS发起 SAMLRequest登录请求。 | - |

应用侧配置

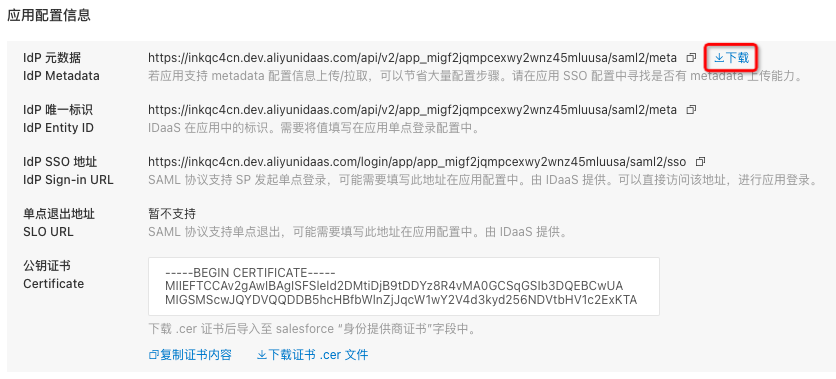

快捷方式:上传IDaaS配置文件

为了便于应用侧配置,IDaaS支持将配置信息一键下载。

部分应用配置SSO时,支持metadata信息上传。可将IDaaS配置文件上传,或将metadata地址填写至应用侧。无需手动配置,即可完成对接。

应用侧配置字段说明

应用侧需要配置IDaaS的信息,完成对接。

IDaaS会在单点登录配置页中,集中展示所有应用侧可能需要使用的信息,方便配置。具体字段说明如下:

字段名称 | 说明 | 示例 |

IDP唯一标识 IDP Entity ID | IDaaS在应用中的标识。可能需要将值填写在应用侧SSO配置中。 | https://xxxxx.aliyunidaas.com |

IDP SSO地址 IDP-init SSO URL | SAML协议支持SP发起单点登录,可能需要填写此地址在应用配置中。 | https://xxxxx.aliyunidaas.com.cn/saml/idp/saml1 |

单点退出地址 SLO URL | SAML协议支持单点登出。若希望实现此功能,需要填写此地址在应用配置中。 | - |

公钥证书 Certificate | IDaaS发送的单点登录结果,会自动携带一个电子签名。应用可以使用这里的公钥,对结果验签,确认结果是IDaaS发出,确保安全。 | -----BEGIN CERTIFICATE----- MIIDEjCCAfqgAwIBAgIHAYnNmX60izANBgkqhkiG9w0BAQsFADApMRowGAYDVQQD..... |