您可以使用DSC的数据检测响应服务,检测OSS数据中是否存在明文访问密钥(AccessKey ID和AccessKey Secret,下文统称AK)和被异常AK访问的风险行为,并在检测到异常访问事件时触发警告。通过查看异常AK和告警事件,及时确认并处理外泄的AK以及异常AK访问OSS数据的风险行为,以免AK泄露和滥用,导致OSS数据被未授权访问和泄露。

方案概览

本文通过模拟检测到OSS Bucket中存在明文AK,以及使用已泄露AK访问OSS Bucket中公共读文件上报告警事件为例,介绍如何使用数据检测响应服务,针对OSS Bucket中AK泄露和异常AK访问告警事件进行检测和治理,以提升OSS数据安全。

实现异常AK访问OSS数据告警和处理,需要五步:

创建OSS Bucket并上传文件:创建OSS Bucket并上传示例文件,包含一个保存AK信息的文件和一个用于访问的示例文件夹(包含一个示例文件),用于后续模拟OSS数据的AK泄露和异常访问场景。

将OSS Bucket授权接入DSC:将OSS Bucket授权接入DSC的数据检测响应服务,确保DSC能对OSS Bucket进行AK泄露和异常访问检测。

配置风险事件级别和告警通知:检测告警事件并获取告警通知。

查看AK泄露异常告警通知:模拟异常AK访问OSS Bucket文件,查看异常AK访问OSS Bucket的告警事件,建议及时处理告警事件。

查看AK泄露风险事件及处置:检测到的AK泄露并生成风险事件,方便您查看事件详情并及时处理。

前提条件

当前账号已购买数据安全中心实例并授权数据安全中心访问其他阿里云资源。

数据检测响应是数据安全中心的增值服务,实现异常AK访问OSS Bucket审计告警,需要消耗OSS防护量和日志存储量。本示例购买数据安全中心,版本仅需选择仅采购增值服务,开启检测响应和日志存储,购买足够的检测响应-OSS防护量和日志存储量,其他服务可自行选择是否购买。

当前账号已开通对象存储OSS。

本示例模拟AK泄露和异常访问告警场景,需准备一个当前账号下已配置 AccessKey ID 和 AccessKey Secret 的 RAM 用户。具体操作,请参见创建RAM用户。

步骤一:创建OSS Bucket并上传文件

创建OSS Bucket

在对象存储OSS控制台的Bucket列表页面,单击创建Bucket。

在创建 Bucket面板,配置如下参数,其他参数采用默认配置,然后单击完成创建。

上传文件到OSS Bucket

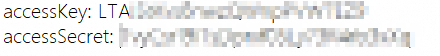

创建一个test.txt文件,输入已准备的RAM用户的AccessKey ID和AccessKey Secret值,然后保存。

在对象存储OSS控制台的Bucket列表页面的Bucket列表,单击OSS Bucket名称。

在文件列表页面,单击上传文件。

选择文件ACL为私有,单击扫描文件,选择已保存的test.txt,单击上传文件,等待文件上传成功。

在文件列表页面,单击新建目录,输入目录名(例如:

exampledir),单击确定。进入

exampledir文件目录下,单击上传文件。单击扫描文件,选择您本地的任意示例文件例如userdata.csv,单击上传文件,等待文件上传成功。

步骤二:将OSS Bucket授权接入DSC

登录数据安全中心控制台。

在左侧导航栏,选择。

在概览页签右上角的存储授权统计区域,单击立即授权。

在资产授权配置面板,单击资产同步。

在未授权页签的Bucket列表中,单击目标Bucket操作列的授权。

开通数据检测响应服务后的首月内,DSC会创建并立即执行敏感数据识别扫描任务(使用主用模板,默认为互联网行业分类分级模板),进行敏感信息分类分级。

步骤三:配置风险事件级别和告警通知

策略配置

DSC检测AK泄露的风险事件,需要开启检测对应类型的状态并配置风险级别。

在左侧导航栏,选择。

在策略配置页签中的风险事件类型选择AK泄露,设置风险事件级别,并开启风险事件开启状态,然后单击保存。

说明

说明风险事件默认开启,且AK泄露事件级别默认为高危。

风险事件关闭后不再产生新的告警事件,存量事件不受影响。

调整风险事件级别后,存量事件风险级别将同步更新。

设置异常AK访问告警通知

在左侧导航栏,选择。

在告警通知页签中,单击新增告警配置。

在新增告警通知配置面板中,选择邮箱或短信告警方式,根据配置项进行配置,然后单击确定。具体操作,请参见配置邮箱、短信告警通知。

步骤四:查看AK泄露异常告警通知

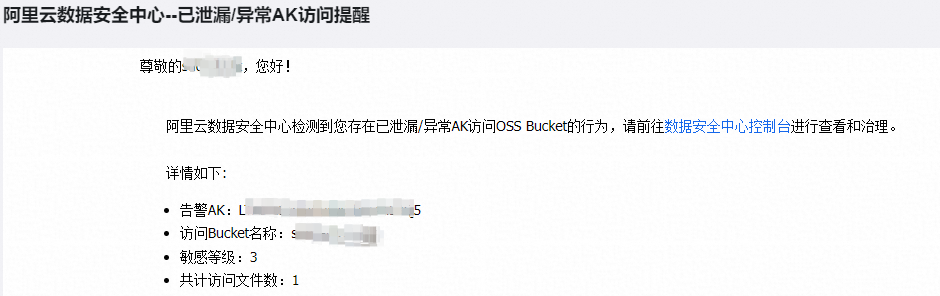

模拟AK访问OSS Bucket成功后,您需要在第二天,才能查看和接收到当天发生的异常AK访问OSS Bucket的告警事件及告警通知。

使用AK下载OSS Bucket文件

本文以Linux环境安装ossutil工具为例,使用命令行工具ossutil访问OSS Bucket文件。更多安装说明,请参见安装ossutil。

安装并配置ossutil。

在Linux操作系统下,执行以下命令下载并安装ossutil。

sudo -v ; curl https://gosspublic.alicdn.com/ossutil/install.sh | sudo bash说明安装过程中,需要使用解压工具(unzip、7z)解压软件包,请提前安装其中的一个解压工具。

安装完成后,ossutil会安装到/usr/bin/目录下。

输入并执行配置命令:

ossutil config。根据提示按回车键,设置配置文件路径为默认路径,设置工具的语言为EN。

根据提示分别设置Endpoint、AccessKey ID、STSToken和AccessKey Secret参数。

您可以在OSS Bucket的概览页面的访问端口区域查看Endpoint(地域节点)。AccessKey ID、AccessKey Secret为已准备的RAM用户的AK信息。

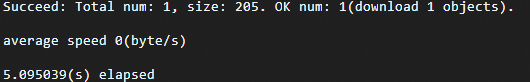

输入以下命令,访问目标OSS Bucket的文件

/exampledir/userdata.csv。ossutil cp oss://examplebucket/exampledir/userdata.csv /opt返回如下信息,表示成功访问下载了目标文件。

查看邮件告警通知

告警通知的联系人会收到如下邮件通知:

步骤五:查看AK泄露风险事件及处置

在左侧导航栏,选择。

在风险类型区域单击AK泄露。

在目标风险事件操作列单击详情。

在详情页查看该风险事件的详细信息,并进行处置。

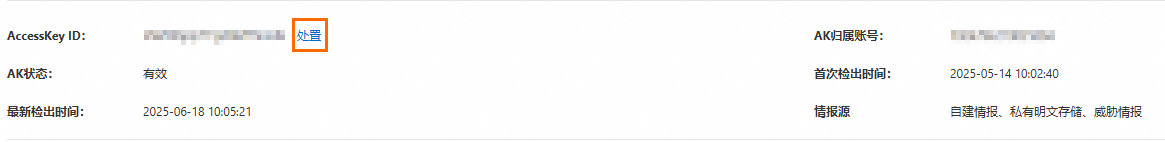

AK相关信息

查看AccessKey ID、AK归属账号、AK状态、首次检出时间、最新检出时间、情报源等信息。

单击处置。

在AK处置面板中进行禁用或一键轮转操作。

禁用:跳转至RAM控制台,对当前主账号下及其RAM用户的AccessKey执行禁用操作。具体操作,请参见禁用RAM用户的AccessKey。

一键轮转:

已接入KMS:单击确认后KMS会执行轮转操作,删除并重新创建一个新的AK。

警告此操作一旦执行将无法撤销,请务必谨慎处理。

未接入KMS:跳转至密钥管理服务控制台,将AK凭证托管至KMS。如果您未开通KMS,必须先购买和启用KMS实例。

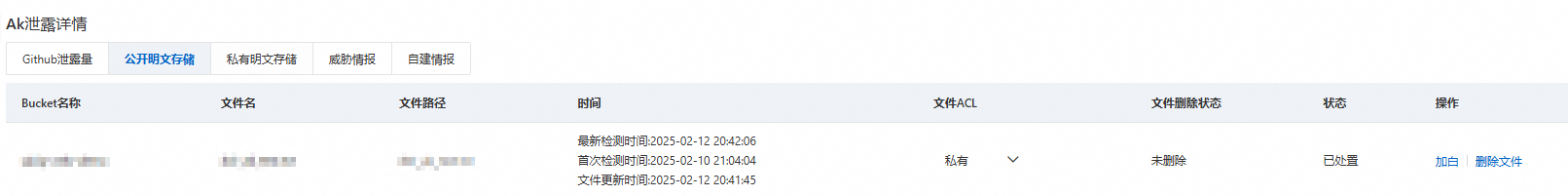

AK泄露详情

支持查看以下情报源的AK泄露情况。您可以根据不同的情报源对风险事件进行处置或加白操作。

Github泄露量:GitHub平台上的公开源代码中包含的AK信息。

分别单击文件名、用户名、仓库名,可跳转至GitHub平台查看相关信息。

单击操作列的加白,对目标文件进行加白处理,该文件后续将不会再生成AK泄露风险事件。

公开明文存储/私有明文存储:检测已授权的OSS Bucket文件中包含的公开/私有明文存储的AK信息。

修改ACL:单击文件ACL列的下拉按钮,可修改对应文件的ACL。

删除:单击操作列的删除文件,删除对应Bucket中的文件。

加白:单击操作列的加白,对目标文件进行加白处理,该文件后续将不会再生成AK泄露风险事件。

威胁情报/自建情报:对于源自威胁情报或自建情报的AK泄露事件,您可对相关威胁来源或录入情报用户执行加白操作。

说明文件删除后,T+1天会自动更新文件删除状态为已删除,且状态更新为已处置。

文件加白后,T+1天会自动更新状态更新为已加白。

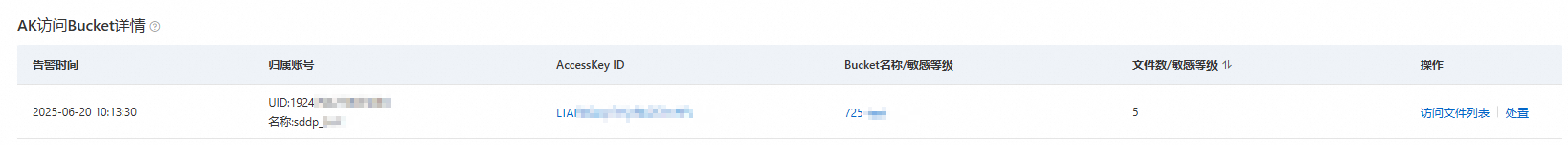

AK访问Bucket详情

对于已泄露的AK访问Bucket详情,您不仅可以查看具体的文件访问列表,还可以配置Bucket的访问权限以及设置POP网关拦截策略,从而有效保障数据安全。

相关文档

除了支持OSS Bucket中是否存在AK泄露,还支持检测数据库账密泄露、人机账号混用、敏感信息公开存储等风险事件。更多说明,请参见风险概览及自建情报。