本文介绍数据迁移之前的准备工作。

步骤一:创建目标存储空间

创建目标存储空间,用于存放迁移的数据。具体操作,请参见创建存储空间。

步骤二:登录控制台的RAM用户添加权限

该RAM用户用于迁移使用。在创建角色和进行迁移实施操作时,需要在该用户下进行操作。请尽量在源Bucket或者目的Bucket所在的主账号下创建该RAM用户。

如果没有创建RAM用户,可以创建RAM用户并授权。

如果没有创建RAM用户,可以创建RAM用户并授权。

登录主账号所在的RAM控制台,在用户页面,单击刚创建的RAM用户操作列的添加权限。

系统策略:管理在线迁移服务的权限(AliyunOSSImportFullAccess)。

自定义权限策略:该策略必须包含

ram:CreateRole、ram:CreatePolicy、ram:AttachPolicyToRole、ram:ListRoles权限。可参考创建自定义权限策略进行权限管理,以下是相关的权限策略脚本代码:

{ "Version":"1", "Statement":[ { "Effect":"Allow", "Action":[ "ram:CreateRole", "ram:CreatePolicy", "ram:AttachPolicyToRole", "ram:ListRoles" ], "Resource":"*" } ] }

步骤三:目的Bucket授权

请根据目的Bucket是否归属于本账号,完成相应的操作。

目的Bucket归属于本账号

一键自动授权:

强烈建议您使用迁移控制台自动授权角色进行一键授权操作,该操作请在迁移实施 > 步骤三 > 授权角色 中实施。

手动授权:

说明手动授权适用于具有特定需求的场景,例如:

为了有效管理多个源Bucket,期望通过一个角色实现对多个Bucket的批量授权。

当前账户现有的角色数量即将达到上限,因此不希望再创建过多额外的RAM角色。

其他不适合或无法使用一键自动授权的场景。

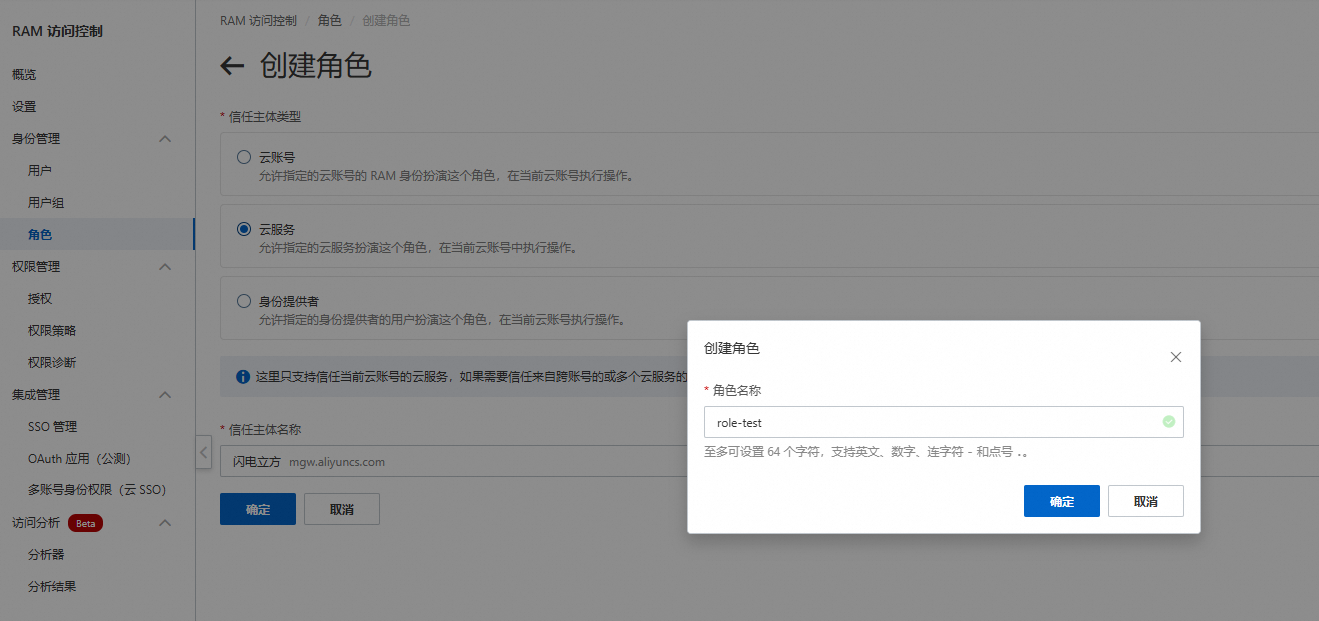

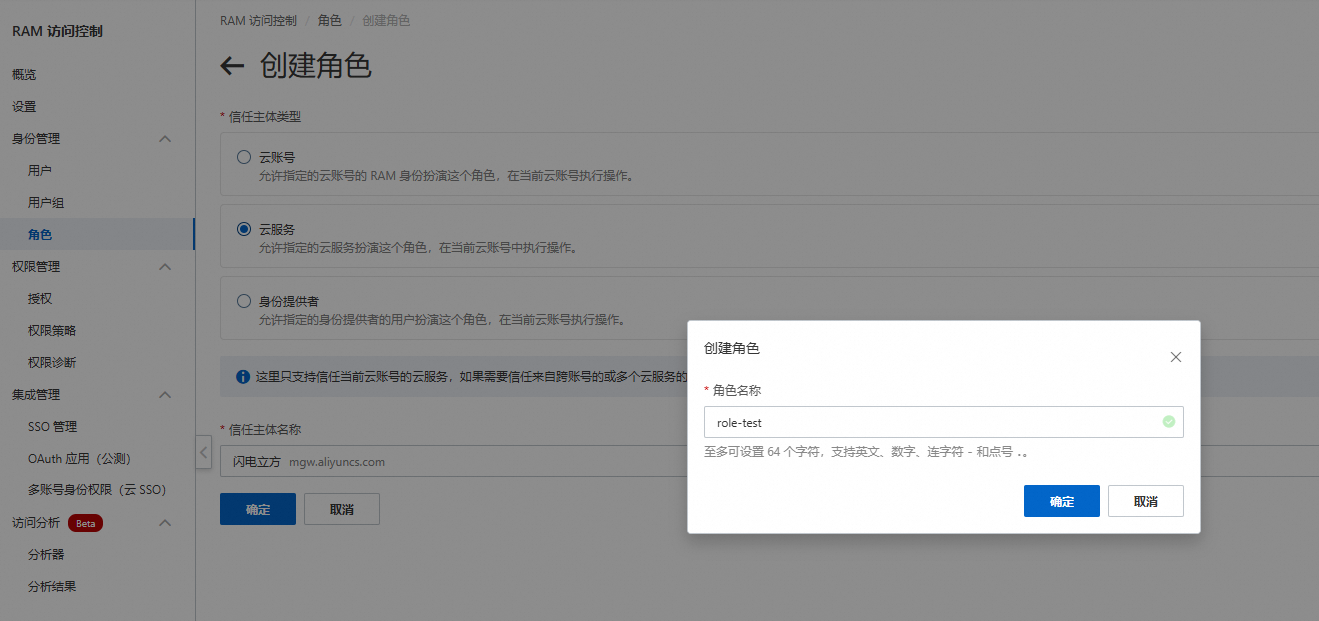

1. 创建用于迁移数据的RAM角色

登录上文创建的RAM用户所在的RAM控制台,在角色详情页面单击创建角色。

信任主体类型选择云服务。

信任主体名称选择闪电立方。

输入角色名称(角色名称务必全部小写)。

2. 目的Bucket授权

在角色页面,单击刚创建的RAM角色 操作 列的 新增授权。

自定义策略:该策略必须包含

oss:List*、oss:Get*、oss:Put*、oss:AbortMultipartUpload*权限。

可参考创建自定义权限策略 进行权限管理,以下是相关的权限策略脚本代码:

说明以下权限策略仅供您参考,其中<myDestBucket>为 本账号下的目的Bucket名称,请根据实际值替换。

关于OSS权限策略的更多信息,请参见RAM Policy常见示例。

重要如果目的Bucket配置了服务端KMS加密,您还需要为角色授予AliyunKMSFullAccess系统策略。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "oss:List*", "oss:Get*", "oss:Put*", "oss:AbortMultipartUpload" ], "Resource": [ "acs:oss:*:*:<myDestBucket>", "acs:oss:*:*:<myDestBucket>/*" ] } ] }

目的Bucket不归属于本账号

1. 创建用于迁移数据的RAM角色

登录上文创建的RAM用户所在的RAM控制台,在角色详情页面单击创建角色。

信任主体类型选择云服务。

信任主体名称选择闪电立方。

输入角色名称(角色名称务必全部小写)。

2. 目的Bucket授权

在使用Bucket Policy按语法策略进行授权时,新添加的策略会覆盖已有的策略。请确保新添加的策略包含已有策略的内容,否则可能导致关联已有策略的操作失败。

使用目的Bucket所属账号登录OSS管理控制台,

在左侧导航栏,单击 Bucket 列表,选择对应Bucket。

在左侧导航栏,选择 权限控制 > Bucket 授权策略。

在 按语法策略添加 中,增加自定义Bucket Policy,然后点击 编辑并保存。

授予RAM角色列举、读取、删除和写入该Bucket下所有资源的权限。

以下权限策略仅供您参考,其中<otherDestBucket>填写 目的Bucket名称,<otherUid>填写 目的Bucket归属的主账号UID,<myUid>填写 迁移控制台主账号UID,<roleName>填写 上文创建的角色名称,请根据实际值替换。关于OSS权限策略的更多信息,请参见RAM Policy常见示例。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"oss:List*",

"oss:Get*",

"oss:Put*",

"oss:AbortMultipartUpload"

],

"Principal": [

"arn:sts::<myUid>:assumed-role/<roleName>/*"

],

"Resource": [

"acs:oss:*:<otherUid>:<otherDestBucket>",

"acs:oss:*:<otherUid>:<otherDestBucket>/*"

]

}

]

}3. KMS授权

如果目的Bucket配置了服务端KMS加密,您还需要为角色授予AliyunKMSFullAccess系统策略。

如果目的Bucket服务端加密使用自定义KMS密钥,您还需要对该KMS密钥授权角色的访问,具体步骤为:

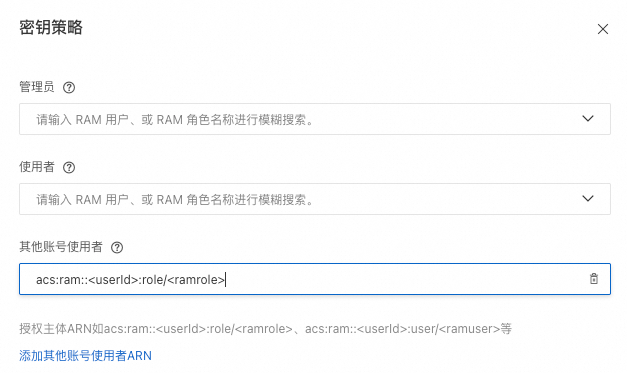

登录密钥管理服务控制台,找到对应的密钥。

设置密钥策略,选择其它账号使用者,填写授权主体ARN。具体步骤,请参见设置密钥策略。