安全组是一种虚拟防火墙,能够控制ECS实例的出入站流量。安全组规则设置不当可能会导致严重的安全问题。您可以使用云防火墙的安全组检查功能,快速识别及修复ECS安全组潜在的风险规则,以便您更安全、高效地管理安全组。安全组检查功能同时支持普通安全组和企业级安全组。

版本支持说明

云防火墙高级版、企业版和旗舰版均支持安全组检查功能。

如果您使用的是免费版云防火墙,您可以选择立即升级或去安全组手动修复。

立即升级:购买云防火墙高级版及以上的版本,使用云防火墙提供的安全组检查功能修复安全组高危规则。云防火墙可统一管理安全组和公网IP访问控制策略,及时缩小安全风险暴露面,提高安全管理效率。推荐您使用该方式。

去安全组手动修复:请参见修改安全组规则。

安全组配置检查项列表

云防火墙安全组检查项如下,您可以根据实际业务开启检查项。当前只支持开启或者关闭检查项,不支持修改检查项。

检查项名称 | 安全风险 | 修复建议 |

Linux远程运维端口暴露 | 22端口允许任意IP访问,关联的Linux服务器可能被暴力破解入侵。 | 建议您在ECS管理控制台的安全组列表页面配置拒绝公网IP对服务器22端口的访问。如果业务需要访问服务器22端口,建议您限制可访问该端口的公网IP,或使用堡垒机进行远程运维。更多信息,请参见基础版和企业双擎版简介。并在云防火墙控制台的防护配置中开启威胁情报,基础防护开关。 |

Windows远程运维端口暴露 | 3389端口允许任意IP访问,关联的Windows服务器可能被暴力破解入侵。 | 建议您在ECS管理控制台的安全组列表页面配置拒绝公网IP对服务器3389端口的访问。如果业务需要访问服务器3389端口,建议您限制可访问该端口的公网IP,或使用堡垒机进行远程运维。更多信息,请参见基础版和企业双擎版简介。并在云防火墙控制台的防护配置中开启威胁情报,基础防护开关。 |

DB2远程运维端口暴露 | 50000端口允许任意IP访问,关联的DB2数据库可能被暴力破解入侵。 | 建议您在ECS管理控制台的安全组列表页面配置拒绝公网IP对服务器50000端口的访问。并在云防火墙控制台的防护配置中开启威胁情报,基础防护开关。 |

ECS加入的安全组数量过多 | ECS实例加入了3个及以上安全组,会增加运维难度,提高错误配置风险。 | 建议一台ECS实例加入的安全组数量小于等于2个。更多信息,请参见安全组概述。并在云防火墙控制台的防护配置中开启威胁情报,基础防护开关。 |

Elasticsearch远程运维端口暴露 | 9200、9300端口允许任意IP访问,关联的Elasticsearch可能被暴力破解入侵。 | 建议您在ECS管理控制台的安全组列表页面配置拒绝公网IP对服务器9200、9300端口的访问。并在云防火墙控制台的防护配置中开启威胁情报,基础防护开关。 |

Hadoop YARN远程运维端口暴露 | 8088端口允许任意IP访问,关联的Hadoop YRAN可能被暴力破解入侵。 | 建议您在ECS管理控制台的安全组列表页面配置拒绝公网IP对服务器8088端口的访问。并在云防火墙控制台的防护配置中开启威胁情报,基础防护开关。 |

Hadoop远程运维端口暴露 | 50070、50030端口允许任意IP访问,关联的Hadoop可能被暴力破解入侵。 | 建议您在ECS管理控制台的安全组列表页面配置拒绝公网IP对服务器50070、50030端口的访问。并在云防火墙控制台的防护配置中开启威胁情报,基础防护开关。 |

MongoDB远程运维端口暴露 | 27017端口允许任意IP访问,关联的Mongo DB数据库可能被暴力破解入侵。 | 建议您在ECS管理控制台的安全组列表页面配置拒绝公网IP对服务器27017端口的访问。并在云防火墙控制台的防护配置中开启威胁情报,基础防护开关。 |

MySQL远程运维端口暴露 | 3306端口允许任意IP访问,关联的MySQL数据库可能被暴力破解入侵。 | 建议您在ECS管理控制台的安全组列表页面配置拒绝公网IP对服务器3306端口的访问。并在云防火墙控制台的防护配置中开启威胁情报,基础防护开关。 |

Oracle远程运维端口暴露 | 1521端口允许任意IP访问,关联的Oracle数据库可能被暴力破解入侵。 | 建议您在ECS管理控制台的安全组列表页面配置拒绝公网IP对服务器1521端口的访问。并在云防火墙控制台的防护配置中开启威胁情报,基础防护开关。 |

PostgreSQL远程运维端口暴露 | 5432端口允许任意IP访问,关联的PostgreSQL数据库可能被暴力破解入侵。 | 建议您在ECS管理控制台的安全组列表页面配置拒绝公网IP对服务器5432端口的访问。 并在云防火墙控制台的防护配置中开启威胁情报,基础防护开关。 |

Redis远程运维端口暴露 | 6379端口允许任意IP访问,关联的Redis数据库可能被暴力破解入侵。 | 建议您在ECS管理控制台的安全组列表页面配置拒绝公网IP对服务器6379端口的访问。并在云防火墙控制台的防护配置中开启威胁情报,基础防护开关。 |

SQL Server远程运维端口暴露 | 1433端口允许任意IP访问,关联的SQL Sever数据库可能被暴力破解入侵。 | 建议您在ECS管理控制台的安全组列表页面配置拒绝公网IP对服务器1433端口的访问。并在云防火墙控制台的防护配置中开启威胁情报,基础防护开关。 |

Spark远程运维端口暴露 | 6066端口允许任意IP访问,关联的Spark可能被暴力破解入侵。 | 建议您在ECS管理控制台的安全组列表页面配置拒绝公网IP对服务器6066端口的访问。并在云防火墙控制台的防护配置中开启威胁情报,基础防护开关。 |

Splunk远程运维端口暴露 | 8089、8090端口允许任意IP访问,关联的Splunk可能被暴力破解入侵。 | 建议您在ECS管理控制台的安全组列表页面配置拒绝公网IP对服务器8089、8090端口的访问。并在云防火墙控制台的防护配置中开启威胁情报,基础防护开关。 |

访问源过度开放 | 检查到安全组配置为入方向允许任意IP访问任意端口,关联服务器被入侵风险极大。 | 建议仅开放业务所需端口,并限制访问源IP范围。并在云防火墙控制台的防护配置中开启威胁情报,基础防护开关。 |

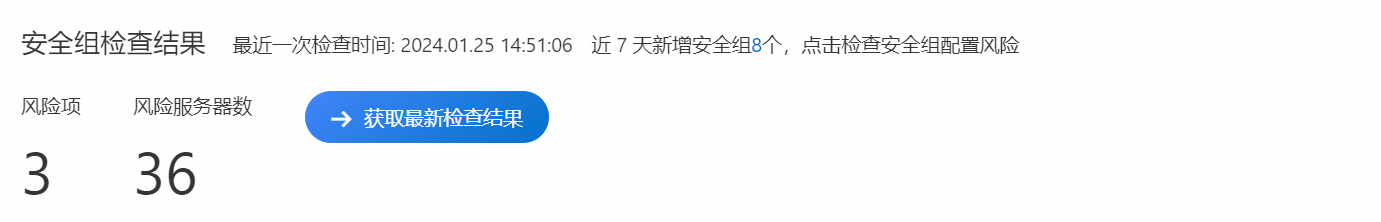

检查安全组风险

查看检查结果

在检查结果详情区域,查看检测出的安全组风险详细信息。包含安全组风险等级、检查项、风险安全组/服务器数和检查项状态信息。其中高危风险是指检查到安全组配置为入方向允许任意IP访问任意端口,关联服务器被入侵风险极大。

您可以根据需要打开或关闭检查项状态。关闭表示不检查该项。

修复高危安全组检查项

定位到指定的检查项,单击其操作列下的修复详情。

您也可以单击风险安全组/服务器数下的数字(大于0则表示存在高危风险,需要尽快修复),跳转至安全组修复详情页面。

在安全组修复详情页面,定位到需要修复的安全组,单击其操作列下的去安全组修复。

您也可以单击风险安全组ID/名称下的安全组ID链接跳转ECS管理控制台的安全组列表页面,对有风险的安全组规则进行修复。

警告安全组规则设置不当可能会引起严重的安全事故。安全组修复详情页面针对风险安全组提供了修复建议,建议您根据修复建议尽快修改存在风险的安全组规则。