VPN網關產品已接入網路智慧型服務NIS(Network Intelligence Service),支援路徑分析功能。使用VPN網關執行個體建立網路連接的資源可以通過路徑分析功能診斷網路連通性。

背景資訊

使用路徑分析時需要您指定源資源和目的資源,在您指定源資源和目的資源後,系統會構建源資源和目的資源之間的網路設定模型,然後基於配置模型分析源資源和目的資源之間的網路是否可以正常連通,如果源資源和目的資源之間網路無法正常互連,系統會給您返回相關原因,您可以根據原因排查問題。系統分析過程中不會發送真實資料包,不會影響您當前的業務。

例如,指定一個阿里雲帳號下的Elastic Compute Service(Elastic Compute Service)執行個體作為源資源,指定該阿里雲帳號下的另一個ECS執行個體作為目的資源,設定22作為目的連接埠、TCP作為協議,即可以通過路徑分析功能驗證源ECS執行個體是否可以通過SSH串連到目的ECS執行個體。關於路徑分析的更多資訊,請參見使用路徑分析。

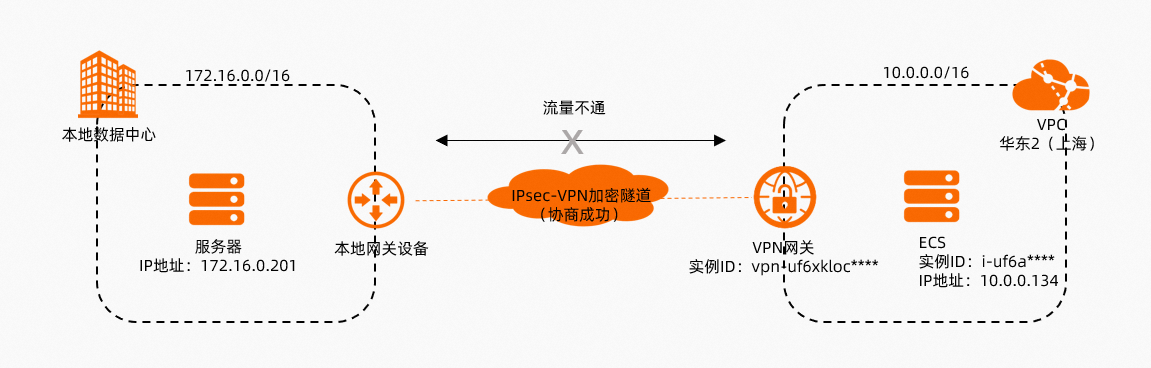

本文以下文情境為例介紹在使用IPsec-VPN過程中如何通過路徑分析功能診斷資源之間的網路連通性。

前提條件

在使用路徑分析功能診斷IPsec-VPN串連網路連通性前,如果IPsec-VPN串連顯示協商失敗,請先根據VPN網關管理主控台提示的錯誤碼和IPsec串連的日誌資訊或VPN網關執行個體診斷功能排查IPsec-VPN串連協商問題。具體操作,請參見自主排查IPsec-VPN串連問題和診斷VPN網關執行個體。

樣本1:使用IPsec-VPN串連實現雲下IDC與VPC互連

如上圖所示,在使用IPsec-VPN串連實現本機資料中心IDC(Internet Data Center)和阿里雲VPC互連的情境中,如果IPsec-VPN串連已經協商成功,但是IDC和VPC之間無法互相訪問,您可以使用路徑分析功能診斷IDC和VPC之間的網路連通性問題。

登入VPN網關管理主控台。

在頂部功能表列,選擇VPN網關執行個體所屬的地區。

在VPN網關頁面,找到目標VPN網關執行個體,在診斷列選擇。

在路徑分析面板,配置以下參數資訊,然後單擊發起分析。

以下內容從流量傳輸的兩個方向分別介紹如何建立路徑分析。

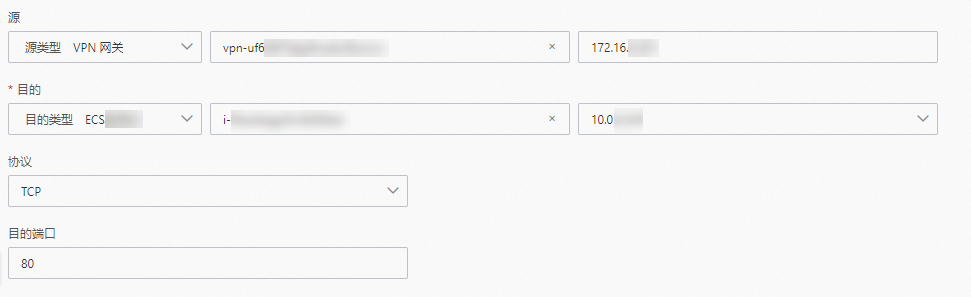

流量從IDC去往VPC方向

配置

說明

源

選擇源類型。

本文選擇VPN網關,然後選擇與IDC建立IPsec-VPN串連的VPN網關執行個體vpn-uf6xkloc****,再輸入IDC伺服器的私網IP地址172.16.0.201。

目的

選擇目標類型。

本文選擇ECS執行個體ID,然後選擇與IDC互連的VPC下的ECS執行個體i-uf6a****。

協議

選擇檢測的協議類型。

本文使用預設值TCP協議。

說明您可以根據您的實際網路環境選擇適合的檢測協議和目的連接埠。

目的連接埠

輸入目的資源的連接埠號碼。

本文使用預設值80。

名稱

為該路徑定義名稱。

發起路徑分析後該路徑會被自動儲存,方便您再次發起分析。您可以前往網路智慧型服務管理主控台查看已被儲存的路徑列表。

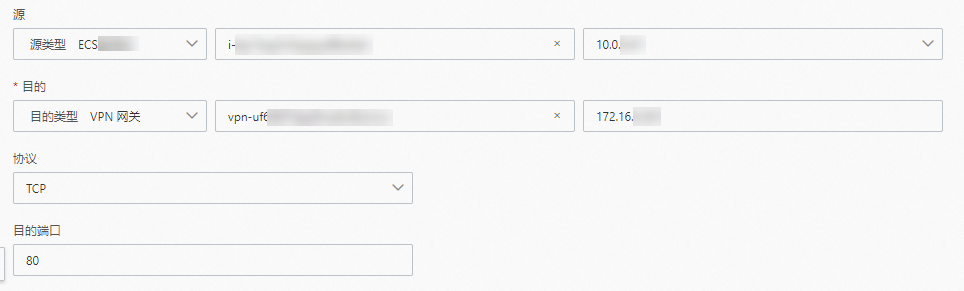

流量從VPC去往IDC方向

配置

說明

源

選擇源類型。

本文選擇ECS執行個體ID,然後選擇與IDC互連的VPC下的ECS執行個體i-uf6a****。

目的

選擇目標類型。

本文選擇VPN網關,然後選擇與IDC建立IPsec-VPN串連的VPN網關執行個體vpn-uf6xkloc****,再輸入IDC中伺服器的私網IP地址172.16.0.201。

協議

選擇檢測的協議類型。

本文使用預設值TCP協議。

說明您可以根據您的實際網路環境選擇適合的檢測協議和目的連接埠。

目的連接埠

輸入目的資源的連接埠號碼。

本文使用預設值80。

名稱

為該路徑定義名稱。

發起路徑分析後該路徑會被自動儲存,方便您再次發起分析。您可以前往網路智慧型服務管理主控台查看已被儲存的路徑列表。

保持在路徑分析面板查看路徑分析結果。

請根據路徑分析結果排查問題,然後重新發起路徑分析確保路徑可達。

如果系統顯示路徑已可達,通常IDC和VPC之間已經可以互相通訊,您可以在IDC和VPC之間發起訪問。

如果IDC和VPC之間依舊無法互連,您可以查閱IPsec-VPN常見問題文檔排查問題。更多資訊,請參見IPsec-VPN串連常見問題。

樣本2:使用IPsec-VPN串連實現同帳號跨地區VPC互連

如果您的應用情境是通過IPsec-VPN串連實現跨帳號跨地區VPC互連,則建立路徑分析的操作,請參見樣本1。

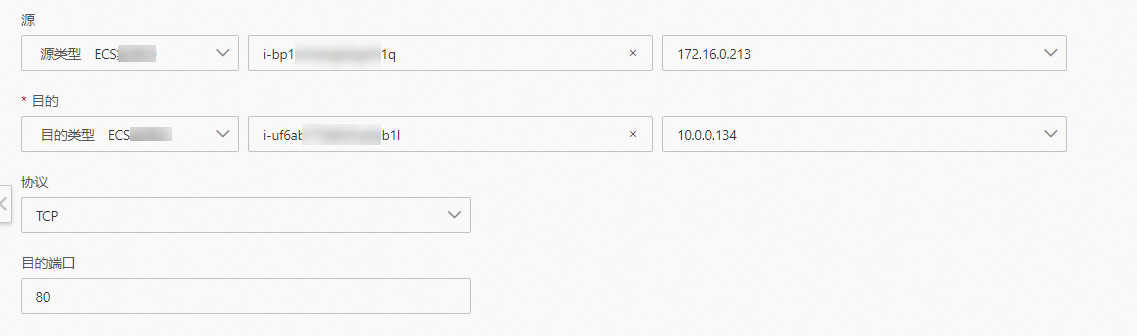

如上圖所示,在使用IPsec-VPN串連實現同帳號跨地區VPC互連的情境中,如果IPsec-VPN串連已經協商成功,但是兩個VPC下的ECS執行個體無法互相訪問,您可以使用路徑分析功能診斷VPC之間的網路連通性問題。

登入VPN網關管理主控台。

在頂部功能表列,選擇VPN網關執行個體所屬的地區。

在VPN網關頁面,找到目標VPN網關執行個體,在診斷列選擇。

在路徑分析面板,配置以下參數資訊,然後單擊發起分析。

配置

說明

源

選擇源類型。

本文選擇ECS執行個體ID,然後選擇ECS1。

目的

選擇目標類型。

本文選擇ECS執行個體ID,然後選擇ECS2。

協議

選擇檢測的協議類型。

本文使用預設值TCP協議。

說明您可以根據您的實際網路環境選擇適合的檢測協議和目的連接埠。

目的連接埠

輸入目的資源的連接埠號碼。

本文使用預設值80。

名稱

為該路徑定義名稱。

發起路徑分析後該路徑會被自動儲存,方便您再次發起分析。您可以前往網路智慧型服務管理主控台查看已被儲存的路徑列表。

保持在路徑分析面板查看路徑分析結果。

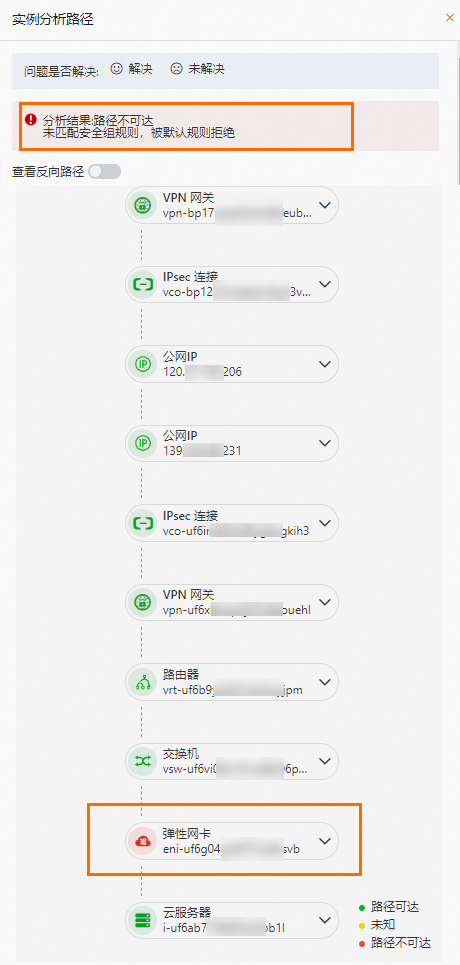

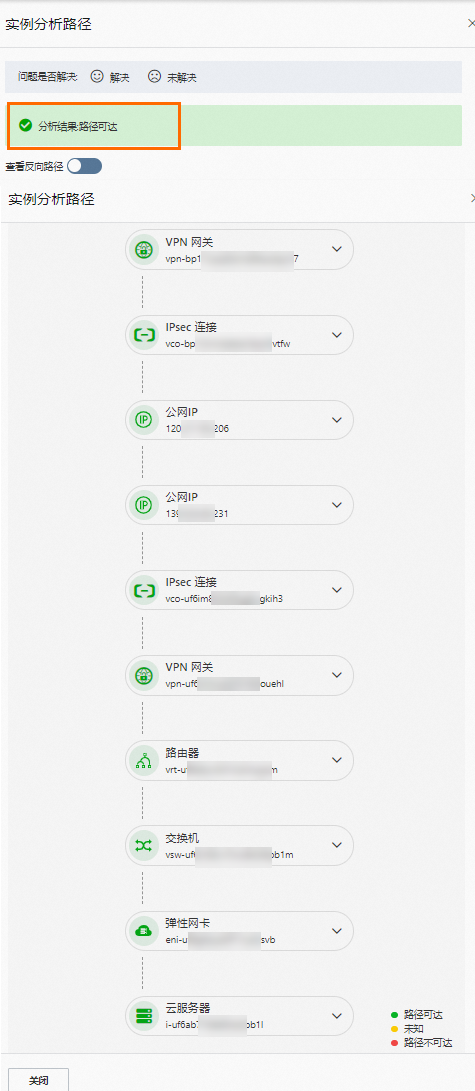

如上圖所示,導致ECS1和ECS2之間無法互連的原因是ECS2的安全性群組規則拒絕了ECS1的訪問,請排查ECS2應用的安全性群組規則,然後重新發起路徑分析確保路徑可達。

如果系統顯示路徑已可達,通常VPC下的ECS執行個體已經可以互相通訊,您可以在VPC之間發起訪問。

如果VPC下的ECS執行個體依舊無法互連,您可以查閱IPsec-VPN常見問題文檔排查問題。更多資訊,請參見IPsec-VPN串連常見問題。

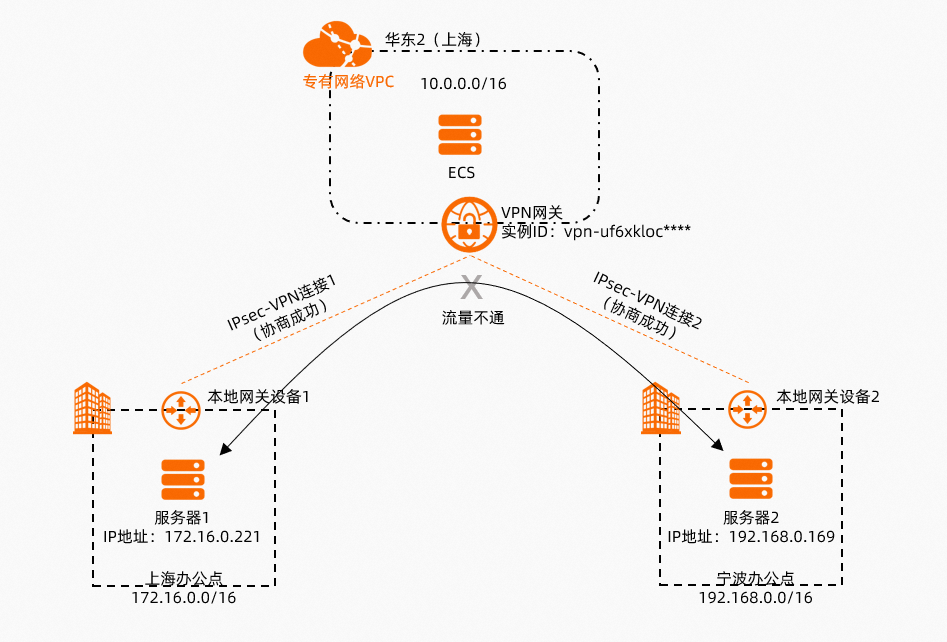

樣本3:使用IPsec-VPN串連實現多網站互連

如上圖所示,在使用IPsec-VPN串連實現多網站互連的情境中,如果IPsec-VPN串連均已經協商成功,但是網站之間無法互相訪問,您可以使用路徑分析功能診斷網站之間的網路連通性問題。

登入VPN網關管理主控台。

在頂部功能表列,選擇VPN網關執行個體所屬的地區。

在VPN網關頁面,找到目標VPN網關執行個體,在診斷列選擇。

在路徑分析面板,配置以下參數資訊,然後單擊發起分析。

配置

說明

源

選擇源類型。

本文選擇VPN網關,然後選擇和上海辦公點建立IPsec-VPN串連的VPN網關執行個體vpn-uf6xkloc****,再輸入上海辦公點中伺服器1的私網IP地址172.16.0.221。

目的

選擇目標類型。

本文選擇VPN網關,然後選擇和寧波辦公點建立IPsec-VPN串連的VPN網關執行個體vpn-uf6xkloc****,再輸入寧波辦公點中伺服器2的私網IP地址192.168.0.169。

協議

選擇檢測的協議類型。

本文使用預設值TCP協議。

說明您可以根據您的實際網路環境選擇適合的檢測協議和目的連接埠。

目的連接埠

輸入目的資源的連接埠號碼。

本文使用預設值80。

名稱

為該路徑定義名稱。

發起路徑分析後該路徑會被自動儲存,方便您再次發起分析。您可以前往網路智慧型服務管理主控台查看已被儲存的路徑列表。

保持在路徑分析面板查看路徑分析結果。

請根據路徑分析結果排查問題,然後重新發起路徑分析確保路徑可達。

如果系統顯示路徑已可達,通常網站之間已經可以互相通訊,您可以在網站之間發起訪問。

如果網站之間依舊無法互連,您可以查閱IPsec-VPN常見問題文檔排查問題。更多資訊,請參見IPsec-VPN串連常見問題。