本教程介紹如何組合使用VPN網關和雲企業網,實現客戶IDC上雲,並構建高品質、低成本的跨國商業網路。

前提條件

開始操作前,請確保滿足以下條件:

建立了專用網路,並部署了相關應用。具體操作,請參見建立和管理專用網路。

各辦公點已經部署了本地網關裝置,且配置了一個靜態公網IP。

建立了雲企業網執行個體。具體操作,請參見建立雲企業網執行個體。

需要互連的各網段不能衝突。

背景資訊

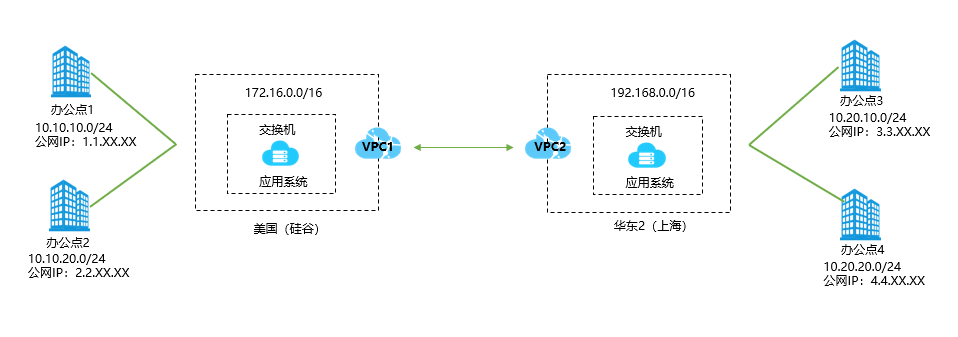

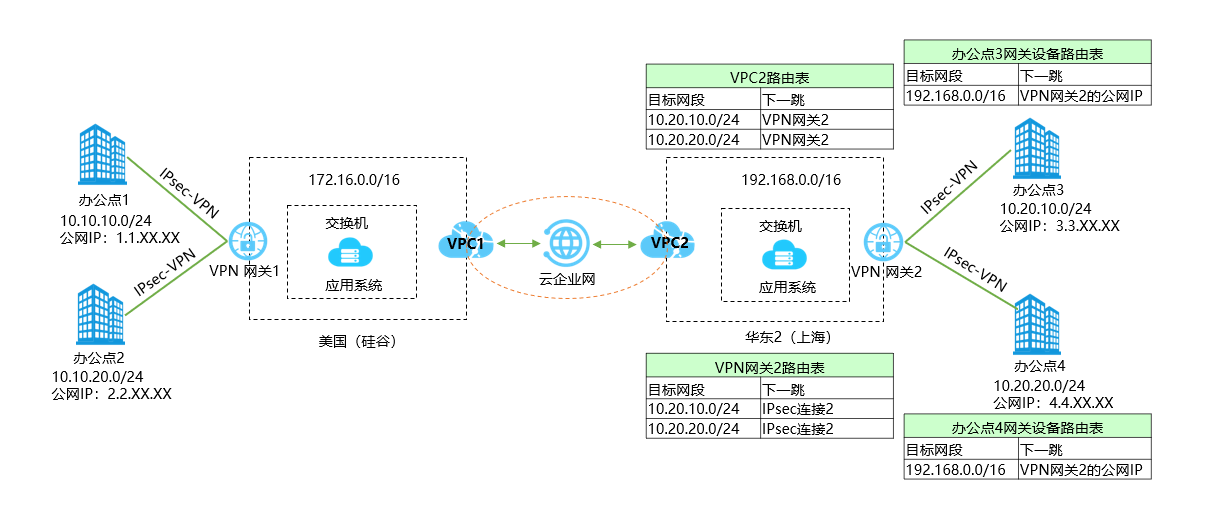

某跨國公司在美國矽谷和中國上海均有兩個辦公點,且該跨國公司在美國(矽谷)和華東2(上海)地區分別建立了VPC1和VPC2,並在兩個VPC中部署了應用系統。因業務發展,需要美國矽谷的兩個辦公點、中國上海的兩個辦公點、VPC1、VPC2全互連。各網路的網段如下表。

某跨國公司在美國矽谷和中國上海均有兩個辦公點,且該跨國公司在美國(矽谷)和華東2(上海)地區分別建立了VPC1和VPC2,並在兩個VPC中部署了應用系統。因業務發展,需要美國矽谷的兩個辦公點、中國上海的兩個辦公點、VPC1、VPC2全互連。各網路的網段如下表。

網路 | 網段 |

美國(矽谷)辦公點1 | 10.10.10.0/24 |

美國(矽谷)辦公點2 | 10.10.20.0/24 |

美國(矽谷)VPC1 | 172.16.0.0/16 |

華東2(上海)辦公點3 | 10.20.10.0/24 |

華東2(上海)辦公點4 | 10.20.20.0/24 |

華東2(上海)VPC2 | 192.168.0.0/16 |

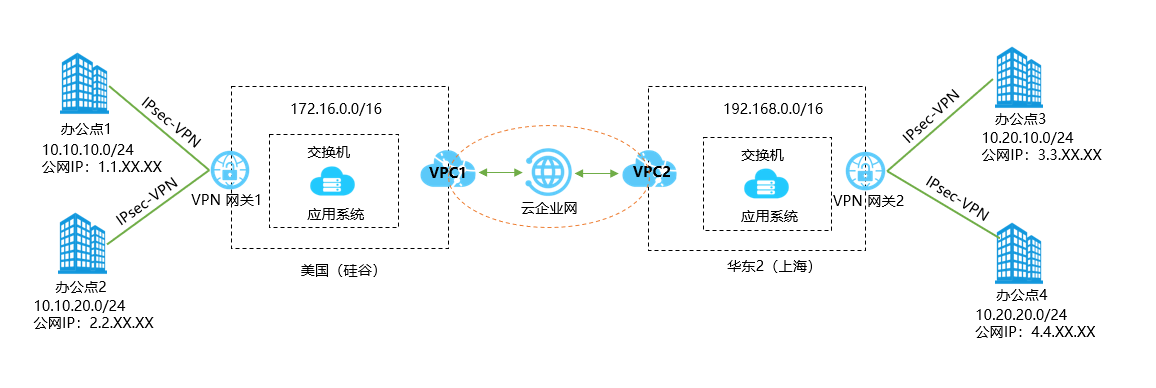

如上圖,您可以通過VPN網關1將美國矽谷的辦公點1、辦公點2與VPC1串連起來,通過VPN網關2將上海的辦公點3、辦公點4與VPC2串連起來,然後再將VPC1和VPC2載入到同一雲企業網中,實現全球網路全互連。

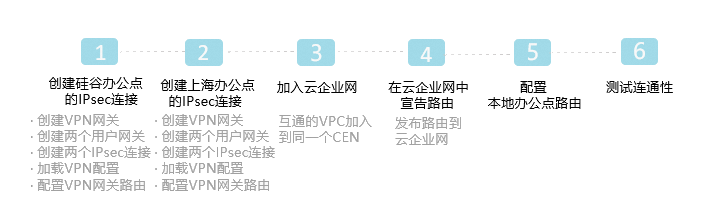

配置流程

步驟一:建立美國矽谷辦公點的IPsec串連

完成以下操作,建立美國矽谷辦公點的IPsec串連,將辦公點1、辦公點2與VPC1串連起來。

為美國(矽谷)地區的VPC建立一個VPN網關。

VPN網關的參數如下:

執行個體名稱:VPN網關1。

地區:美國(矽谷)。

專用網路:選擇美國(矽谷)地區的VPC。

指定交換器:否。

頻寬峰值:10M。

流量:按流量計費

IPsec-VPN:開啟。

SSL-VPN:關閉。

購買時間長度:按小時。

服務關聯角色:單擊建立關聯角色,系統自動建立服務關聯角色AliyunServiceRoleForVpn。

說明VPN網關使用此角色來訪問其他雲產品中的資源,更多資訊,請參見AliyunServiceRoleForVpn。

若本配置項顯示為已建立,則表示您的帳號下已建立了該角色,無需重複建立。

具體操作,請參見建立和管理VPN網關執行個體。

建立兩個使用者網關,將辦公點1、辦公點2網關裝置的公網IP地址註冊到使用者網關中用於建立IPsec串連。

辦公點1使用者網關的參數如下:

名稱:使用者網關1。

IP地址:輸入本地辦公點1網關裝置的靜態公網IP地址,本樣本輸入1.1.XX.XX。

辦公點2使用者網關的參數如下:

名稱:使用者網關2。

IP地址:輸入本地辦公點2網關裝置的靜態公網IP地址,本樣本輸入2.2.XX.XX。

具體操作,請參見建立和系統管理使用者網關。

建立兩個IPsec串連,將辦公點1、辦公點2網關裝置與VPN網關串連起來。

辦公點1與VPN網關間的IPsec串連的配置如下:

名稱:IPsec串連1。

VPN網關:選擇美國(矽谷)地區VPC配置的VPN網關,本樣本選擇的VPN網關執行個體的名稱為VPN網關1。

使用者網關:選擇待串連的使用者網關,本樣本選擇使用者網關1。

路由模式:選擇感興趣流模式。

本端網段:輸入需要和本地辦公點互連的VPC側的網段,本樣本輸入172.16.0.0/16。

對端網段:輸入需要和VPC互連的本地辦公點的網段,本樣本輸入10.10.10.0/24。

立即生效:選擇是否立即協商,本樣本選擇是。

是:配置完成後立即進行協商。

否:當有流量進入時進行協商。

預先共用金鑰:用於IPsec-VPN網關與使用者網關之間的身份認證,本樣本輸入VPN123****。

重要IPsec串連與對端網關裝置的預先共用金鑰需一致,否則系統無法正常建立IPsec串連。

其他選項使用預設配置。

辦公點2與VPN網關間的IPsec串連的配置如下:

名稱:IPsec串連2。

VPN網關:選擇美國(矽谷)地區VPC配置的VPN網關,本樣本選擇的VPN網關執行個體的名稱為VPN網關1。

使用者網關:選擇待串連的使用者網關,本樣本選擇使用者網關2。

路由模式:選擇感興趣流模式。

本端網段:輸入需要和本地辦公點互連的VPC側的網段,本樣本輸入172.16.0.0/16。

對端網段:輸入需要和VPC互連的本地辦公點的網段,本樣本輸入10.10.20.0/24。

立即生效:選擇是否立即協商,本樣本選擇是。

是:配置完成後立即進行協商。

否:當有流量進入時進行協商。

預先共用金鑰:用於IPsec-VPN網關與使用者網關之間的身份認證,本樣本輸入VPN456****。

其他選項使用預設配置。

具體操作,請參見建立和管理IPsec串連(單隧道模式)。

在本地辦公點1和辦公點2網關裝置中載入VPN配置。

具體操作,請參見本地網關配置。

配置VPN網關路由。

VPN網關1指向辦公點1的路由配置如下:

目標網段:輸入要訪問的私網網段,本樣本輸入10.10.10.0/24。

下一跳類型:選擇IPsec串連。

下一跳:選擇需要建立VPN串連的IPsec串連執行個體,本樣本選擇IPsec串連1。

發布到VPC:選擇是否將新添加的路由發布到VPC路由表,本樣本選擇是。

(推薦)是:將新添加的路由發布到VPC路由表。

否:不發布新添加的路由到VPC路由表。

權重:選擇權重值,本樣本選擇0。

VPN網關1指向辦公點2的路由配置如下:

目標網段:輸入要訪問的私網網段,本樣本輸入10.10.20.0/24。

下一跳類型:選擇IPsec串連。

下一跳:選擇需要建立VPN串連的IPsec串連執行個體,本樣本選擇IPsec串連2。

發布到VPC:選擇是否將新添加的路由發布到VPC路由表,本樣本選擇是。

(推薦)是:將新添加的路由發布到VPC路由表。

否:不發布新添加的路由到VPC路由表。

權重:選擇權重值,本樣本選擇0。

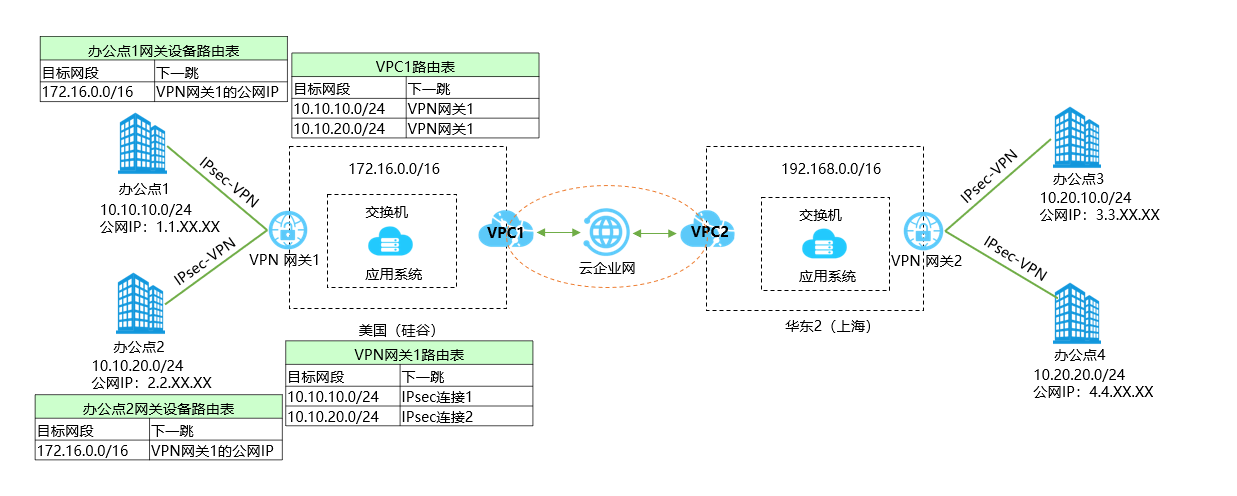

美國矽谷辦公點的IPsec串連後,辦公點1、辦公點2、VPN網關1、VPC1的路由表如下圖。

步驟二:建立上海辦公點的IPsec串連

完成以下操作,建立上海辦公點的IPsec串連,將辦公點3、辦公點4與VPC2串連起來。

為華東2(上海)地區的VPC建立一個VPN網關。

VPN網關的參數如下:

執行個體名稱:VPN網關2。

地區:美國(矽谷)。

專用網路:選擇美國(矽谷)地區的VPC。

指定交換器:否。

頻寬峰值:10M。

流量:按流量計費

IPsec-VPN:開啟。

SSL-VPN:關閉。

購買時間長度:按小時。

服務關聯角色:單擊建立關聯角色,系統自動建立服務關聯角色AliyunServiceRoleForVpn。

說明VPN網關使用此角色來訪問其他雲產品中的資源,更多資訊,請參見AliyunServiceRoleForVpn。

若本配置項顯示為已建立,則表示您的帳號下已建立了該角色,無需重複建立。

具體操作,請參見建立和管理VPN網關執行個體。

建立兩個使用者網關,將辦公點3、辦公點4網關裝置的公網IP地址註冊到使用者網關中用於建立IPsec串連。

辦公點3使用者網關的參數如下:

名稱:使用者網關3。

IP地址:輸入本地辦公點3網關裝置的靜態公網IP地址,本樣本輸入3.3.XX.XX。

辦公點4使用者網關的參數如下:

名稱:使用者網關4。

IP地址:輸入本地辦公點4網關裝置的靜態公網IP地址,本樣本輸入4.4.XX.XX。

具體操作,請參見建立和系統管理使用者網關。

建立兩個IPsec串連,將辦公點3、辦公點4網關裝置與VPN網關串連起來。

辦公點3與VPN網關間的IPsec串連的配置如下:

名稱:IPsec串連3。

VPN網關:選擇華東2(上海)地區VPC配置的VPN網關,本樣本選擇的VPN網關執行個體的名稱為VPN網關2。

使用者網關:選擇待串連的使用者網關,本樣本選擇使用者網關3。

路由模式:選擇感興趣流模式。

本端網段:輸入需要和本地辦公點互連的VPC側的網段,本樣本輸入192.168.0.0/16。

對端網段:輸入需要和VPC互連的本地辦公點的網段,本樣本輸入10.20.10.0/24。

立即生效:選擇是否立即協商,本樣本選擇是。

是:配置完成後立即進行協商。

否:當有流量進入時進行協商。

預先共用金鑰:用於IPsec-VPN網關與使用者網關之間的身份認證,本樣本輸入VPN789****。

其他選項使用預設配置。

辦公點4與VPN網關間的IPsec串連的配置如下:

名稱:IPsec串連4。

VPN網關:選擇華東2(上海)地區VPC配置的VPN網關,本樣本選擇的VPN網關執行個體的名稱為VPN網關2。

使用者網關:選擇待串連的使用者網關,本樣本選擇使用者網關4。

路由模式:選擇感興趣流模式

本端網段:輸入需要和本地辦公點互連的VPC側的網段,本樣本輸入192.168.0.0/16。

對端網段:輸入需要和VPC互連的本地辦公點的網段,本樣本輸入10.20.20.0/24。

立即生效:選擇是否立即協商,本樣本選擇是。

是:配置完成後立即進行協商。

否:當有流量進入時進行協商。

預先共用金鑰:用於IPsec-VPN網關與使用者網關之間的身份認證,本樣本輸入VPN012****。

其他選項使用預設配置。

具體操作,請參見建立和管理IPsec串連(單隧道模式)。

在本地辦公點3和辦公點4網關裝置中載入VPN配置。

具體操作,請參見本地網關配置。

配置VPN網關路由。

VPN網關2指向辦公點3的路由配置如下:

目標網段:輸入要訪問的私網網段,本樣本輸入10.20.10.0/24。

下一跳類型:選擇IPsec串連。

下一跳:選擇需要建立VPN串連的IPsec串連執行個體,本樣本選擇IPsec串連3。

發布到VPC:選擇是否將新添加的路由發布到VPC路由表,本樣本選擇是。

(推薦)是:將新添加的路由發布到VPC路由表。

否:不發布新添加的路由到VPC路由表。

權重:選擇權重值,本樣本選擇0。

VPN網關2指向辦公點4的路由配置如下:

目標網段:輸入要訪問的私網網段,本樣本輸入10.20.20.0/24。

下一跳類型:選擇IPsec串連。

下一跳:選擇需要建立VPN串連的IPsec串連執行個體,本樣本選擇IPsec串連4。

發布到VPC:選擇是否將新添加的路由發布到VPC路由表,本樣本選擇是。

(推薦)是:將新添加的路由發布到VPC路由表。

否:不發布新添加的路由到VPC路由表。

權重:選擇權重值,本樣本選擇0。

上海辦公點的IPsec串連後,辦公點3、辦公點4、VPN網關2、VPC2的路由表如下圖。

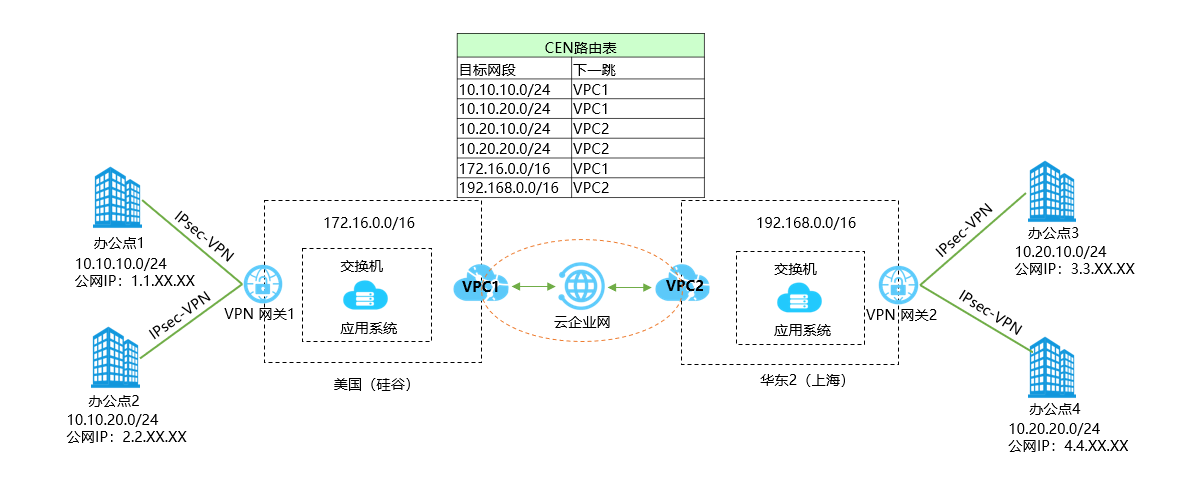

步驟三:加入雲企業網

完成本地辦公點上雲後,您需要將要互連的VPC1和VPC2加入到同一個雲企業網。

本教程使用雲企業網的舊版控制台。關於如何進入舊版控制台,請參見舊版控制台使用說明。

登入雲企業網控制台。

在雲企業網執行個體頁面,單擊已建立的CEN執行個體ID。

在網路執行個體管理頁簽,單擊載入網路執行個體。

單擊同帳號頁簽。

根據以下資訊載入網路執行個體,然後單擊確定。

執行個體類型:選擇Virtual Private Cloud。

地區:選擇美國(矽谷)。

網路執行個體:選擇VPC1。

根據上述步驟將VPC2加入到同一CEN執行個體。

步驟四:在雲企業網中宣告路由

為了能夠讓雲企業網內其他VPC學習到指向本地辦公點的路由,需要在美國(矽谷)VPC和華東2(上海)VPC將指向VPN網關的路由發布到雲企業網。具體操作,請參見發布路由至雲企業網。

發布路由後,雲企業網的路由表如下圖。

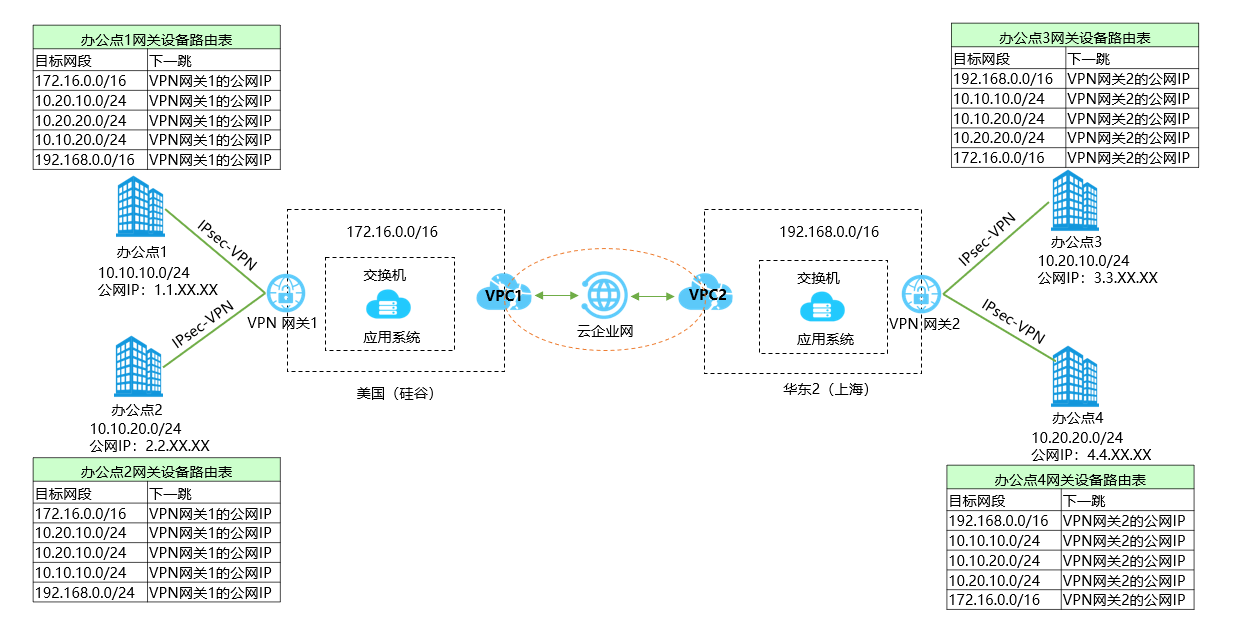

步驟五:配置本地辦公點路由

在CEN中宣告路由後,您需要在矽谷辦公點網關裝置配置指向上海辦公點的路由,在上海辦公點的網關裝置配置指向矽谷辦公點的路由。

樣本僅供參考,不同廠商的裝置可能會有所不同。

辦公點 | 路由 |

辦公點1 | |

辦公點2 | |

辦公點3 | |

辦公點4 | |

本地辦公點的路由表如下圖。

步驟六:測試連通性

本操作以在辦公點1下的用戶端訪問辦公點2、辦公點3、辦公點4下的用戶端為例,測試本地各辦公點間的連通性。

在本地辦公點1下,開啟用戶端的命令列視窗。

執行

ping命令,ping辦公點2、辦公點3、辦公點4下用戶端的IP地址,如果收到回複報文,表示串連成功。