如果您需要訪問其他雲帳號的資源、或允許其他雲帳號訪問您的資源,可以使用RAM角色實現,本文介紹建立和使用RAM角色的步驟。

方案概覽

RAM角色是一種虛擬使用者,可以被授予一組權限原則。與RAM使用者不同,RAM角色沒有永久身份憑證(登入密碼或存取金鑰),需要被一個可信實體扮演。扮演成功後,可信實體將獲得RAM角色的臨時身份憑證,即安全性權杖(STS Token),使用該安全性權杖就能以RAM角色身份訪問被授權的資源。

假設企業A需要授權企業B的RAM使用者訪問其Log Service,則可以利用RAM角色來實現此目的。操作流程如下所示:

企業A建立RAM角色。

企業A為該RAM角色添加許可權。

企業B建立RAM使用者。

企業B為RAM使用者添加AliyunSTSAssumeRoleAccess許可權。

企業B的RAM使用者擷取RAM角色的臨時安全性權杖,從而實現對企業A的資源訪問。

步驟一:企業A建立RAM角色

使用Resource Access Management員登入RAM控制台。

在左側導覽列,選擇。

在角色頁面,單擊建立角色。

在建立角色頁面,選擇可信實體類型為阿里雲帳號,然後單擊下一步。

在配置角色設定精靈中,配置如下內容,然後單擊完成。

參數

說明

角色名稱

輸入角色名稱,例如

aliyunlogreadrole。備忘

輸入備忘資訊。

選擇信任的雲帳號

選擇其他雲帳號,輸入企業B的阿里雲帳號(主帳號)帳號ID。

單擊關閉。

步驟二:企業A為RAM角色授權

成功建立RAM角色後,該RAM角色沒有任何許可權,您需要為該RAM角色授權。存取控制提供如下兩種Log Service的系統策略,建議您遵循最小化原則,按需授予RAM角色必要的許可權。

AliyunLogFullAccess:管理Log Service的許可權。

AliyunLogReadOnlyAccess:唯讀訪問Log Service的許可權。

當系統策略無法滿足您的需求,您可以通過建立自訂策略實現精微調權限管理。具體操作,請參見建立自訂權限原則。權限原則樣本請參見RAM自訂授權情境和Log ServiceRAM授權策略。

使用Resource Access Management員登入RAM控制台。

在左側導覽列,選擇。

在角色頁面,單擊目標RAM角色操作列的新增授權。

您也可以選中多個RAM角色,單擊角色列表下方的新增授權,為RAM角色大量授權。

在新增授權面板,選中目標許可權(如:AliyunLogReadOnlyAccess),單擊確認新增授權。

單擊關閉。

步驟三:企業B建立RAM使用者

使用阿里雲帳號(主帳號)或Resource Access Management員登入RAM控制台。

在左側導覽列,選擇。

在使用者頁面,單擊建立使用者。

在建立使用者頁面的使用者帳號資訊地區,設定使用者基本資料。

登入名稱稱:可包含英文字母、數字、半形句號(.)、短劃線(-)和底線(_),最多64個字元。

顯示名稱:最多包含128個字元或漢字。

標籤:單擊

,然後輸入標籤鍵和標籤值。為RAM使用者綁定標籤,便於後續基於標籤的使用者管理。

,然後輸入標籤鍵和標籤值。為RAM使用者綁定標籤,便於後續基於標籤的使用者管理。

說明單擊添加使用者,可以大量建立多個RAM使用者。

在訪問方式地區,選擇訪問方式,然後設定對應參數。

為了帳號安全,建議您只選擇以下訪問方式中的一種,將人員使用者和應用程式使用者分離,避免混用。

控制台訪問

如果RAM使用者代表人員,建議啟用控制台訪問,使用使用者名稱和登入密碼訪問阿里雲。您需要設定以下參數:

控制台登入密碼:選擇自動產生密碼或者自訂密碼。自訂登入密碼時,密碼必須滿足密碼複雜度規則。更多資訊,請參見設定RAM使用者密碼強度。

密碼重設策略:選擇RAM使用者在下次登入時是否需要重設密碼。

多因素認證(MFA)策略:選擇是否為當前RAM使用者啟用MFA。啟用MFA後,主帳號還需要為RAM使用者綁定MFA裝置或RAM使用者自行綁定MFA裝置。更多資訊,請參見為RAM使用者綁定MFA裝置。

OpenAPI調用訪問

如果RAM使用者代表應用程式,建議啟用OpenAPI調用訪問,使用存取金鑰(AccessKey)訪問阿里雲。啟用後,系統會自動為RAM使用者產生一個AccessKey ID和AccessKey Secret。更多資訊,請參見建立AccessKey。

重要RAM使用者的AccessKey Secret只在建立時顯示,不支援查看,請妥善保管。

單擊確定。

根據介面提示,完成安全驗證。

步驟四:企業B為RAM使用者授權

企業B必須為其RAM使用者添加AliyunSTSAssumeRoleAccess許可權,RAM使用者才能扮演企業A建立的RAM角色。

使用Resource Access Management員登入RAM控制台。

在左側導覽列,選擇。

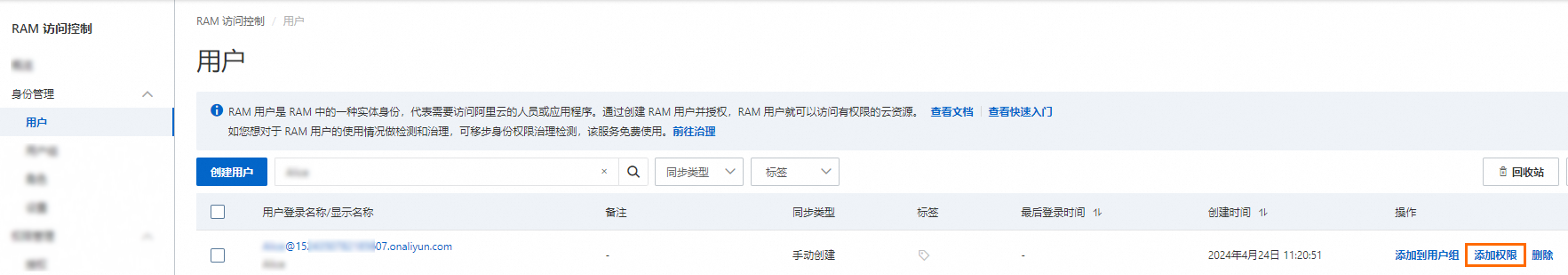

在使用者頁面,單擊目標RAM使用者操作列的添加許可權。

您也可以選中多個RAM使用者,單擊使用者列表下方的添加許可權,為RAM使用者大量授權。

在新增授權頁面,選中系統策略下的AliyunSTSAssumeRoleAccess,然後單擊確認新增授權。

單擊關閉。

步驟五:擷取RAM角色的臨時安全性權杖

當企業B的RAM使用者被授予AliyunSTSAssumeRoleAccess許可權後,通過調用STS的AssumeRole介面擷取臨時安全性權杖(SecurityToken),從而扮演您在步驟一:企業A建立RAM角色中建立的RAM角色,進而實現對企業A的資源訪問。