企業可以使用資來源目錄RD(Resource Directory)有序組織和管理多帳號,然後通過共用VPC快速實現多帳號間的網路互連。

背景資訊

隨著雲端運算的普及,越來越多的企業將業務放在了雲端,企業採購的雲資源也越來越多,隨之而來的問題是:企業如何高效地管控雲資源。按組織圖劃分業務、業務之間強隔離及多種結算模式等需求之下,單帳號模式已無法支撐企業的持續發展。如果企業只是簡單的使用多帳號模式來適應業務發展需要,就會面臨以下問題:

多帳號管理問題

無序、散落的多個阿里雲帳號不便於集中管理,企業需要進一步做精細化管控。

多帳號網路互連問題

企業可以採用雲企業網CEN(Cloud Enterprise Network)將多個帳號間的Virtual Private Cloud(Virtual Private Cloud)進行串連,以實現多帳號間的網路互連。但隨著業務複雜度的增加,會面臨如下的新問題:

分散配置導致無法進行網路集中營運

商業網路架構是一張經過規劃的大網,當網路設施分散在每個業務帳號之下時,商業網路營運人員很難做到網路的集中控制。

重複網路資源配置導致成本增加

在每個帳號內進行VPC的配置,使得企業的配置維護成本和執行個體費用成本都在增加。

VPC數量增多導致網路複雜度提升

為了滿足企業的業務需要,VPC數量會不斷攀升,隨之而來的是網路複雜度、管理難度和配額(例如:CEN可掛載的VPC數量限制)等問題。

解決方案

阿里雲提供了資來源目錄解決多帳號管理問題,提供了資源共用RS(Resource Sharing)和共用VPC解決多帳號網路互連問題。具體如下:

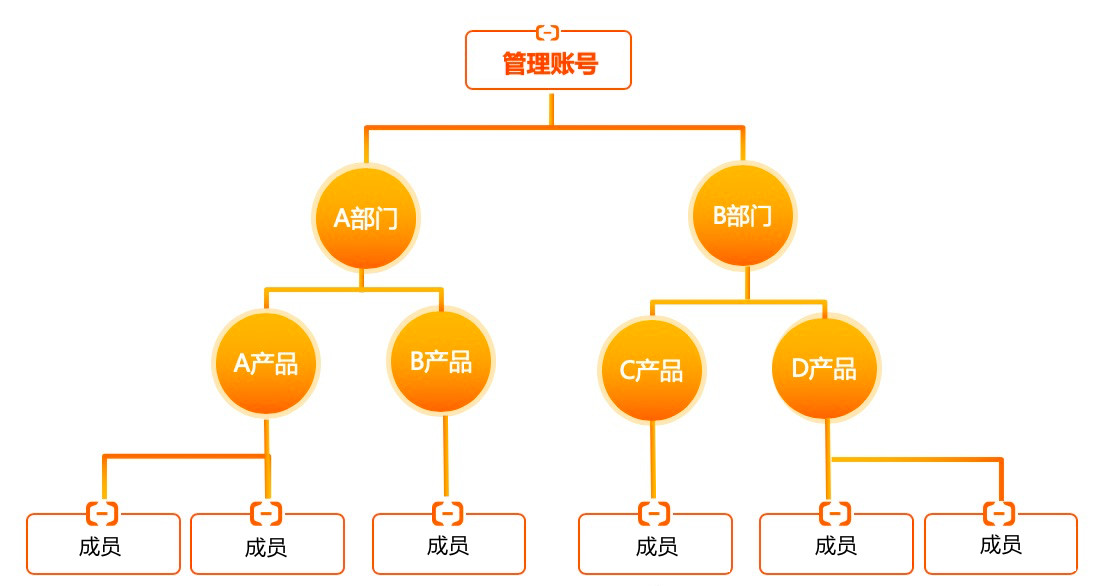

使用資來源目錄構建多帳號管理體系

阿里雲資來源目錄是面向企業提供的一套多級資源和帳號關係管理服務。企業可以基於自身的組織圖或業務形態,在資來源目錄中構建目錄結構,將企業的多個帳號分布到這個目錄結構中的相應位置,從而形成資源間的多層級關係。企業可依賴設定的組織關係進行資源的集中管理,滿足企業資源在財資、安全、審計及合規方面的管控需要。更多資訊,請參見資來源目錄。

使用資源共用構建成員間的共用關係

在資來源目錄內,企業可以使用阿里雲提供的資源共用服務,將一個帳號下的指定資源共用給一個或多個目標帳號使用,通過共用單元建立成員間的共用關係。更多資訊,請參見什麼是資源共用。

概念

說明

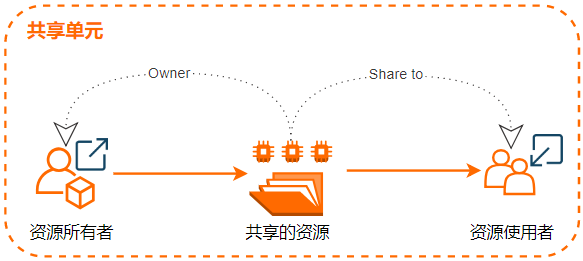

共用單元

共用單元是資源共用的執行個體。共用單元本身也是一種雲資源,擁有獨立的ID和ARN(Aliyun Resource Name)。共用單元包括:資源所有者、資源使用者和共用的資源。

資源所有者

資源所有者是資源共用的發起方,也是共用資源的擁有者。

資源使用者

資源使用者是資源共用的受益方,對共用的資源具有特定的操作許可權。

說明資源使用者對共用資源的具體操作許可權,由資源所屬的雲端服務定義。例如:共用Virtual Private Cloud的交換器(vSwitch)資源後,資源使用者的操作許可權請參見共用VPC許可權說明。

共用的資源

共用的資源通常為某個雲端服務的某類資源。支援共用的資源類型,請參見支援資源共用的雲端服務。

資來源目錄組織共用

資來源目錄組織共用是指將資源共用給整個資來源目錄(Root資源夾)、資源夾或成員。具體操作,請參見啟用資來源目錄組織共用。

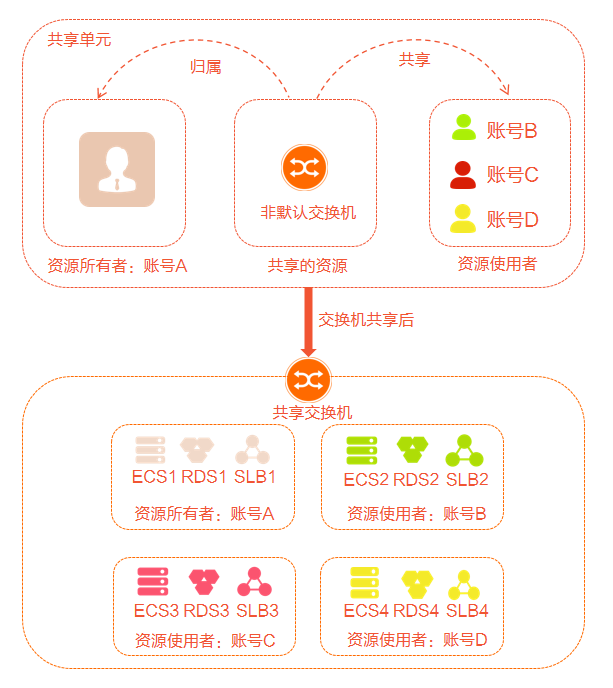

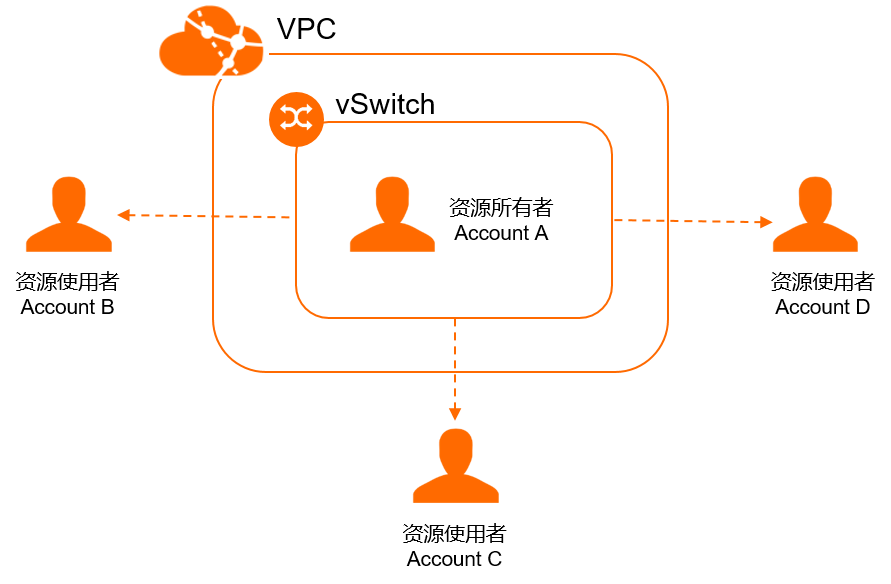

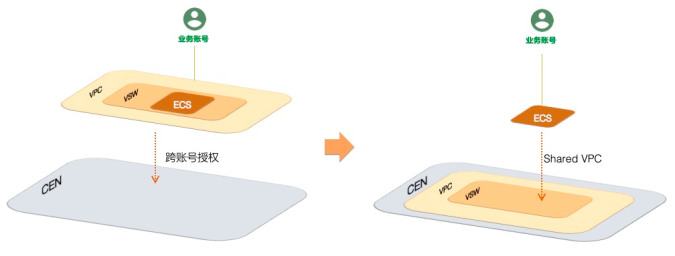

共用VPC

企業可以基於資源共用機制,在資來源目錄內,將一個成員的VPC交換器(vSwitch)共用給其他成員使用,使多個成員在一個集中管理、共用的VPC內建立雲資源,例如:Elastic Compute Service、Server Load Balancer、雲資料庫RDS等。資源所有者和資源使用者在同一VPC內建立的雲資源預設私網互連。更多資訊,請參見共用VPC。

共用VPC的具體實現細節如下:

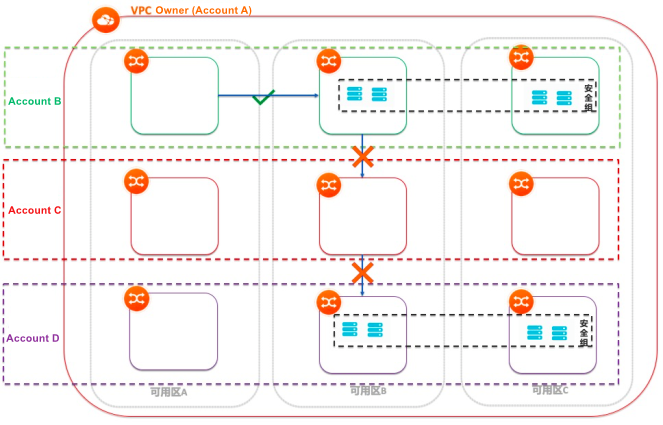

多帳號共用同一個交換器

企業可將VPC的交換器在多帳號間進行共用,不用為每個帳號單獨配置VPC,極大減少了VPC的使用數量。

資源(交換器)所有者與資源(交換器)使用者的許可權

目標

交換器所有者的許可權

交換器使用者的許可權

雲資源(ECS、RDS等)

每個帳號只能查看和管理自身建立的雲資源,無法查看和管理其他帳號建立的雲資源。

安全性群組

每個帳號只能查看和管理自身建立的安全性群組,無法查看和管理其他帳號建立的安全性群組。

彈性網卡

可以使用DescribeNetworkInterfaces查看使用者建立的彈性網卡,無法管理使用者建立的彈性網卡。

只可查看和管理自身建立的彈性網卡,無法查看其他帳號的彈性網卡。

VPC、交換器、路由表、網路ACL、附加網段

全部許可權

僅可查看

預留網段

全部許可權

無許可權

IPv6網關

全部許可權

為ECS、彈性網卡、NLB等資源分派/刪除IPv6 私網地址

可查看自己帳號下的 IPv6 地址

可為自己帳號下的 IPv6 地址開通/關閉公網頻寬、設定/刪除僅主動出規則。公網頻寬費由交換器使用者支付。

流日誌

支援建立VPC、交換器粒度的流日誌,僅對交換器所有者的彈性網卡生效。

支援建立彈性網卡粒度的流日誌,僅對交換器所有者的彈性網卡生效。

只能建立彈性網卡粒度的流日誌,且僅對交換器使用者的彈性網卡生效。

NAT Gateway、VPN網關、雲企業網、VPC對等串連

全部許可權

無查看和系統管理權限,但可以通過所有者建立的這些網路資源,實現與VPC外部網路互連。

標籤

共用行為不影響交換器所有者為資源配置的標籤。交換器所有者與交換器使用者都可以為各自的資源配置標籤,且標籤互不可見也互不影響。

安全隔離

企業將單個VPC中的不同交換器共用給不同帳號後,網路是預設連通的。在某些情境下,企業希望將不同的交換器進行隔離。企業可通過以下兩種方式進行隔離:

網路ACL:實現跨交換器層級的存取控制。

安全性群組:實現執行個體層級的存取控制,並且支援跨帳號安全性群組的互相引用。

說明

說明使用安全性群組設定兩個執行個體間禁止訪問規則實現網路隔離,該方法主要用以彌補在相同交換器內的執行個體之間無法採用網路ACL進行網路隔離的缺失。當然,企業仍然可以使用安全性群組跨帳號引用能力,在安全性群組內配置源IP地址和目標IP地址,實現不同交換器、不同帳號間的網路隔離。

方案優勢

該方案具備以下優勢:

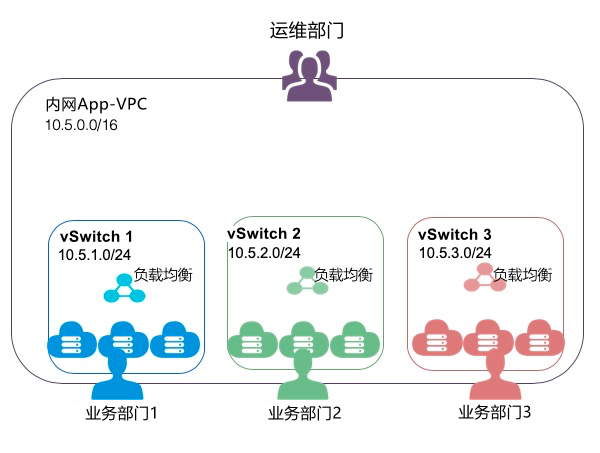

營運部門集中規劃、配置和管理VPC,並將VPC的交換器共用給業務部門。

業務部門只能查看和管理自己交換器中的資源,可以根據業務需求添加或刪除交換器中的雲端服務器、資料庫等資源。

企業採用統一的網路架構和安全性原則,業務部門可以聚焦自身業務需求。

企業可以將網路和安全能力作為一個服務供業務部門使用,將營運體系標準化和流程化,並提升整個組織的IT效率。