本文介紹如何通過存取控制RAM(Resource Access Management)服務,授權RAM使用者(子帳號)操作RDS執行個體的許可權。

前提條件

已建立RAM使用者。具體操作,請參見建立RAM使用者。

若您需要使用該RAM使用者使用效能最佳化與診斷相關功能,請確保該RAM使用者已擁有AliyunHDMFullAccess許可權。

背景資訊

為RAM使用者佈建許可權,本質是授權RAM使用者調用某些API介面的許可權,例如授權RAM使用者可以調用API CreateDBInstance,則使用者就可以在控制台上建立執行個體。

本文以授權RAM使用者可以查看RDS執行個體配置為例,介紹具體的操作步驟。

操作步驟

建立權限原則。

登入RAM控制台。

在左側導覽列選擇。

單擊建立權限原則。

選擇可視化編輯或指令碼編輯。

可視化編輯

參數

說明

效果

允許或者拒絕該RAM使用者進行後續設定的操作。例如允許。

服務

選擇目標產品或服務。例如選擇雲資料庫 RDS。

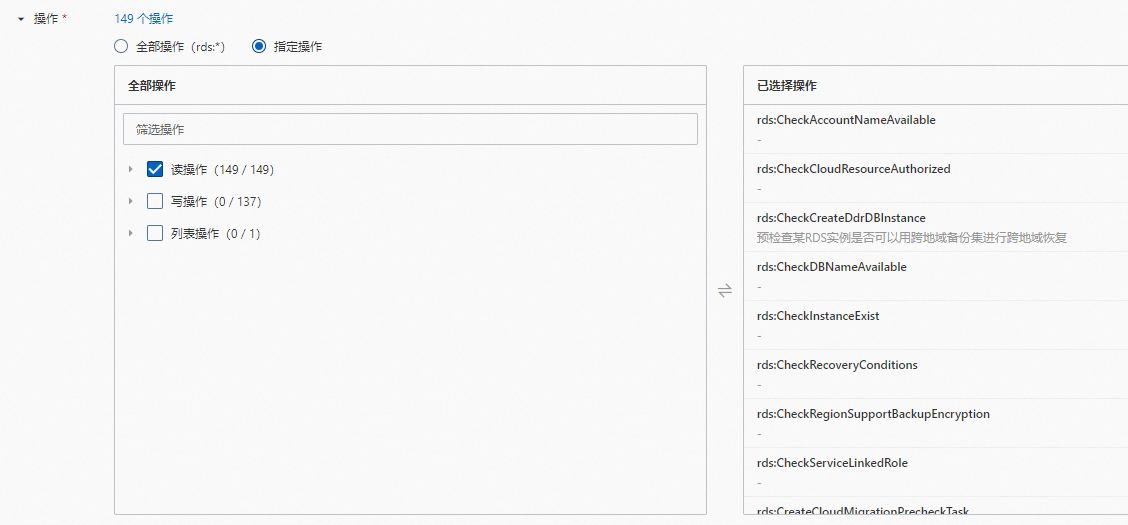

操作

選擇操作類型,可以選擇全部操作或指定操作。選擇指定操作時需要在全部操作中勾選允許的操作,將其加入到已選擇操作中。

建議同時勾選讀操作中的DescribeDBInstances,否則無法查看執行個體列表。

重要當選擇操作較多導致策略文檔長度超出限制時,可以提交工單修改策略文檔長度的上限。

例如,選擇所有的讀操作。

資源

選擇資源,可以選擇全部資源或指定資源。

選擇指定資源時需要添加具體的資源,根據資源ARN格式,單擊右側的添加資源來匹配指定資源,具體方法如下:

重要為了權限原則的正常生效,控制台中對操作關聯的必要資源ARN標識了必要,強烈建議您配置該資源ARN。

例如,

acs:rds:*:{#accountId}:dbinstance/*為必要配置,如果不配置此項,則RAM帳號在執行個體列表中將看不到任何執行個體。acs:rds:{#regionId}:{#accountId}:dbinstance/{#dbinstanceId}(必要):使用地區、帳號和執行個體ID匹配資源。acs:rds:{#regionId}:{#accountId}:dbinstance/*:使用地區和帳號匹配資源。acs:rds:*:{#accountId}:dbinstance/*(必要):使用帳號匹配資源。acs:rds:*:{#accountId}:dbinstance/{#dbinstanceId}(必要):使用帳號和執行個體ID匹配資源。

說明RAM授權支援通過多種方式(ARN、資源群組授權、標籤授權)實現精細化管理,例如為RAM帳號授權指定RDS執行個體的唯讀許可權,具體操作,請參見為RAM帳號授權指定RDS執行個體的唯讀許可權。

條件

可以添加更多限制條件,例如限制訪問源IP地址。具體配置,請參見權限原則基本元素。

指令碼編輯

在下方編輯框內輸入以下內容:

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": "rds:Describe*", "Resource": "*" } ] }說明相比可視化編輯,直接用

Describe*代表相關的操作更加便捷。單擊確定,在建立權限原則彈窗,填寫策略名稱稱和備忘,確認策略內容無誤後,再次單擊確定。

為指定RAM使用者應用自訂策略。

在左側導覽列選擇。

找到目標使用者,單擊右側操作列的添加許可權。

在權限原則地區,單擊自訂策略,搜尋已經建立的策略並勾選對應策略。

單擊確認新增授權。

至此,配置結束,您可以使用RAM帳號登入控制台查看RDS執行個體配置。您也可以根據自身業務需要,授予RAM帳號相應許可權。