為阿里雲帳號下的所有RAM使用者配置統一的安全性原則,可以建立標準化的安全基準,提升帳號整體安全性。本文介紹如何配置這些策略,包括全域安全、多因素認證(MFA)、網路訪問限制等。

操作步驟

使用阿里雲帳號(主帳號)或擁有Resource Access Management員許可權(

AliyunRAMFullAccess)的RAM使用者登入RAM控制台。在左側導覽列,選擇設定,可以分地區配置全域安全、多因素認證和網路訪問限制策略。

說明所有設定對帳號下的全部RAM使用者生效,部分高風險設定,如允許使用者管理AccessKey等,建議謹慎評估風險。

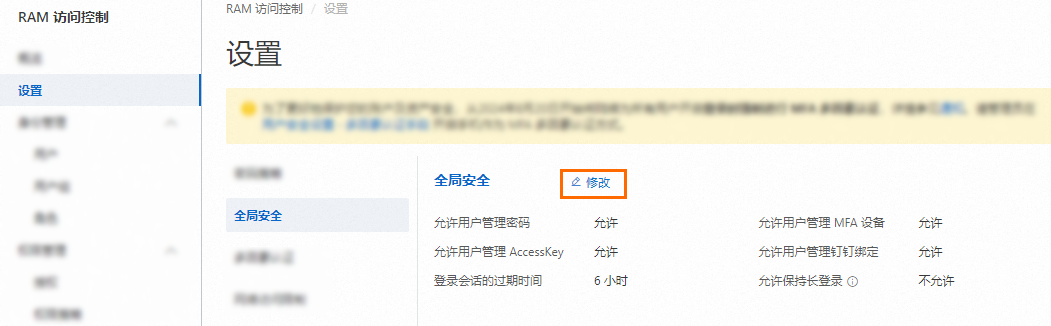

全域安全設定

全域安全性原則用於統一管理RAM使用者對自己憑證(密碼、MFA、AccessKey)的修改許可權,並設定登入工作階段和閑置憑證的生命週期。

在全域安全地區,單擊修改,根據下表說明配置參數,然後單擊確定。

參數 | 描述 | 配置建議 |

允許使用者管理密碼 | 選中啟用,表示允許RAM使用者管理自己的登入密碼。 初始預設啟用。 |

|

允許使用者管理MFA裝置 | 選中啟用,表示允許RAM使用者為自己綁定或解除綁定MFA裝置。 初始預設啟用。 |

|

允許使用者管理AccessKey | 選中啟用,表示允許所有RAM使用者管理自己的AccessKey,包含建立、禁用、刪除等。 初始預設禁用。 | 生產環境建議禁用,由Resource Access Management員統一分配和輪轉AccessKey。 |

登入工作階段的到期時間 | RAM使用者登入工作階段的有效期間。單位:小時。取值範圍:1~24。 初始預設值:6。 說明 通過切換角色或角色SSO登入控制台時,登入工作階段有效期間也會受到登入工作階段的到期時間的限制,即最終的登入工作階段有效期間將不會超過此參數設定的值。詳情請參見扮演RAM角色、角色SSO的SAML響應。 | 建議設定為一個工作日(例如8小時),在便利性和安全性之間取得平衡。 |

允許保持長登入 | 選中啟用,表示允許RAM使用者在阿里雲App和阿里雲ECS用戶端中長時間保持登入狀態。最長可以保持90天。 初始預設禁用。 說明 當阿里雲安全平台判斷髮生異常登入時,登入態將失效,會要求重新登入。 | 適用於需要長期通過移動端或用戶端管理資源的使用者。 |

允許使用者使用通行密鑰登入 | 選中啟用,表示允許RAM使用者使用已綁定的通行密鑰登入阿里雲。關於通行密鑰的更多資訊,請參見什麼是通行密鑰。 初始預設啟用。 | 建議啟用,可提升登入的安全性和便捷性。 |

使用者最大閑置時間 | 設定RAM使用者最多閑置多少天后就自動禁用控制台登入(SSO登入除外)。 取值:730天、365天、180天、90天。初始預設值:365天。 生效時間:設定將於次日(UTC+8)開始生效。 說明 同時滿足以下條件的RAM使用者將被禁止登入控制台:

| 建議設定為90天或180天,及時清理不再使用的閑置帳號,降低安全風險。 |

AccessKey最大閑置時間 | 設定阿里雲帳號(主帳號)和RAM使用者的AccessKey最多閑置多少天后就自動禁用。 取值:730天、365天、180天、90天。初始預設值:730天。 生效時間:設定將於次日(UTC+8)開始生效。 說明 同時滿足以下條件的AccessKey將被禁用:

| 建議設定為90天,及時禁用閑置AccessKey,防止泄露後被惡意利用。 |

多因素認證設定

多因素認證(MFA)為使用者登入和敏感操作提供第二層安全保護。您可以在此配置全域的MFA策略。

多因素認證地區,單擊修改,根據下表說明配置參數,然後單擊確定。

參數 | 描述 |

允許使用的MFA裝置 | RAM使用者登入控制台或進行敏感操作時的二次身分識別驗證方式。具體如下:

初始預設選擇全部。 |

登入時必須使用MFA | 是否強制所有RAM使用者在通過使用者名稱和密碼登入時必須啟用MFA。具體如下:

初始預設選擇強制所有使用者。 |

記住MFA驗證狀態7天 | 選中啟用,表示7天內無需再次驗證MFA。在本裝置切換RAM使用者登入後,該記錄將失效。 初始預設禁用。 |

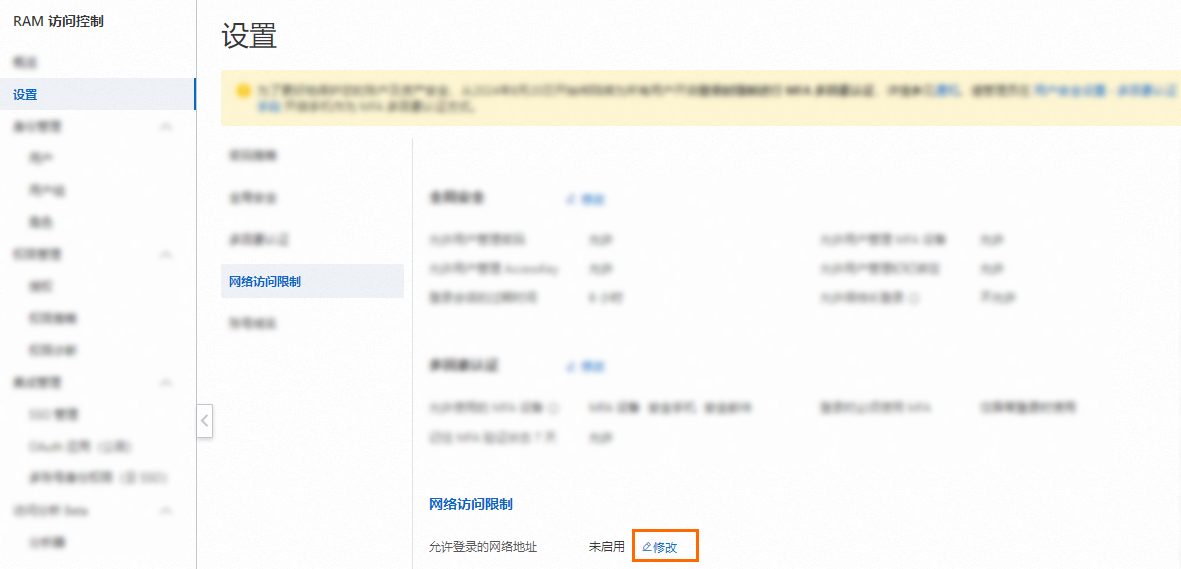

網路訪問限制設定

網路訪問限制可以控制允許訪問阿里雲帳號的來源IP地址,是重要的安全邊界防護措施。

配置網路訪問限制前,請務必將一個可控的穩定IP地址(例如,辦公網路出口IP)加入白名單,作為應急後門,以防配置錯誤導致所有使用者(包括您自己)無法登入。

如果RAM使用者因為IP限制無法登入,可以聯絡帳號管理員通過主帳號登入來修改登入掩碼。

在網路訪問限制地區,根據下表說明配置參數,然後單擊確定。

參數 | 描述 |

允許登入的網路地址(登入掩碼) | 設定允許通過密碼或SSO方式登入控制台的來源IP地址。留空表示不限制。 格式:僅支援IPv4格式,多個地址用空格、逗號或分號分隔。 限制:最多可添加200個IP地址。 |

允許通過AccessKey訪問的來源網路地址 |

|