可信實體是阿里雲服務的RAM角色,主要用於解決跨雲端服務授權訪問的問題。該RAM角色允許可信的阿里雲服務扮演。

服務角色分類

服務關聯角色:您只需選擇可信的雲端服務,雲端服務會內建預設的角色名稱和權限原則。服務關聯角色一般會在您執行某些特定操作(例如:建立一個雲資源或開啟一個功能)時自動建立,同時,也支援在RAM控制台手動建立。關於服務關聯角色的更多資訊,請參見服務關聯角色。

建立普通服務角色

使用Resource Access Management員登入RAM控制台。

在左側導覽列,選擇。

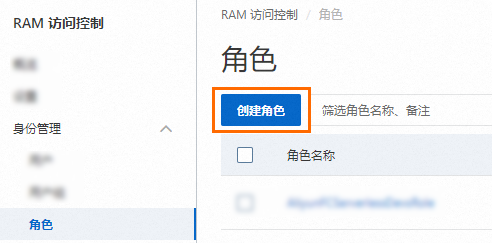

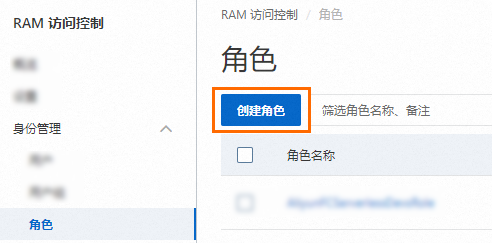

在角色頁面,單擊建立角色。

在建立角色頁面,選擇信任主體類型為雲端服務,然後選擇具體的阿里雲服務,最後單擊確定。

說明

說明信任主體名稱中可以選擇的阿里雲服務請以控制台介面顯示為準。

(可選)如果您需要信任來自跨帳號的或多個雲端服務的訪問,您可以單擊切換編輯器,在編輯器中指定具體的雲端服務。

編輯器支援可視化編輯和指令碼編輯兩種模式,您可以任選其一。以下樣本表示允許其他阿里雲帳號(AccountID=177*******6878)下的Action Trail服務扮演當前正在建立的RAM角色,在當前阿里雲帳號中執行操作。

可視化編輯

在主體中指定具體的阿里雲服務名稱。

指令碼編輯

在

Principal的Service欄位中指定具體的阿里雲服務。{ "Version": "1", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "177*******6878@actiontrail.aliyuncs.com" }, "Action": "sts:AssumeRole" } ] }

在建立角色對話方塊,輸入角色名稱,然後單擊確定。

建立成功的RAM角色預設沒有任何許可權,您需要為該RAM角色授權。具體操作,請參見管理RAM角色的許可權。

建立服務關聯角色

使用Resource Access Management員登入RAM控制台。

在左側導覽列,選擇。

在角色頁面,單擊建立角色。

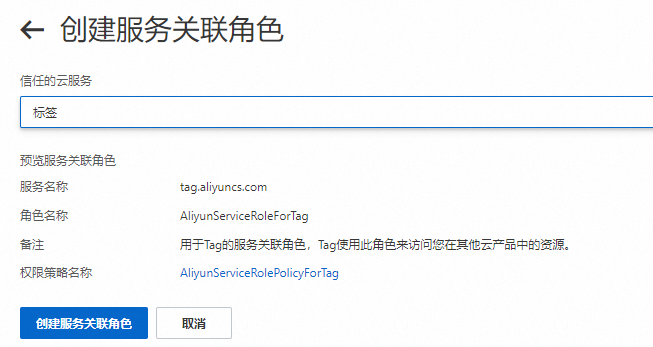

在建立角色頁面的右上方,單擊建立服務關聯角色。

在建立服務關聯角色頁面,選擇信任的雲端服務,然後單擊建立服務關聯角色。

說明

說明信任的雲端服務中可以選擇的雲端服務請以控制台介面顯示為準。

建立成功的服務關聯角色內建了角色名稱和權限原則,您可以直接使用。權限原則由對應的雲端服務定義。