RAM可以限制使用者只能通過指定的IP地址訪問企業的雲資源,從而增強訪問安全性。

應用情境

企業A購買了很多阿里雲資源來開展業務,例如:ECS執行個體、RDS執行個體、SLB執行個體和OSS儲存空間等。為了確保其業務和資料安全,企業希望使用者只能通過指定的IP地址訪問阿里雲資源,而不是在任意地點都可以訪問阿里雲資源。

您可以根據需要建立自訂權限原則,然後建立RAM使用者並為RAM使用者授予對應的許可權,從而保證RAM使用者只能通過指定的IP地址訪問阿里雲資源。

操作步驟

本文將提供一個樣本,僅允許RAM使用者通過192.0.2.0/24和203.0.113.2這兩個IP地址訪問ECS執行個體。

使用Resource Access Management員建立自訂權限原則。

登入RAM控制台,選擇,單擊建立權限原則,採用可視化編輯模式或指令碼編輯模式建立自訂權限原則。具體操作,請參見建立自訂權限原則。

權限原則內容如下:

{ "Statement": [ { "Action": "ecs:*", "Effect": "Allow", "Resource": "*", "Condition": { "IpAddress": { "acs:SourceIp":[ "192.0.2.0/24", "203.0.113.2" ] } } } ], "Version": "1" }說明實際使用時,請將

acs:SourceIp的值修改為您實際環境的真實IP地址。使用Resource Access Management員建立RAM使用者。

選擇,單擊建立使用者,建立RAM使用者。為了帳號安全,建議您根據實際用途為RAM使用者只選擇一種訪問方式,將人員使用者和應用程式使用者分離,避免混用。具體操作,請參見建立RAM使用者。

使用Resource Access Management員為RAM使用者授權。

在使用者頁面,找到目標RAM使用者,為RAM使用者添加對應的自訂權限原則。具體操作,請參見為RAM使用者授權。

使用RAM使用者訪問ECS執行個體,驗證權限原則是否生效。

如果RAM使用者從權限原則中指定的IP地址(

192.0.2.0/24和203.0.113.2)訪問ECS執行個體,可以正常訪問;同時,該RAM使用者從其他IP地址發起訪問,訪問均被拒絕。這表示權限原則已經生效。

常見問題

授權後,發現權限原則不生效怎麼辦?

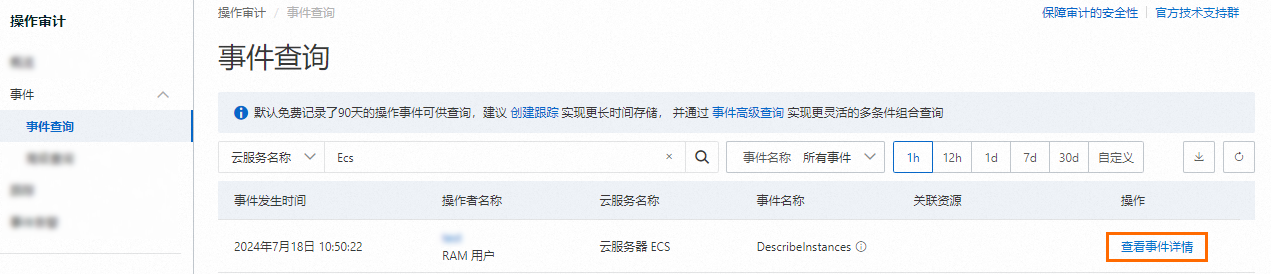

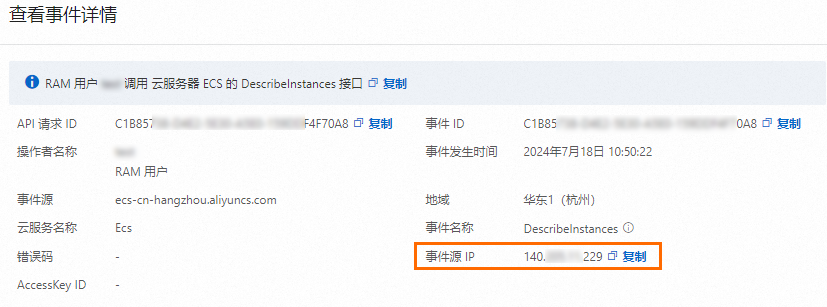

如果您對RAM使用者授權後,發現權限原則不生效,那可能是權限原則中設定的IP地址不正確。對於支援Action Trail的雲端服務,您可以在Action Trail控制台查看相關的操作事件,在操作事件詳情中擷取RAM使用者發起請求的源IP地址。然後嘗試修改權限原則中的IP地址,重新驗證權限原則是否生效。

相關文檔

除了本文所述的在

Allow策略中,使用IpAddress設定允許訪問的IP地址,您還可以在Deny策略中,使用NotIpAddress設定允許訪問的IP地址。具體的權限原則樣本,請參見通過指定的IP地址訪問阿里雲。權限原則中的

Effect、Action、Resource、Condition等元素的含義,請參見權限原則基本元素。在Action Trail中查看事件的具體操作,請參見快速查詢事件。