當ECS工作負載用於處理生產資料時,通常會接觸到您的業務機密、隱私資訊或者關鍵憑證,因此需要對工作負載進行保護以防範資訊泄露。KMS支援對ECS工作負載進行一鍵加密,保護計算環境中產生的臨時和持久資料,滿足您對資料安全、隱私以及合規的要求,讓您可以高效、低成本地構建安全的雲上計算環境。

背景資訊

客戶的資料安全需求為保護業務機密和個人隱私。這類資料是企業的核心價值所在,通常受到監管合規的約束。例如:GDPR會要求企業保護個人的隱私資料。這類資料通常儲存在資料庫,應用系統應當在儲存之前將其加密,降低資料庫面臨撞庫拖庫等攻擊之後泄露的風險。

為了保證加密的安全性與合規性,應用系統可以使用KMS或者Data Encryption Service完成業務資料的加密。應用程式層加密業務資料詳情,請參見使用KMS信封加密在本地加密和解密資料。

如果您已經採取了上述保護手段,那麼處理加解密的工作負載就替代了資料庫,成為了您的系統中新的薄弱環節。工作負載攜帶的風險如下:

- 您的ECS應用中,有訪問KMS或者密碼機,以及訪問其他微服務、子系統的關鍵憑證。

- 您的ECS系統硬碟,可能產生一些臨時檔案,包含網路傳輸和本地處理過程中接觸到的敏感性資料。

- 您的ECS雲端硬碟,開啟了基於自動快照的雲端硬碟備份,對敏感性資料進行大量冗餘儲存。

產品價值

阿里雲ECS基於KMS加密,提供保護工作負載所屬資源的能力,例如:ECS系統硬碟、資料盤,以及和它們相關的鏡像、快照。

您可以授權ECS使用KMS中的使用者主要金鑰(CMK),一鍵加密這些資源,保護已知、未知、臨時和持久性的敏感性資料,防範它們被惡意者擷取。您也可以根據需求,通過撤銷授權、禁用密鑰等手段,撤銷ECS使用KMS解密的能力,獲得應急響應的能力。

加密系統硬碟

由於系統硬碟包含作業系統以及業務所需要的應用軟體,因此它通常被打包為一個鏡像。

當您製作完成這個具備在生產環境啟動並執行自訂鏡像並作為基準之後,即可通過複製鏡像的方式,產生一個加密鏡像,為系統硬碟進行加密。

登入ECS管理主控台。

在左側導覽列,選擇。

在頁面左側頂部,選擇目標資源所在的資源群組和地區。

- 在鏡像頁面,單擊自訂鏡像頁簽。

- 選擇需要複製的鏡像,在操作列中,單擊複製鏡像。

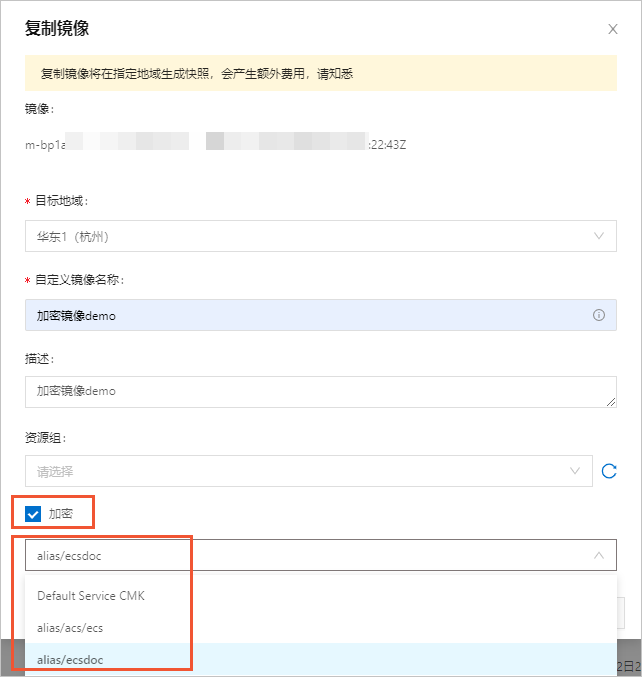

- 在複製鏡像對話方塊,勾選加密,在下拉式清單中選擇一個密鑰。

您可以使用託管的服務密鑰(Default Service CMK)或者在KMS中建立的使用者主要金鑰對雲端硬碟進行加密。使用KMS中建立的使用者主要金鑰,您將對加密的雲端硬碟具有更多的控制權。例如:您可以通過撤銷授權、禁用密鑰等手段,撤銷ECS使用KMS解密的能力,獲得應急響應的能力。

說明 首次選擇更多類型密鑰時,單擊同意授權,根據頁面引導為ECS授權AliyunECSDiskEncryptDefaultRole角色,允許ECS訪問您的KMS資源。本步驟僅描述複製鏡像時如何配置加密選項,其餘配置詳情,請參見複製鏡像。

- 單擊確定。

加密資料盤

您可以在建立執行個體或者建立雲端硬碟時加密資料盤。

建立執行個體時加密資料盤

登入ECS管理主控台。

在左側導覽列,選擇。

- 在執行個體頁面,單擊建立執行個體。

- 在儲存地區,增加資料盤並設定加密方式。說明 本步驟僅描述建立執行個體時如何配置加密選項,其餘配置詳情,請參見自訂購買執行個體。

- 單擊增加一塊資料盤。

- 選擇資料盤的雲端硬碟類型以及容量等配置。

- 勾選加密,在下拉式清單中選擇一個密鑰。

您可以使用託管的服務密鑰(Default Service CMK)或者在KMS中建立的使用者主要金鑰對雲端硬碟進行加密。使用KMS中建立的使用者主要金鑰,您將對加密的雲端硬碟具有更多的控制權。例如:您可以通過撤銷授權、禁用密鑰等手段,撤銷ECS使用KMS解密的能力,獲得應急響應的能力。

說明 首次選擇更多類型密鑰時,單擊同意授權,根據頁面引導為ECS授權AliyunECSDiskEncryptDefaultRole角色,允許ECS訪問您的KMS資源。

建立雲端硬碟時加密資料盤

登入ECS管理主控台。

在左側導覽列,選擇。

- 在雲端硬碟頁面,單擊建立雲端硬碟。

- 配置雲端硬碟類型和容量等具體資訊。說明 本步驟僅描述建立雲端硬碟時如何配置加密選項,具體配置詳情,請參見建立雲端硬碟。

- 在儲存地區,勾選加密,在下拉式清單中選擇一個密鑰。

您可以使用託管的服務密鑰(Default Service CMK)或者在KMS中建立的使用者主要金鑰對雲端硬碟進行加密。使用KMS中建立的使用者主要金鑰,您將對加密的雲端硬碟具有更多的控制權。例如:您可以通過撤銷授權、禁用密鑰等手段,撤銷ECS使用KMS解密的能力,獲得應急響應的能力。

說明 首次選擇更多類型密鑰時,單擊同意授權,根據頁面引導為ECS授權AliyunECSDiskEncryptDefaultRole角色,允許ECS訪問您的KMS資源。