在建立IMM專案時,需要為專案設定服務角色,以便IMM服務能夠以該角色訪問您已授權的其他雲資源,例如阿里雲Object Storage Service。本文將介紹如何佈建服務角色並進行授權。

當您建立服務角色、建立專案、更改專案服務角色時,均需擁有該角色內的全部許可權,否則會因為許可權不足導致操作失敗,請謹慎操作。

一、建立服務角色並授權

授權預設服務角色

在首次建立專案時,請按照以下步驟進行雲資源訪問授權。

在雲資源訪問授權頁面查看預設授權角色AliyunIMMDefaultRole的資訊,單擊確認授權。

授權角色建立後,可以通過RAM控制台進行精細的授權控制。

建立自訂服務角色

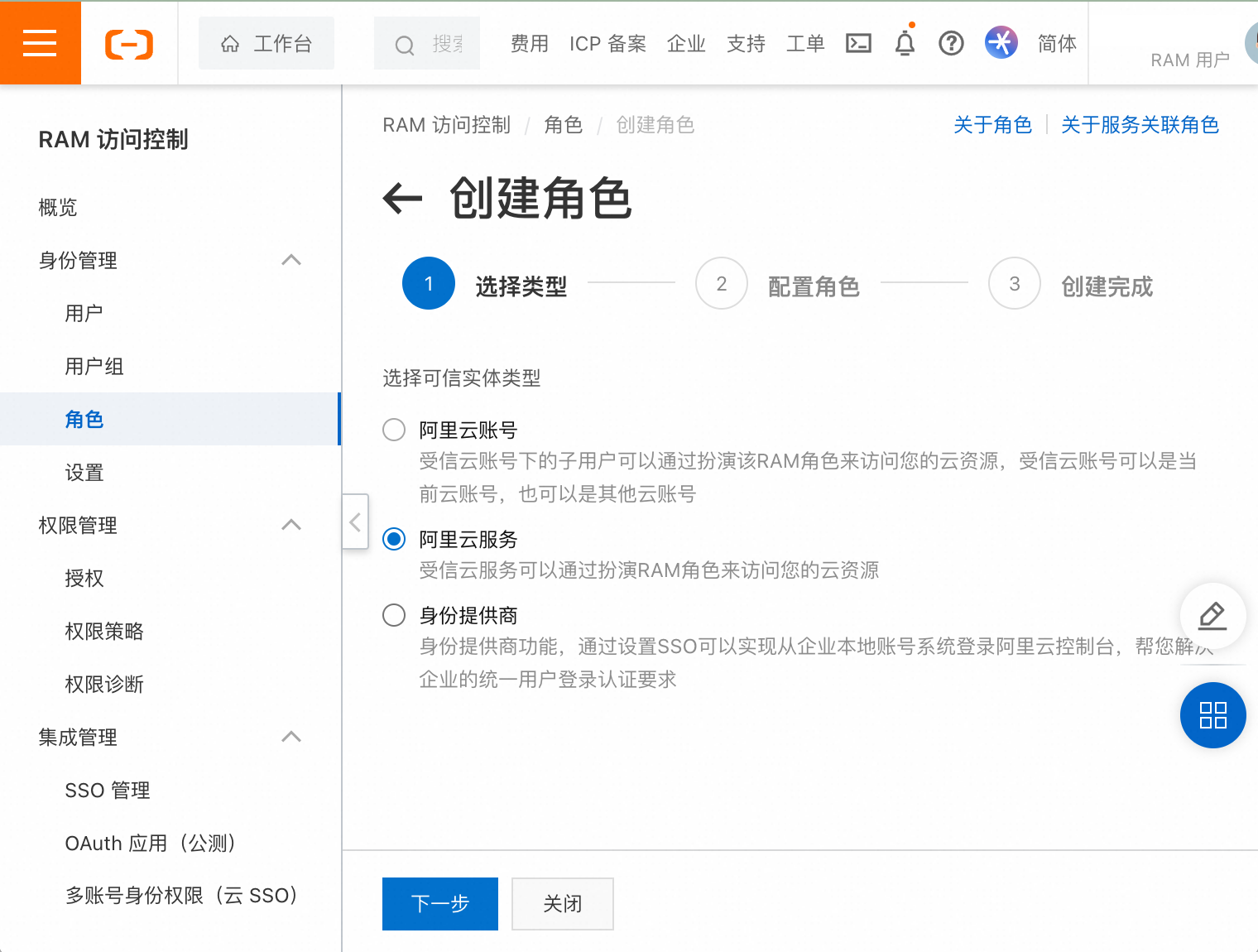

您可以通過RAM控制台佈建服務角色進行授權,具體操作,請參見建立服務關聯角色。

可信實體類型選擇阿里雲服務

填寫角色名稱,選擇角色類型和受信服務,角色類型選擇普通服務角色,受信服務選擇Intelligent Media Management。。

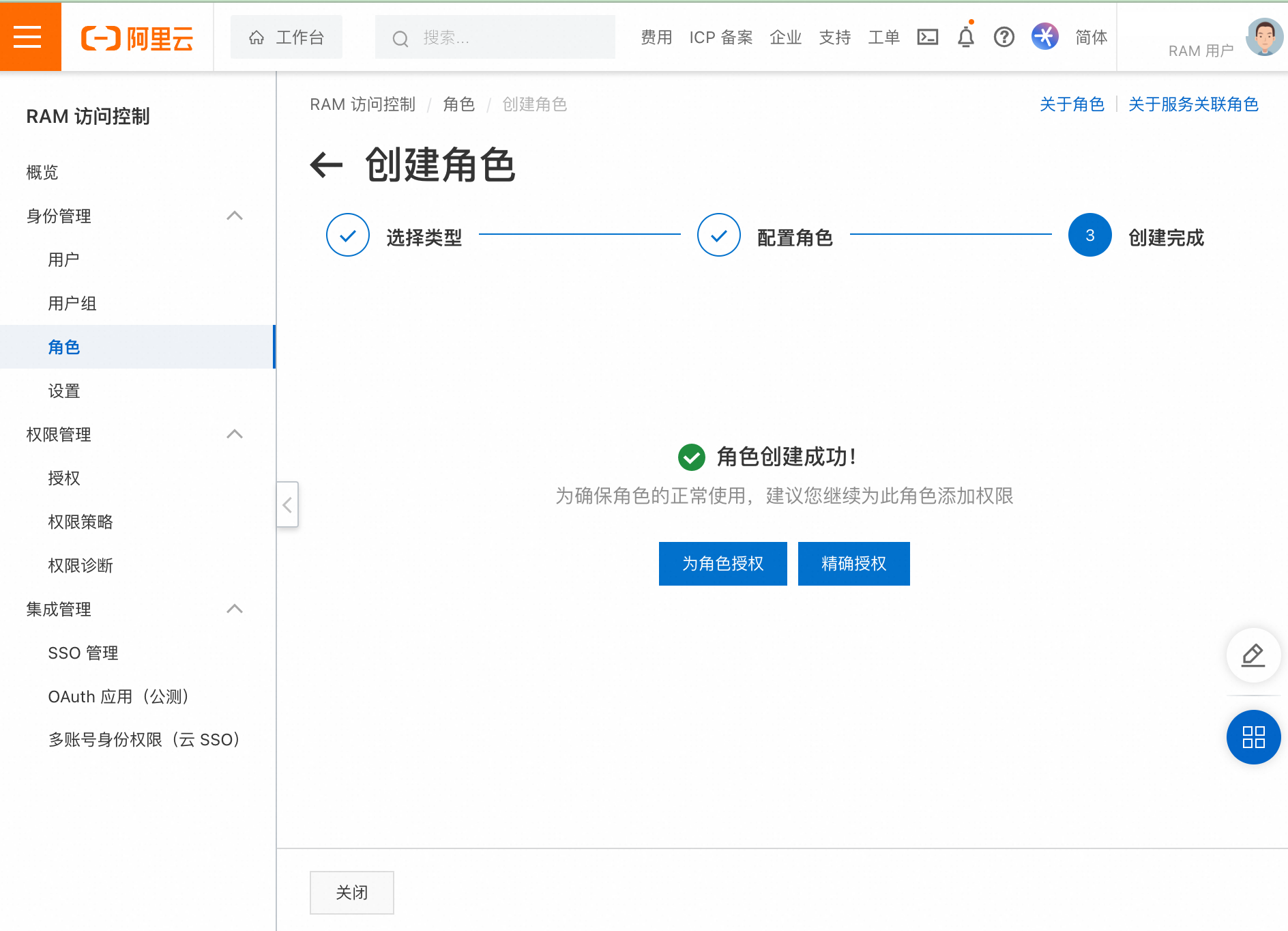

點擊完成按鈕,成功建立自訂服務角色。

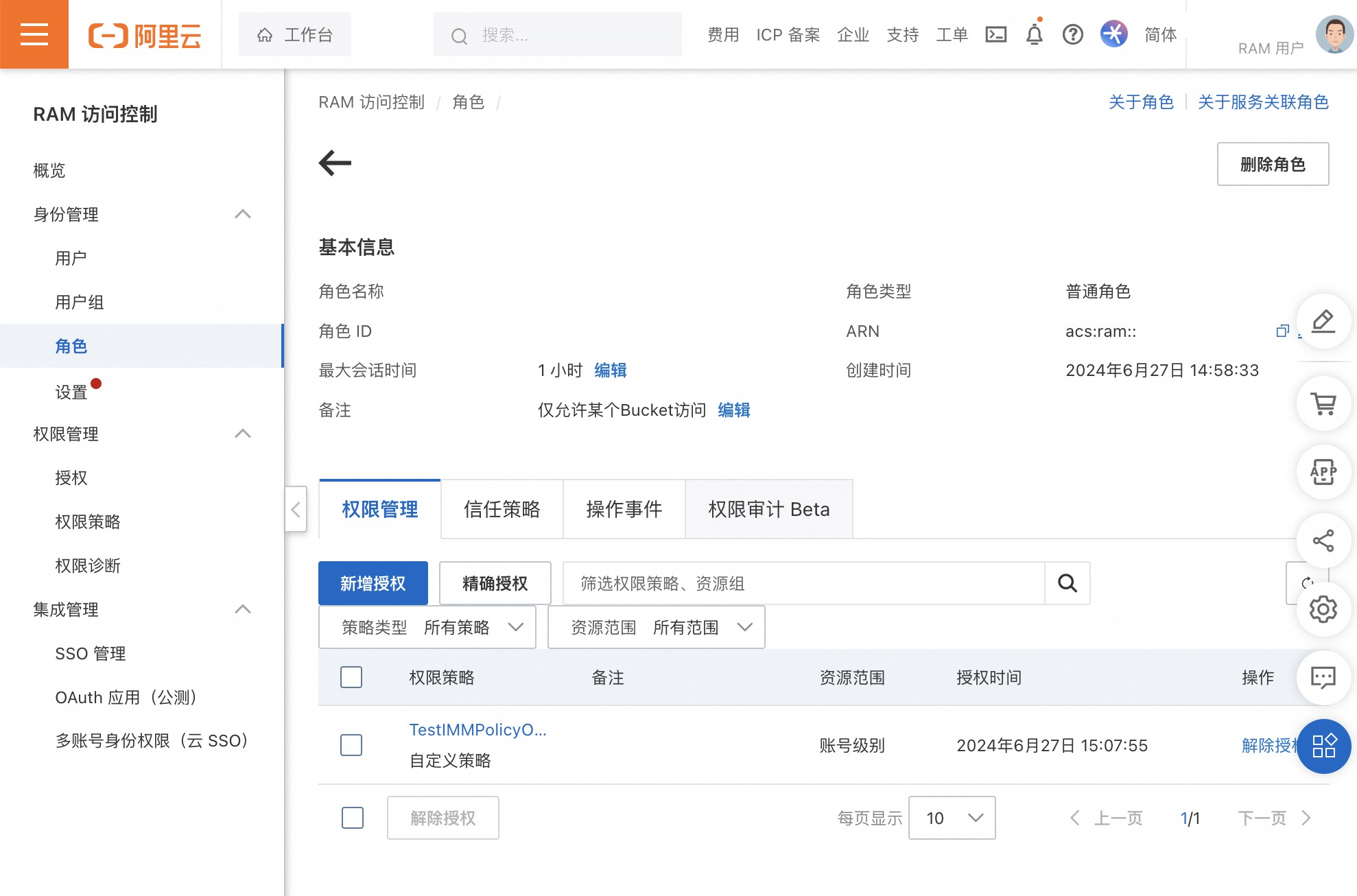

通過RAM控制台成功配置授權後,該RAM角色沒有任何許可權,您可以為該RAM角色授權,請根據使用情境至少授予OSS和MNS相關的許可權。

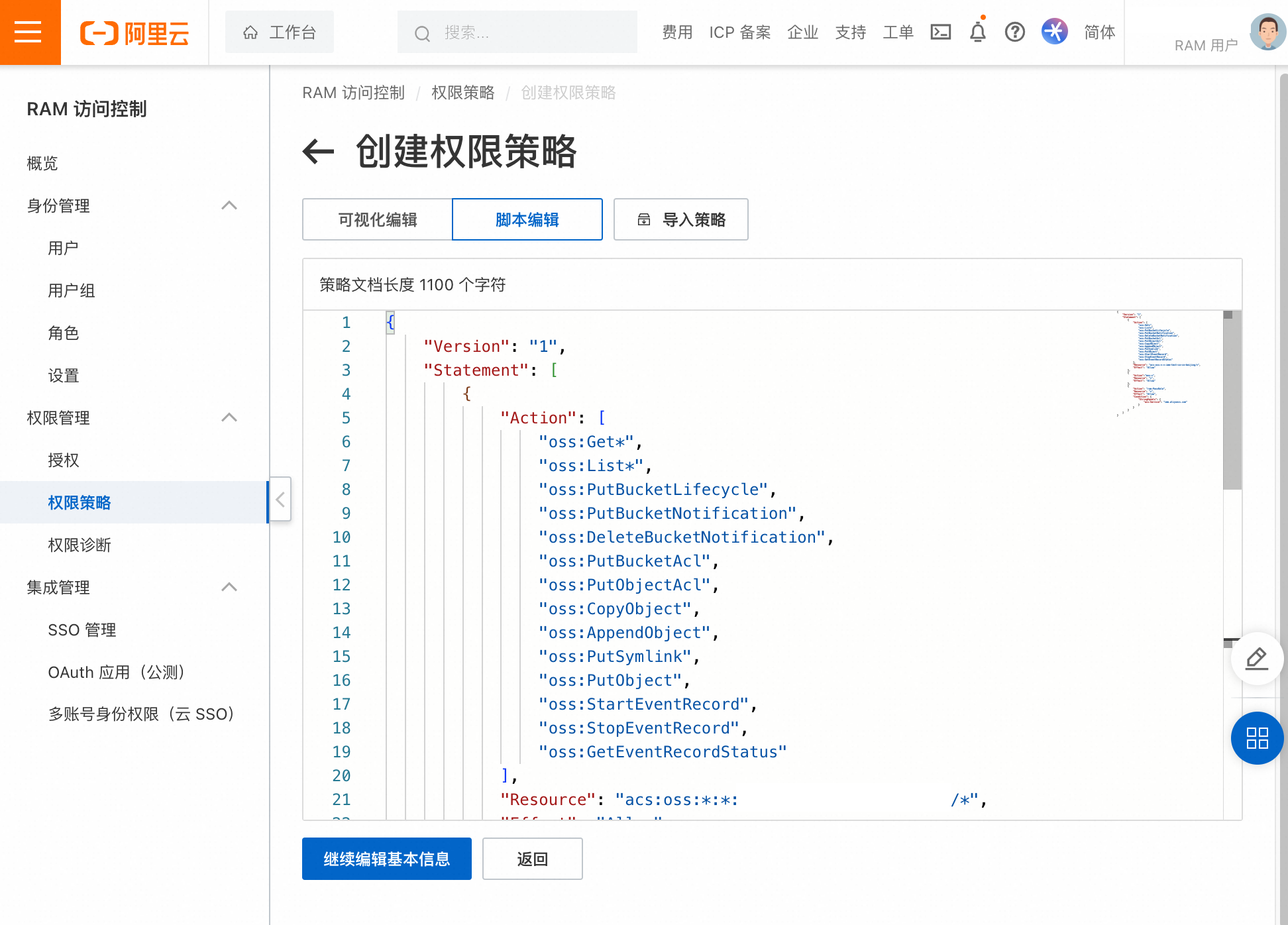

可通過RAM控制台建立權限原則,使用指令碼編輯方式建立權限原則。

以下權限原則限制只能使用名稱為“my-bucket”的OSS Bucket。複製使用時請修改Bucket名稱。

{ "Version": "1", "Statement": [ { "Action": [ "oss:Get*", "oss:List*", "oss:PutBucketLifecycle", "oss:PutBucketNotification", "oss:DeleteBucketNotification", "oss:PutBucketAcl", "oss:PutObjectAcl", "oss:CopyObject", "oss:AppendObject", "oss:PutSymlink", "oss:PutObject", "oss:StartEventRecord", "oss:StopEventRecord", "oss:GetEventRecordStatus" ], "Resource": "acs:oss:*:*:my-bucket/*", "Effect": "Allow" }, { "Action":"mns:*", "Resource": "*", "Effect": "Allow" }, { "Action": "ram:PassRole", "Resource": "*", "Effect": "Allow", "Condition": { "StringEquals": { "acs:Service": "imm.aliyuncs.com" } } } ] }為服務角色授權建立的權限原則,具體操作,請參見為RAM角色授權。

二、使用服務角色

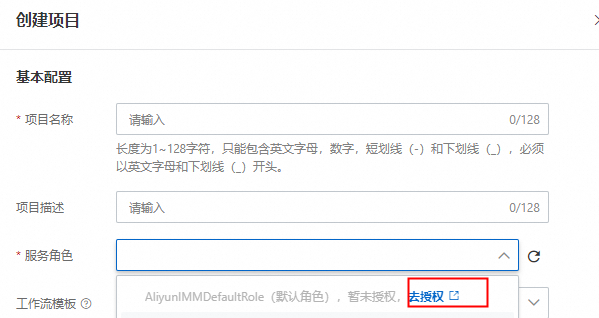

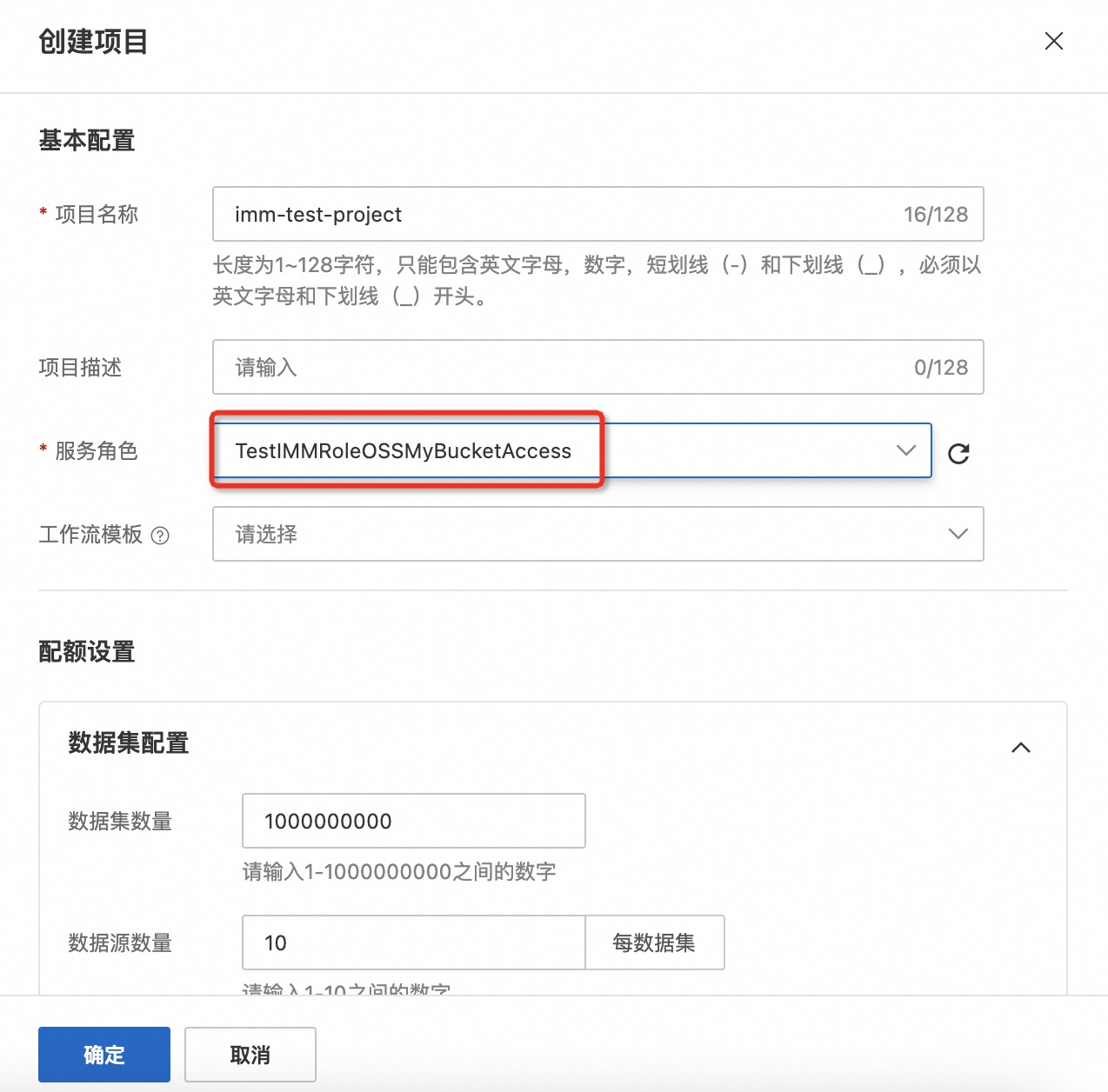

服務角色建立完成後,重新整理服務角色輸入框後的表徵圖,即可選擇使用新建立的服務角色來建立Intelligent Media Management專案,如下圖所示。

三、修改服務角色許可權(可選)

您可以通過RAM控制台修改角色的許可權,具體操作,請參見為RAM角色授權。

修改服務角色的許可權時,請根據使用方式至少授予OSS、MNS相關的許可權,否則可能由於沒有相關許可權,導致介面調用失敗。