資料安全

Hologres通過了獨立的第三方審計師針對阿里雲對AICPA可信服務標準中關於安全性、可用性和機密性原則描述的審計,審計報告請參見SOC 3報告。

通過了PCI DSS認證,PCI-DSS是目前全球最嚴格且層級最高的金融資料安全標準。通過PCI DSS安全認證,表明企業滿足在支付系統安全防護及資訊安全領域的能力要求,可為企業客戶提供安全、可靠的系統解決方案和能力。認證報告請參見PCI DSS認證報告。

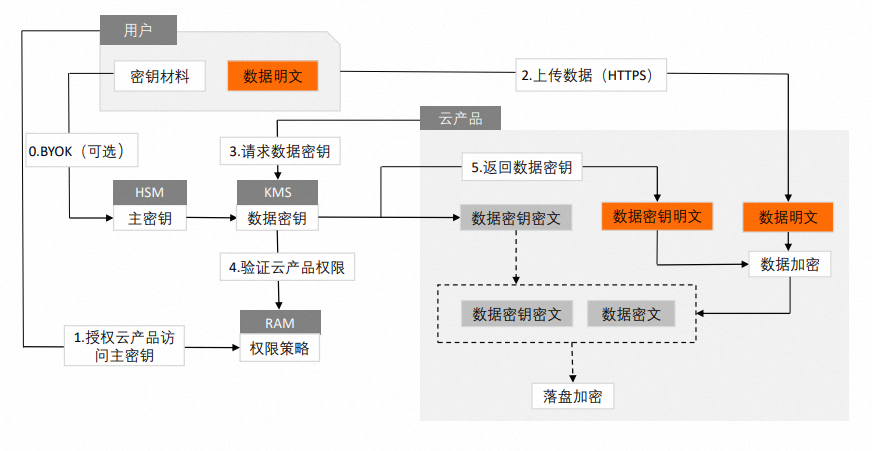

儲存加密

Hologres支援通過Key Management Service(Key Management Service)對資料進行加密儲存,提供資料靜態保護能力。

KMS簡介

KMS是阿里雲針對雲上資料加密需求精心設計的密碼應用服務,為您的應用提供符合國密要求的密鑰服務及極簡應用加解密服務,提供高安全的Key Management Service專屬版,您可以將金鑰儲存區到自己獨享的雲密碼機叢集中,詳情請參見Key Management Service介紹。

KMS提供了經國家密碼管理局檢測和認證的硬體密碼裝置,取得了GM/T 0028 第二級認證。

KMS僅提供基於TLS(Transport Layer Security)的安全訪問通道,並且僅使用安全的傳輸密碼編譯演算法套件,符合PCI DSS安全規範。

密鑰的產生基於密碼機中安全、高系統熵值為種子的隨機數產生演算法,從而保護密鑰不被攻擊者恢複。

密鑰通過硬體安全機制來保護,密鑰明文只在密碼機的內部用於密碼運算,不會離開密碼機硬體的安全邊界。

可通過ActionTrail服務全面審計密鑰的使用,確認密鑰被正確使用。無論是雲產品使用密鑰,還是使用者應用使用密鑰,您都可以審計調用KMS介面使用密鑰的情況。

Hologres支援的能力

考慮到數倉中儲存的高價值資料往往具有更高的密級要求,Hologres僅支援可見可控的半託管加密(BYOK)。BYOK是業界普遍認可的一項更進階的安全技術,是指通過安全的方式,將使用者線下產生的密鑰匯入到雲上的KMS託管的HSM中,並且保障HSM不能匯出此密鑰,而使用者可以隨時刪掉雲上的密鑰,保留下一次匯入同一個密鑰的能力。詳細配置方式請參見資料存放區加密。

Hologres藉助KMS的密鑰管理和安全部提供的加密庫能力,提供基於AES256、AES128、RC4以及國密SM4等演算法的儲存加密。

Hologres支援為每張表設定單獨的加密規則,即對於不同的表設定不同的KMS密鑰進行加密。

在資料讀寫時,Hologres會調用KMS的API擷取相關的密鑰資訊,密鑰資訊系統預設會緩衝24小時。在使用資料加密功能時會產生相關的KMS費用,KMS相關計費說明請參見KMS計費說明。

開啟加密儲存後,由於涉及加密和解密操作,會影響查詢和寫入效能,大約有20%~40%的效能損耗,具體情況根據查詢特徵有不同程度的影響。

傳輸加密

為了提高即時數倉Hologres的鏈路安全性,您可以啟用SSL在傳輸層對網路連接進行加密,提升通訊資料的安全性和完整性,但會同時增加網路連接回應時間。使用說明請參見傳輸加密。

SSL(Secure Sockets Layer)指安全通訊端協議,是為了安全通訊、資料安全性專門設計的安全性通訊協定。阿里雲SSL認證,是經Webtrust認證的知名CA(Certificate Authority) 機構頒發給網站的可信憑證,具有網站身分識別驗證和加密傳輸雙重功能。HTTP協議無法加密資料,資料轉送可能產生泄露、篡改或釣魚攻擊等問題,SSL認證部署到Web伺服器後,可協助您的Web伺服器和網站間建立可信的HTTPS協議加密串連,為您的網站安全加鎖,保障資料安全傳輸,同時滿足對應App市場或應用生態的安全合規要求。詳情請參見什麼是SSL認證。

資料脫敏

Hologres提供資料脫敏功能,支援按照列層級設定脫敏,並且支援對於指定使用者佈建脫敏策略。啟用該功能後,若查詢的資料涉及敏感資訊,則在展示結果中,該部分資料會被脫敏展示,提高了對敏感及私密資料的保護。現在支援多種脫敏規則,例如IP地址脫敏、郵箱地址脫敏、Hash脫敏等,詳細配置方式請參見資料脫敏。

系統安全

帳號

Hologres產品需要使用阿里雲帳號進行購買和使用。註冊阿里雲帳號,進行實名認證後才可以購買Hologres服務,建立密鑰AccessKey後才可以訪問產品。

Hologres支援RAM鑒權。RAM(Resource Access Management)是阿里雲提供的資源存取控制服務。通過RAM,主帳號可以建立出子帳號,子帳號從屬於主帳號,所有資源都屬於主帳號,主帳號可以控制所屬執行個體的存取權限授予給子帳號。

認證

使用者可以在阿里雲控制台中自行建立AccessKey。

AccessKey由AccessKey ID和AccessKey Secret組成,其中AccessKey ID是公開的,用於標識使用者身份,AccessKey Secret是秘密的,用於鑒別使用者身份。

當使用者向Hologres發送請求時,首先需要將發送的請求按照Hologres指定的格式產生簽名字串,然後使用AccessKey Secret對簽名字串進行加密以產生請求籤名。Hologres收到使用者請求後,會根據AccessKey ID使用正確的AccessKey Secret對簽名字串產生簽名,如果和請求籤名一致即認為該請求是有效。否則,將拒絕處理該請求,並返回HTTP 403錯誤。

授權

對Hologres執行個體訪問分為兩種,即用阿里雲帳號訪問和RAM使用者訪問。阿里雲帳號下可以包含不同的RAM使用者以便您靈活使用。Hologres支援阿里雲帳號和RAM使用者的許可權存取原則:

當使用阿里雲帳號訪問時,Hologres會校正該阿里雲帳號是否為對應執行個體的所有者,只有對應執行個體的所有者才具備訪問該Hologres執行個體的許可權。

當使用RAM使用者訪問時,會觸發RAM使用者權限策略。Hologres會校正該RAM使用者是否被對應阿里雲帳號授予了訪問該執行個體的許可權。

Hologres目前主要支援如下三種授權機制來完成對RAM使用者的存取權限控制,詳細配置方式請參見Hologres許可權模型概述。

權限類別型

適用情境

說明

專家許可權模型(PostgreSQL)

適用於需要非常嚴格許可權管控的情境。例如,精確到某個人用某個表。例如允許使用者zinan.tang讀取表table1中的資料。

專家許可權模型的許可權授予粒度小且靈活,可以為使用者授予具體某個表的許可權,使用

GRANT/REVOKE命令進行授權,通過對應的授權命令來完成對已存在的執行個體中的資料庫、Schema、Table、View進行授權或撤銷授權。簡單許可權模型(Simple Permission Model,SPM)

資料庫層級的許可權管控,適用於粗粒度的許可權管理情境。

簡單許可權模型是封裝好的許可權模型,以資料庫為維度,每個使用者組都有對應的許可權,不可修改,能滿足大部分授權情境,且授權操作比較簡單。

Schema層級的簡單許可權模型(Schema-level Permission Model,SLPM)

精確到Schema層級的許可權管控,使用於對許可權粒度較為細緻且又希望簡化授權流程的情境。

Schema層級的簡單許可權模型是已經封裝好的許可權模型,以Schema為維度,每個使用者組都有對應的許可權,不可修改,滿足對於許可權較為細粒度的管控,且授權操作比較簡單。

RAM鑒權

Hologres支援RAM鑒權。RAM是阿里雲提供的資源存取控制服務。通過RAM阿里雲帳號可以建立出RAM使用者,RAM使用者從屬於阿里雲帳號,所有執行個體都屬於阿里雲帳號,阿里雲帳號可以將所屬Hologres的存取權限授予給RAM使用者。

同時您也可以通過角色SSO的方式登入阿里雲,並使用Hologres。此時,阿里雲存取控制角色(RAM Role)將成為Hologres某個執行個體的成員,扮演該RAM Role的使用者,將擁有和雲帳號類成員同樣的產品使用許可權。詳細配置方式請參見RAM角色授權模式。

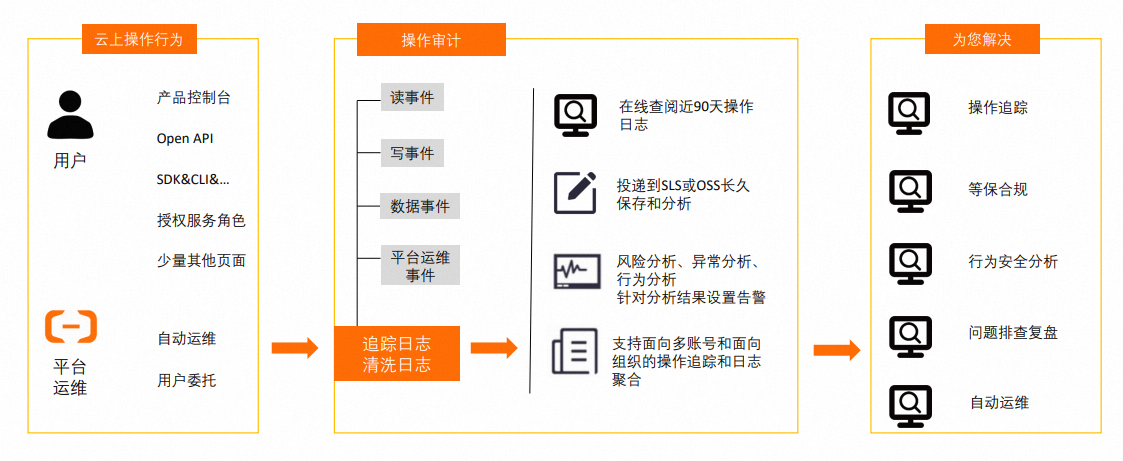

審計

ActionTrail

Hologres支援通過阿里雲Action TrailActionTrail的控制台、OpenAPI、開發人員工具等,查詢近90天內的執行個體操作事件記錄,以實現對事件的監控警示、及時審計、問題回溯分析等需求,詳細配置方式請參見查詢事件記錄。

ActionTrail可以收集使用者使用阿里雲服務的操作記錄(包括使用者通過控制台觸發的操作、調用阿里雲API進行的操作以及雲端服務通過服務角色進行的操作等)。操作記錄會在10分鐘內被Action Trail追蹤並記錄。

通過Action Trail控制台、調用API查看最近90天的操作記錄。您可以獲知誰、什麼時刻、哪個源IP發起哪個對象的什麼操作?該操作來自於API還是控制台?操作結果是成功還是失敗?失敗原因是什嗎?您可以將這些行為時間下載或儲存到Log Service或OSS儲存空間,然後進行行為分析、安全分析、資源變更行為追蹤和行為合規性審計等操作。

支援操作記錄投遞到阿里雲Object Storage Service或Log Service(Log Service)等儲存產品中,這些儲存產品具有極高的可用性,並且可以通過加密和許可權控制,保障審計資料安全。當投遞發生時,Action Trail還會向您發送通知。

您可以建立多個跟蹤分別追蹤不同的事件類型、地區範圍,並分別投遞到不同的儲存空間,以滿足您為不同職責員工備份不同範圍行為資料的要求。

實現原理

Hologres Query Log

Hologres提供Query日誌資訊,系統會記錄30天內的所有DDL、超過100ms的DML和DQL,詳細記錄每個使用者的具體操作,詳細配置方式請參見慢Query日誌查看與分析。

網路安全

訪問隔離

Hologres作為阿里巴巴自主研發的一站式即時數倉引擎,在安全性方面需要滿足安全隔離規範的要求。目前Hologres支援網路的具體情況如下:

每個執行個體的傳統網路、VPC網路、公網網路三網隔離,只能訪問各自對應的Endpoint及虛擬內網IP(VIP)。

Hologres執行個體支援配置特定的VPC ID,來保障執行個體只能被對應的VPC訪問。

IP白名單

Hologres安全上的存取控制有多個層次,如上述的安全認證機制,只有擷取了正確且經過授權的AccessKey ID及AccessKey Secret才能通過鑒權,在已經賦予的許可權範圍內進行資料訪問和計算。

IP白名單是在以上訪問認證基礎上增強一種存取控制,開啟白名單功能時,僅允許白名單內的裝置訪問Hologres執行個體,非白名單內的裝置訪問時,即使擁有正確的AccessKey ID和AccessKey Secret,也無法通過鑒權,詳細配置方式請參見IP白名單。