本文為您介紹如何使用兩條物理專線和專線網關ECR,實現本機資料中心IDC通過主備冗餘鏈路接入方式上雲並和雲上Virtual Private Cloud互連。

情境樣本

某企業在華北2(北京)擁有本地IDC,且在同地區已建立轉寄路由器TR及Virtual Private Cloud。現需要通過專線網關ECR功能,使本地IDC中的伺服器通過主備冗餘鏈路方式訪問雲上服務。正常情況下僅用主鏈路轉寄流量,當BFD探測到主鏈路不可達時,流量將被切換至備鏈路,確保業務不受影響。

具體步驟如下:

部署物理專線:部署兩條物理專線,分別串連本地IDC的不同CPE裝置和VBR,兩條專線形成主備冗餘鏈路。

建立邊界路由器VBR:在華北2(北京)建立兩個VBR(VBR1、VBR2),作為本地IDC與VPC間的私人網路橋樑。

建立專線網關ECR:建立ECR作為本地IDC與雲上VPC的轉寄服務元件。

綁定VBR和TR至ECR:將VBR1、VBR2及轉寄路由器TR綁定至ECR,建立物理專線與雲資源的邏輯關聯。

配置BGP並開啟BFD:配置本地IDC與VBR間的BGP動態路由,並啟用BFD功能,實現路由快速收斂及鏈路故障自動切換。

前提條件

已在華北2(北京)地區建立Virtual Private Cloud,且該VPC中的ECS部署了相關業務。

確保VPC中ECS綁定的安全性群組配置的規則,允許本地IDC的流量訪問。具體參見添加安全性群組規則。

操作步驟

步驟一:申請物理連接埠

本文使用高可靠模式的強大容災能力申請連接埠,申請後系統將建立2個物理連接埠執行個體。

步驟二:建立邊界路由器VBR

登入Express Connect管理主控台,在頂部功能表列選擇華北2(北京)地區。

在物理連接埠頁面,單擊目標物理連接埠執行個體,在詳情頁單擊建立邊界路由器,建立VBR1。

在建立邊界路由器面板,選擇帳號類型為當前帳號,配置以下關鍵參數,單擊確定。

重複上述步驟,建立邊界路由器VBR2,單擊確定。

步驟三:建立並綁定專線網關ECR至TR和VBR

建立專線網關ECR

在左側導覽列,單擊專線網關,然後單擊建立專線網關。

在對話方塊中輸入ASN為

64512,其餘參數保持預設值,勾選計費規則,單擊確定。

綁定專線網關ECR至VBR

單擊目標ECR執行個體ID,在VBR頁簽單擊添加VBR。

在彈出的對話方塊配置以下參數,單擊確定。

資源歸屬:選擇

同帳號。地區:

華北2(北京)。網路執行個體:選擇已建立的VBR1執行個體。

重複以上步驟綁定專線網關ECR至VBR2。

綁定專線網關ECR至TR

單擊目標ECR執行個體ID,然後單擊TR頁簽。

單擊關聯轉寄路由器,在對話方塊中配置以下參數(未列出參數保持預設值),單擊確定。

CEN ID:選擇已建立的雲企業網執行個體。

地區:

華北2(北京)。轉寄路由器:選擇已建立的轉寄路由器執行個體。

步驟四:配置BGP並開啟BFD

您需要為本地網關裝置和VBR配置BGP鄰居關係。當兩者的BGP鄰居狀態均為已建立時,表示BGP會話成功建立,可以開始交換路由資訊。

鄰居關係建立後,本地IDC即可通過BGP自動學習到雲上路由。在本地網關裝置側宣告本地IDC網段,使VBR自動學習到本地IDC的路由。完成上述配置,本地IDC的伺服器即可訪問雲上資源。

在VBR側配置BGP路由

登入Express Connect管理主控台為VBR1配置BGP路由。

在左側導覽列單擊邊界路由器VBR,找到目標VBR1執行個體ID,進入詳情頁配置BGP路由:

單擊建立BGP組,配置如下參數,單擊確定。

Peer AS號:輸入本地IDC側網路的AS號

6***3。本端AS號:輸入阿里雲側AS號

64512(VBR的BGP ASN繼承ECR的ASN)。

單擊建立BGP鄰居,配置如下參數,並勾選啟用BFD,單擊確定。

BGP組:選擇已建立的BGP組。

BGP鄰居IP:輸入BGP鄰居的IP地址。本文輸入CPE1串連物理專線的介面的IP地址10.10.1.5。

重複以上步驟為VBR2配置BGP路由。

在IDC側配置BGP路由

IDC發布至VPC的BGP路由

在CPE1和CPE2側調整IDC發布192.168.0.0/16網段路由的AS-Path長度(AS-Path長度越短,優先順序越高),來控制從IDC發布至VPC的路由選路優先順序。

本文選擇為CPE2追加 AS-Path,通過增加AS-Path長度,降低VBR2執行個體向VPC發布本地IDC網段的優先順序,使VBR1成為主鏈路,VBR2成為備鏈路,兩條專線在流量下雲方向形成主備冗餘鏈路。

不同廠商的不同裝置配置命令會有所不同,本文僅列出配置關鍵參數,具體配置命令請諮詢裝置廠商,根據實際進行配置。

配置 | CPE1 | CPE2 |

Vlan Tag | 1308 | 1309 |

Network | 192.168.0.0/16 | 192.168.0.0/16 |

BGP ASN | 6***3 | 6***4 |

Interface IP | 10.10.1.5 | 10.10.2.5 |

AS-Path | A | B,A |

VPC發布至IDC的BGP路由

在IDC側通過調整從VBR1和VBR2學習到VPC網段10.0.0.0/8路由的BGP選路屬性,使VBR1成為主鏈路、VBR2成為備鏈路,兩條專線在流量上雲方向形成主備冗餘鏈路。

步驟五:驗證測試

網路連通性測試。

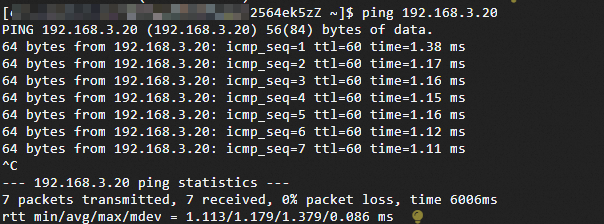

登入VPC執行個體下的ECS執行個體,執行

ping <本地IDC用戶端的IP地址>命令,嘗試訪問本地IDC中的用戶端。收到如下響應報文,表示本地IDC和VPC執行個體之間的網路已連通。

執行

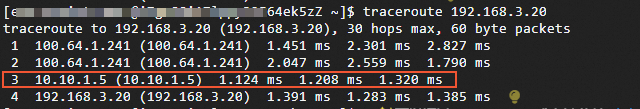

traceroute命令查看兩條物理專線是否實現主備鏈路冗餘鏈路。如果未安裝traceroute,以CentOS系統為例可參考執行sudo yum install traceroute安裝。VPC到IDC方向

登入VPC內的ECS執行個體,執行

traceroute <本地IDC用戶端的IP地址>命令,收到如下響應報文表示VPC到IDC方向的流量通過主鏈路VBR1轉寄。

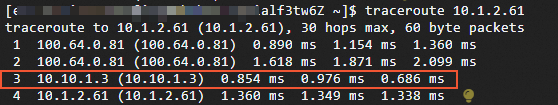

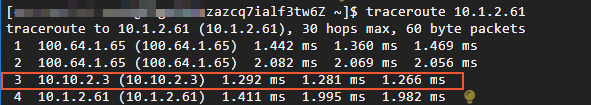

IDC到VPC方向

登入本地IDC下的用戶端,執行

traceroute <VPC下的ECS執行個體IP>命令,收到如下響應報文表示IDC到VPC方向的流量通過主鏈路VBR1轉寄。

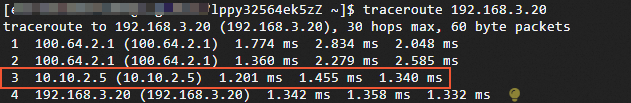

類比VBR1鏈路故障。本文通過故障演練功能類比斷開主鏈路VBR1,測試流量是否切換至備鏈路。

再次執行

traceroute命令測試流量是否會被切換到VBR2鏈路。VPC到IDC方向

登入VPC下的ECS執行個體,執行

traceroute <本地IDC用戶端的IP地址>命令,收到如下響應報文表示VPC到IDC方向流量已被切換到VBR2。

IDC到VPC方向

登入本地IDC下的用戶端,執行

traceroute <VPC下的ECS執行個體IP>命令,收到如下響應報文表示IDC到VPC方向流量已被切換到VBR2。

相關文檔

若您需要實現負載專線上雲,請參見本地IDC通過ECR實現負載專線鏈路上雲。